Eriksson, Jhonny- 871026-0574

Tel: 070-7352330 E-Mail: jen06009@student.mdh.se

Granskning och optimering av data-

och IP-telefoninätverk

inriktning Nätverksteknik Västerås, 2010-06-10 Institutionen för Innovation,

Design och Teknik

Handledare: Hans Bjurgren

Abstract

The company Västra Mälardalens Kommunalförbund, VMKF, wishes to revise and optimize their present data and IP-telephony network as of today consists of the three municipalities Köping, Arboga and Kungsör. As a municipal corporation, they seek consultation regarding internal as well as external review and investigation of the main structure of the network, its functionality and safety. By today’s increasing demands of Internet accessibility, availability of services and security far more extends the requirement of a complete network design. The foundation of networking rests on the balance between each of these necessities. Therefore, it is of grave importance to optimize a network design, use of hardware and to minimize the administrative overhead. In particular, when the municipality is short of resources and time means money. By letting an impartial investigation of the network act as a starting point it was established that several improvement could be applied. Among these a reconstructed and improved network topology that includes subjects as routing, switching, safety and security, quality of service and technical administrative overhead and the implementation of a real time monitoring of network bandwidth consumption.

Keywords: ARP Poisoning, CEF, DAI, DHCP Snooping, Etherchannel, HSRP, NAT, network attacks,

Sammanfattning

Företaget Västra Mälardalens Kommunalförbund, VMKF, har önskemål om att granska och optimera deras befintliga data- och IP-telefoninätverk som i dagsläget spänner över de tre kommunerna Köping, Arboga och Kungsör. Som ett kommunalägt företag önskar de konsultation rörande intern såväl som extern granskning och optimering av huvuddelen av nätverkets funktionalitet samt säkerhet. I och med dagens ökade Internetanvändning och funktionalitetsbehov ställs allt högre krav på tillgänglighet, säkerhet och användarvänlighet. Nätverksteknik bygger mycket på balansen mellan dessa tre punkter. Därför gäller det att optimera nätverkets design, hårdvaruanvändning och att minimera administrativa laster. Detta i synnerhet då kommunens resurser är knappa och då tid i dagens samhälle innebär pengar. Genom att låta en granskning över nätverket som det ser ut i dag ligga till grund konstaterades att flertalet förbättringsmöjligheter kunde genomföras. Bland dessa återfinns en omstrukturerad nätverksdesign som innefattar routing, switching, säkerhet, QoS och teknisk administration samt implementeringen av en realtidsövervakning av bandbreddsanvändning.

Nyckelord: ARP Poisoning, CEF, DAI, DHCP Snooping, Etherchannel, HSRP, NAT, nätverksattacker,

Förord

Ett stort tack skulle först vilja riktas mot de personer som gjort detta projekt möjligt, genom att bistå med hjälp och tillfället att få arbetslivserfarenhet samtidigt som möjligheten till högskole-examination.

Vi vill tacka:

Stig Eriksson – för möjligheten att komma i kontakt med Ivan Jaska och få kännedom om VMKF.

Vår arbetsgivare Ivan Jaska – för hans förtroende, engagemang och lyhördhet inför våra behov och idéer. Som IT-chef har han investerat sin tid och sitt intresse och varit stöttande hela projektet igenom. Tack för kontorslokalen och möjligheten att vistas i era fysiska och virtuella miljöer.

Systemteknikerna Magnus Pettersson och Peter Eriksson – för introduktionen till nätverket med guidning, lösenord och tekniskt kunnande. Tack för administrativa rättigheter och CCO-konton. Speciellt tack till Peter för lånet av laptop och NIC.

Alla de övrigt anställda på VMKF– för trevligt bemötande och att ni investerade intresse och stod ut med oss. Väl mött.

Vår gymnasielärare i svenska Onni Takala – tack för inspiration och all hjälp du bistått med genom att granska rapporten.

Innehållsförteckning

Terminologi ... 8 Förkortningar ... 8 Ordlista ... 9 Symbolförklaringar ... 16 1 Inledning ... 17 1.1 VMKF ... 17 1.2 Bakgrund ... 17 1.3 NetCenter ... 18 1.4 Hård- och mjukvara ... 18 1.5 Syfte ... 21 1.6 Metod ... 21 1.7 Disposition ... 222 Granskning och optimering ... 23

2.1 Topologi ... 23

2.1.1 Topologistrukturer ... 23

2.1.2 Topologiöver Backbone ... 24

2.1.3 WAN ... 26

2.1.4 Topologi över Köping LAN ... 27

2.1.5 Internet och PSTN Gateway ... 28

2.1.6 IP-plan ... 29

2.1.7 VLAN-plan ... 29

2.2 Övervakning ... 31

2.2.1 Syslog ... 31

2.2.2 Bandbreddsövervakning med PRTG ... 33

2.3 Lösenord, konfigurering och autentisering ... 36

2.3.1 Banner ... 36 2.3.2 Distanskonfigurering ... 37 2.3.3 TACACS+ ... 38 2.3.4 IEEE802.1x ... 39 2.4 Routing ... 40 2.4.1 InterVLAN routing ... 42 2.4.2 Statiska routes ... 43

2.4.4 HSRP ... 51

2.4.5 BGP ... 52

2.4.6 CEF ... 53

2.4.7 NAT och routing på brandväggar ... 54

2.5 Switching ... 57

2.5.1 VLAN ... 58

2.5.2 VLAN Trunking och Native VLAN ... 59

2.5.3 Voice VLAN ... 59 2.5.4 VTP ... 60 2.5.5 Spanning Tree ... 63 2.5.6 Etherchannel ... 68 2.5.7 VMPS ... 69 2.6 QoS ... 70 2.6.1 Differentiated Services ... 71 2.6.2 AutoQoS ... 74 2.6.3 CoS ... 74 2.6.4 QoS optimering ... 75 2.6.5 NQR ... 79

2.7 Attacker och säkerhet ... 80

2.7.1 DHCP Snooping och DHCP starvation ... 81

2.7.2 ARP-Poisoning ... 82

2.7.3 DAI ... 83

2.7.4 Social Engineering ... 84

3 Analys och slutsats ... 86

4 Källförteckning ... 87

4.1 Litteraturreferenser ... 87

4.2 Internetreferenser ... 87

4.3 Bildreferenser ... 98

5 Bilagor ... 99

5.1 IP-plan over adresser för backbone ... 100

5.2 IP-plan over adresser för Köping LAN... 101

5.3 Allmän VLAN-plan för Köping LAN... 102

5.4 VLAN-plan för Köping LAN exempelnätverk ... 106

5.5 Förslag till QoS-klassificering ... 107

5.7 Topologi Köping LAN (KPMAP1) ... 109

5.8 Graf över test av CEF ... 110

5.9 Konfiguration för KPC1 ... 111

5.10 Konfiguration för KPC2 ... 116

5.11 Konfiguration för distributionsswitch ... 120

Figurförteckning

Figur 1-1: Cisco Catalyst 6506-E [CISIMG3] ... 19

Figur 1-2: Cisco Catalyst 3750-serien [CISIMG1] ... 19

Figur 1-3: Cisco Catalyst 2950-serien [CISIMG2] ... 19

Figur 1-4: Cisco PIX515 [CISIMG5] ... 20

Figur 1-5: Cisco IP-Phone 7921 [CISIMG4] ... 20

Figur 1-6: Cisco Aironet 1131AG[CISIMG6] ... 20

Figur 2-1: Hierarkisk topologi med singe-point-of-failure ... 23

Figur 2-2: Partial mesh-topologi med singe-point-of-failure ... 23

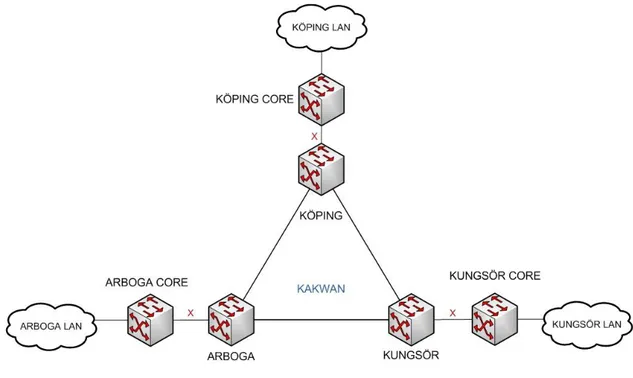

Figur 2-3:Backbone KAKWAN i Köping, Arboga och Kungsör ... 24

Figur 2-4: Backbone och core-switchar i dagsläget ... 24

Figur 2-5: Optimerad design av backbone ... 25

Figur 2-6: Internetförbindelse och VPN-tunnel över Kabel-TV innan optimering ... 26

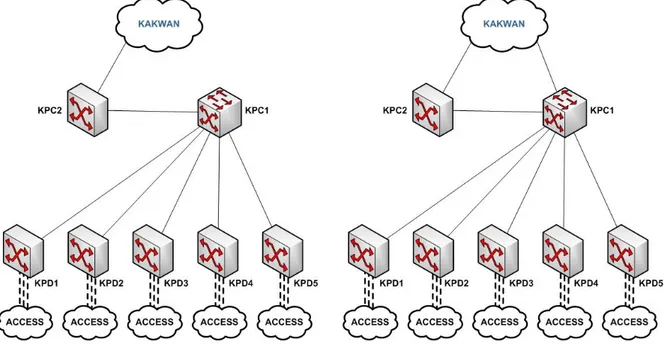

Figur 2-7: Ursprunglig topologi över Köping ... 27

Figur 2-8: Ursprunglig topologi över Köping med optimerad anslutning till backbone ... 27

Figur 2-9: Optimerad version av topologin över Köping ... 28

Figur 2-10: Internetanslutning för KAKWAN samt redundans mot PSTN Gateways ... 28

Figur 2-11: Signaleringsprincip för övervakning ... 31

Figur 2-12: Bandbreddsfördelning i ett nätverk ... 33

Figur 2-13: Grafer från PRTG Traffic Grapher ... 36

Figur 2-14: Aktuell banner MOTD på enheter i VMKF:s nätverk ... 37

Figur 2-15: Exempel på loginbanner ... 37

Figur 2-16: Exempel på EXEC banner ... 37

Figur 2-17: Autentiseringsförlopp för IEEE802.1x ... 40

Figur 2-18: Modell för routing... 41

Figur 2-19: Uppbyggnad av ett IP-paket samt ethernetinkapsling [CISCO11] ... 41

Figur 2-20: Princip för InterVLAN routing... 42

Figur 2-21: Princip för interVLAN routing på MLS ... 43

Figur 2-22: Modell över Köping LAN ... 44

Figur 2-23: Modell för Floating Default route ... 45

Figur 2-24: Modell över dynamiska routingprotokoll ... 46

Figur 2-25: OSPF valprocess för DR och BDR ... 47

Figur 2-26: OSPF annonserar om en förändring ... 48

Figur 2-27: Princip för Dijkstra SPF och vilken route som adderas till routingtabellen ... 49

Figur 2-28: Princip för fysisk topologi med aktiva HSRP-länkar ... 51

Figur 2-29: Princip för HSRP Virtuell Active Router ... 51

Figur 2-30: Annonsering av nät via BGP ... 53

Figur 2-31: Adressöversättning från privata till publika adresser ... 54

Figur 2-32: Adressöversättning från privata till publika adresser i Köping LAN ... 55

Figur 2-33: Routing med brandväggar ... 56

Figur 2-34: Princip med virtuella switchar för varje VLAN ... 58

Figur 2-35: Trunking med Dot1q ... 59

Figur 2-36: Förklaring för Voice VLAN ... 60

Figur 2-37: Uppdelningen av domäner enligt Server och Klient i VTP ... 62

Figur 2-38: Uppkomsten av en loop i switchade nät ... 63

Figur 2-39: Beräkning av cost och portlägen i STP ... 65

Figur 2-40: Flödesschema över QoS ... 72

Figur 2-41: Riskzoner för överbelastning ... 73

Figur 2-42: Placering av prioritering och klassificering ... 76

Figur 2-43: Topologi för test av QoS med NQR ... 79

Figur 2-44: Exempel på DHCP Snooping Binding Table ... 81

Terminologi

Tack vare alla de system och avancerade namn på dessa har en rad förkortningar uppstått inom datavetenskapen. Under rubriken Förkortningar framgår de förkortningar som behöver specificeras och förekommer frekvent I rapporten. Under rubriken Ordlista förklaras några utvalda termer som är ämnade att förenkla läsarens rapportförståelse. Dessutom har symbolförklaringar adderats för att enkelt tyda de figurer som förkommer i rapporten.

Förkortningar

AAA – Authentication, Authorization and Accounting ABR – Area Border Router

ACK – Acknowledgment

ACS – Access Control Server

AP – Access Point

ARP – Address Resolution Protocol

AS – Autonomous System

BDR – Backup Designated Router BGP – Border Gateway Protocol

CAM – Content Addressable Memory CDP – Cisco Discovery Protocol

CEF – Cisco Express Forwarding

CPU – Central Processing Unit

DAI – Dynamic ARP Inspection

DHCP – DynamicHost Configuration Protocol DMZ – Demilitarized Zone

DoS –Denial of Service DR – Designated Router

EBGP – External Border Gateway Protocol Gbps – Gigabit per sekund

HSRP – Hot Standby Routing Protocol HTTP – Hyper Text Transfer Protocol IBGP – Interior Border Gateway Protocol IOS – Internetwork Operating System

IP – Internet Protocol

IPSec – Internet Protocol Security IR – Internal Router

ISL – Cisco Inter-Switch Link

ISP – Internet Service Provider

LACP – Link Aggregation Control Protocol LAN – Local Area Network

LSA – Link-state advertisement

LSDB – Link-state Database MAC – Media Access Control Mbps – Megabit per second

MD5 – Message-Digest algorithm 5 MIB – Management Information Base

MLS – Multi Layer Switch MOTD – Message Of The Day

MSTP – Multiple Spanning Tree Protocol NAC – Network Admission Control NAP – Network Access Protection NAT – Network Address Translation

NBAR – Network Based Application Recognition NMS – Network Management System

NQR – Network Quality Reporter NTP – Network Time Protocol

OSPF – Open Shortest Path First PAgP – Port Aggregation Protocol

PSTN – Public Switched Telephone Network PVST – Per VLAN Spanning Tree

QoS – Quality of Service

RAM – Random Access Memory RFC – Request For Comments

RPVST – Rapid Per VLAN Spanning Tree RSA – Rivest, Shamir och Adleman

SNMP – Simple Network Management Protocol SSH – Secure Shell

STP – Spanning Tree Protocol

TCP – Transport Control Protocol

TGN – Traffic Generator TTL – Time To Live

UDP – User Datagram Protocol WAN – Wide Area Network WEP – Wired Equivalent Privacy VLAN – Virtual Local Area Network VMPS – VLAN Management Policy Server VPN – Virtual Private Network

VQP – VLAN Query Protocol VTP – VLAN Trunking Protocol

Ordlista

AAA

AAA är ett samlingsnamn för att bekräfta identitet, rättigheter och hantera loggning [CISCO57].

Access-lista

En access-lista fungerar som ett filter där paket kan tillåtas eller nekas vidare behandling utifrån ett pakets TCP/IP-parametrar. Nekas ett paket tillträde kastas det. Access-listor används för att styra vilka subnät som ska ha tillgång till vilket annat subnät eller resurs [CISCO20].

ACS

ACS står för Access Control Server och är en enhet i nätverket som ansvarar för AAA. Det kan exempelvis vara en RADIUS-, TACACS+-, NAP-server eller motsvarande [ITS1].

Administratör

En administratör är en person som har rättigheter att genomföra konfigurationer på en enhet såsom en router, server eller dator.

ARP

ARP är ett protokoll som används för att översätta en IP-adress till en hårdvaruadress, MAC-adress, som finns på det

kommunikationsgränssnitt som IP-adressen tilldelats [RFC826].

Autonoma System

På Internet är ett autonomt system en samling av nätverk som kontrolleras av en eller flera nätverksadministratörer [RFC1930].

Bandbredd

Förmågan för hur mycket data som kan skickas per sekund hos en enhet eller ett kommunikationsgränssnitt mäts oftast i bitar per sekund, bps, och avser en länks eller ett kommunikationsgränssnitts bandbredd [MITC1].

Bitar och Bytes

En bit eller flera bitar signifieras av en analog impuls i en kabel där en bit antar värde 0 för ingen signalimpuls och värde 1 för en

signalimpuls. En byte är en storleksbeteckning för åtta bitar. Således är en kilobyte åttatusen bitar [MRSH].

Brandvägg

En brandvägg är en enhet i ett nätverk som hindrar all oauktoriserad trafik medan den statiskt, genom konfiguration, tillåter specifik auktoriserad datatrafik [TYS1].

Broadcast och broadcastdomän

Broadcast är ett datapaket som skickas till samtliga enheter och klienter inom samma broadcastdomän. Broadcastdomänen utgörs av alla enheter som är sammankopplade och kommunicerar via link-lagret enligt TCP/IP-modellen, således i regel switchar, och där broadcastadressen är FF:FF:FF:FF:FF:FF. Broadcast förkommer också på lager tre där exempelvis IP-adressen 192.168.1.255/24 är en broadcastadress för det lokala nätet 192.168.1.0/24. Routrar skickar i motsats till switchar inte vidare broadcasttrafik [CISCO2, s.53] [RFC919].

Brute force-attack

En brute force-attack innebär en lösenordsattack där ett oändligt antal kombinationer av ord, siffror eller övriga tecken testas till dess rätt lösenord hittas [CLY].

Cain

Cain är en mjukvara för att genomföra en rad olika attacker, däribland ARP Poisoning-attacker [CAIN].

Cisco Network Design Model

Cisco Network Design Model innebär en hierarkisk uppbyggnad av ett nätverk där accesslagret kopplar samman

nätverksanvändare. Distributionslagren kopplar sedan samman alla accesslager varvid corelagret sammanlänkar alla distributioner [NICOLO].

Ciscoprorietär

Något som endast fungerar på eller stöds av enheter tillverkade av företaget Cisco benämns som Ciscoproprietärt.

Databas

En databas är en tabell med data som dynamiskt kan lägga till och ta bort sparad information.

Default Gateway

Den enhet som fungerar som central punkt för kommunikation för sådana nät som ej

återfinns på den lokala enheten kallas för Default Gateway [WEBO].

DHCP

DHCP används av klienter för att tilldelas konfiguration främst i form av IP-adresser. En klient skickar en förfrågan varpå en enhet, ofta en DHCP-server, skickar ett svar i form av konfigurationsanvisningar [RFC2131].

DoS-attack

En DoS-attack syftar till att förhindra användare att nå specifika tjänster eller anslutning till nätverket [RFC4732].

EAP

EAP står för Extensible Authentication

Protocol och är en autentiseringsstruktur med funktioner för främst trådlösa nätverk och point-to-point-länkar [RFC3748].

FastEthernet

En teknikstandard för att överföra data i hastigheten 100Mbps kallas för FastEthernet

Fiber

Fiber är anslutningskablar som till skillnad mot vanliga kopparbaserade kablar använder optik där ljusimpulser motsvarar analoga signaler. Detta medför längre räckvidd och högre bandbredd [FREU].

Flooda

Då en nätverksenhet floodar innebär det att trafik skickas på enhetens samtliga portar.

Gateway

En Gateway är en enhet som möjliggör anslutning till ett annat nätverk.

GigabitEthernet

GigabitEthernet är en teknikstandard för att överföra data i hastigheten 1000Mbps (1Gbps) [WIK20].

Hash

En hash är en teknik som behandlar data och genererar ett nytt värde utifrån en

krypteringsalgoritm. Det nya modifierade värdet kallas för hash [ENGE].

Hexadecimal

Det hexadecimala systemet är ett talsystem med basen 16. Varje bit antar därmed värde 0-9 samt A,B,C,D,E och F [WIK28].

Inkapsla

Att inkapsla betyder att ett datapaket omsluts med ny nödvändig protokollinformation innan paketet skickas. När ett datapaket skickas mellan de olika lagren i TCP/IP- tillika OSI-modellen benämns detta som inkapsling [CISCO2, s.94].

Interna och externa nätverk

Nätverket vars utrustning kontrolleras och kan påverkas av kända administratörer kan sägas vara internt. Ett nätverk som med interna mått mätt ej kan administreras eller

kontrolleras, exempelvis en ISP eller Internet, kan sägas vara externt.

Internet

Internet är en förkortning för Interconnected Computer Networks och sammanbinder flera stora nätverk och Internetleverantörer till att bilda ett enhetligt och globalt nätverk

[WIK21].

IOS – Internetworking Operating System

IOS är ett operativsystem framtaget av Cisco som används på nätverksutrustning [CISCO3].

IP-adress

En IP-adress är en identifikationsadress för att nå distanserade enheter över Internet såväl som lokalt inom nätverket som kommunicerar via IP-protokollet. En IP-adress består av trettiotvå bitar fördelade i fyra delar kallade oktetter tack vare att det är åtta bitar i varje oktett. Varje oktett kan anta ett värde mellan noll och tvåhundrafemtiofem. En IP-adress delas in i två delar där den ena delen tillhör nätverket och kallas nätadress, varvid den andra delen är klientdelen och kan tilldelas till klienter. Storleken på nätadressen bestäms av subnätmasken [RFC1918].

IP-telefon

IP-telefonen är en enhet som precis i likhet med en vanlig telefon används för samtal med en eller flera parter. IP-telefonen

kommunicerar med hjälp av TCP/IP likt en vanlig dator [VALD].

ISP – Internet Service Provider

ISP är en engelsk förkortning och står för Internetleverantör, de som tillhandahåller en Internetförbindelse till privatkunder, företag eller institutioner [KAYE].

Klassfulla IP-adresser

IP-adresser vars mask ej har variabel längd utan specificeras enligt standarderna 0.0.0.0 /8 – 127.0.0.0 /8 som kallas Klass-A, 128.0.0.0 /16 – 191.255.0.0 /16 kallas för Klass-B och 192.0.0.0 – 223.255.255.0 /24 kallas en Klass-C som alla kategoriseras som klassfulla IP-adresser [RFC1918].

Klienter

Klienter definieras oftast som en

slutanvändare i form av en dator [WIK01].

Kommunikationsgränssnitt

Termen kommunikationsgränssnitt hänvisar till en fysisk eller virtuell port på en enhet som används vid kommunikation med andra enheter [WIK02].

Konfidentiell trafik

Trafik som är av känslig karaktär exempelvis telefonsamtal, klassificerade dokument, server- eller utrustningsadministrativ trafik kan klassas som konfidentiell.

Konfiguration

En konfiguration är förbestämda regler för hur en enhet ska utföra vissa uppgifter [SAXCH].

Kryptering och dekryptering

Kryptering innebär att göra data oläsligt för tredje part som saknar instrumenten för att dekryptera data till sitt ursprungliga värde [RITT].

LAN – Local Area Network

LAN är en beteckning på ett datornätverk med geografisk begränsning, exempelvis

företagsnätverk eller privata hemmanätverk [CISCO2, s.69ff].

Lastbalansering

Lastballansering avser förmågan hos en eller flera enheter att dela på trafikströmmar för att uppnå ett mer resurseffektivt nätverk.

Link-state routingprotokoll

Ett Link-state routingrotokoll innebär att varje enhet har topologisk kännedom över

nätverkets struktur [CISCO18, S.85-87].

Looback

Loopback hänvisar till ett virtuellt kommunikationsgränssnitt på en enhet [CISCO50].

Loop

Oönskad trafik som aldrig kasseras utan ständigt skickas runt i ett nätverk och belastar resurser och enheter kallas för loop.

MAC-adress

En MAC-adress är en fysisk adress som statiskt är konfigurerad på kommunikationsgränssnitt hos Switchar, routrar och klienter. Adressen består av en 48-bitars adress enligt

hexadecimal modell likt AA:BB:CC:DD:EE:FF [DADA5].

Man-in-the-Middle-attack

Man-in-the-Middle är en attack mot ett nätverk där en attackerare avlyssnar data genom att ta emot data från den ena parten och skicka den vidare, utan att de två

kommunicerande parterna är införstådda med att de är avlyssnade [SAND].

MD5

MD5 är en krypteringsalgoritm som oavsett storlek på de data som ska krypteras ger en hash på 128 bitar. Den hash som MD5 genererar kan inte översättas tillbaks till ursprungsdata [RIV].

Microsoft Windows

Microsoft Windows är det mest vanligt förekommande operativsystemet för datorer [WIK22].

Multi Layer Switch (MLS)

En MLS är en switch med förutsättningen att routa IP-paket och därmed kombinerar link-lagret enligt TCP/IP-modellen med de högre network-, transport- samt application-lagren. Synonymt med en MLS är uttrycket L3-switch eller lager 3-switch åsyftandes lagren i OSI-modellen [WIK17].

Multicast

Multicast innebär att en enhet skickar information till flera enheter samtidigt. Mottagande enheter är ofta med i en multicast-grupp och annonseras via särskilda IP-adresser, frånskilda de vanliga klassfulla klass-A, klass-B och klass-C. Multicast används då flera enheter ska ta del av mediaströmmar, som exempelvis Tv-sändningar, eller då routinguppdateringar annonseras [QUIN].

NAC

NAC står för Network Admission Control och specificerar vilka användare som ska tillåtas åtkomst till nätverket utifrån om användarna exempelvis har ett uppdaterat operativsystem eller antivirusprogram [WIK30].

NAP-server

En NAP-server är en del av operativsystemet Microsoft Windows Server 2008 som hanterar AAA [RADZ].

Next-hop

Nästa enhet i ett led av flera benämns som next-hop.

Operativsystem

Ett operativsystem är en uppsättning regler som möjliggör för kommunikation mellan hårdvara och användargränssnitt [WIK16].

OSI-modellen

OSI-modellen är ett ramverk bestående av sju lager som beskriver hur standardiserade protokoll kommunicerar i ett nätverk. Modellen är framförallt framtagen för att underlätta utvecklingen av nya protokoll och därmed kompabiliteten med äldre protokoll. OSI-modellen är likvärdig TCP/IP-modellen [CISCO2, s.88].

Outside/inside

På en brandvägg representerar

Point-to-point

En point-to-point avser en anslutning mellan två fysiska enheter.

Privata IP-adresser

Privata IP-adresser är enligt följande 10.0.0.0 /8 – 10.255.255.255 /8, 172.16.0.0 /12 – 172.31.255.255 /12 samt 192.168.0.0 /16 – 192.168.255.255 /16 [RFC1918].

Processering

Processering innebär att behandla data [BUSDI].

Protokoll

Ett protokoll är ett ramverk med instruktioner för hur en viss typ av data ska behandlas och processeras [CISCO2, s.69].

PSTN

PSTN står för Public Switched Telephony Network och syftar till det nätverk av länkar och enheter som sammanbinder det publika telefonnätet som möjliggör att teleoperatörer kan länkas samman och ett vanligt analogt samtal upprättas [CISCO32, s.514-515].

RADIUS

RADIUS står för Remote Authentication Dial In User Service och är ett protokoll som

tillhandahåller AAA [RIGN].

Redundans

Redundans innebär inom

nätverkskommunikation att erbjuda alternativ kommunikationsmöjlighet [WIK03].

Routade nätverk

Nätverk som endast består av routrar kallas för routade nätverk.

Router

En router är en enhet som specialiserat gör vägval utifrån IP-adresser [FRAN].

Routingprotokoll

Routingprotokoll är en uppsättning regler som dynamiskt bygger upp instruktioner som routrar rättar sig efter då vägval för IP-information görs [CISCO18, S.80FF].

RTP-strömmar

RTP, även kallat Real-time Transport Protocol, är en standardisering för överföring av i synnerhet telefonsamtal. Flera RTP-paket benämns som en RTP-ström [RFC3550].

Server

En server är en enhet som är specialiserad för att bistå med en viss typ av tjänst. Exempelvis i egenskap av webbserver som kommunicerar via HTTP, DHCP-server eller AAA [WIK31].

Single-node-of-failure

En single-node-of-failure är en enhet i ett nätverk som vid funktionsfel (exempelvis som att enheten mekaniskt går sönder, tvingas starta om eller på annat sätt inte kan processera data) bryter kommunikationen mellan två olika nätverkssegment.

Single-point-of-failure

En single-point-of-failure är en länk i ett nätverk som vid funktionsfel (exempelvis som att ett kommunikationsgränssnitt går sönder eller på annat sätt inte kan processera data) bryter kommunikationen mellan två olika nätverkssegment.

Site-to-Site IPSec VPN

Site-to-Site IPSec VPN innebär en statisk konfigurerad tunnel som krypterar

konfidentiell data mellan två noder [CARM].

Skalbar

Att ett nätverk är skalbart innebär att det tillåts växa och förändras utan att stora delar av nätverket måste konstrueras om eller att extra stor administrativ belastning medförs [WIK15].

STP – Spanning Tree Protocol

STP är ett protokoll som används för att förebygga loopar i switchade nätverk [WIK09].

Subnetting

Subnetting kan förklaras med att dela upp en IP-adress i flera mindre sektioner för att använda tillgängliga IP-adresser mer sparsamt och effektivt [WIK06].

Subnätmask

En subnetmask beskriver hur många av bitarna i en adress som tillfaller IP-adressens nätverksdel samt hur många som tillfaller klientdelen. En subnätmask skrivs exempelvis som 255.255.255.0 och samma subnätmask kan förkortas enligt /24 [WIK06].

Supernät

En IP-adress med en subnätmask som inkluderar två eller flera subnät kallas supernät [DADA6].

Switch

En switch är en enhet som specialiserat gör vägval utifrån MAC-adresser [TYS2].

Switchade nätverk

Ett nätverk som enbart består av switchar benämns som switchade nätverk.

TCP sliding window

Klienten som mottager data skickar en bekräftelse på att data har mottagits från den sändande klienten som i sin tur väntar en given tid på svar. Paket som mottagaren inte bekräftat skickas om. Den klient som skickar data kan skicka hela så kallade fönster med data för vilka en gemensam bekräftelse kan skickas. Detta resulterar i högre

överföringshastigheter. Mottagaren meddelar den som skickar data hur stor fönsterstorleken kan vara. Sammantaget kallas det för TCP sliding window [PERS].

TCP

TCP är en uppsättning regler som

tillhandahåller säker snarare än realtidskritisk flödeskontroll för data och ser till att

mottagaren får skickade data genom att svara med ett TCP-ACK. Data som försvunnit skickas om. Använder portnummer för att särskilja multikommunikation med applikationslagret enligt TCP/IP-modellen [ISI].

TCP/IP-modellen

TCP/IP är en modell för

kommunikationsprotokoll som används över Internet eller i IP-nätverk. Består av fem lager; Physical, Link, Internet, Transport och

Application. Exempelvis hör OSPF och Ethernet till Link-lagret, IP och IPSec till Internet-lagret, TCP och UDP till Transport-lagretsamt till DHCP, HTTP, BGP, NTP eller SNMP till Application-lagret [RFC1180].

Topologi

En topologi är en ritning eller karta över nätverkets fysiska eller logiska struktur och hur allt är sammankopplat [CISCO2, s.62].

Trafik

Trafik förkommer i ett nätverk som data som skickas mellan interna såväl externa enheter. Ett samlingsnamn särställt från vilken form av protokoll som används.

Trunk

En trunk är en fysisk länk som sammankopplar två switchar men är uppdelad i flera separat virtuella länkar som segmenterar de VLAN som färdas över länken. VLAN:en kan hållas åtskilda tack vare märkning för

VLAN-tillhörighet med hjälp av ett trunkingprotokoll. Att inkapsla paket med VLAN-tillhörighet samt annan trunking-information kallas för att trunka [TYS3].

Trådlös Accesspunkt

I ett trådlöst nätverk kommunicerar klienterna med en enhet så kallad trådlös accesspunkt. Denna enhet omvandlar trafik i form av radiovågor till impulser i en vanlig kopparkabel, precis som alla andra

trådbundna enheter i nätverket gör. En trådlös accesspunkt är därmed länken mellan det trådbundna och trådlösa nätverket. En trådlös accesspunkt kan utföra flera funktioner i enlighet med switchar eller routrar [MITC2].

TTL

TTL är ett värde i ett IP-paket. För varje enhet som behandlar IP-paketet minskas värdet med 1. Skulle paketet inte nå målvärden innan TTL-värdet blir 0 kastas IP-paketet, detta för att inte få datatrafik som oändligt cirkulerar i nätverket [SEBA].

Tunnel

En tunnel är en virtuell länk som upprättas mellan två enheter. Tunneln bidrar med integritet då paket inkapslas med ny IP-information. Detta döljer paketets ursprung och målvärd för tredje part och bidrar därmed till ökad säkerhet över otillförlitliga nätverk som exempelvis Internet [RFC1853].

UDP

UDP är en uppsättning regler som tillhandahåller att data skickas utan konfirmation från mottagaren. Data som försvunnit skickas inte om. Använder portnummer för att särskilja

multikommunikation med applikationslagret enligt TCP/IP-modellen [RFC768].

Enkelriktad trafik

Enkelriktad trafik är trafik som enbart skickas åt ett håll utan att målvärden skickar

svarstrafik.

WAN – Wide Area Network

WAN är en beteckning på ett datornätverk som spänner över stora arealer, oftast över länder eller över hela jordklotet. Ett WAN sammankopplar andra LAN. Internet är ett tydligt exempel på ett WAN [CISCO2, s.513].

Wireshark

Wireshark är en mjukvara som analyserar alla de datapaket som skickas till och från den lokala datorn där mjukvaran är installerad [WIRE].

VLAN

VLAN används för att virtuellt segmentera upp ett fysiskt nätverk i flera virtuellt särskilda nätverk [CISCO10].

VLAN-hopping-attack

En VLAN-hopping-attack grundar sig på att attackeraren lägger till trunkinformation för de paket som skickas och kan därmed leda till att switchen associerar attackeraren med ett felaktigt VLAN [WIK18].

VLSM

VLSM innebär att subnetta en IP-adress med variabel subnätmaskstorlek, vilket ytterligare använder tillgängliga IP-adresser mer

Symbolförklaringar

Switch modell Cisco Catalyst 6500

Switch modell Cisco Catalyst 3750/3550/3560

Switch modell Cisco Catalyst 2950/2960

Router modell Cisco 2800

Brandvägg modell Cisco PIX 515

Representerar ett nätverk med obekant eller ospecificerat antal enheter

Representerar en förbindelse till Internet

Representerar en förbindelse mot PSTN

Representerar en ospecificerad mängd accesswitchar

Serverpark

DMZ

Representerar en förbindelse med obekant eller ospecificerat antal fysiska kablar

1 Inledning

Som datorvetenskapsstudenter vid Mälardalens Högskola och i färd med att avsluta studierna på datavetskapliga programmet inriktning nätverksteknik ligger detta projekt som grund för examination i kursen CDT307.

1.1 VMKF

Västra Mälardalens Kommunalförbund, VMKF, är ett kommunalägt bolag som ansvarar för att leverera Internetförbindelse och underhålla IT-verksamheten för samhällsviktiga organ och kommunala instanser likt skola, omsorg och socialtjänstemän. Nätverket omfattar för tillfället knappt fyrahundra switchar, approximativt femtonhundra datorer och omkring åttahundra IP-telefoner varav flertalet är trådlösa och därtill även skrivare och serverbaserade tjänster. IT-chefen på VMKF Ivan Jaska ansvarar för de tjugofem anställda på avdelningen varav teknikerna Peter och Magnus ansvarar för datornätverket och dess drift.

1.2 Bakgrund

I takt med ökat användande av nätverksbaserade tjänster ökar också risken för att konfidentiell information ska hamna i händerna på oönskade personer. Genom att öka säkerheten inom ett nätverk ställs också högre krav på hårdvaran som måste åsidosätta mer och mer processeringskraft för att hantera kryptering och dekryptering, detta i takt med att nätverksanvändarna får allt högre krav på ökad nätverkshastighet fri från driftstopp och problem. Nätverksteknik bygger till stor del på avvägningen mellan säkerhet och användarvänlighet där ökad säkerhet ofta får ta plats för användarvänligheten och vice versa. En annan viktig aspekt är inte bara säkerheten för nätverksanvändarna utan också upprätthålla en viss säkerhet för nätverkets alla protokoll som annars kan bidra till oönskade driftproblem.

VMKF har som önskemål att kontrollera deras nätverkslösning som implementerades år 2006 och få konsultation från utomstående tekniker som kan komma med förbättringsförslag samt att se över säkerheten såväl internt i nätet som externt, då i första hand från Internet samt datornätverkets trådlösa del. Dessutom skall router- och switchkonfigurationer optimeras för att minska riskerna för driftuppehåll. Ett steg i ledet till en optimerad nätverkslösning anser VMKF involvera någon form av realtidsövervakning för nätverkets bandbreddsanvändning. Önskemål finns dessutom att granska och optimera nuvarande konfiguration för QoS då nätverket hanterar stora mängder realtidskritisk trafik. Uppdragsgivarens samtliga önskemål lades till nio paragrafer sorterade i fallande ordning utefter angelägenhet;

§1 – Skapa en uppfattning om nätverkets topologiska struktur samt implementeringen av Call Manager, telefoner, klienter, WAN och övriga samverkande komponenter.

§2 – Granska konfigurationer på routrar och switchar främst i core‐ och distributionslagren samt utvärdera förbättringsmöjligheter eller eventuella säkerhetsbrister.

§3 – Kartlägga de protokoll som används inom nätverket och hur dessa samverkar i nätverksmiljön. §4 – Implementera en realtidsövervakning över nätverkets belastning och trafikflöden med hjälp av SNMP.

§5 – Inspektera förekomst av Quality of Service, QoS, och säkerställa optimal flödeskontroll genom att strukturera olika trafiktypers indelning och därefter presentera möjliga förbättringar.

§6 – Att göra efterforskningar kring en eventuell övergång till protokollet SIP och dess fördelar samt nackdelar inom nämnda nätverk.

§7 – Granska skyddet mot yttre och inre attacker så som Social Engineering, kund‐ och anställnings policys, hacking, cracking, malware‐ och DoS‐attacker etc.

§8 – Skydd i form av VPN, övriga tunnlar och andra lösningar för konfidentiell trafik.

§9 – Genomföra efterforskningar inom IP‐telefonnätets trådlösa del, kartlägga dess topologiska struktur, säkerhet, dess brister och eventuella förbättringar med en implementation av IEEE 802.11E.

Paragraferna sammanställdes som riktlinjer för projektets fortsättning och kommer representera en naturlig indelning i rapporten.

1.3 NetCenter

NetCenter är en del av institutionen innovation design och teknik (IDT) vid Mälardalens Högskola. Verksamheten drivs av ansvarige Conny Collander och är en del av Cisco Networking Academy som tillhandahåller material och upplägg för utbildning inom nätverksteknik. Utbildningen består inte bara av enstaka kurser utan även hela skräddarsydda program med inriktning att examinera studenter som bland annat Högskoleingenjör i nätverksteknik. NetCenter tillhandahåller även med två fullt utrustade laborationssalar med möjligheter att interagera med skarp nätverkshårdvara för att lära sig dess beteende och funktioner. Hårdvaran består av;

Cisco Catalyst 2950/2960/3550/3560-serier switchar Cisco 2600/2800-serier routrar

Cisco PIX 500-serien, ASA 5500-serien brandväggar Cisco 7911/7940 IP telefoner

Cisco Aironet 1200-serien och 1140-serien Accesspunkt

Det finns också en del specialiserad hård- och mjukvara bland annat Cisco TGN registrerade routrar med Pagent IOS för att generera trafik, simulera användare och testa QoS konfiguration, Netlabb, en virtuell laborationsmiljö för distanskonfiguration av fysiska enheter samt en simulerad ISP. All denna utrustning finns belägen och tillgänglig för studenter dygnet runt vid NetCenters egna salar på Mälardalens Högskola.

1.4 Hård- och mjukvara

Genom projektets gång har en mängd olika enheter använts. Här presenteras en kort beskrivning av dessa enheter och därtill även dess funktioner och tekniska specifikationer. Eftersom ett av projektets krav var att optimera nätverket gjordes det medvetna valet att inte köpa in någon extra hårdvara utan att endast använda befintliga resurser. Mycket av utrustningen har dessutom mycket tydliga roller vilka kommer att belysas genom rapporten.

Figur 1-1: Cisco Catalyst 6506-E [CISIMG3]

Modellnamn: Cisco Catalyst 6506-E

Bakplanskapacitet: 32Gbps (256Gbps) IOS vers. 12.2(18)SFX9

Kommunikationsgränssnitt: 96x FastEthernet

98x GigabitEthernet

Figur 1-2: Cisco Catalyst 3750-serien [CISIMG1]

Modellnamn:

Cisco 3750G-24TS-1U/48TS-1U

Bakplanskapacitet: 32Gbps IOS vers. 12.2(52)SE

Kommunikationsgränssnitt: 24/48x GigabitEthernet 4x SFP 1Gbps Fiber uplink

Figur 1-3: Cisco Catalyst 2950-serien [CISIMG2]

Modellnamn: Cisco 2950-serien

Bakplanskapacitet: 8.8Gbps IOS vers. 12.1(22)EA13 Kommunikationsgränssnitt: 12/24/48x FastEthernet 2x GBIC 1Gbps uplink

Figur 1-4: Cisco PIX515 [CISIMG5]

Modellnamn: Cisco Pix 515E

Bakplanskapacitet: 188Mbps IOS vers. 7.2(2)

Kommunikationsgränssnitt: 6x FastEthernet

Figur 1-5: Cisco IP-Phone 7921 [CISIMG4]

Modellnamn: Cisco IP Phone 7921

Figur 1-6: Cisco Aironet 1131AG[CISIMG6]

Modellnamn:

Cisco Aironet 1131 AG

802.11a/b/g

Kommunikationsgränssnitt: 1x FastEthernet uplink

1.5 Syfte

Grundtanken med projektet är att presentera en optimerad version av VMKF:s datanätverk där de önskemål som uppdragsgivaren tillhandahållit ska uppfyllas och en ny preliminär nätverksdesign ska förevisas med de möjliga förbättringar som uppdagats i och med granskningen. Optimeringen kommer vara uppdelad i flera områden där uppdragsgivaren har möjlighet att jämföra de förbättringar som genomförts och de säkerhetsbrister som utgör en potentiell risk för nätverksstabilitet eller användarnas integritet. Syftet är att förbättra den nuvarande nätverksimplementationen utan att genomföra drastiska förändringar, eller om så är fallet, i samråd med uppdragsgivaren diskutera om dessa förändringar är skäliga. Vid en eventuell övergång från dagens nätverkslösning till den nya optimerade versionen ska inga eller så få driftstopp som möjligt framtvingas, vilket för nätverksanvändarna inte kommer påverka deras dagliga arbete.

1.6 Metod

För att arbetet skall kunna uppnå det önskade syftet krävs att tillräckliga mängder information om nätverkets nuvarande struktur sammanställs, detta genom att granska befintlig dokumentation som VMKF kan tillhandahålla samt router- och switchkonfigurationer från de enheter som utgör nätverket. Tidigt avgränsades projektets omfattning till att enbart involvera nätverket i Köping, dels då det kunde representera nätverket i Arboga och Kungsör men framförallt för att begränsa projektets utsträckning då det annars kommit att bli övermäktigt. Nätverket ska sedan kartläggas med dess ingående komponenter i form av routrar, switchar, accesspunkter, servrar, telefoner och klienter samt hur dessa kommunicerar. Med hjälp av tillgänglig mjukvara för systempenetration skall yttre och inre säkerhet granskas för både trådlös tillika trådbunden kommunikation. Till detta hör också granskning av krypteringsskydd för konfidentiell trafik via en säkerhetsspecifik konfigurationsanalys.

Dessutom ska en efterforskning kring nuvarande trådlös kommunikationsmodell sammanställas genom att granska förekomst av trådlös kryptering samt konfigurationsinspektion på Accesspunkter. En nödvändighet är också att inspektera förekomsten av QoS eller konfigurationen av densamma för att se hur trafik klassificeras och prioriteras. Ett steg i ledet för ökad förståelse för trafikflödena i nätverket innefattar implementering en av ett realtidsövervakningssystem grundat på SNMP samt att övervaka flödesspecifik trafik med hjälp av NBAR.

Alla ovannämnda analyseringsområden sammanställs i ett utvärderingsprotokoll där fördelar och brister tydligt framträder. Detta utvärderingsprotokoll kommer tillsammans med tidigare erfarenheter och invanda metoder i ovansagd nätverksmiljö ligga som grund för ett nytt teoretisk, om än i laborationsmiljö beprövat, nätverk där en fördelsanalys på samtliga områden tas fram och granskas samt kollationeras mot det tidigare framtagna utvärderingsprotokollet. Fördelsanalysen skall innehålla korrigeringar i topologi, routing, switching samt andra förändringar i nätverkets struktur. Dessutom skall QoS- tillika säkerhetsoptimering tydligt framgå.

Slutligen, på inrådan av uppdragsgivaren skall i mån av tid en undersökning ligga till grund för fördelarna för eventuell övergång till IP-telefoni protokollet SIP samt den trådlösa QoS-förbättrade standarden IEEE 802.11E.

1.7 Disposition

Denna rapport är uppdelad i fyra huvudkategorier där introduktionen är den första. I introduktionen lyfts framförallt bakgrunden till projektet fram där det framgår i korta drag vad projektet inbegriper. Efter introduktionsdelen följer nio avsnitt som går igenom den granskning som genomförts, innefattande vilket område som granskats och hur generellt tekniken fungerar för detta område. I samma avsnitt berörs sedan specifikt hur tekniken används i nuvarande nätverk, samt de förbättringsförslag som kan genomföras för samma teknik, kategoriserade på ett sätt som gör förbättringarna överskådliga och tekniken lätt att implementera i det nuvarande nätverket. Detta bidrar också till att läsaren av rapporten finner det mindre komplicerat att tyda då informationen inom samma tekniska område är samlat till ett stycke.

Rapporten avslutas med ett avsnitt kallad ”Analys och slutsats” där resultaten och analyserna av resultaten framträder varvid en kort diskussion innefattar en del tankar kring resultaten och varför eventuella områden utelämnats ur rapporten. Här finns också information om hur detta projekt kan utvecklas och vilka områden som tål att beaktas i framtiden. Notera att somliga IP-adresser som hänvisar till VMKF:s nätverk ej behöver vara korrekta samt att lösenord inte är genuina. Fastställas skall också att all konfiguration med undantag för avsnitt 2.2.2 ”Bandbreddsövervakning med PRTG” endast är implementerade i en laborativ miljö för att säkerställa dess funktionalitet i det aktuella nätverket. Där rapporten hänvisar till laborativ miljö åsyftas NetCenter och dess laborationssalar. För att ytterligare underlätta rapportförståelsen har en sektion innan introduktionen lagts till kallad ”Terminologi” vilket i korthet förklarar eventuella uttryck som inte anses självklara för läsaren. I detta stycke återfinns också en lista över förkortningar som mer eller mindre frekvent förekommer i rapporten. Kompletterande dokument finns samlade under bilagor som återfinns i slutet av rapporten.

2 Granskning och optimering

Givet hur dagens implementering ser ut på VMKF skulle de områden uppdragsgivaren önskat åtgärdas enligt konstaterande och förbättringsåtgärder. Genom att granska de olika områdena får man en tydlig bild över de förbättringar som eventuellt kan tillfogas en optimerad nätverksstruktur.

2.1 Topologi

Ett grundkrav för att förstå den befintliga nätverksstrukturen var att presentera det befintliga material som fanns i form av dokumentation och topologier. Det material som fanns att tillgå var framförallt en nätkarta över hur de tre kommunernas nätverk var sammankopplade samt en gemensam karta över det nätverk som sammanband kommunerna.

2.1.1 Topologistrukturer

I teorin brukar det talas om ett antal olika standardiserade topologistrukturer för att sammankoppla enheter i ett nätverk. Den fysiskt strukturerade topologi som VMKF:s nätverk är utformat efter kallas för hierarkisk topologi och beskrivs enligt Figur 2-1. En hierarkisk topologi kan teoretiskt skildras att vara uppbyggd av flera segment där varje arm på segmentet bildar ett helt nytt segment. Nackdelen med denna typ av topologi framgår genom att betrakta den länk som är markerad med ett kryss i Figur 2-1 vilket konstaterar att om länken bryts isoleras segmentet från kommunikation med andra segment. I motsats till den hierarkiska topologistrukturen tillåter den alternativa partial mesh-topologin vilken enhet eller länk som helst att brytas och kommunikationen mellan andra segment kvarstår. Genom att undvika single-node-of-failure och single-pioint-of-failure har så kallad redundans uppnåtts (Se Figur 2-2). Partial mesh-topologien ska därför premieras i en nätverksmiljö där kommunikation mellan segment ska upprätthållas [CISCO2 s.62-68].

Figur 2-1: Hierarkisk topologi med singe-point-of-failure och Cisco Network Design Model

Figur 2-2: Partial mesh-topologi med singe-point-of-failure och Cisco Network Design Model

Enligt en modell som tagits fram av Cisco, kallad Cisco Network Design Model, delas nätverkens logiska struktur upp i tre lager kallade core-, distribution- och accesslager. Corelagret sammanbinder distributionslaget som i sin tur sammanbinder accesslagret. Accesslagret är oftast uppbyggt av enklare switchar där användare ansluter datorer och IP-telefoner. I corelagret sitter det i regel mer kraftfulla enheter som kan processera större mängder data (Se Figur 2-1 samt Figur 2-2 för hur core-, distribution- samt accesslagren delats in) [NICOLO].

2.1.2 Topologiöver Backbone

Figur 2-3:Backbone KAKWAN i Köping, Arboga och Kungsör

I dagsläget kopplas Köping, Arboga och Kungsör ihop i ett backbone kallat för KAKWAN (Se Figur 2-3). Enheterna består av tre Cisco Catalyst 3750 som är direktanslutna med varandra via fiber. En redundans uppnås genom att switcharna kan nå varandra genom två vägar, vilket innebär att om ett kommunikationsgränssnitt går ned eller en länk bryts når trafiken alltid fram via den alternativa vägen.

Respektive kommuns LAN ansluter i dagsläget till backbone KAKWAN genom en coreswitch vilket representeras av en Cisco Catalyst 3750 i Arboga och Kungsör samt en Cisco Catalyst 6506-E i Köping. Sammantaget bildar enheterna en hierarkisk topologi. Såsom nätverket är konstruerat enligt Figur 2-4 medför varenda switch en single-node-of-failure samt en single-point-of-failure mellan Köpings, Arbogas och Kungsörs coreswitchar mot backbone KAKWAN, representerade med ett kryss i Figur 2-4. Skulle ett kabelbrott eller ett driftstopp uppstå medför det allvarliga konsekvenser för nätverksanvändarna. Då många av dessa är av viktiga kommunala organ är det något som absolut inte får ske.

En optimering av befintlig nätverksstruktur vore att uppnå redundans och effektivisera hårdvaruanvändningen. I och med redundans uppnås en betydligt driftsäkrare miljö fri från både single-node-of-failure och single-point-of-failure. Dock måste det tas i beaktande att många av enheterna är geografiskt åtskilda vilket begränsar möjligheterna till att full redundans kan uppnås tack vare begränsade resurser och att nya länkar är dyra att upprätta.

Figur 2-5: Optimerad design av backbone

För att uppnå ovanstående önskemål om redundans anlades en ny topologi där det tidigare tre coreswitcharna sammanfogas till en enhetlig backbonestruktur (Se Figur 2-5). I den optimerade backboneuppbyggnaden kan vilken länk eller enhet som helst utsättas för någon form av funktionsfel och trafiken har alltid en sekundär väg att transporteras, detta enligt premisserna för en partial mesh-topologi. Dessutom namnges enheterna logiskt efter geografisk plats och funktion. Exempelvis innebär ARC1, Arboga coreswitch 1 etcetera. Kraven att utnyttja hårdvaran mer effektivt uppnås därmed då lastbalansering mellan de två switcharna i respektive kommun kan användas.

2.1.3 WAN

Figur 2-6: Internetförbindelse och VPN-tunnel över Kabel-TV innan optimering

I Köping finns den primära anslutningen ut mot Internet vilket gör att all Internettrafik som klienter skickar från Kungsör och Arboga idag tvingas gå via Köping (Se Figur 2-6). Coreswitcharna i Arboga och Kungsör skickar all Internettrafik över en brandvägg av modell Cisco Pix 515E som därnäst sänder trafik över den lokala Internetleverantören Kabel-TV för att sedan åter färdas internt och nå Internet i Köpings backboneswitch. Dessutom finns en Site-to-Site IPSec VPN-tunnel upprättad mellan Pix1 och Pix3 enligt Figur 2-6 avsedd för konfidentiell trafik i form av distanskonfigurering. Internadresserad trafik som förekommer i routingtabellerna och ankommer från respektive LAN via coreswitcharna i Arboga och Kungsör skickas ej över brandväggarna utan via länken som förbinder backbone KAKWAN med core.

Problemet är att metoden inte är hårdvarueffektiv, detta eftersom förbindelsen över KAKWAN har en kapacitet på 1000 Mbps (1 Gbps), medan anslutningen över Kabel-TV och via brandväggen endast har en kapacitet på 100 Mbps. Således bildar dagens lösning en flaskhals utan att uppfylla någon egentlig funktion eftersom konfidentiell trafik premieras att skickas över den osäkra anslutningen som Kabel-TV medför istället för det mer säkra direktanslutna interna nätverket. Därtill har också granskningen påvisat säkerhetsbrister i lösningen som föregick optimeringen och har underrättats uppdragsgivaren men utelämnas ur rapporten av sekretesskäl.

Efter granskningen optimerades lösningen med tunneln över Köpings Kabel-TV genom att flytta brandväggarna i Kungsör och Arboga till Köping och skicka all trafik över det mer trygga och administrativt kontrollerade backbonenätverket. Genom att routa intern trafik internt utan att tunnla och kryptera trafiken över den mindre tillförlitliga anslutningen över Köpings Kabel-TV effektiviseras hårdvaruanvändningen. Flaskhalsarna i Arboga och Kungsör reduceras genom att flyttas till Köping samtidigt som det möjliggör för andra effektivare lösningar för brandväggar (Se bilaga 5.6 och 5.7 för topologi över optimerad nätverksstruktur för brandväggar samt förbättringen med redundans i

2.1.4 Topologi över Köping LAN

Köpings topologi får representera de övriga kommunerna Arboga och Kungsör då dessa ser ut och fungerar på liknande sätt. Just som VMKF:s nätverk är strukturerat idag finns illustrerat i Figur 2-7. I Figur 2-8 återfinns den optimering i backbone som föregick detta avsnitt och en mer överskådlig förklaring över detta kan återfinnas i Figur 2-5.

Figur 2-7: Ursprunglig topologi över Köping Figur 2-8: Ursprunglig topologi över Köping med optimerad anslutning till backbone

Enligt de olika topologistrukturerna kan sägas att den ursprungliga topologin i Köping är kopplat enligt en hierarkisk topologi. Detta resulterar då i att varje länk i hela Köpings LAN utgör en single-point-of-failure och skulle i så fall bryta all kommunikation med alla andra stora segment. Mest utsatt är den enhet som i Figur 2-7 benämns som KPC1 eftersom ett tekniskt fel där orsakar att samtliga underliggande segment representerade av KPD1 till och med KPD5 ej längre kan kommunicera med varandra. I en driftsäker nätverksmiljö är det inte önskvärt att konstruera en topologi enligt dessa premisser.

Den optimering som kan uppnås för topologin i Köping är att införa redundans genom att tillfoga en extra länk mellan samtliga enheter. Det kan dels vara en länk mellan KPD1 till KPD2, mellan KPD2 och KPD3, KPD3 till KPD4 samt KPD4 till KPD5. Detta möjliggör att trafik alltid har en sekundär väg att färdas upp mot KPC1. Dock utgör KPC1 fortfarande en single-node-of-failure enligt nämnda strategi och en mer effektiv variant av redundans, inte bara för KPD1 till och med KPD5 utan för hela nätverket, är att införa extra länkar från KPD1 till KPD5 via KPC2, se Figur 2-9. I samråd med uppdragsgivaren avslöjades att KPD5:s geografiskt åtskilda placering inte möjliggjorde att en extra länk kunde upprättas där.

Figur 2-9: Optimerad version av topologin över Köping

De fyra länkar som den optimerade versionen av Köpings topologi representerar enligt Figur 2-9 återspeglas det att samtliga enheter förutom den geografiskt åtskilda KPD5 erbjuder en sekundär väg för trafiken att färdas. Således har redundans uppnåtts och nätverket har ej längre någon single-node-of-failure eller single-point-of-failure förutom på de ställen det enligt uppdragsgivaren ej går att genomföra.

2.1.5 Internet och PSTN Gateway

I och med den optimering som gjordes med att förflytta de brandväggar som idag är belägna i Arboga och Kungsör placeras dessa istället i Köping och agerar som gemensam anslutning mot Internet för alla tre kommunerna. I enlighet med den redundanta lösning som den optimerade topologin medför erhåller man redundans mot Internet genom att konstruera anslutningen enligt Figur 2-10.

IP-telefoner upprättade före optimeringen samtal via de gateway som i Figur 2-10 benämns som GW1 till GW4 i respektive kommun. Nämnda gateway är konfigurerade för att hantera telefonsamtal och ansluter till PSTN via seriella kommunikationsgränssnitt på enheterna. Dessa gateway har inte redundanta förbindelser vilket kan medföra att all telefonkommunikation kan upphöra om fel med enheterna eller länkar uppstår. Att flytta samtliga gateway och implementera någon liknande variant som för brandväggarna är däremot inte hårdvarueffektivt eller medför någon bättre redundans. Tvärtom medför det att koncentrera felen till en och samma punkt vilket bör undvikas. Därför behålls lämpligast gateway i respektive kommun men får redundanta förbindelser till coreswitcharna. I Köping ska en länk kopplas mellan KPC2 och GW1 samt GW2. I Arboga ska en redundant länk dras från ARC2 till GW3 och i Kungsör en länk mellan KGC2 och GW4. På det viset har också en optimering uppnåtts genom att införa redundans i den mån det går för gateway. Redundans kommer fortfarande inte finnas för själva anslutningen mot PSTN (Se bilaga 5.7 och 5.6 för komplett optimerad nätverkstopologi).

2.1.6 IP-plan

Den IP-plan som i dagsläget finns följer en logisk uppdelning där man subnettat den privata klass-A-adressen 10.0.0.0/8 och i andra oktetten kategoriserat in kommunerna medan man i tredje oktetten delat upp VLAN efter logisk adressering. Eftersom ett helt klass-A-nät stått till förfogande krävs ingen konservativt planering utan alla nätverk förutom de förbindelser som går mellan nätverksenheterna är en IP-adress med subnätmask 255.255.254.0/23 vilket då kan inhysa femhundratio klienter i ett och samma logiska nätverk. De nät som förbinder de nätverksenheter som kommunicerar med varandra är konfigurerade med en IP-adress med subnätmask 255.255.255.252 vilket däremot medför en mer konservativ nätadressanvändning.

Eftersom alla aktuella IP-adresser är privata och att adresserna ska översättas till den optimerade topologivarianten följde det lämpligast att en ny IP-plan utformades med en logisk adressering mer välavvägd för den nya topologistrukturen. I och med nuvarande nätverks omfattning valdes att främst koncentrera IP-planen på nätverksadresseringen i backbone KAKWAN och Köping LAN vilka återfinns i sin helhet i bilaga 5.6 samt 5.7. Den logiska uppdelningen och IP-adresseringen för klienter i nätverket återfinns i nästa avdelning kallat VLAN-plan. Om man önskar att implementera följande VLAN-plan i Arboga och Kungsör är en rekommendation att byta ut bitarna i andra oktetten och bibehålla övrig adressering för ökad nätverksförståelse och allmän ordning och reda.

2.1.7 VLAN-plan

De klienter som förekommer i nätet är i dagsläget grovt uppdelade på tre stora VLAN, i rapporten hänvisade som VLAN A, B och C, där IP-telefoner sitter i det separata VLAN:et A, där klienter på skolor tillhör VLAN B varpå resten tillhör VLAN C, bestående av främst klienter som är stationerade i några av kommunens övriga lokaler. Eftersom dessa klienter är segmenterade enligt VLAN kommer alla klienter som tillhör ett och samma VLAN i detta fall kunna kommunicera med varandra vilket i mångt och mycket inte är önskvärt och en optimering skulle innebära att segmentera upp nätet i till storleken mindre logiska segment där varje avdelning tillhör ett unikt VLAN. För att ge ett förklarande exempel kan antas att Dagiset Abborren idag sitter inkopplade i samma switch som Lönekontoret och är enligt aktuell struktur inte segmenterade utan tillhör samma VLAN. Detta innebär en säkerhetsrisk då klienter från Dagiset Abborren tillåts kommunicera med Lönekontoret. Genom att separera dessa avdelningar uppnås högre säkerhet dock till priset av ökad administration.

En VLAN-plan antogs då för den optimerade nätverksstrukturen som återfinns i bilaga Error!

Reference source not found., där VLAN:en som är övergripande för hela Köping LAN är

segmenterade enligt följande struktur:

VLAN Användning Användare

500 Native Trafik som saknar Dot1q-information

300 Standby HSRP default gateway

100 Administration Trådbundna administratörer samt administrativa IP- adresser på accesswitchar.

110 Administration WLAN Trådlösa administratörer

120 IP-telefoni Trådbundna IP-telefoner

130 Trådlös IP-telefoni WLAN Trådlösa IP-telefoner

140 Gäst Ospecificerade användare som kopplar upp sig trådbundet

150 Gäst WLAN Ospecificerade användare som kopplar upp sig trådlöst

160 Infrastructure WLAN Kommunikation mellan Accesspunkter

170 Kommunalanställda WLAN Anställda så som Lärare, socialtjänstemän etcetera

180 Studenter WLAN Studenter vid grundskola och gymnasiums

Gemensamt för alla dessa VLAN är att deras associerade IP-adresser är modifierade enligt VLSM och har en variabel längd på subnätmasken, nämligen 255.255.254.0, vilket möjliggör att totalt femhundratio IP-adresser kan adresseras till nätet. Detta medför gott om utrymmer för framtida företagsexpanderingar.

Ytterligare en VLAN-plan antogs som ett komplement till den föregående med tre exempelnätverk som får representera de tre fiktiva avdelningarna Dagiset Abborren, Lönekontoret och Snickeriet. En komplett VLAN-plan för exempelnätverken återfinns i bilaga Error! Reference source not found.. Dessa exempelnätverk ska i en eventuell skarp implementation av aktuell VLAN-plan översättas till de befintliga avdelningarna som är representerade i VMKF:s nätverk och ytterligare nätadresser bör tillfogas:

VLAN Användning Användare

200 Dagiset Abborren Anställda på dagiset Abborren

201 Lönekontoret Anställda på Lönekontoret

202 Snickeriet Anställda på Snickeriet

Gemensamt för alla dessa exempelnätverk är att deras associerade IP-adresser endast är subnettade enligt ett klass-C-nät med subnätmasken 255.255.255.0 och rymmer därmed tvåhundrafemtiofyra IP-adresser som kan IP-adresseras till nätet, vilket borde vara fullgott för de flesta avdelningar.

Genom en övergång till en VLAN-plan enligt ovanstående upplägg, men anpassad för VMKF:s unika behov, segmenteras samtliga nät enligt en mer säker kommunikation för de ingående klienterna.

2.2 Övervakning

I ett större nätverk är det i synnerhet önskvärt att övervaka kritiska objekt. Dessa objekt kan vara gränssnitt på routrar och switchar, fysiska enheter och servrar eller sådant som begränsar nätverkets funktionalitet som hög bandbreddsanvändning. En annan viktig detalj att övervaka är förändringar i nätet så som konfigurationskorrigeringar samt förändringar genererade av routingprotokoll eller Spanning Tree Protocol. Att ha en nätverksomspännande och strikt övervakning är en av stöttepelarna i att konstruera driftsäkra nätverksmiljöer.

2.2.1 Syslog

Nätverksenheten som har övervakning aktiverad genererar någon form av varning eller meddelande varvid detta meddelande måste sparas för att uppfylla någon egentlig nytta i ett övervakningssystem. Ett alternativ är att spara meddelandet på den fysiska enheten, men en mer effektiv och överskådlig lösning skulle vara att centralisera alla övervakningsmeddelanden från samtliga enheter till en gemensam databas. Det underlättar för den person som tvingas gå tillbaka bland alla sparade meddelanden för att tydliggöra vad som orsakade ett eventuellt fel i nätverket. Denna centraliserade lösning för felmeddelanden kan mycket väl vara en implementation av en syslogserver till vilken alla övervakande enheter skickar sina varningar eller meddelanden.

Figur 2-11: Signaleringsprincip för övervakning

En syslogserver är en enhet som har en mjukvara installerad ämnad för att ta emot syslogmeddelanden och spara dem i en databas. En vanlig mjukvara är Kiwi Syslog som är Microsoft Windows-baserad och mycket marknadsfrekvent förekommande variant av syslogserver men som också stödjer andra typer av övervakningsprotokoll förutom syslog. Kiwi Syslog finns dels i en licenserad och en gratisversion som är lätt konfigurerad varpå det finns mycket material på Internet om hur Kiwi Syslog integreras i ett nätverk men att detta inte tas upp inom denna rapports omfattning [KIWI].

Syslog är en standardiserad [RFC3164] form för att skicka meddelanden till en enhet som sedan sparar och analyserar dess innehåll. Dessutom stöds syslogmeddelanden av en bred enhetsvariation som inte är tillverkarspecifik. Den övervakande enheten skickar ett datapaket på 1024 Bytes till den mottagande syslogservern över UDP-port 514 och/eller TCP-port 5000, vilket är standardportarna för syslogkommunikation. I och med att meddelanden primärt skickas via UDP kommer inte syslogservern svara med ett TCP-ACK som bekräftar att den mottog meddelandet. Detta medför att flödeskontroll i form av QoS bör implementeras för syslogmeddelanden. Meddelandenas kritiska prioritet delas in i åtta nivåer representerade av åtta bitar i syslogmeddelandet enligt följande [CISCO7]: Kritisk prioritet 0 - Emergency 1 - Alert 2 - Critical 3 - Error 4 - Warning 5 – Notice 6 – Information 7– Debug

Enheter skickar syslogmeddelanden som märkts med en viss prioritet vilket möjliggör att de lätt kan sorteras efter kritisk grad. Dessutom kan meddelandena innehålla tidsangivelse samt numrering för ökad sorteringsmöjlighet [CISCO7].

Att inkludera någon form av övervakning anses som obligatoriskt i en optimerad nätverksmiljö och därför ingår konfiguration för syslog på de enheter som anses vara i störst behov av detta. En optimering innebär inte enbart att införa övervakning utan också sätta upp regler för vilka enheter som är i behov av denna typ av övervakning. Om Ciscos Network Design Model tas i beaktning med dess uppdelning i corelager, distributionslager samt accesslager utgör core- och distributionslagren de som är direkt kritiska för nätverket i stort och bör därför prioriteras i en övervakningsmodell. Även accesswitcharna kan komma att behöva någon form av övervakning men är mindre kritiska för andra än nätverksanvändarna som är fysiskt inkopplade till just den accesswitchen. Därför begränsas syslogmeddelanden med låg kritisk prioritet till core- och distributionslagren medan accesswitcharna endast tillåts skicka syslog meddelanden med högre kritisk prioritet.

Syslogkonfigureras i den optimerade nätverksstrukturen enligt följande på coreswitchar och distributionsswitchar:

Switch(config)# service sequenze-numbers

Switch(config)# service timestamps log datetime localtime msec Switch(config)# logging source-interface loopback0

Switch(config)# logging host 10.1.1.24 Switch(config)# logging trap 5

![Figur 1-2: Cisco Catalyst 3750-serien [CISIMG1]](https://thumb-eu.123doks.com/thumbv2/5dokorg/4711008.124076/20.892.128.451.478.628/figur-cisco-catalyst-serien-cisimg.webp)

![Figur 1-6: Cisco Aironet 1131AG[CISIMG6]](https://thumb-eu.123doks.com/thumbv2/5dokorg/4711008.124076/21.892.212.394.645.839/figur-cisco-aironet-ag-cisimg.webp)