Datavetenskap och Medieteknik

Handledare: Göran Hagert Kandidatuppsats i Informationssystem Examinator: Bengt Nilsson Huvudämne, Affärssystem

Intressent: Ross W Tsagalidis

Examensarbete

15 Högskolepoäng, Kandidatnivå

Smarta enheter kräver

smarta användare

Om riskerna med att använda mobila enheter.

Smart devices require smart users

About the risks of using mobile devices

Dennis Sjösten 24/08/2012

2

Abstract

The use of devices with internet connectivity that can be used everywhere in everyday life has increased immensely in just a few years. Information mobility is greater today than ever before. A lot of people have access to large amounts of information in his or her pocket. This behavior has both positive and negative potentials. In this study we explore how a small group of people use their devices and also how inconsiderate behavior can be linked to some threats directed towards mobile devices. The question “In what ways can careless usage of mobile devices affect the safety regarding information accessible from the device?” is answered by comparing studied literature and the results of a survey. The careless use of mobile devices definitely has an impact on data integrity, independently of whether it is personal or organizational data.

3

Sammanfattning

Användandet av internetstödjande enheter som kan användas överallt i det vardagliga livet har ökat intensivt på bara några få år. Informationsmobilitet är större idag än någonsin tidigare. Fler och fler människor har tillgång till information så nära som i hans eller hennes ficka. Detta beteende har både positiv och negativ potential. I studien undersöker vi hur en mindre grupp människor använder sina enheter och även hur oförsiktigt beteende kan sammankopplas med några av de stora potentiella skador som kan inträffa på mobila enheter. Frågan ”På vilka sätt kan oförsiktigt användande av mobila enheter påverka säkerheten kring information som finns tillgänglig via enheten?” besvaras med en jämförelse mellan litteratur och resultaten från en enkätundersökning. Det oförsiktiga användandet av mobila enheter har definitivt en påverkan på datasäkerheten, oavsett om informationen är personlig eller organisatorisk.

4

Innehållsförteckning

1. Inledning ... 6 1.1 Begreppsförklaring ... 6 1.2 Bakgrund ... 7 1.3 Problemdiskussion ... 8 1.4 Problemformulering/Hypotes ... 8 1.5 Avgränsningar ... 8 1.6 Uppsatsens struktur... 9 2. Teoretiskt ramverk ... 9 2.1 Artikelsökande ... 9 2.1.1 Källkritik ... 10 2.2 Operativsystem ... 11 2.2.1 iOS ... 11 2.2.2 Android OS ... 11 2.3 Användning ... 11 2.3.1 Applikationsbaserade hot ... 12 2.3.2 Webbaserade hot ... 12 2.3.3 Nätverkshot ... 13 2.3.4 Fysiska hot ... 13 2.4 Avtal ... 132.5 Skydd och proaktiv säkerhet ... 13

2.5.1 Säkerhetsmodell ... 13

2.5.2 Uppdateringar ... 13

2.5.3 Hackathons ... 14

2.6 Mobila verksamhetsstödjande system ... 14

2.7 Hotlista ... 14 3. Metod ... 16 3.1 Kvantitativ metod ... 16 3.2 Enkätriktlinjer ... 16 3.3 Enkätutformning ... 17 3.4 Enkätspridning ... 18 3.5 Källkritik primärdata ... 18 3.6 Etiska ställningstaganden ... 19 3.7 Alternativ metod ... 19 4. Resultat ... 19 4.1 Generell information ... 19

5

4.2 Applikationer ... 21

4.3 Avtal ... 22

4.4 Oaktsamhet kring webbplatser ... 22

4.5 Publika nätverk ... 23

4.6 Stöld eller förlorad enhet ... 24

4.7 Uppdateringar ... 25

5. Sammanställning ... 25

5.1 Applikationer ... 25

5.2 Avtal ... 26

5.3 Oaktsamhet kring webbplatser ... 26

5.4 Publika nätverk ... 26

5.5 Stöld eller förlorad enhet ... 26

5.6 Uppdateringar ... 27 6. Diskussion... 27 7. Slutsats ... 28 8. Vidare forskning ... 29 Referenser ... 30 Böcker ... 30 Artiklar ... 30 Webbsidor ... 31

Bilaga 1. iOs och Android OS historik ... 32

Bilaga 2 Utdrag ur Apples Användarvillkor över iCloud ... 34

6

1. Inledning

I dagens samhälle är informationsåtkomsten större än någonsin. Allt fler använder så kallade smartdevices, smartphones och tablets (se begreppsförklaring) och försäljningen har ökat lavinartat på bara några få år [27]. Majoriteten av alla stora teleoperatörers abonnemang erbjuder internetåtkomst via de enheter de säljer och på så sätt även informationsåtkomst [22, 23, 24, 25]. Den stora utbredningen av internetanvändning ger både positiva och negativa effekter. Möjligheterna som ges har stor potential att kunna effektivisera och förbättra många informationsprocesser, både privat och i näringslivet. De potentiella negativa effekterna ökar också, möjligtvis på grund av det relativt nya sättet att utbyta och ta del av information via internet i en smartphone eller tablet [11, 15, 29]. Det nya beteendemönstret av dessa enhetstyper kan vara en risk för hur säker data, som går att nå via internet, är. Därför är det av intresse att undersöka om riskerna som påverkar informationssäkerheten för aktörer vars känsliga data går att nå via privata mobila enheter [29]. Rapporten är till för att ge överblick över de risker som finns i vanligt användande och hur beteendemönstret kring dessa risker ser ut.

1.1 Begreppsförklaring

API: (Application Programming Interface) står för den datorbaserade miljö som utvecklare använder för att skapa applikationer till önskat system.

Browser exploits: Är en slags programkod som utnyttjar svagheter i en webbläsare för att bryta igenom dess säkerhet.

Drive-by-downloads: en terms om generellt handlar om nedladdningar som genomförs utan användarens medgivande.

Hackathons: ett event där olika sorters programmerare ges fria tyglar att utveckla eller utmana befintliga system för att hitta nya sätt att använda programvaror på.

Jailbreak: ett tredjepartssätt att göra iOS till ett open source system, Apple stödjer inte detta sätt att omprogrammera enheter.

7 Mobila Enheter: Ett samlingsbegrepp för smartphones och tablets.

Phishingbedrägerier: Ett sätt att försöka lura användare att dela med sig av lösenord, bankkontouppgifter och annan känslig information, sker ofta via e-mail. Kallas även nätfiske.

Privatanvändning: när enheter och tillgångar används utanför affärsmässiga syften, till privata användningsområden.

Skript: Är ett program eller en sekvens som tolkas eller utförs av ett annat program snarare än enhetens processor, som traditionella program körs på.

Smartdevice: Det engelska samlingsbegreppet för smartphones och tablets.

Smartphone: en mobil enhet som i grunden är en mobiltelefon men utöver det har en mängd funktioner såsom internet och möjlighet till att installera flera program etc.

Tablet: en mobil enhet som är ett slags mellanting mellan smartphone och bärbar dator, exempel på tables är iPad och Galaxy tab.

WIFI sniffing: Är ett sätt att komma åt andra enheter via trådlösa nätverk.

1.2 Bakgrund

Försvarsmaktens intressen ligger kring mer än nationens säkerhet. Säkerhet i allmän mening och forskning kring detta är något som de även förespråkar och stödjer i den mån de kan. Försvarsmakten presenterade under våren 2012 en rad olika förslag till examensarbeten. Det förslag som ligger till grund för detta arbete är ”Portable devices: Threats, Risks, Vulnerabilities, solutions. Protection measures.”. Genom diskussioner kunde vi komma fram till att den privata användningen kan påverka säkerheten kring mobila enheter. Eftersom det ligger mycket i tiden med mobila enheter och eftersom det är ett relativt nytt fenomen med helt nya beteendemönster är det av stort intresse att undersöka. Vi fann att det kan finnas en lägre försiktighet till att använda mobila

8 enheter än till datorer. Med tanke på att det blir allt vanligare att företag och organisationer söker portabla lösningar. Med molntjänster och molnbaserade system som går att nå från vilken enhet som helst med internetåtkomst blir det allt viktigare information som kan skadas. Det vi ska undersöka är därför vilken typ av oförsiktig användning av mobila enheter kan påverka säkerheten av känslig data.

1.3 Problemdiskussion

Användningen av mobila enheter och konsumtionen av information har ökat väsentligt på bara några få år [27]. En tänkbar anledning till detta är att det är så lättillgängligt att nå, i princip, all information användaren behöver bara genom att ta upp sin telefon ur fickan och söka på internet. Därför utvecklar flera mjukvaruleverantörer numera affärssystem och andra verksamhetsstödjande system som går att nå från mobila enheter, antingen browserbaserade eller applikationsbaserade [30, 31]. Det är inte ovanligt att företag delar ut smartphones och tablets till sina anställda, det är inte heller ovanligt att dessa anställda använder dessa enheter privat [29]. Men om den privata användningen även utgör oförsiktigt användande så kan det utgöra en säkerhetsrisk, framförallt om användaren har med sig affärssystemet och hela sitt kontor i ”bakfickan" [29]. Det är också möjligt att dessa system är mindre säkra än traditionella metoder med system som är låsta till den egna organisationen. Att effektivisera informations-spridningen innebär därmed att delar av ansvaret till att informationen hålls säker läggs på användaren. Därmed blir informationssäkerheten lidande. Eftersom oförsiktigt användande av till exempel datorer ökar riskerna för dataintrång eller skadliga program borde även en liknande grad av osäkerhet kring oförsiktigt användande av smarta enheter finnas.

1.4 Problemformulering/Hypotes

På vilka sätt kan oförsiktigt användande av mobila enheter påverka säkerheten kring information som finns tillgänglig via enheten?

1.5 Avgränsningar

1.5.1 Jailbreak:

Jailbreak är ett sätt att få mer kontroll över sin iOS enhet, på bekostnad av säkerheten på enheten. Eftersom Apple själva inte stödjer modifikation av deras produkter antar vi

9 att det inte är något som företag och organisationer tillåter på sina enheter heller. Därför läggs inte stor vikt på att analysera säkerhetsriskerna vad gällande oförsiktigt användande av mobila enheter med jailbreak i rapporten, även om det lättare berörs.

1.5.2 Undersökningens storlek:

Då det finns begränsade resurser för att genomföra enkätundersökningen kan endast gratisalternativ användas för att sprida och skapa enkäten. Detta betyder att storleken och blandningen på den grupp som undersöks blir i en mindre skala och inte möjlig att rikta mot specifika grupperingar.

1.5.3 Operativsystemfokus:

Trots att det finns fler aktörer på marknaden fokuserar vi på de två största operativ-systemen för smarta enheter, Android och iOS, som utgångspunkt på grund av att de är störst.

1.6 Uppsatsens struktur

I avsnitt 2. Teoretiskt ramverk presenteras information som hämtats ur vetenskapliga artiklar och facklitteratur. Informationen som samlats in ligger till grund för en enkät-undersökning. Varför denna undersökningsmetod valts, och hur denna enkätunder-sökning utförts gås igenom i avsnitt 3. Metod. Resultatet från underenkätunder-sökningen redogörs för i avsnitt 4. Resultat och följs i avsnitt 5. Sammanställning av en analys av resultatet. I avsnitt 6. Diskussion argumenteras även kring val av undersökningsmetod och hur det kan ha influerat undersökningens resultat. Resultat, diskussion och analys sammanställs i avsnitt 7. Slutsats där konklusionen presenteras. I sista stycket, 8. Vidare forskning, ges förslag på hur vidare forskning i ämnet skulle kunna utföras.

2. Teoretiskt ramverk

2.1 Artikelsökande

För att finna lämpliga artiklar inom ett visst ämnes område bör författaren, enligt Patel och Davidsson [3], söka via lämpliga databaser som finns att tillgå via exempelvis bibliotek. Även tidskrifter inom relevant ämnesområde med periodiska publikationer, det vill säga att de kommer ut vid flera tillfällen, är en bra källa till artiklar. [3]

10 För att finna vetenskapliga artiklar till uppsatsen används Google Scholar, ett sök-verktyg där användare söker i databaser med vetenskapliga artiklar. Resultaten är sorterade efter relevans och så nära i tid som möjligt.

Sökord som används:

Mobile security, 2 870 000 träffar Mobile threats, 913 000 träffar iOS security, 226 000 träffar Android security, 123 000 träffar iOS threats, 59 300 träffar

Android threats, 37 800 träffar

Eftersom sökorden ger väldigt många resultat är det viktigt att endast ta de artiklar som är av relevans för undersökningsområdet. Relevanta artiklar är sådana som är skrivna i närtid, handlar om mobil säkerhet på något sätt och kommer från trovärdiga källor. Till exempel är en artikel om nätverksbrister från 2001 av mindre relevans än en artikel från 2011 som jämför både iOS och Androids säkerhetsmodeller, även om båda kommer som resultat av en sökning på ”mobile security”.

2.1.1 Källkritik

De sekundärdata som finns i rapporten är tagna från facklitteratur, så som teknik-tidningar och intressepublikationer, och vetenskapliga artiklar.

Att använda facklitteratur kan innebära att informationen som är samlad kan vara feltolkad i något av leden från ursprungsförfattare till den återpublicering av information som används i rapporten. Därmed kan en del data finnas som påverkar analysen negativt och ge den lägre trovärdighet. För att undvika detta kontrollerar vi var informationen kommer ifrån och om den kan bekräftas även av andra källor.

De vetenskapliga artiklar som används i uppsatsen kan bekräfta att påståenden från källor med lägre trovärdighet är sanna men kan även falsifiera dem. En del av de vetenskapliga artiklarna som används i uppsatsen har undersökt specifika fall vilket kan betyda att jämförelserna mellan dessa fall och de i rapporten är misstolkade.

11

2.2 Operativsystem

I detta avsnitt presenteras operativsystemen som, vid oönskat användande, oftast omnämns i media och artiklar om attacker som riskerar att känslig data påverkas.

2.2.1 iOS

iOS är den operativsystemfamilj som körs på Apples smartphones och tablets. Applikationerna som publiceras för deras mobila enheter kan endast laddas ner från Apples egenägda försäljningskanal App Store. Mellan lanseringen och den 5:e mars 2012 hade, globalt sett, över 25 miljarder applikationer laddats ner från App Store [4]. [11]

Innan applikationer kan lanseras på App Store kontrolleras applikationen av Apple för skadlig programvara. För att förenkla processen har Apple ett egenutvecklat API, Xcode, för att utveckla applikationer till iOS [10]. Trots att Apple har mycket kontroll kring iOS kommer en del skadliga programvaror in i operativsystemet [15].

2.2.2 Android OS

Android är en operativsystemfamilj som Google utvecklat till mobila enheter. Android OS är idag det marknadsledande operativsystemet för smartphones. Den stora framgången beror, enligt Boutet [5], på öppenheten i systemet. Enligt Boutet förstod Google att en av framgångsfaktorerna för iPhone är att det finns en stor tillgång på applikationer till iPhone, därför lanserade Google program för att enklare utveckla applikationer till smartphones med Googles operativsystem. [10, 11]

Android market, vilket är Googles svar på App store, förlitar sig på att användarna ska kunna identifiera skadlig programvara och har därför en mer öppen struktur än Apple. Porter Felt et AL’s [15] undersökning visar dock att Android market har fler fall av skadlig programvara än App store.

2.3 Användning

I detta avsnitt kartläggs användandets påverkan på enheternas säkerhet, brister som kan påverka system och information som enheterna har tillgång till.

12

2.3.1 Applikationsbaserade hot

Trots att smartphones och tablets länge haft som huvudsaklig uppgift att erbjuda ett enkelt och lättillgängligt sätt att surfa på internet (webbläsare), så har applikationer fått allt större roll. En undersökning av Flurry [13], ett bolag som ägnar sig åt marknads-analyser, visar att i juni 2011 tillägnade användare av dessa mobila enheter majoriteten av tiden till att använda applikationer.

Att användandet av applikationer ökar på mobila enheter innebär både ökad kontroll och ökad sårbarhet. Det finns en större chans att de applikationer som finns tillgängliga också är kontrollerade och ”säkra”, men det finns även stor risk att användaravtalen kan tillåta applikationer att dela med sig av information som inte är lämplig att dela med sig av. [11, 15]

Många applikationer är förklädda att se så lika ut som motsvarande applikationer från tillverkaren av operativsystemet, antingen från Apple eller från Android. [11, 15]

För mer ingående information kring specifika hot som går att knyta till applikationer se Lookout’s rapport [11] och Porter Felt et AL’s undersökning [15].

2.3.2 Webbaserade hot

Eftersom de enheter som rapporten berör i princip alltid har tillgång till internet, måste användaren räkna med de potentiella hot det innebär. Webbaserade hot har länge varit ett problem för datorer och därför går det att applicera många av de typer av hot som finns för datorer på mobila enheter. I Lookout’s rapport [11] lyfts framförallt tre typer av webbaserade hot: Phisingbedrägerier, Drive-by-downloads och Browser exploits.

För vidare läsning kring olika webbaserade hot: Phishingbedrägerier, se Niu et AL [14] och Truster [7]

Drive-by-downloads, se Anti-Spyware corporation [5] och Payton [16] Browser Exploits, se Payton [16], Musli [12] och The Associated Press [17]

13

2.3.3 Nätverkshot

Mobila enheter använder ofta sig av trådlösa nätverk för att koppla upp till internet. Publika och öppna nätverk utgör ofta en säkerhetsrisk, där kan illasinnade genomföra attacker som nätvärksutnyttjande och WIFI sniffing. För att läsa mer om dessa hot se Lookout’s rapport. [11]

2.3.4 Fysiska hot

Enheterna i rapporten är fysiska länkar till stora mängder data, därför är de fysiska hoten en viktig aspekt att ta upp. Att tappa bort sin mobil idag handlar om mycket mer än vad det gjorde för ett fåtal år sedan. Blir användaren av med sin mobila enhet så får en tjuv eller en upphittare av enheten potentiellt tillgång till mycket information. Det är inte bara hårdvaran som har ett värde; all känslig information som kan finnas lagrad på, eller finns tillgänglig från, enheten riskerar att hamna i fel händer. [11]

2.4 Avtal

I vissa föreskrifter för användaravtal finns det punkter som gör det möjligt för en leverantör att göra ändringar i, samt ta del av och samla in information från, en enhet. I Apples användaravtal för deras molntjänst, iCloud, står det till exempel att Apple äger rätt till åtkomst av data och att sprida data vidare [21]. För att säkra lagrad data hålls den krypterad, skulle dock Apples dekrypteringsnyckel hamna i fel händer så har dessa tillgång till all informations som lagras där [9].

2.5 Skydd och proaktiv säkerhet

2.5.1 Säkerhetsmodell

Den stora skillnaden emellan Apples och Androids säkerhetsmodeller är att Apple kontrollerar varje steg i distributionskedjan medan Android är mer öppna och tillåter användare att installera vilka applikationer de vill. För att se mera specifika skillnader och vilka risker det medför se Lookout’s rapport [11] samt Porter et Al’s undersökning [15].

2.5.2 Uppdateringar

Uppdateringar sker i de flesta system bland annat för att täppa igen säkerhetshål och för att optimera processer. Därmed håller en ofta uppdaterad enhet en högre säkerhet

14 än en sällan uppdaterad enhet. För att läsa mer om Googles och Apples rutiner för att uppdatera operativsystemet för deras mobila enheter se Lookout’s rapport [11].

2.5.3 Hackathons

Google har en slags företagskultur som står för nytänkande problemlösningar, de vill ha öppna arkitekturer för att användarna själva ska kunna justera deras programvaror och tjänster till sina egna behov, användarna står i fokus [28]. Google, likt många företag, medverkar i Hackathons och har på så vis lyckats göra sina produkter säkrare. Ett exempel på det går att läsa om i Åhlins artikel [19]. För ett annat exempel på Hackathon se Cansewest’s hemsida [26] om deras säkerhetskonferens samt en annan artikel av Åhlin [18] som täcker fynd gjorda under just den konferensen.

2.6 Mobila verksamhetsstödjande system

Det blir allt vanligare med mobila lösningar för att kunna driva verksamheten från vilken plats som helst. Många sådana lösningar har möjlighet att koppla upp användaren till systemen via smartphones och tablets som även används privat.

Microsoft och SAP är två stora leverantörer av affärssystem som erbjuder olika molntjänster och lösningar som går att använda i mobila enheter. Återförsäljare av systemen anser att lösningarna passar även mindre företag [6].

Både Microsoft och SAP anser att deras molntjänster är säkra, men om de enheter som har tillgång till tjänsterna används oförsiktigt betyder det att dataintegriteten är hotad [16].

Läs mer om Microsofts molntjänster på deras hemsida [30] och motsvarande hemsida för SAP [31].

2.7 Hotlista

Med Lookouts rapport [11] som utgångspunkt har följande lista över hot mot mobila enheter sammanställts. Denna lista ligger till grund för den enkätundersökning som gjorts. Metod och resultat av undersökningen finns att läsa om i stycke 3 repsektive 4. Listan är skriven i alfabetisk ordning.

15 2.7.1 Applikationer: Det finns en hel del skadliga applikationer som antingen döljer sig bakom andra kända applikationer eller döljer sig i någon oskyldig applikation, t.ex. enkla spel för barn etc. [11]. Därför är det återigen viktigt att kontrollera vem som är leverantör och, om det är möjligt, läsa kommentarer om applikationen innan användaren laddar ner och installerar applikationen.

2.7.2 Avtal: oavsett vad det är för avtal bör användaren ta del av avtalet och försäkra sig om att denne verkligen går med på de punkter som avtalet tar upp. Användaren bör vara uppmärksam på att om det i avtalet står att applikationen begär tillgång till funktioner som inte är av uppenbar användning för applikationen, såsom ett spel som begär åtkomst till e-mails. Det är därför viktigt att användaren kontrollerar vem leverantören är och vad avtalet innebär.

2.7.3 Oaktsamhet kring webbplatser: det finns skadliga webbplatser som kan komma åt känslig information via script som på olika sätt ger förövaren kontroll över enheten. Det är därför viktigt att användaren är säker på att webbplatsens URL stämmer innan denne besöker sidan.

2.7.4 Publika nätverk: Det finns risker med att använda öppna publika nätverk; användaren har ingen kontroll över vilka andra som finns på nätverket och som kan få tillgång till information från användarens dator. Nätverket kan också vara till för att sprida oönskad programvara. Därför är det viktigt att ha koll på vad det är för nätverk och vem som är leverantör innan användaren kopplar upp till det.

2.7.5 Stöld eller förlorad enhet: Förutom det monetära värdet i enheten så är risken att information som finns på enheten inte är säker, särskild vid avsaknad av säkerhetsåtgärder för att komma åt innehållet. Med säkerhetsåtgärder menas lösenord eller grafiska mönster för att låsa upp enheten. Användaren bör därför hålla koll på var enheten är och denne bör även ha någon form av skydd mot att komma åt innehållet.

2.7.6 Uppdateringar: Att uppdatera sin enhet och dess applikationer är ett sätt att täppa till de säkerhetshål som har funnits sedan senaste uppdateringen. Att inte uppdatera innebär således att använda en osäker version, eftersom säkerhetshålen är

16 kända. Användarna brukar få information om att det finns tillgängliga uppdateringar för applikationer och för enheterna i fråga, då är det lägligt att ta del av dessa och hålla sin enhet så uppdaterad som möjligt.

3. Metod

I detta arbete avses att undersöka hur oförsiktigt användande av mobila enheter påverkar informationsintegritet. Även på vilka sätt som andra aktörers information kan vara hotad av oförsiktigt brukande av mobila enheter.

Det är av relevans att kartlägga hur privatanvändningen ser ut i allmänhet. Därför kommer en kvantitativ undersökning att utföras i form av en enkät, för att se ett stickprov i hur användarmönstret ser ut.

3.1 Kvantitativ metod

En kvantitativ metod innebär att undersökningen är baserad på många svar och innehåller mätbara siffror. En kvantitativ undersökning karaktäriseras av mätning, generalisering, replikation, kausalitet och har ofta en deduktiv ansats [2]. Det vill säga att forskningsutformningen går från teori till observation och resultat [2]. Kvantitativa undersökningar visar mönster i en stor grupp som på så sätt kan stödja hypoteser. Däremot blir det en lägre nyans i undersökningen, inte lika djupgående som en kvalitativ undersökning, men med hög precision [1, 3].

3.2 Enkätriktlinjer

En enkät är ett exempel på en kvantitativ undersökning och har en fördel i att kunna undersöka en stor grupp. Därmed går det att få fram de beteendemönster som är intressanta för problemformuleringen. Däremot finns det nackdelar med att göra en enkätundersökning. Det går inte att kontrollera att respondenterna tolkar frågorna rätt, att respondenten svarar på ett uppriktigt sätt och det går inte att följa ett intressant svar vidare. [1]

I de riktlinjer som Andersen och Schwencke [1] ger står det att syftet och instruktioner till hur enkäten besvaras bör finnas i en inledande text till enkäten. Om det är en

17 särskild fråga som ska besvaras på ett specifikt sätt måste detta påpekas i inledningen. Det är dessutom viktigt att tänka på att språket i enkäten ska vara så enkel som möjligt för att kunna besvaras av så många som möjligt, författaren ska bara ställa klara och tydliga frågor för att undvika misstolkning.

Svarsalternativen ska också täcka alla möjliga svar, därför bör författaren till enkäten inkludera svarsalternativen ”vet ej” och ”annat”. De ger även riktlinjer om att det är enklast att bearbeta resultatet om frågorna är ställda med alternativ som endast går att kryssa i ett fält för och därmed utesluta övriga svar. Öppna frågor bör inte kunna besvaras med ”ja” eller ”nej” [1].

Andersen och Schwencke skriver dessutom att enkäten bör testas i en testgrupp före lanseringen av undersökningen, detta för att kunna se om det är lätt eller svårt att besvara frågorna och om enkäten behöver göras om [1].

3.3 Enkätutformning

Enkäten är skriven på engelska för att nå så många som möjligt under mätperioden. En del av de som kommer att uppmanas att delta har låga eller inga kunskaper i det svenska språket, därmed är chansen större för ett högre deltagande om undersökningen är på engelska. Frågorna är baserade på de risker som finns i ett oförsiktigt användande av mobila enheter. Frågorna är utformade på ett sådant sätt att uppgiftslämnaren graderar sitt eget beteende kring användandet på skala från ett till sex. Detta för att undvika centraleffekten där uppgiftslämnaren sätter sitt svar i mitten istället för att ta ställning till frågan [1]. Vissa ja och nej frågor ställs för att få raka svar i en specifik fråga där just ”hur ofta” inte är lika intressant. Dessutom ställs frågan om respondenten har tablets, detta görs för att se om användarbeteendet är annorlunda för de som har båda typer av enheter. Respondenterna får även fylla i vilket åldersspann de tillhör och vilket kön, detta kan vara intressant för att se om det går att utläsa några väsentliga skillnader i olika användares mönster och beteenden kring hanteringen av deras mobila enheter. [1, 3]

En betaversion av enkäten testas även på ett fåtal personer för att kontrollera felskrivningar, om frågorna kan misstolkas etc. Detta för att före lansering kunna

18 identifiera förbättringsmöjligheter i enkäten och minimera riskerna med en enkätundersökning [3].

3.4 Enkätspridning

Syftet med undersökningen är att kartlägga ”skadliga” beteenden på mobila enheter och därför är målgruppen alla som använder smartphones eller tablets. Enkäten är elektronisk och fylls i via en webbläsare, med hjälp av Google Docs enkätverktyg. Spridningen sker via det sociala nätverket Facebook, där respondenterna även uppmanas att sprida undersökningen vidare. Problematiken kring spridningen är att få tillfrågade är villiga att genomföra undersökningen och därför finns en risk att urvalet sker efter att resultaten är insamlade. Personer som ser anslaget till undersökningen kanske mer ofta än sällan struntar i att genomföra undersökningen. Genom att skicka uppmaningen till undersökningen via personliga meddelanden som levereras direkt via en chatklient på plattformen (Facebook) görs ett försök till att få de tillfrågade mer engagerade i att svara.

Eftersom det ofta är lågt deltagande i enkätundersökningar och det är ganska vanligt att undersökaren behöver påminna deltagarna om att svara [1], är just sociala medier ett bra sätt att få snabb respons.

3.5 Källkritik primärdata

De primärdata som ligger till grund för rapporten kan vara missvisande eftersom det ligger helt i uppgiftslämnarens händer att svara så ärligt de vill. Det vill säga att det finns en viss risk att en del av de insamlade data kan vara falskt och därmed missvisande. Eftersom enkätundersökningen är ställd på engelska finns det även en risk för språkliga missförstånd och därmed kan en del av svaren vara felaktigt besvarade. Undersökningen har endast runt 100 svar och därmed går det inte att göra generaliseringar från denna, utan ses snarare som ett stickprov. Det undersökningen visar är tendenser till hur användningsmönstret kan se ut och hur det kan vara skadligt för känslig information.

19

3.6 Etiska ställningstaganden

För att uppgiftslämnaren ska känna sig trygg att svara så sanningsenligt som möjligt efterfrågas ingen personspecifik information, uppgiftslämnaren blir informerad om att denne är anonym och det går inte att spåra vem som har svarat vad. Det finns ingen anledning att göra det för undersökningen. För att motivera uppgiftslämnaren att svara på enkäten behövs en förklarande text om syftet bakom undersökningen. Det står beskrivet i en inledande text om syftet bakom undersökningen och information om vad uppgiftslämnarens svar används till.[1]

3.7 Alternativ metod

Andra metoder för att få fram användarmönster är att genomföra en kvalitativ studie eller större kvantitativ undersökning. En kvalitativ studie kan vara genom djup-intervjuer med särskilt intressanta intervjuobjekt, till exempel användare med tillgång till affärssystem via mobila enheter. Denna metod är dock tidskrävande och inte helt i linje med syftet att kartlägga beteenden i allmänhet. En större kvantitativ undersökning är mer intressant men för tidskrävande för undersökningens tidsram.

4. Resultat

4.1 Generell information

Vi undersöker hur personer med smartphones och tablets använder enheterna i situationer som där känslig data kan vara hotad. 100 av ca 250 tillfrågade personer deltog i undersökningen.

Könsfördelningen är 38 % kvinnor och 62 % män, en relativt jämn fördelning på kön. Skälet till att kontrollera mängden män och kvinnor är för att se hur allmän kartläggningen är.

20 Vi har även frågat vilket åldersspann respondenterna hamnar i, detta för att kunna se om det finns några kopplingar mellan ålder och hur användningen ser ut. Däremot är åldersspannet 21-30 betydligt överrepresenterat och därmed är det svårt att göra några kopplingar alls. Det är dock av intresse att ta med i en större undersökning och att försöka kunna kontrollera fram en jämnare nivå för att kunna se om ålder har någon koppling till hur respondenterna använder sina enheter.

Diagram 6.2 Åldersspann i undersökningen.

Vi tar även reda på vilka enheter uppgiftslämnaren brukar eller har brukat. Detta gör vi för att se om det finns någon skillnad mellan användare av både tablets och smartphones, och de som bara använder smartphones. De som använder tablets utgör en fjärdedel av den totala undersökningspopulationen och kan därför vara svår att avgöra om det är en rättvis jämförelse.

Diagram 6.3 Användaruppdelning i typ av enheter.

I undersökningsgruppen är majoriteten av alla enheter privata, endast en fjärdedel av de undersökta har enheter som de har tillhandahållits från en organisation.

21

Diagram 6.4 Andel enheter som tillhandahållits av en organisation.

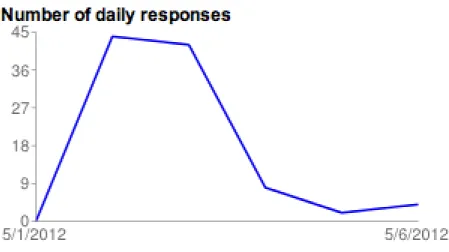

Undersökningens längd var endast ett par dagar och mottog 100 svar. Deltagandet var som intensivast i ungefär en dag efter publiceringen av enkäten, för att sedan avta kraftigt under dag två och tre.

Diagram 6.5 visar antalet deltagare per dag.

4.2 Applikationer

En annan stor påverkan oförsiktighet har på känslig data är vad applikationer, som laddas ner och installeras, har tillgång till på enheten. Svaren visar på en relativt stor oaktsamhet kring nedladdandet och installation av applikationer. Majoriteten av svaren säger att respondenterna väldigt sällan kontrollerar vad en applikation har tillgång till på enheten.

22

Diagram 6.6 Användarmönster kring nedladdande av applikationer.

4.3 Avtal

Vi kan även konstatera att det är viktigt att användaren kontrollerar avtal före denne går med på dem. Eftersom det kan stå i avtalet att leverantören ska få friheter som de inte borde och därmed riskera känslig data. Därför ställer vi frågan om respondenterna upplever att de brukar läsa igenom avtalen för applikationer och tjänster de använder. En stor majoritet av undersökningsgrupper tar väldigt sällan del av avtal som de ingår i.

Diagram 6.7 Användarmönster kring läsandet av avtal.

4.4 Oaktsamhet kring webbplatser

Som vi har kommit fram till är oförsiktighet kring besökande av webbplatser ett hot mot känslig data i och med risken för att utsättas för skadliga script. Majoriteten av respondenterna upplever att de mer sällan än ofta kollar vilken URL de besöker när de surfar.

23

Diagram 6.8 Användarmönster kring försiktighet kring surfande.

4.5 Publika nätverk

Eftersom användare kan råka ut för risker vid användande av WIFI nätverk är det av intresse att undersöka hur användarmönstret ser ut kring detta. Av de tillfrågade är det relativt spridda svar, det är dock i majoritet mer sällan än ofta som de tillfrågade använder publika WIFI-nätverk.

Diagram 6.9 Användarmönster kring WIFI-nätverk.

Av de tillfrågade svarade ungefär hälften att de inte kollar upp vem som är nätverksleverantör innan de ansluter till ett publikt WIFI-nätverk. Det kan utgöra en risk eftersom det kan innebära att användaren använder en opålitlig nätverksleverantör. Det kan också innebära att de som inte använder publika WIFI-nätverk särskilt ofta svarar nej på frågan eftersom de inte upplever att frågan är angelägen dem.

24

Diagram 6.10 Användarmönster kring kontroll av nätverksleverantör.

4.6 Stöld eller förlorad enhet

På frågan om respondenten använder något specifikt lösenord svarar majoriteten att de använder någon typ av personlig kod för att använda enheten.

Diagram 6.11 Användarmönstret kring kodlås på enheterna.

På frågan om användaren någonsin tappat bort eller fått sin enhet stulen svarar majoriteten nej, men en betydande stor andel har blivit drabbade. Sammanlagt har 14% blivit av med sina enheter, 6% har tappat bort eller blivit bestulen flera gånger.

25

4.7 Uppdateringar

På frågan om respondenten uppdaterar sina enheter och deras applikationer svarar majoriteten att de i princip alltid har sina enheter uppdaterade. 36% svarar däremot att de ganska sällan eller i princip aldrig uppdaterar sina enheter.

Diagram 6.13 Användarmönster kring uppdateringar.

5. Sammanställning

I detta avsnitt ställer vi resultatet från enkäten i relation till insamlad information kring risker med mobila enheter.

Ungefär en fjärdedel av alla tillfrågade angav att deras enheter är tillhandahållna av ett företag eller en organisation. Det innebär att svaren även berör enheter som kan ha tillgång till känslig data tillhörande en annan part än den svarande.

5.1 Applikationer

Nästan hälften är i den övre halvan som tar del av vad applikationer vill ha åtkomst till på enheten, dock gör majoriteten det mer sällan. Applikationer måste deklarera vilka funktioner de önskar åtkomst till, detta godkänns av användarna. Om användaren inte kontrollerar om det är rimliga funktioner kan det godkännas av användaren att applikationen ges tillstånd att, t.ex. skicka betal-SMS, sprida känslig information etc. Det är därför viktigt att användaren kontrollerar detta, även som privatperson, men även om denne har tillgång till känslig data från andra aktörer.

26

5.2 Avtal

En stor del av undersökningsgruppen tar sällan del av avtalsföreskrifterna innan de brukar tjänsten eller applikationen. Detta kan innebära att en stor del av användarna av mobila enheter utsätter känslig information för stora risker varje gång en avtalsförfrågan mottas. I dessa avtal kan användaren ge tillstånd till leverantören att ta del av information som denne inte bör eller får, beroende på vem som äger informationen.

5.3 Oaktsamhet kring webbplatser

Vad vi kan se av undersökningen svarar majoriteten att de mer sällan än ofta kontrollerar vilken URL de besöker. Oförsiktigheten kring detta är, som vi tidigare har kommit fram till, en risk som direkt kan kopplas till privatanvändning. För användaren att försäkra sig om vilken URL denne besöker är ett av sätten att skydda enheten mot skadliga skript.

5.4 Publika nätverk

Användningen av publika nätverk är, enligt enkätundersökningen, inte väldigt stor. Majoriteten använder publika nätverk väldigt sällan, endast 20% anser att de använder öppna nätverk ofta. Hälften av respondenterna uppger även att de inte tänker på vem som är nätverksleverantören när de använder dessa publika nätverk. Detta innebär att hälften utsätter sin information för onödiga risker när de väl använder publika nätverk.

5.5 Stöld eller förlorad enhet

Enligt vår undersökning är inte stölder eller borttappade enheter ett särskilt stort problem, endast 14% har blivit av med enheter en eller flera gånger. Det som är oroväckande är att flera av dem som har förlorat enheter fortfarande inte använder någon säkerhetsrutin för att låsa upp enheten. 34% totalt använder inte någon form av kod för att skydda mot icke behöriga att ta sig in på telefonen. Skulle de bli av med sin enhet kan vem som helst ta sig in i, ta del av och använda enheten utan problem. Vissa enheter går att fjärrlåsa och det enda användaren behöver är ett IMEI-nummer för att kunna låsa rätt enhet. Det kan dock ta lite tid innan enheten blir låst och då kan skadan på känslig data redan vara gjord.

27

5.6 Uppdateringar

De flesta av personerna som svarade på enkäten anser att de håller sina enheter ständigt uppdaterade och 65% totalt håller sina enheter mer ofta uppdaterade än sällan. Eftersom uppdateringar bland annat innebär att skydda sig mot nyfunna säkerhetshål är det mycket positivt att de flesta håller enheterna uppdaterade. Problemet med de få som inte uppdaterar särskilt ofta, handlar nog snarare om okunskap snarare än en motvilja att uppdatera. Därför kan det vara av vikt att som företag med personal som använder smarta enheter att utbilda sin personal i varför det är viktigt att uppdatera.

6. Diskussion

I det teoretiska ramverket hittade vi flera områden där oförsiktigt användande kunde spela stor roll för hur säker känslig data är. Ramverket visade även på en ökande hotbild mot användarna av mobila enheter. Det betyder inte bara att oförsiktigt användande spelar roll för informationssäkerheten, utan att det även är ett växande problem för den.

Mängden data och information som skapas växer och nya användningsområden hittas hela tiden. Fler och fler använder smarta enheter och de används i allt större utsträckning till uppgifter som datorer tidigare har gjort. Tillgängligheten av information hela tiden och överallt gör inte bara att all data är tillgänglig, data tas även med i det privata livet hos användarna, utanför sitt primära användningsområde. Detta hade man kanske inte gjort med en fysisk huvudbok eller ett kundregister annars, även om i vissa fall risken för att bli av med informationen skulle kunna vara lika stor.

Självklart finns det stora fördelar med att ha tillgång till allt som möjliggörs med smarta enheter. För en säljare kan varje möte med människor vara en potentiell ny kund och att då kunna uppdatera sitt CRM system med en ny kontakt kan vara värt mycket. På samma sätt förenklar det mycket för en som är ute och shoppar att kunna komma åt sitt saldo på sin bank för att justera balansen på ett kort eller för en orolig förälder att kunna se vart dennes barn är. Alla tre exempel visar även på tillfällen då det är mindre bra om informationen hamnar i fel händer.

Enkätundersökningen visar att vissa av områdena är mer riskfyllda än andra. Det är ganska vanligt att inte använda lösenord, något som annars är en ganska enkel åtgärd

28 för att öka säkerheten. Det tyder på att en ganska stor andel av användarna struntar i säkerhetsåtgärder antingen av lättja eller så vet de inte hur man gör. Respondenterna i undersökningen tar nästan aldrig del av användaravtalen och i ganska stor utsträckning kontrollerar de heller inte vad en applikation ber om åtkomst till. Detta visar också på en avslappnad attityd till en produkt som kan ha åtkomst till väldigt privat information.

Något som de flesta ändå gör är att uppdatera sina enheter relativt ofta, vilket också är en av de enklaste åtgärderna för att hålla enheterna någorlunda säkra. Användare påminns ofta om att det finns en ny version av programvaran och uppmanas att genomföra uppdatering, därför skulle man kunna hävda att det är en åtgärd som gynnar en lat användare.

Detta kan naturligtvis även bero på den tekniska kunskap som undersöknings-populationen besitter, det kan vara så att de med högre insikt i problem som finns i ett visst område är mer aktsamma. Det som talar mot detta är att stora delar av respondenterna inte genomför andra relativt enkla åtgärder. Det tyder snarare på att det finns användare som inte bryr sig om sin information, är ovilliga att ändra sitt beteende till ett som kräver mer engagemang eller saknar kunskap om vilka risker som faktiskt finns.

7. Slutsats

Vi kan se att oförsiktigt användande av mobila enheter har stor påverkan på hur säker känslig data är på enheterna. Vid ogenomtänkt och oförsiktigt beteende finns det stor risk att data kommer i orätta händer eller manipuleras på något sätt. Detta är främst ett stort problem för företag och organisationer där känslig data i orätta händer kan påverka hela organisationen. Dock visar vår undersökning inga tendenser över hur personer som använder sina enheter i samband med sitt yrke, eftersom kategorin är markant underrepresenterad. Det är också därför som vi inte kan se hur stort eller litet problem det är för organisationerna. Det vi kan se från undersökningen och det teoretiska ramverket är att det relativt enkelt går att förhindra de flesta problemen med ett ökat medvetande kring riskerna. Brukarna bör ha samma försiktighet kring

29 användandet av sina smarta enheter som användare normalt har kring datorer för att öka säkerheten. Särskilt om brukaren har påverkan på andra aktörers datasäkerhet. Därför är det av stor vikt att företag och organisationer tar fram användarpolicys för mobila enheter inom företaget/organisationen och ser till att användare av systemen inte går utanför sina befogenheter.

8. Vidare forskning

De tendenser vi kan ta del av i enkätundersökningen kan vara av intresse att undersöka vidare. Stämmer tendenserna om vi tittar på en större undersökningsgrupp? Skiljer sig beteendemönstret mellan olika kön, åldersgrupper och nationalitet? Det är även intressant att undersöka hur system som ges via mobila enheter skyddar sig mot den typ av attacker vi kan se i undersökningen. Finns det sätt att upptäcka obehöriga intrång via behöriga enheter? Är känslig data som levereras via molnet låst till källan eller kan den extraheras?

Något som undersökningen har visat mycket på är oförsiktigheten kring accepterande av avtal. Men om den som har godkänt avtalet inte är behörig att avgöra huruvida en applikation ska få tillgång till allt på enheten, hur skyddar användaren sig mot det? Kan avtal som felaktigt tecknas avslås automatiskt? Kan behörighet begränsas på enheter för att undvika att avtal godkänns av obehöriga personer inom organisationen?

Det som framförallt är intressant är att göra en större studie av det privata användandet av mobila enheter. Med både större kvantitativ och kvalitativ undersökning, skulle en mer representativ bild och mer generaliserbara resultat kunna presenteras. Det är dessutom av stort intresse att undersöka hur organisationer idag hanterar hur anställda får använda den teknik som de tillhandahåller från företaget.

30

Referenser

Böcker

1. Andersen, E. & Schwencke, E., 2009, ”Projektarbete – En vägledning för studenter”, Studentlitteratur.

2. Bryman, A., 2011, ”Samhällsvetenskapliga metoder”, Liber AB.

3. Patel, R. & Davidson, B., 2003, ”Forskningsmetodikens grunder”, Studentlitteratur.

Artiklar

4. Ahrnstedt, P., 2012, ”Över 25 miljarder nedladdningar från Apples App Store”,

Apple, hämtad 2 maj 2012 från:

http://www.apple.com/se/pr/library/2012/03/05Apples-App-Store-Downloads-Top-25-Billion.html

5. Anti-Spyware Coalition, 2006, “Final working report: definitions”. Hämtad 9 maj 2012:

http://www.antispywarecoalition.org/documents/documents/ASCDefinitionsW orkingReport20060622.pdf

6. Bohlin, S., ”Fredrik Kangas ska ta SAP till molnet”, IT24. Hämtad 4 maj 2012:

http://cloud.idg.se/2.16150/1.436432/fredrik-kangas-ska-ta-sap-till-molnet

7. Boodaei, M., 2011,”Mobile Users Three Times More Vulnerable to Phishing Attacks”, Trusteer. Hämtad 9 maj 2012: http://www.trusteer.com/blog/mobile-users-three-times-more-vulnerable-phishing-attacks

8. Boutet, J. 2010, “How I Met All Your Friends”, The SANS Institute. Hämtad 4 maj 2012:

http://www.sans.org/reading_room/whitepapers/malicious/malicious-android-applications-risks-exploitation_33578

9. Foresman, C., 2012,”Apple holds the master decryption key when it comes to iCloud security, privacy”, Ars Technica. Hämtad 9 maj 2012:

http://arstechnica.com/apple/news/2012/04/apple-holds-the-master-key-when-it-comes-to-icloud-security-privacy.ars

10. Goadrich, M., Rogers, M., 2011,”Smart Smartphone Development: iOS versus Android”, SIGCSE.

31 11. Lookout, 2011, “Mobile Threat Report”, Lookout Mobile Security. Hämtad 4 maj

2012: https://www.mylookout.com/mobile-threat-report

12. Musli, S., 2010,”Hackers release browser-based iPhone 4 Jailbreak”, Cnet. Hämtad 4 maj 2012: http://news.cnet.com/8301-13579_3-20012305-37.html

13. Newark-French, C., 2011, ”Mobile Apps Put the Web in Their Rear-view Mirror”, Flurry Blog. Hämtad 8 maj 2012: http://blog.flurry.com/bid/63907/Mobile-Apps-Putthe-Web-in-Their-Rear-view-Mirror

14. Niu, Y., Hsu,F., Chen, H., 2009, “iPhish: Phishing Vulnerabilities on Consumer Electronics”, UPSEC.

15. Porter Felt, A., Finifter, M., Chin, E., Hanna, S., Wagner, D., 2011,”A Survey of Mobile Malware in the Wild”, University of California, Berkley.

16. Payton, A. M., 2006, “A Review of Spyware Campaigns and Strategies to Combat Them”, InfoSecCD.

17. The Associated press, 2010,”Germany: Apple May Have Security Problem”, CBS

news. Hämtad 4 maj 2012:

http://www.cbsnews.com/stories/2010/08/04/tech/main6742166.shtml?tag= cbsnewsLeadStoriesAreaMai

18. Åhlin, D., 2012, ”Hackar avslöjar hål i Explorer 9”, Tech World. Hämtad 4 maj 2012: http://www.idg.se/2.1085/1.437248/hackare-avslojar-hal-i-explorer-9

19. Åhlin, D., 2012, ”Hackade sandlåda – får 60 000 dollar”, Tech World. Hämtad 4

maj 2012:

http://www.idg.se/2.1085/1.437017/hackade-sandlada---far-60-000-dollar

Webbsidor

20. Apple Developer Frågor och svar, Hämtat 4 maj 2012.

https://developer.apple.com/support/ios/ios-dev-center.html

21. Apples villkor för iCloud. Hämtad 9 maj 2012:

http://www.apple.com/legal/icloud/se/terms.html

22. Abonnemangsöversikt Telia, hämtat 9 maj 2012:

http://www.telia.se/privat/mobilt/abonnemang/

23. Abonnemangsöversikt Tele2, hämtat 9 maj 2012:

32

24. Abonnemangsöversikt Telenor, hämtat 9 maj 2012:

http://www.telenor.se/privat/abonnemang/index.html

25. Abonnemangsöversikt Tre, hämtat 9 maj 2012:

http://www.tre.se/Privat/Abonnemang1/Oversikt-abonnemang/

26. Cansecwest hemsida, anordnar säkerhetskonferensen i Vancouver, hämtad 4 maj 2012: http://cansecwest.com/

27. Försäljningsstatistik av smartphones, hämtat 9 maj 2012

http://androidflip.com/sales-graph-of-smartphones-shows-the-extraordinary-growth-of-android/

28. Googles filosofi, hämtad 9 maj 2012:

http://www.google.com/about/company/philosophy/

29. Guide för smartdevice policys från Origin It, hämtat 9 maj 2012:

http://www.originit.co.nz/News+Room/Education/Whitepapers/Deploying+Sm art+Device+Policies.html

30. Överblick över Microsofts molntjänst Dynamics CRM online, Hämtad 9 maj 2012

http://crm.dynamics.com/sv-se/on-demand

31. Överblick över SAPs molntjänster, Hämtad 4 maj 2012:

http://www.sap.com/solutions/technology/cloud/overview/index.epx

33

Bild 1.1 Kartläggning över marknadsutvecklingen för Apple smartphones och Android smartphones. [11]

34

Bilaga 2 Utdrag ur Apples Användarvillkor över

iCloud

”Du bekräftar att Apple inte är ansvarig på något sätt för Innehåll tillhandahållet av andra och inte har någon skyldighet att förhandsgranska sådant Innehåll. Dock förbehåller sig Apple rätten att när som helst avgöra huruvida Innehåll är lämpligt och följer detta Avtal, och kan förhandsgranska, flytta, avvisa, modifiera och/eller ta bort Innehåll när som helst, utan föregående meddelande och efter eget gottfinnande, om sådant Innehåll befinnes vara i strid mot detta Avtal eller på annat sätt är stötande.”

”Apple förbehåller sig rätten att vidta de åtgärder som Apple bedömer vara skäligen nödvändiga eller lämpliga för att genomdriva och/eller säkerställa efterlevande av detta Avtal eller någon del därav. Du bekräftar och accepterar att Apple kan, utan ansvar gentemot dig, tillträda, använda, spara och/eller lämna ut information rörande ditt Konto och Innehåll till brottsbekämpande myndigheter, myndighetspersoner, och/eller tredje part, om Apple bedömer att det är skäligen nödvändigt eller lämpligt, om det krävs enligt lag eller om vi har anledning att tro att sådant tillträde, användande, utlämnande, eller sparande är skäligen nödvändigt för att: (a) efterleva en rättslig process eller begäran; (b) genomdriva detta Avtal, inklusive utredning av eventuella brott mot detsamma; (c) upptäcka, förhindra eller på annat sätt hantera säkerhet, bedrägeri eller tekniska frågor; eller (d) skydda Apples, dess användares, tredje parts, eller allmänhetens rättigheter, egendom eller säkerhet, i enlighet med vad som krävs eller tillåts enligt lag.” [21]

35

Bilaga 3 Enkät

Survey of smart devices useage

Hi, I'm currently doing my bachelor thesis on usage of smart devices, such as smartphones (iPhone, Andoid phones, Blackberry etc.) and tablets (iPad, Samsung galaxy tab, etc.).

Please fill out this survey to help me with my research, it only takes a couple of minutes.

Answers are completely anonymous. Thank you, With regards Dennis

Please provide the following information:*Required Man Woman Age*Required -20 21-30 31-40 41-50 51-60 61-70 71+

Please check the type of unit/s you are currently using or have been using.*Required Smartphone

Tablet

How often do you check the URL(address) before you enter a website?*Required

1 2 3 4 5 6

36 How often do you read the disclaimer for apps and services that you use?*Required

1 2 3 4 5 6

Not often Almost always

How often do you check what the app have access to on your device?*Required

1 2 3 4 5 6

Not often Almost always

How often do you use public wireless network(WIFI) areas for accessing internet?*Req uired

1 2 3 4 5 6

Not often Almost always

Do you think about who the network provider is before you use a public wireless network?*Req uired

Yes No

Do you have a specific security method on your device, such as a password or graphical pattern to unlock the device?*Required

Yes No

Have you ever had a smartdevice, smartphone or tablet, stolen or lost?*Required Yes, once

Yes, several times No

How often do you update the software (programs, operating system etc.) on your smart device?*Req uired

1 2 3 4 5 6

Not often Almost always up to date

Are any of the smart devices you use provided by any organisation?*Required Yes