MÄLARDALENS HÖGSKOLA

AKADEMIN FÖR INNOVATION, DESIGN OCH TEKNIK

VÄSTERÅS, SVERIGE

Examensarbete för högskoleingenjörsexamen i nätverksteknik, 15hp

Analys av säkerhetslösningarna Cisco Secure

Endpoint och Microsoft Defender for

Endpoint

Casper Möllberg

cmg18001@student.mdh.se

Gustav Westerlund

gwd17001@student.mdh.se

Examinator:

Johan Åkerberg

Mälardalens Högskola, Västerås, Sverige

Handledare:

Anna Friebe

Mälardalens Högskola, Västerås, Sverige

Företagshandledare:

Claes Karlsson

ATEA Sverige AB, Eskilstuna, Sverige

Abstract

This report presents a thesis about modern endpoint security solutions. Microsoft Defender for Endpoint and Cisco Secure Endpoint are two relatively new solutions compared to previous endpoint security software and only a few, if any, surveys have been published about them. The solutions are cloud-based and use machine learning combined with communication between the cloud and endpoint to find and prevent threats. The two security solutions were examined and analysed at the request of ATEA Eskilstuna with the purpose of analysing how they discover and prevent threats and evaluating resource usage. To evaluate these points, measurements were performed using Windows Performance Monitor. Simulated threats were executed on a laptop using the operating system Windows 10 to analyse how the solutions handled threats. The result suggests that Microsoft Defender for Endpoint sends and receives more data and uses more of the processor compared to Cisco Secure Endpoint. Microsoft’s security solution seemed to have little effect on the endpoint’s memory. For Cisco Secure Endpoint the result suggests that the solution had little effect on sent and received data and processor usage, but seemed to require more memory on the endpoint. However due to spikes during the measurements the results were difficult to interpret.

Sammanfattning

Rapporten behandlar ett examensarbete som handlar om moderna lösningar för säkerhet på slutpunkter. Microsoft Defender for Endpoint och Cisco Secure Endpoint är två relativt nya lösningar jämfört med tidigare programvaror för säkerhet på slutpunkter och det har inte utförts mycket forskning om dem. De är molnbaserade och använder sig av bland annat maskininlärning kombinerat med data som skickas från slutpunkter för att upptäcka hot. På uppdrag av ATEA Eskilstuna undersöktes och analyserades dessa två säkerhetslösningar under examensarbetet med syftet att utvärdera resursanvändningen av dem samt att analysera och jämföra hur de upptäcker och motverkar hot. För att utvärdera dessa punkter har mätningar utförts med hjälp av Windows Performance Monitor och simulerade virus som exekverades på en bärbar dator med Windows 10 som operativsystem för att se hur säkerhetslösningarna hanterar dessa hot. Resultatet tyder på att Microsoft Defender for Endpoint skickar och tar emot mer data och påverkar processorn mer, men använder mindre minne jämfört med Cisco Secure Endpoint på slutpunkten. Cisco Secure Endpoint förändrar inte användning av skickad och mottagen data avsevärt och påverkar processorn mindre, men har en procentuellt högre användning av minne jämfört med Microsoft Defender for Endpoint. Däremot har båda resultaten spikar i graferna som gör mätningarna svårare att tolka.

Innehållsförteckning

Ord och begrepp ...7

1. Inledning ...8 2. Bakgrund ...9 2.1 Säkerhetsbegrepp ... 9 2.1.1 Asset ... 9 2.1.2 Hot ... 9 2.1.3 Attackyta ... 11 2.1.4 Antivirus ... 11 2.1.5 Signaturer ... 11

2.2 Endpoint Detection and Response ... 12

2.2.1 Cyber Threat Intelligence ... 12

2.2.2 Övervakning och städning av enhet ... 12

2.2.3 Maskininlärning ... 12

2.3 Molnbaserade säkerhetslösningar... 13

2.3.1 Cisco Secure Endpoint ... 13

2.3.2 Microsoft Defender for Endpoint ... 14

2.4 Windows Prestandaövervakaren (Perfmon) ... 15

2.5 Virtual Private Network och Cisco Anyconnect ... 15

3. Tidigare arbeten ... 16

4. Frågeställning ... 17

5. Metod ... 18

5.1 Mätningar ... 18

6. Etik och samhälleliga aspekter ... 19

7. Topologi, installation och mätningar ... 20

7.1 Topologi ... 20

7.2 Installationer... 22

7.2.1 Windows 10 Pro ... 22

7.2.2 Cisco AnyConnect VPN ... 23

7.2.3 Cisco Secure Endpoint ... 23

7.2.4 Microsoft Defender for Endpoint ... 23

7.3 Prestandamätningar ... 25

8. Resultat ... 26

8.1 Prestandamätningar ... 26

8.2 Hantering och presentation av hot ... 33

8.2.1 Cisco Secure Endpoint ... 33

8.2.2 Microsoft Defender for Endpoint ... 35

9. Diskussion ... 40

10. Slutsats ... 42

11. Framtida arbete ... 43

Källförteckning ... 44

Bilagor ... 47

Bilaga A: Threat & Vulnerability Management dashboard ... 47

Bilaga B: Perfmon Inställningar ... 48

Figurförteckning

Figur 1: Flödesschema 18

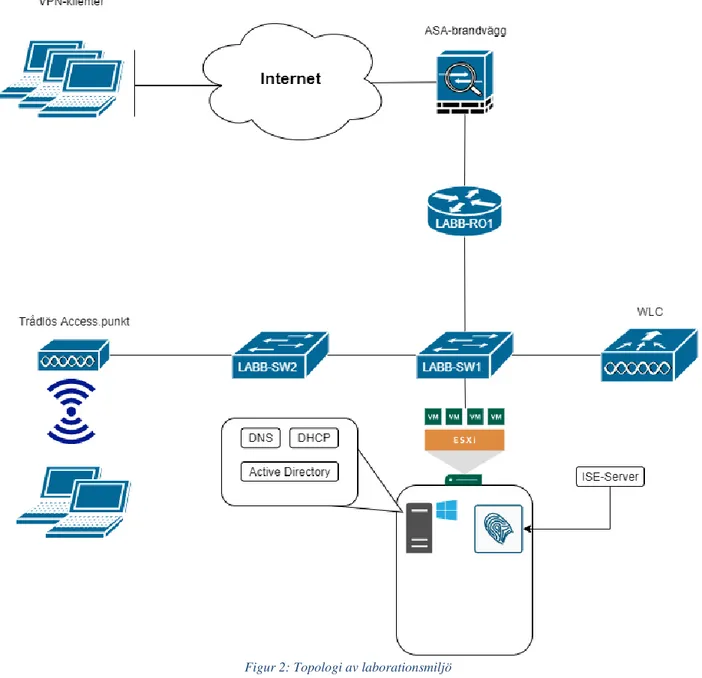

Figur 2: Topologi av laborationsmiljö 21

Figur 3: Cisco AnyConnect inställningar 23

Figur 4: Onboardingmetoder Microsoft Defender for Endpoint 24

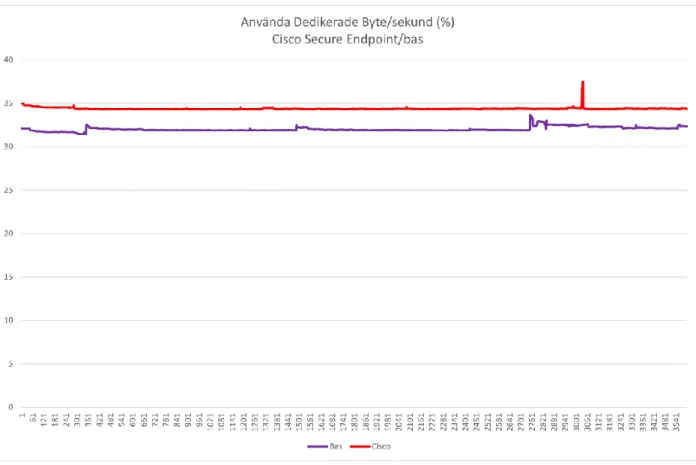

Figur 5: Minnesanvändning av bas och Cisco 26

Figur 6: Minnesanvändning av bas och Microsoft 27

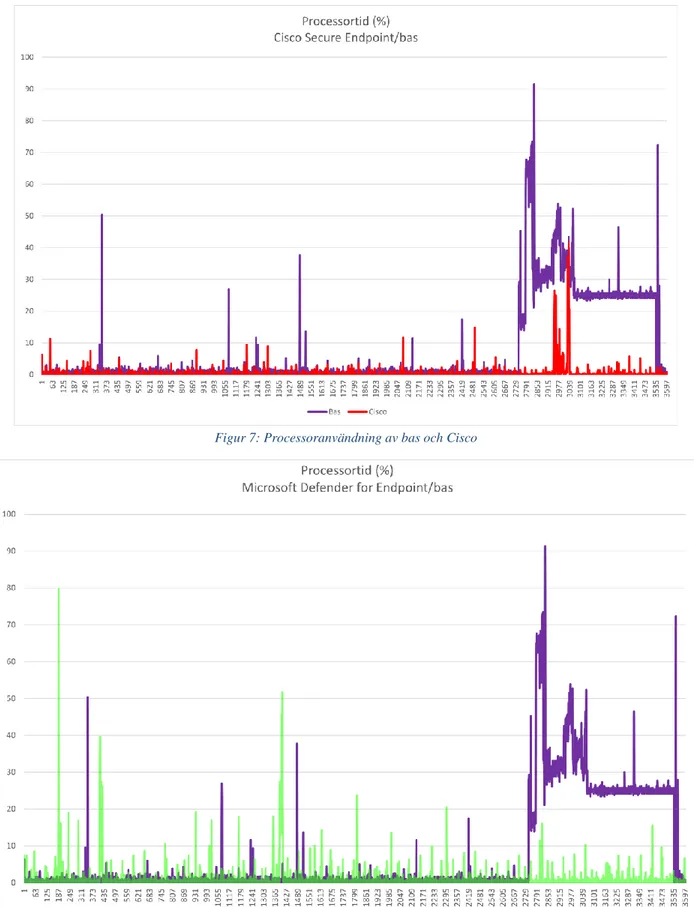

Figur 7: Processoranvändning av bas och Cisco 28

Figur 8: Processoranvändning av bas och Microsoft 28

Figur 9: Antal skickade byte av bas och Cisco 29

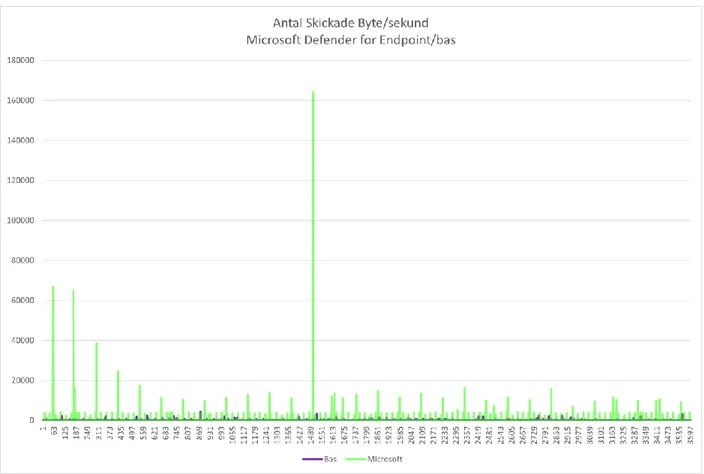

Figur 10: Antal skickade byte av bas och Microsoft 30

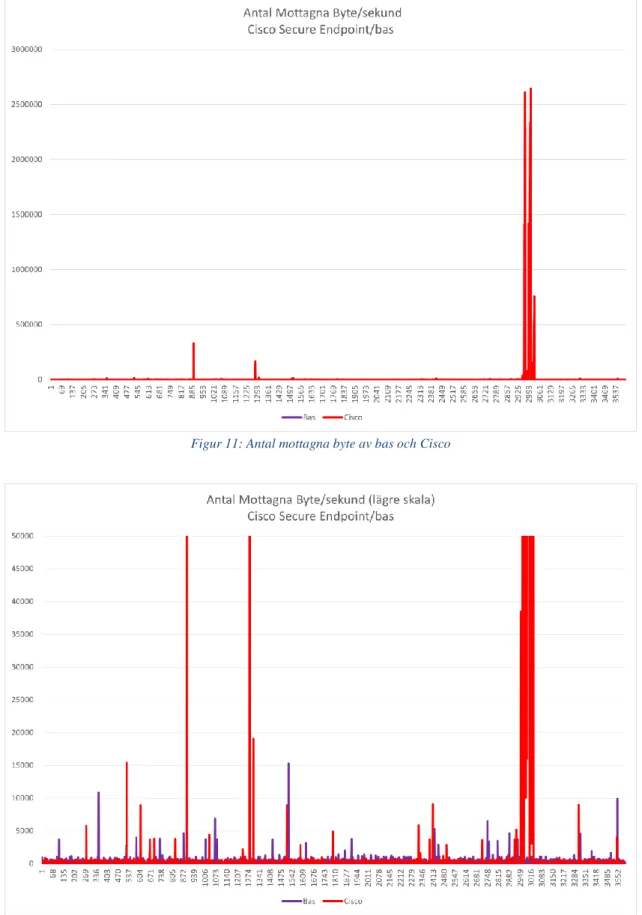

Figur 11: Antal mottagna byte av bas och Cisco 31

Figur 12: Antal mottagna byte av bas och Cisco (lägre skala) 31

Figur 13: Antal mottagna byte av bas och Microsoft 32

Figur 14: Ett upptäckt hot genom känd fil-hash och som blir satt i karantän i gränssnittet för Cisco

Secure Endpoint 33

Figur 15: Ett upptäckt hot som blir satt i karantän i gränssnittet för Cisco Secure Endpoint 33 Figur 16: Ett upptäckt hot i gränssnittet för Cisco Secure Endpoint 34 Figur 17: Ett upptäckt hot genom Cloud-IOC i gränssnittet för Cisco Secure Endpoint 34 Figur 18: Stoppad exploit som härstammar från Word i Cisco Secure Endpoint 35 Figur 19: Linjediagram på hur olika hot har upptäckts av Microsoft Defender for Endpoint 35 Figur 20: Tidslinje fil-lös attack Microsoft Defender for Endpoint 36

Figur 21: Larm fil-lös attack Microsoft Defender for Endpoint 37

Figur 22: Tidslinje Word-fil med makron Microsoft Defender for Endpoint 38 Figur 23: Larm Word-fil med makron Microsoft Defender for Endpoint 39

Figur 24: Threat & Vulnerability Management dashboard 47

Figur 25: Windows Prestandaövervakaren Inställningar (1/4) 48

Figur 26: Windows Prestandaövervakaren Inställningar (2/4) 48

Figur 28: Windows Prestandaövervakaren Inställningar (4/4) 49 Tabellförteckning:

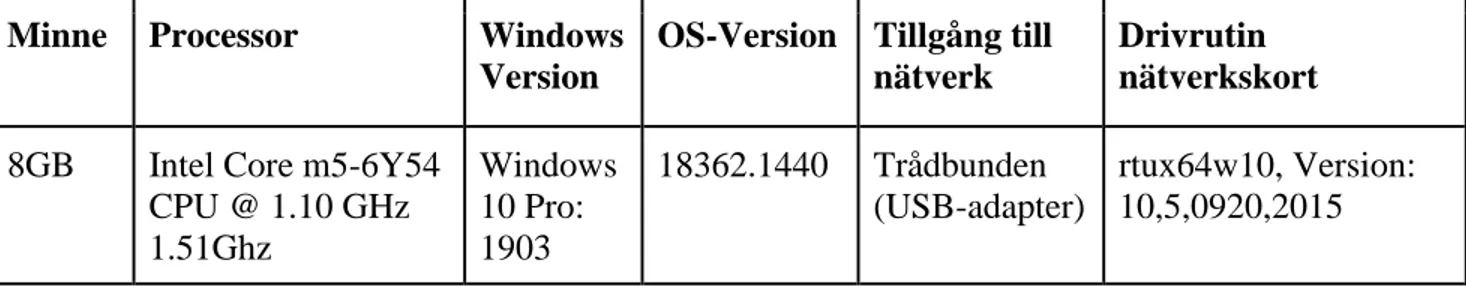

Tabell 1: Beskrivning av hårdvara på använd dator 22

Tabell 2: Beskrivning av uppsättning av Windows 10 maskin 22

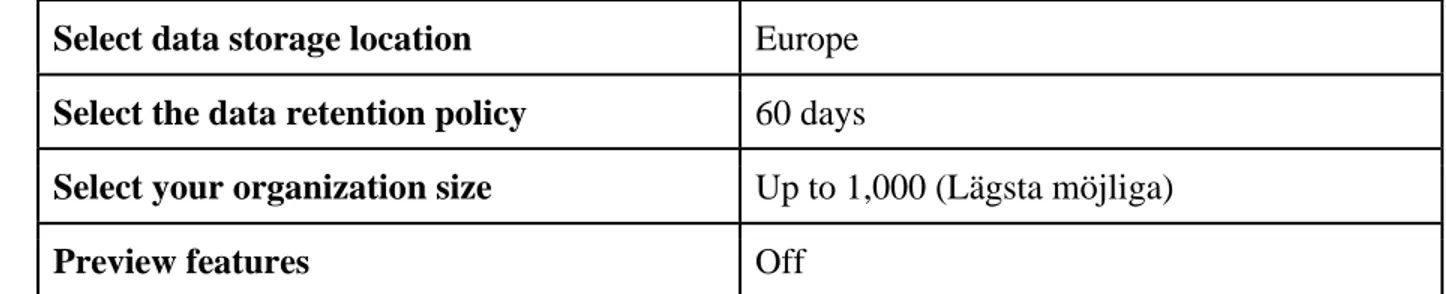

Tabell 3: Inledande inställningar i Microsoft Defender for Endpoint 24

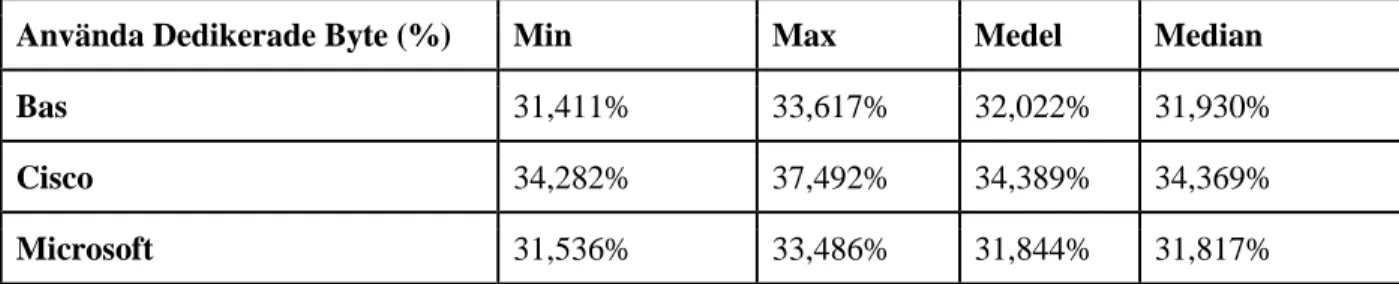

Tabell 4: Minnesanvändning 27

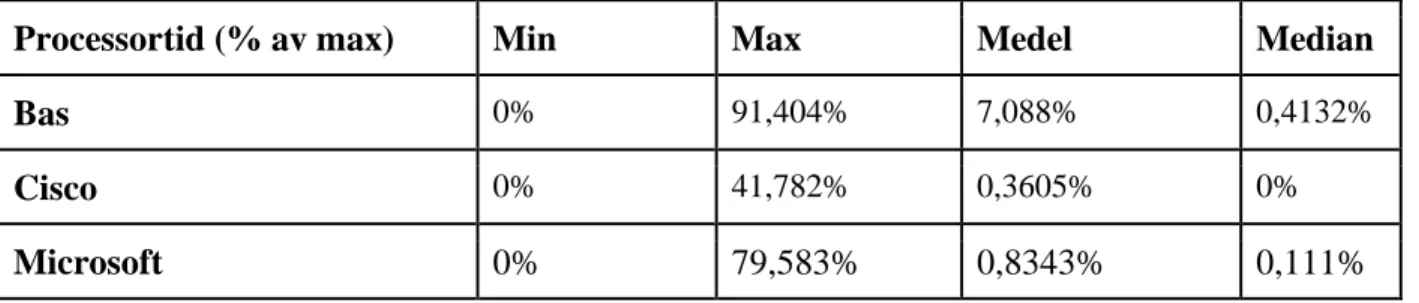

Tabell 5: Processoranvändning 29

Tabell 6: Antal skickade byte 30

Ord och begrepp

Begrepp Betydelse

Active Directory (AD) Katalogtjänst i Windows Server

Agent Ett program som installeras på en slutpunkt för att koppla den till molnet

Domain Name System (DNS)

Översätter IP-adresser till text och vice versa

Dynamic Host

Configuration Protocol (DHCP)

Protokoll för att dela ut IP-adresser automatiskt i ett nätverk

ESXI (hypervisor) Operativsystem som ligger i grunden för virtuella maskiner

Fil-hash Ett hashvärde som utvinns från en fil

Hash Resultatet av en hashfunktion

Hashfunktion Envägs matematisk algoritm för att exempelvis omvandla en text till ett heltal

Indicator of

Compromise (IOC)

Indikationer som pekar mot att ett system eller nätverk har blivit utsatt för skadlig kod av data som ligger i systemloggar eller filer

Identity Services Engine (ISE)

Identitetsmotor utvecklat av Cisco som kan hantera radius och tacacsförfrågningar.

Karantän Något som blir avskilt från en miljö. Om ett objekt blir satt i karantän kan det inte nås av något annat utöver de som har tillgång till den avskilda miljön

Makro En sekvens av utförbara handlingar som utförs med ett klick Onboarding/onboarda Processen att koppla en enhet till molnet

Onboardad En enhet som är kopplad till molnet är onboardad

Slutpunkt En enhet som ansluts till accesslagret i ett nätverk, majoriteten av slutpunkter är datorer, telefoner, surfplattor

1. Inledning

Slutpunkter, från engelskans endpoints, är en enhet som används av användaren och beskriver en enhet som inte kopplar vidare till flera nätverkskomponenter; det är alltså den sista enheten i topologin. En figur som beskriver detta finns i sektion 7.1. Exempel på slutpunkter kan vara datorer och telefoner. Slutpunkter är ofta mål i attacker eftersom de ofta innehåller filer och andra föremål som kan anses värdefulla att kopiera eller begränsa tillgång till. Ungefär 70% av alla lyckade intrång sker genom slutpunkter [1].

Slutpunkter på företag och organisationer är ofta säkrade genom säkerhetskomponenter i det lokala nätverket för att stoppa hot innan de når slutpunkten. Nuförtiden är det vanligt att personal får tillgång till företagsdatorer i form av laptops, vilket resulterar i att slutpunkter oftare flyttas från företaget eller organisationens nätverk till mindre säkra nätverk såsom hemmanätverk eller kaféer. När dessa slutpunkter kopplar upp sig på nätverk med mindre säkerhet kan det uppstå problem. Exempelvis kan hot som inte hade tagit sig igenom företagets nätverk få fäste i slutpunkten, som senare kan sprida sig på företagets nätverk när slutpunkten återansluter sig till det.

Traditionellt har slutpunktssäkerhet till största delen bestått av signaturbaserade antivirus.

Signaturer beskriver befintliga hot och antivirus jämför med dessa signaturer för att upptäcka och motverka hot. Dessa signaturer fungerar utmärkt för redan befintliga hot. Problemet uppstår när hot som inte finns i signaturdatabasen försöker ta sig in i slutpunkten, vilket leder till frågan; hur upptäcks och motverkas hot som aldrig observerats tidigare?

ATEA Eskilstuna är intresserade av att få reda på mer om två moderna

slutpunktsäkerhetslösningar som förbättrar säkerheten för användare av slupunktsenheter. De två lösningarna det handlar om är Cisco Secure Endpoint och Microsoft Defender for Endpoint. Examensarbetet handlar om att undersöka hur dessa lösningar upptäcker och motverkar hot och hur de påverkar befintlig hårdvara och nätverk.

2. Bakgrund

Följande rubriker tar upp säkerhetsbegrepp, tekniker och programvaror som är väsentliga att förstå för examensarbetet. Ordlistan innehåller vissa begrepp som behövs för att förstå examensarbetet medan bakgrunden tar upp centrala begrepp mer utförligt.

2.1 Säkerhetsbegrepp

Det förekommer en del fackspråkliga termer inom ramen för områden IT-säkerhet. Följande beskriver de säkerhetsbegrepp som används inom området för arbetet. Engelska termer är inte ovanligt inom IT-fackspråk och under arbetet använder vi oss av vedertagna fackliga begrepp.

2.1.1 Asset

Inom IT-säkerhet är en asset en del inom ett företag eller en organisations IT-lösning som anses ha ett värde att skydda på något sätt [2], [3]. En asset i en organisation kan således vara

exempelvis viktig information och databaser men också slutpunkter i form av företagstelefoner eller datorer. De senare, datorer, är vad som kommer omfattas av examensarbetet. Om

information läcks eller om en enhet skadas på något sätt kan det leda till att företaget eller organisationen i fråga förlorar pengar. Detta är anledningen till att en denna del av

organisationen anses vara värd att skydda [4].

2.1.2 Hot

En asset är en del av en IT-lösning som anses vara värd att skydda. Ett hot är något som anses utgöra en risk som kan resultera i skada mot en asset eller åtkomst av viktig information från en

asset [3]. Exempel på dessa hot kan vara olika sorters malware, hackers, botnät eller Denial of

Service attacker men kan också anses vara hot inifrån en organisation [5]. Exempel på hot inifrån kan vara skadlig kod som kommer in genom personal som, på grund av okunskap eller illvilja, utgör ett säkerhetshot mot organisationens assets.

En attack är när personer eller ett autonomt system avsiktligt försöker stjäla information från, eller skada, ett system [6]. Attacker kan kategoriseras efter avsikten. En opportunistisk attack är en attack som utförs på grund av att den attackerande parten har hittat en väg in i systemet. En

targeted attack, eller riktad attack, är en attack där den attackerande parten har ett mål,

exempelvis ett företag eller en del av ett företag och måste leta efter sårbarheter hos den försvarande parten.

2.1.2.1 Denial of Service och Distributed Denial of Service

Den som utför en Denial of Service-attack (DoS-attack) skickar stora mängder data för att försöka överflöda en server, ofta en webbserver [7]. En DoS-attack kallas för Distributed Denial of Service (DDoS) om den utförs i större skala med fler enheter som samordnat skickar ett överflöd av data mot samma mål.

2.1.2.2 Skadlig kod

Skadlig kod är kod skriven specifikt för att göra skada och skapa hål för intrång i system [8]. Målet är att få något av värde från en person eller ett företag som utsätts för angreppet, vilket kan till exempel vara en bakdörr in i systemet, stöld av information eller att radera filer från servrar.

2.1.2.3 Ransomware

Ransomware är ett skadligt program som krypterar filer på en dator och inte låser upp dem förrän utövarna har fått betalt [9]. Kriminella individer använder dessa attacker mot organisationer de är mest säkra på kan betala lösensumman [7]. De som drabbas mest är bland annat sjukhus och skolor eftersom det är viktigt för dem att alltid ha tillgång till sina system. Den skadliga koden kan komma in i systemet via skadliga falska länkar, epost eller genom personal som inte vet att dennes slutpunkt är infekterad.

2.1.2.4 Hemsidor/domäner

Hemsidor som besöks dagligen har en sannolikhet att den inte är vad den säger sig vara, risken finns att det är en hemsida som försöker installera någon skadlig kod på en dator utan att det upptäcks [10]. Däremot krävs det någon slags interaktion från användarens sida för att hemsidan ska kunna installera något, exempelvis att en länk klickas eller att något laddas ner från hemsidan som verkar trovärdigt, men inte är det.

Något som däremot inte behöver interaktion från användaren är en drive-by download, vilket kan installeras genom att en användare besöker en hemsida eller kollar epost [10].

2.1.2.5 Zero-day attack

En zero-day attack är en attack som utnyttjar en svaghet i ett system som inte är allmänt känd och används för att göra program skadliga för användare [11]. Zero-day attacker kan infektera stora mängder av noder och de kan förändra sitt sätt att angripa enheter för att minska chansen att bli upptäckta av bland annat antivirus. Termen “zero-day” kommer ifrån tiden de utsatta har på sig att lösa problemet innan sårbarheten används [12].

2.1.2.6 Fileless Attack/Living off the land attack

En fil-lös attack (fileless attack) är en attack mot en enhet som använder sig av redan inbyggda medel på en maskin för att utföra sitt skadliga arbete [13]. Det betyder att attacken kan använda

sig av en process som är legitim och utföra skadlig kod medan det ser ut som att allt är som det ska. Problemet med fil-lösa attacker jämfört med andra attacker är att den är minnesbaserad i stället för filbaserad. Detta leder till att fil-lösa attacker är betydligt svårare att upptäcka eftersom de inte lämnar några spår efter sig.

2.1.3 Attackyta

Attackyta, från engelskans attack surface, är ett begrepp som beskriver hur mottagligtett system eller ett nätverk är mot eventuella hot [14]. Om det existerar många vägar in i ett system eller nätverk är attackytan stor. Om det finns färre vägar in i ett system eller nätverk är attackytan mindre.

2.1.4 Antivirus

Antivirus är en mjukvara som installeras på en slutpunkt och används för att skanna, upptäcka, stoppa och radera virus [15]. Majoriteten av alla antivirusprogram ligger i bakgrunden och körs kontinuerligt medan datorn används. Detta för att vara användbar i realtidsscenarion i fall en användare går in på en sida som kan vara infekterad. Antivirus fungerar genom att kolla datorns program och filer och jämför dessa med en databas av olika typer av skadlig kod som har upptäckts. Antiviruset skannar även efter skadlig kod som möjligen inte finns i databasen. Nya virus skapas konstant av personer som vill få tag på användbar information. Därför letar antivirus även efter potentiella hot för att försöka stoppa dem innan de gör någon skada. För att hitta och stoppa skadlig kod använder de flesta antivirus-mjukvaror tre olika sätt för att upptäcka hot:

● Specific detection: Söker efter redan känd skadlig kod

● Generic detection: Letar efter kod som liknar eller innehåller delar av redan känd skadlig kod

● Heuristic detection: Letar efter okända hot genom att jämföra med mönster hos kända hot

När ett antivirus upptäcker något skadligt på datorn, till exempel ett virus eller liknande, kommer det sätta objektet i karantän och göra att det inte går att öppna det om så är möjligt.

2.1.5 Signaturer

En signatur är en beskrivning på ett tidigare upptäckt mönster [16]. Dessa mönster kan vara från skadlig kod. Exempelvis kan något som exekveras i en viss ordning matchas ihop med en signatur som är klassificerad som skadlig. Att upptäcka skadlig kod med signaturer är ett av de vanligaste sätten att skydda datorer mot hot. Det fungerar genom att det existerar en databas som lagrar statiska signaturer av vanliga hot.

2.2 Endpoint Detection and Response

Cybersäkerhetslösningen Endpoint Detection and Response (EDR) kombinerar traditionella antivirus med slutpunktshanteringsverktyg [17]. Tillsammans arbetar de för att upptäcka, undersöka och ta bort skadlig mjukvara eller kod som försöker ta sig igenom. Följande delrubriker tar upp de tekniker och komponenter som EDR använder.

2.2.1 Cyber Threat Intelligence

EDR använder sig av bland annat Cyber Threat Intelligence (CTI), vilket är en viktig del för EDR:s funktionalitet [18]. CTI sammanställer information om tidigare eller nuvarande attacker som kan vara ett hot mot en organisation. EDR använder sig av CTI för att varna och ge

information om hot som har observerats. Detta ger en förvarning om vad som har observerats för att förbereda inför liknande situationer.

2.2.2 Övervakning och städning av enhet

EDR övervakar systemet den har kontroll över konstant för att upptäcka sårbarheter [18]. Det är ett sätt att upptäcka slutpunkter som beter sig underligt. Skulle slutpunkten uppföra sig på ett annat sätt en vad den brukar kommer EDR att upptäcka det på grund av den kontinuerliga och automatiska övervakningen och isolera slutpunkten direkt. Dessutom kan EDR ge skydd till CPU:n, vilket gör att den kan se in i aktiviteter på CPU-nivå och aktivt blockera skadlig kod som försöker manipulera eller injektera sig i minne. Huvudpunkten är den kontinuerliga

övervakningen som gör det omöjligt för hot att spridas från slutpunkten den infekterat. Med hjälp av den här funktionen kan EDR även skanna slutpunkter på hela det interna nätverket för att garantera att inget annat har blivit infekterat eller har kvar rester av något skadligt som tagit sig vidare i nätverket. EDR kan också reparera skador gjorda av skadlig kod och mjukvara för att bibehålla säkerheten på det interna nätverket.

2.2.3 Maskininlärning

Maskininlärning är ett sätt att lära datorer med data. Det vill säga att en dator lär sig saker på egen hand utan att en människa utför någon programmering [18]. EDR använder sig av maskininlärning och blir på så sätt en smart plattform. Den kan använda sig av till exempel djupinlärning för att förstå sig på hur skadlig kod kan se ut och från det även försöka få fram hur stor risk ett program som laddas ner har att vara ett virus eller liknande. EDR kan på så sätt förutspå om ett program som den inte känner igen är ett virus eller inte, detsamma gäller för mutationer av virus. Maskininlärning gör det möjligt för EDR att stoppa attacker som inte har setts förut med hög procentuell sannolikhet. Däremot kan denna maskininlärning bidra till fler så kallade false positives, vilket innebär att oskadliga beteenden ses som skadliga.

2.3 Molnbaserade säkerhetslösningar

I kommande segment beskrivs Cisco Secure Endpoint (tidigare Advanced Malware Protection for Endpoints) och Microsoft Defender For Endpoint (tidigare Microsoft Defender Advanced Threat Protection). Det finns flera molnbaserade säkerhetslösningar men dessa är inte väsentliga för examensarbetet. All information för att beskriva de två lösningarna kommer från respektive företags hemsidor och dokumentation. Båda lösningarna är molnbaserade och kontrolleras med ett grafiskt gränssnitt i webbläsaren. Enheter som är inlagda i respektive lösning kommunicerar med molnet och kan återfinnas i det grafiska gränssnittet.

2.3.1 Cisco Secure Endpoint

Cisco Secure Endpoint är enligt Cisco en helhetslösning som skyddar mot de mest avancerade hoten som kan skada ett system utan att upptäckas [19]. Mjukvaran ska kunna stoppa potentiella genomträngningar, blockera skadlig kod innan den kommer igenom och kontinuerligt analysera filer för att kunna snabbt upptäcka, begränsa ochreparera skada som hot kan skapa ifall de på något sätt kommer runt försvaret och in i systemet.

Cisco Secure Endpoint fokuserar på att stoppa hot så tidigt som möjligt men söker även aktivt efter nya och okända hot [19]. För att stoppa hot använder Cisco Secure Endpoint en del olika säkerhetsåtgärder för att stoppa skadlig kod. Följande punkter beskriver dessa säkerhetsåtgärder.

● Ryktet av en fil: Inom Secure Endpoint existerar en databas av alla filer lösningen har sett. Dessa filer är markerade antingen som bra eller dåliga vilket gör att Cisco Secure Endpoint snabbt kan bestämma om en fil är bra eller dålig om den finns i databasen. ● Antivirus: En lokal antivirussignatur-databas finns på varje slutpunkt, vilket skapar ett

skydd både online och offline.

● Polymorphic malware detection: Polymorfism med skadlig kod är när den skrivs om till olika varianter för att undvika att bli funnen. Cisco Secure Endpoint använder sig av

loose fingerprinting för att upptäcka polymorf skadlig kod, vilket kollar efter likheter

mellan filen som är misstänkt och känd skadlig kod sedan innan för att hitta en match. ● Maskininlärning: Cisco Secure endpoint är tränad för att kunna identifiera skadlig kod,

vilket gör att den kan hjälpa till att hitta skadlig kod som inte har setts förut. Cisco Secure Endpoint får sin träning från Cisco Talos, vilket är en av de största kommersiella threat

intelligence teams i världen som skyddar Ciscos kunder från hot runt om i världen [20].

● Stoppa utnyttjande av sårbarheter: exploit prevention är Ciscos namn för att skydda slutpunkter från penetrationsattacker som med hjälp av minnesinjektioner försöker angripa systemet [19].

● Skriptskydd: I Cisco Secure Endpoint finns något som kallas för Device Trajectory, vilket är en tidslinje där man kan se all aktivitet på slutpunkten och skapar en tydlig visualisering av detta och skydd mot bland annat skript.

● Beteendeskydd: Cisco Secure Endpoint skannar all slutpunktsaktivitet för att skydda mot realtidsattacker.

Cisco Secure Endpoint har även tekniker för att upptäcka hot, för att skydda enheten mot avancerade hot [19]. De använder sig av något som de kallar malicious activity protection, som skannar slutpunkterna konstant för att blockera avskiljande beteenden från program som

exekveras på enheten. Cloud-based indicators of compromise är Ciscos molnbaserade IOC som använder sig av information från Talos för att bygga upp databasen. Det är även möjligt att skriva sina egna IOCs. Cisco Secure Endpoint kan berätta för en användare att mjukvara som används på slutpunkten behöver uppdateras. Detta är för att utdaterad mjukvara har

säkerhetsbrister som kan användas av ett hot. Uppdateras mjukvaran sänks attackytan på

enheten. Cisco Secure Endpoint har även en sandboxmiljö i molnet där den analyserar data som har låg förekomst på slutpunkten för att upptäcka hot som inte är upptäckta än.

2.3.2 Microsoft Defender for Endpoint

Microsoft Defender for Endpoint är en säkerhetslösning som bygger på kommunikation mellan de slutpunkter som onboardats och molnbaserad säkerhetsanalys [21]. Sensorerna som Microsoft Defender for Endpoint använder sig av är huvudsakligen inbyggda i slutpunkter med Windows 10 Pro/Enterprise som operativsystem. Dessa sensorer känner kontinuerligt av händelser i slutpunkten och skickar dessa med telemetri till den molnbaserade delen av lösningen för att analyseras. Microsoft Defender for Endpoint har även stöd för andra operativsystem som inte är väsentliga för examensarbetet. Microsoft Defender for Endpoint administreras genom ett grafiskt gränssnitt i webbläsaren där administratören har tillgång till olika automatiseringsverktyg och verktyg för att manuellt motverka och söka efter hot. Eventuella incidenter översätts från ren data till ett grafiskt gränssnitt för att underlätta tolkningen av en incident.

Några av de verktyg som finns tillgängliga i det grafiska gränssnittet för Microsoft Defender for Endpoint är:

● Threat & Vulnerability Management: Innehåller verktyg som visualiserar lösningens säkerhetsläge i en form av exponeringspoäng på en skala mellan 0–100 där 100 är sämst (se bilaga A) [22]. Denna poäng baseras på inställningar, program, versioner av program och uppdateringar som finns på samtliga onboardade slutpunkter. Utöver detta innehåller Threat & Vulnerability Management rekommendationer för hur man skall få så låg exponeringspoäng som möjligt. Dessa rekommendationer kan exempelvis uppmana till att ändra inställningar eller uppdatera programvara som kan innehålla en väg in i slutpunkten.

● Attack Surface Reduction: Innehåller verktyg för att minska attackytan hos de enheter som är med i Microsoft Defender for Endpoint [23]. Exempel på dessa verktyg är isolering av potentiellt farliga hemsidor och dokument; Hemsidor och dokument som organisationen litar på konfigureras i webbgränssnittet och får köras på maskinen.

Hemsidor och dokument som organisationen inte litar på öppnas i en isolerad miljö där de inte kan skada maskinen (om användaren använder Microsoft Edge som webbläsare). Attack Surface Reduction innehåller också verktyg för att bland annat blockera opålitliga program, blockera kryptering av viktiga mappar och begränsa tillgången till potentiellt farliga hemsidor baserat på hemsidans rykte.

● Endpoint detection and response (EDR): Microsoft Defender for Endpoint använder sig av EDR-teknik för att upptäcka hot mot dess slutpunkter i realtid [24]. När ett hot upptäcks med hjälp av EDR genereras en incident i webbgränssnittet och det är upp till säkerhetsansvarig att bestämma rutiner för hur hot upptäckta av EDR skall hanteras. ● Automated investigation and remediation (AIR): Automated investigation and

remediation bygger på algoritmer för att automatisera rutiner för hantering av potentiella hot som har upptäckts [25]. AIR kan ställas in på olika automatiseringsnivåer [26], däribland: Manuellt (Ingen automatisering), olika nivåer av halv-automatisering eller full automatisering. Grundinställningen är full automatisering.

● Microsoft Threat Experts: Microsoft Threat Experts är en del av webbgränssnittet i Microsoft Defender for Endpoint där de som har tillgång till webbgränssnittet kan ta kontakt med säkerhetsexperter på Microsoft [27].

2.4 Windows Prestandaövervakaren (Perfmon)

Windows Prestandaövervakaren (Perfmon) är ett verktyg i operativsystemet Windows [28]. Perfmon används för att mäta prestandan i olika delar av enheten; till exempel nätverksaktivitet på ett nätverkskort eller minnesanvändning. Mätvärden från Perfmon sammanställs automatiskt i en graf. Det går även att spara ned mätvärden som rådata och analysera i ett kalkylbladsprogram.

2.5 Virtual Private Network och Cisco Anyconnect

Ett Virtuellt Privat Nätverk (VPN) är en koppling mellan en enhet och internet som är krypterad [29]. Krypterade data är skyddade och kan säkert skickas mellan varandra utan att någon annan kan få tag på dem och läsa av innehållet. Cisco Anyconnect Secure Mobility Client är en klient som installeras på en dator för att säkert koppla upp datorn logiskt till ett nätverk någon

3. Tidigare arbeten

Både Cisco Secure Endpoint och Microsoft Defender for Endpoint är nya tekniker på marknaden och det är svårt att hitta vetenskapliga referenser på dessa lösningar. Det saknas tidigare arbeten inom just det vi efterforskar. Däremot finns det forskning kring äldre tekniker som båda

lösningarna vi undersöker använder sig av. Arbetena som är publicerade och relevanta för vårt arbete skiljer sig markant i tiden, vilket kan betyda flera olika saker. Antingen är det ett område som inte är intressant att efterforska, eller så är det svårt att hitta informationen som krävs för att kunna göra efterforskningen.

I en artikel från 2013 av Jeffrey Wu och Anthony Arrott [31] jämförde de olika sorters antivirus för en slutpunktsenhet, i det här fallet en PC med Windows 8 installerat. Under studien

grupperades individer in i olika grupper baserat på hur mycket de använde sin dator, detta för att få mer data om olika grupper och hur bra antiviruset var jämfört med grundförsvaret som

Windows har inbyggt. Resultatet visade att individerna blev i snitt skyddade mellan 5% och 10% bättre mätt separat mellan de olika grupperna.

I en studie från 2016 av Maciej Sokol och Joakim Ernstsson [32] använde de sig av heuristic

dynamic analysis för att implementera en Cuckoo sandboxmiljö som samlar in data av en

potentiell skadlig mjukvara och bestämmer om mjukvaran är skadlig eller inte. Deras lösning ställdes sedan mot de då bästa lösningarna som fanns för att se om deras implementation var bättre eller inte. Slutsatsen de kom fram till är att deras implementering har en träffsäkerhet på 90%, vilket var bättre än 2 av de 3 som den ställdes mot.

I en artikel från 2007 av Koike et al. [33] har de utvecklat ett system som kan samla upp information och generera signaturer för att skapa mjukvara som kan eliminera okända virus automatiskt. De använde sig av en dynamic heuristic detection, som letar efter okända hot genom att jämföra med mönster hos kända hot vilket gjorde det möjligt att hitta det okända viruset. Kombinationen av den uppsamlade infektionen och signaturen gjorde att mjukvaran kunde hantera slumpmässigheten av virus. Slutresultatet blev att av 15 typer av virus som

experimenterades med, kunde det självläkande systemet eliminera 13 av dem utan false positive resultat eller att godartade filer blev raderade.

4. Frågeställning

Olika faktorer spelar in när en IT-lösning skall tillämpas. Syftet med examensarbetet är att jämföra på vilket sätt säkerhetslösningarna Cisco Secure Endpoint och Microsoft Defender for Endpoint upptäcker hot och hur detta påverkar nätverket och den berörda slutpunkten.

Examensarbetets huvudsakliga frågeställningar är:

1: Hur skiljer sig resursanvändningen i nätverket och enheten åt mellan säkerhetslösningarna? 2: Hur upptäcker och motverkar de två lösningarna hot och skiljer de sig från varandra?

Båda lösningarna använder sig av många avancerade underliggande tekniker för att upptäcka hot. Examensarbetet begränsar sig till att analysera Endpoint Detection and Response. Lösningarna ger stöd för många olika operativsystem. Vi använder oss av och analyserar endast med en slutpunkt med operativsystemet Windows 10.

5. Metod

För att besvara frågeställningarna behövde båda lösningarna och dess underliggande tekniker undersökas. Undersökningen bestod av läsning och informationsinhämtning från respektive företag och från forskningsrapporter inom de berörda ämnena. Tekniker som ansågs väsentliga undersöktes i en laborationsmiljö. För att extrahera relevanta resultat konstruerades

laborationsmiljön som en mindre kundmiljö. ATEA Eskilstuna bidrog med

nätverkskomponenter, såsom switchar, brandväggar, servrar och slutpunkter, som var nödvändiga för laborationen.

Studien utformades enligt flödesschemat i figur 1. Examensarbetet startade med en förstudie i form av en litteraturstudie. Därefter konstruerades laborationsmiljön och sedan utfördes

mätningar och informationsinsamling om de berörda produkterna. Informationen som samlades in analyserades. Därefter utvärderades huruvida ny information behövde inhämtas för att se om nya mätningar behövde göras. När insamlade data var analyserad och bedömdes svara på examensarbetets frågeställningar hade vi nått en slutsats.

Figur 1: Flödesschema

5.1 Mätningar

Utförandet av mätningarna skedde i form av ett experiment. Mätningarna som utfördes under examensarbetet utfördes på ett sådant vis att de gick att återskapa. De mätningar som behövdes för att besvara examensarbetets frågeställningar utformades på ett sådant vis att så få

6. Etik och samhälleliga aspekter

Vi anser att vi inte har något forskningsetiskt ställningstagande att ta. Arbetet handlar om att jämföra två lösningar från två stora företag och vi är därför skyldiga till och avser att hålla examensarbetet opartiskt. Utöver det så är allt som är uppsatt vår egen skapelse med privata IP-adresser samt en testklient. Därför kan inte de tester som utförs påverka någon part negativt. All data som kommer hanteras är endast kopplat till laborationsmiljön och därför behöver vi inte ta hänsyn till att skydda någons identitet eller liknande.

Arbetet kan anses viktigt ur ett samhällsekonomiskt perspektiv. IBM rapporterar att medelvärdet för kostnaden av ett dataläckage hos företag och institutioner låg på 3.86 miljoner $US under år 2020 [4]. Rapporten visar även att dataläckage inom samhällsviktiga institutioner såsom sjukvård och energiproduktion är mer kostsamma än medelvärdet. Microsoft Defender for Endpoint och Cisco Secure Endpoint är relativt nya säkerhetslösningar och använder sig dels av EDR som med hjälp av maskininlärning är bra på att stoppa hot som inte tidigare har setts. Resultatet i

examensarbetet kan således vara intressant för de parter som vill lära sig mer om lösningarna eller göra ett val mellan lösningarna.

Båda sökerhetslösningarna som behandlas under examensarbetet är molnbaserade. Slutpunkter som är onboardade i dessa skickar data upp till molnet om vad som händer på slutpunkten. Detta kan exempelvis leda till integritetsproblem hos institutioner som inte vill dela med sig av data med andra parter.

7. Topologi, installation och mätningar

I den här delen kommer det praktiska arbetet som vi har utfört att presenteras. Vad för topologi som har använts för laborationsmiljön, programvaror som krävs för att få ett resultat, vilka inställningar och installationsalternativ som används på laborationsdatorn. Vi beskriver även hur mätningarna har utförts. Samtliga utföranden på laborationsdatorn utfördes på ett

administratörskonto.

7.1 Topologi

Vi byggde en nätverkstopologi på ATEA Eskilstuna för att ha en laborationsplattform.

Anledningen att vi byggde en laborationsplattform trots att båda lösningarna är molnbaserade var för att:

1. Säkerställa att de hot vi skulle testa inte kunde sprida sig till assets utanför laborationsnätverket.

2. Kunna använda en miljö som liknar en vanlig lösning för att extrahera relevant data. 3. Kunna testa säkerhetslösningarnas eventuella integration med existerande

nätverkskomponenter och säkerhetskomponenter.

Topologin bestod av två switchar, en router, en ASA brandvägg, en trådlös controller, en trådlös accesspunkt och en server. Samtlig nätverksutrustning var från samma tillverkare (Cisco).

Vi byggde upp topologin enligt figur 2. Tre VLAN konfigurerades på switcharna, VLAN 10 används som klientnät, VLAN 20 används som servernät och VLAN 15 som management. Initialt var planen att använda en multilayer-switch för inter-VLAN routing. Denna visade sig vara defekt och därför användes i stället en “router on a stick” konfiguration. De trådlösa komponenterna, den trådlösa kontrollen (WLC) och den trådlösa accesspunkten blev en del av topologin för att vi enkelt skulle ha tillgång till laborationsnätverket när vi var på plats på ATEA Eskilstuna. ASA-brandväggen kopplades mot internet. Den konfigurerades också med Cisco

AnyConnect VPN för att vi skulle kunna komma åt laborationsnätverket när vi inte var

närvarande på ATEA Eskilstuna.

Serverdatorn använde sig av ESXI som virtuell hypervisor och innehöll:

● 1st Windows Server (2019) med DNS, DHCP och Active Directory som tjänster ● 1st Cisco Identity Services Engine

7.2 Installationer

Operativsystemet på labbdatorn installerades om mellan mätningarna för att säkerställa att inga eventuella kvarlevor från tidigare installationer kunde påverka resultatet. För att kunna utföra jämförbara mätningar mellan säkerhetslösningarna installerades samtliga nödvändiga program med liknande inställningar efter varje ominstallation av operativsystemet. Följande är en beskrivning på installationsprocessen, och vilka inställningar vi använde oss av, i

operativsystemet, VPN, Cisco Secure Endpoint och Microsoft Defender for Endpoint.

7.2.1 Windows 10 Pro

Vi utförde samtliga mätningar på en laptop med Windows 10 Pro som operativsystem. Vi valde Windows 10 Pro för att operativsystemet matchar kraven för både Microsoft Defender for Endpoint och Cisco Secure Endpoint. Tabell 1 beskriver relevanta specifikationer för hårdvara och mjukvara på den laptopen vi använde under projektet.

Minne Processor Windows Version

OS-Version Tillgång till nätverk

Drivrutin nätverkskort

8GB Intel Core m5-6Y54 CPU @ 1.10 GHz 1.51Ghz Windows 10 Pro: 1903 18362.1440 Trådbunden (USB-adapter) rtux64w10, Version: 10,5,0920,2015

Tabell 1: Beskrivning av hårdvara på använd dator

Vi installerade Windows 10 Pro med valen enligt Tabell 2 i den inledande installationsguiden.

Plats Sverige

Hur vill du konfigurera? Konfigurera för privat bruk

Konto Offline-konto

Låt Microsoft och appar använda din position?

Nej

Hitta min enhet Nej

Skicka diagnostikdata till Microsoft? Skicka obligatoriska och valfria diagnostikdata

Förbättra handskrift och inmatning Nej

Få anpassade upplevelser med diagnostikdata? Nej Låt appar använda annonserings-ID’t? Nej

7.2.2 Cisco AnyConnect VPN

För att säkert kunna koppla oss till topologin som fanns på plats i Eskilstuna använde vi oss av

Cisco AnyConnect och dess VPN funktion. Versionen som används var AnyConnect 4.8.03052

och installerades som i figur 3. Flertal installationer gick att göra men vi var endast intresserade av VPN funktionen för det här examensarbetet.

Figur 3: Cisco AnyConnect inställningar

7.2.3 Cisco Secure Endpoint

För att utföra laborationsdelen av arbetet använde vi en laborationslicens för Cisco Secure Endpoint [19]. För att onboarda en enhet till Cisco Secure Endpoint används en connector som installeras på enheten. Det finns en connector för olika operativsystem, bland annat Android, iOS, Windows, Mac och vissa linux distributioner. När installationen är klar är enheten kopplad till Cisco Secure Endpoint och dyker upp i mjukvarans grafiska gränssnitt. Det finns flera olika typer av connectors att installera. Vi valde den som Cisco kallar för “Protect”. Den beskrivs som den som används för normal användning av en enhet och passar för vad vi tänkt använda datorn för i laborationssyfte.

7.2.4 Microsoft Defender for Endpoint

Under arbetet använde vi oss av en laborationslicens för Microsoft Defender for Endpoint [34]. Installationsprocessen för den molnbaserade delen av Microsoft Defender for Endpoint bestod av inställningar och preferenser i en guide på fyra steg där man bland annat bestämmer vilken geografisk plats datat skall bevaras på, hur länge, och storlek på organisation. Vi konfigurerade de inledande inställningarna i Microsoft Defender for Endpoint enligt tabell 3.

Select data storage location Europe

Select the data retention policy 60 days

Select your organization size Up to 1,000 (Lägsta möjliga)

Preview features Off

Tabell 3: Inledande inställningar i Microsoft Defender for Endpoint

Preview features innebär att man får tillgång till delar av gränssnittet som inte är helt färdiga men kan förhands-testas. Vi valde att stänga av detta för att kunna laborera på en så stabil produkt som möjligt och inte få några uppdateringar som kan förändra resultatet från en mätning till en annan.

Figur 4 visar onboardingalternativ för slutpunkter i Microsoft Defender for Endpoint. Vi

onboardade vår slutpunkt bestående av en laptop med Windows 10 genom metoden “Local

Script” som är ett skript som exekveras på den enhet som skall onboardas. Andra alternativ erbjuds av Microsoft för onboarding i större skala, exempelvis Microsoft Intune för

mobiltelefoner eller Microsoft Endpoint Configuration Manager.

Figur 4: Onboardingmetoder Microsoft Defender for Endpoint

Microsoft Defender for Endpoint stödjer även andra operativsystem. Dessa är Android, iOS, Mac OS och vissa Linuxdistributioner. Däremot fungerar det annorlunda på dessa operativsystem jämfört med Windows. I de Windows-versioner som stöds används inbyggda sensorer i operativsystemet. I övriga operativsystem behöver en agent användas för att få kontakt med molnet.

7.3 Prestandamätningar

Vi utförde mätningar för att analysera lösningarnas påverkan. Mätningarna utförde vi med verktyget Windows Prestandaövervakaren (Perfmon) som är ett inbyggt mätningsverktyg i Windows. Perfmon konfigurerades till att mäta minnesanvändning (se bilaga B),

processoranvändning, mottagen data på nätverkskortet och skickad data på nätverkskortet.

De första mätningarna gjorde vi när laborationsdatorn var nyinstallerad med Windows 10 med ett undantag. AnyConnect-klienten var installerad och datorn kopplades in i domänen via VPN för att vara uppkopplad mot laborationsmiljön på ATEA i Eskilstuna. Dessa mätningar användes som basvärden för att kunna jämföra med våra andra mätvärden för att se om det är någon skillnad med en maskin kopplad till molntjänsterna. Därefter utförde vi samma typ av mätning på laptopen när den var onboardad i Cisco Secure Endpoint och sedan i Microsoft Defender for Endpoint. Mellan mätningarna installerade vi om operativsystemet och stängde av Windows update för att säkerställa att samtliga mätningar hade samma förutsättningar. För att ytterligare säkerställa att mätningarna var jämförbara utförde vi dem med en trådbunden kontakt mellan laptopen och Internet.

Vi utförde mätningarna under 1 timme vardera och analyserade därefter resultaten och ställde upp dem i grafer. Vi upprepade även mätningarna tre gånger och jämförde resultaten för att säkerställa att de återspeglade liknande resultat.

7.4 Analys av hot

För att kunna utvinna något mätbart av de två lösningarna behövdes något som kunde läggas till på vår maskin som mjukvarorna anser är hot. Vi valde att använda oss av ett skript och en fil från Microsoft som båda imiterar ett virus för demonstrationssyfte. Skriptet är ett Windows

PowerShell skript som simulerar en fil-lös attack. Filen är ett Word-dokument med makron som ger attackeraren en väg in i systemet när man öppnar det.

Vi exekverade båda attackerna på datorn som först var kopplad med Cisco Secure Endpoint. Först låg PowerShell-skriptet som simulerade en fil-lös attack i en txt-fil på ett USB-minne. Det resulterade i att filen blev borttagen när den placerades på laborationsdatorn. Vi fick då i stället kopiera skriptet och skriva det direkt i PowerShell för att kunna analysera attacken. Sedan kördes båda simulationerna på datorn när Microsoft Defender for Endpoint var aktivt för att se vilket utslag vi fick i den lösningen. Tanken var att, för båda lösningarna, ta reda på hur de upptäckte hoten, hur snabbt de upptäckte hotet samt hur lång tid det tog att stoppa ett hot.

8. Resultat

Här kommer resultatet som vi fått fram från prestandamätningar ochanalysering av hoten att presenteras. I prestandamätningarna har ett basvärde (nyinstallerad dator) och vardera lösning (Cisco, Microsoft) mätt förändringar i CPU användning, antal bytes skickade per sekund, antal bytes mottaget per sekund och minnesanvändning under en timme utan att något annat pågår på datorn.

8.1 Prestandamätningar

I följande avsnitt presenterar vi resultaten från de prestandamätningar som vi utförde under examensarbetet. Resultaten presenteras i form av grafer och tabeller och jämförs med ett basvärde. Resultatet i detta avsnitt avser att besvara frågeställning 1.

Figur 6: Minnesanvändning av bas och Microsoft

Figur 5 visar mätningen av minneanvändning när datorn var onboardad med Cisco Secure Endpoint. Minnesanvändningen var lite högre än bas men håller sig jämnt ut genom hela mätningen. Exempelvis visar tabell 4 att medelvärdet för minnesanvändningen var 2,439 procentenheter högre jämfört med basvärdet.

I figur 6 visas mätningen av minnesanvändning när vi när datorn var onboardad i Microsoft Defender for Endpoint. Minnesanvändningen var väldigt jämn med bas. I tabell 4 kan vi se att skillnaden mellan Microsoft och bas var försumbar.

Använda Dedikerade Byte (%) Min Max Medel Median

Bas 31,411% 33,617% 32,022% 31,930%

Cisco 34,282% 37,492% 34,389% 34,369%

Microsoft 31,536% 33,486% 31,844% 31,817%

Figur 7: Processoranvändning av bas och Cisco

Figur 7 visar ett linjediagram på processoranvändningen när datorn var onboardad med Cisco Secure Endpoint. Vi kan se att processoranvändningen ser ut att vara likvärdig med tillfälliga spikar i linjediagrammet från både Cisco och bas.

I figur 8 visas ett linjediagram på processoranvändningen när datorn var onboardad i Microsoft Defender for Endpoint. Vi observerade ett mönster där processoranvändningen steg ovanför basfallet med ett tidsintervall, bortsett från den senare delen av basvärdet där mätningen gav en processoranvändning som var ovanligt hög. I tabell 5 kan vi se att Cisco använde mindre processortid än Microsoft, både på maxvärdet och medelvärdet.

Processortid (% av max) Min Max Medel Median

Bas 0% 91,404% 7,088% 0,4132%

Cisco 0% 41,782% 0,3605% 0%

Microsoft 0% 79,583% 0,8343% 0,111%

Tabell 5: Processoranvändning

Figur 10: Antal skickade byte av bas och Microsoft

Figur 9 visar ett linjediagram på hur mycket trafik som skickades från datorn när den var

onboardad med Cisco Secure Endpoint. Vi kunde observera att den skickade trafiken höll sig

jämnt med basvärdet med ett undantag där Cisco var betydligt högre än basvärdet under en kort tidsperiod.

Figur 10 visar ett linjediagram på skickad trafik med Microsoft Defender for Endpoint

onboardad. Microsoft skickade betydligt mer data jämfört med basvärdet och hade en spik av

data i ett mönster ungefär varannan minut. I tabell 6 ser vi att slutpunkten med Microsoft skickade betydligt mer data jämfört med Cisco och basvärdet.

Skickade byte/sekund Min Max Medel Median Summa

Bas 0 4443,15 121,051 0 435 784

Cisco 0 44 026,1 168,948 0 608 214

Microsoft 0 164 212 375,751 0 1 352 704

Figur 11: Antal mottagna byte av bas och Cisco

Figur 13: Antal mottagna byte av bas och Microsoft

Figur 11 visar ett linjediagram över mottagen data på nätverkskortet när datorn var onboardad i Cisco Secure Endpoint. På grund av en spik i skickad data sammanställdes även en graf i lägre skala för att kunna analysera hur mätvärdena såg ut utan extrempunkter vilket presenteras i figur 12 där uppmätt data ser ut att huvudsakligen motsvara basvärdet.

Figur 13 visar datorns mottagning av data onboardad i Microsoft Defender for Endpoint. Grafen indikerade att slutpunkten tog emot mer data än basvärdet. I tabell 7 kan vi dock inte se att slutpunkten med Microsoft onboardat tog emot mer data, vilket kan förklaras till de spikar som uppstod när slutpunkten mättes med Cisco Secure Endpoint onboardat. Tabellen visar däremot att Ciscos median var lägre än både bas och Microsoft. Detta tyder på att när enheten var

onboardad i Cisco Secure Endpoint kunde inte någon betydlig ökning av mottagen data

observeras vid ett normalfall.

Mottagna byte/sekund Min Max Medel Median Summa

Cisco 0 2 642 884 10 692 60,015 38 491 543

Microsoft 0 50 975,67 677,46 119,449 2 438 866

Tabell 7: Antal mottagna byte

8.2 Hantering och presentation av hot

Både Cisco Secure Endpoint och Microsoft Defender for Endpoint hittade och stoppade de två simulerade attackerna vi utförde på laborationsdatorn. Sektion 8.2.1 kommer att presentera hur Cisco hanterade hotet och sektion 8.2.2 presenterar hur Microsoft hanterade hotet. Resultatet i detta avsnitt avser att besvara frågeställning 2.

8.2.1 Cisco Secure Endpoint

PowerShell-skriptet som simulerade en fil-lös attack blev borttaget från laborationsdatorn när det låg i en textfil. Figur 14 visar sammanställningen av ett larm i Cisco Secure Endpoint. Fil-hashen för textfilen kändes igen av Cisco Secure Endpoint och var klassificerad som skadlig och sattes därför i karantän av lösningen och försvann därför från datorn.

Figur 14: Ett upptäckt hot genom känd fil-hash och som blir satt i karantän i gränssnittet för Cisco Secure Endpoint

När PowerShell-skriptet startades direkt i terminalen sparades skriptet ned i filen

ConsoleHost_history.txt vilket kan ses i figur 15. Cisco Secure Endpoint upptäckte detta och satte filen i karantän.

Figur 15: Ett upptäckt hot som blir satt i karantän i gränssnittet för Cisco Secure Endpoint 9 sekunder senare fick vi en händelse i gränssnittet om att PowerShell-skriptet har försökt injektera kod i notepad.exe vilket kan ses i figur 16. Detta såg Cisco Secure Endpoint som en

hög risk och stoppade injektionen innan någon skada kunde ske på systemet. Vi fick information om vad för taktik som hade använts av just denna attack och vilka tekniker som hade använts för att försöka skada enheten.

Figur 16: Ett upptäckt hot i gränssnittet för Cisco Secure Endpoint

Attacken i form av en makroaktivering i en Word-fil såg annorlunda ut i gränssnittet. Själva filen hade en fil-hash som Cisco Secure Endpoint inte hade lagrat som skadlig. Word-filen blev alltså inte satt i karantän av lösningen och genererade inget larm när den placerades på

laborationsdatorn. Figur 17 visar att när lösningen upptäckte att Word började starta PowerShell genererades ett larm av en Indication Of Compromise (IOC). Cisco Secure Endpoint pekade dock endast ut att den hade upptäckt detta men att ingenting hade gjorts åt det.

Figur 17: Ett upptäckt hot genom Cloud-IOC i gränssnittet för Cisco Secure Endpoint

Figur 18 visar en händelse som uppstod 5 sekunder senare. Den visar att Cisco Secure Endpoint hade stoppat en exploit. Vi kan se i Parent filename: WINWORD.EXE att det stoppade hotet härstammade från Word-filen. Word-filen försökte använda sig av PowerShell och ett långt kommando för att gömma undan den skadliga koden för systemets försvar. På grund av att beteenden, som tydde på att det var ett hot, hade observerats på enheten stoppade Cisco Secure Endpoint denna process från att slutföras.

Figur 18: Stoppad exploit som härstammar från Word i Cisco Secure Endpoint

8.2.2 Microsoft Defender for Endpoint

Figur 19 presenterar en del av gränssnittet för Defender for Endpoint som visade på vilket sätt ett hot hade upptäckts. I vårt fall hade källan för upptäckten varit med hjälp av EDR och i enstaka fall automated investigation.

Figur 19: Linjediagram på hur olika hot har upptäckts av Microsoft Defender for Endpoint

När ett hot hade upptäckts genererades ett meddelande om att någonting hade hänt. Dessa händelser kunde vara av olika sorter, 1) att någonting hade hänt och Defender for Endpoint inte kunde göra någonting åt det då det redan hade hänt och det inte fanns något att städa upp. 2) att någonting hade hänt och automatic remediation tog hand om det. 3) att någonting hade hänt och att någonting manuellt behövde göras åt problemet.

I figur 20 ser vi att Defender for Endpoint hade upptäckt att PowerShell utförde en process-injektion, vilket är något som inte brukar hända och flaggades som ett hot.

Figur 20: Tidslinje fil-lös attack Microsoft Defender for Endpoint

I figur 21 ser vi sättet som Defender for Endpoint använde sig av för att upptäcka denna

injektion. I vårt fall gjordes upptäckten av EDR. EDR i sig använde sig av Amsi, beteenden och minnet för att ta beslutet om det är misstänkt eller ej. Vi fick även informationen om på vilket sätt som hotet försökte angripa enheten på. I detta fall var det en process-injektion. Den här gången tog Defender for Endpoint automatiskt hand om hotet och reparerade skadan som kunde ha skett.

Figur 22 visar tidslinjen i gränssnittet från den simulerade attacken med en Word-fil. Word-filen som analyserades använde sig av makron för att göra diverse saker vilket är vad Defender for Endpoint reagerade på. Word-filen försökte använda sig av Windows PowerShell för att göra skadliga saker som även upptäcktes på grund av att beteendet skiljde sig från hur Windows PowerShell brukar användas. Slutligen användes Windows PowerShell för att lägga till en fil på datorn, som även det upptäcktes av att beteendet skiljde sig från normen.

Figur 22: Tidslinje Word-fil med makron Microsoft Defender for Endpoint

Figur 23 visar detaljer från ett larm i Microsoft Defender for Endpoint. Här kan vi se på vilket sätt hotet upptäcktes och vilken eller vilka tekniker som attacken försökte använda sig av för att skada enheten. I vårt fall upptäcktes Word-filen som ett möjligt hot med hjälp av att Defender For Endpoint upptäckte ett beteende som inte var normalt för Word i kombination med

maskininlärning. En av teknikerna som användes var ett spearphishing attachment, vilket i detta fall var Word-dokumentets makron som aktiverades när filen öppnades. I detta fall behövde ärendet hanteras manuellt då Defender for Endpoint inte kunde automatisera det.

9. Diskussion

Prestandamätningarna har visat att Microsoft Defender for Endpoint skickar och tar emot mer data än Cisco Secure endpoint och bas. Vi trodde att Ciscos connector skulle visa en tydlig ökning av prestanda-användning på slutpunkten jämfört med Microsoft som inte använder ett program för att kommunicera med molnet utan använder inbyggda sensorer i operativsystemet. Graferna från Ciscos sida är väldigt likt bas på många sätt, vilket kan tyda på att Ciscos

connector inte har en sådan stor påverkan på maskinen som vi trodde från början. När

slutpunkten använde sig av Microsoft Defender for Endpoint kan vi se i graferna att data skickas fram och tillbaka med ett tidsintervall, men har en väldigt likvärdig minnesanvändning till bas. Ciscos lösning har alltså mindre påverkan på skickad och mottagen data jämfört med Microsoft. Microsofts lösning påverkar knappt minnesanvändningen på maskinen jämfört med Ciscos

connector som tyder på en ökad minnesanvändning. Processortiden är svår att bedöma på grund

av basvärdet. Däremot visar tabellen att Microsoft är högre i snitt än Cisco, och grafen för

Microsoft tyder på ett mönster där processoranvändningen ökar under en kort period varje minut. Vi kommit fram till att en timmes mätning för just processoranvändningen kan vara för kort tid, då under flertal av de mätningarna vi gjorde var processorn alltid på något sätt avvikande vilket kan ses i basvärdet för processormätningen. Oavsett hur många mätningar vi gjorde så gick alltid processorn upp i ett högt värde under en kort period under någon gång av mätningstiden och vi vet inte orsaken till varför. Det kan vara så att operativsystemet utför uppgifter med en viss regelbundenhet som vi inte lyckades förutspå och vi saknar tillräcklig kunskap inom processorer för att få till en bra mätning. Det vi skulle ha gjort i stället var att mäta processorn under en mycket längre tid. Om en spik uppstod i processoranvändningen flertal gånger under den

mätningen hade vi då med stor säkerhet kunnat veta att det bara är så processorn fungerar och det är inget vi kan göra något åt.

En brist i tillvägagångssättet att mäta resursanvändningen är att vi utförde mätningarna på en slutpunkt som inte används; ingen har suttit på datorn och arbetat vilket kan ha resulterat i att ingen data behövde skickas till analys i någon av säkerhetslösningarna. Mätningarna utförde vi på detta sätt eftersom vi bedömde att de behövde utföras konsekvent. Vi bedömde alltså att en dator med en användare kan skilja i aktivitet från mätning till mätning vilket hade kunnat påverka resultatet. Ett sätt att få ett konsekvent värde kunde ha varit att automatisera en process som utför uppgifter på datorn under en timmes gång, vilket hade gett ett resultat som ligger närmare verkligheten. Det skulle också vara intressant att mäta resursanvändningen när hot exekveras på slutpunkten.

Det data vi har extraherat från mätningar av nätverkskortet kan uppfattas tvetydigt. Vi bedömer att tabellerna i sig inte visar hela historien eftersom vissa mätningar innehåller spikar som vi inte vet vad de beror på. Däremot visar graferna en annan historia. De visar att det finns ett mönster där nätverksanvändningen är större när vi använder oss av Microsoft Defender for Endpoint.

Detsamma kan inte sägas om Cisco Secure Endpoint. Vi får vara försiktiga med att dra slutsatser om vad detta kan innebära. En synvinkel kan vara att det är dåligt att en säkerhetslösning

genererar extra datatrafik utöver det vanliga. En annan synvinkel kan vara att det innebär att slutpunkten är säkrare, eftersom mer data skickas och kan analyseras i molnet.

Analysen om hur Cisco Secure Endpoint och Microsoft Defender for Endpoint upptäcker och motverkar hot tyder på att de upptäcker hot på liknande vis. I Microsoft visar de att EDR har använts. Cisco säger inte uttryckligen i det grafiska gränssnittet att de använt sig av EDR för att upptäcka hoten men det sätt det presenteras i gränssnittet tyder på att även Cisco använder sig av EDR-liknande egenskaper för de hot som har testats. Analysen har vissa begränsningar.

Resultatet i sig bedömer vi inte som felaktigt, men det visar inte en helhetsbild av hur de går till väga för att upptäcka och eliminera hot. Anledningen till att det inte visar en helhetsbild beror dels av antalet tester som vi har utfört. Vi har enbart analyserat två olika former av hot och vi bedömer att det hade varit gynnsamt att utföra tester med en större mängd olika hot för att få en helhetsbild. En annan anledning är att säkerhetslösningarna som vi undersökte under

examensarbetet innehåller många olika avancerade tekniker som vi inte hunnit analysera till fullo och som inte var en del examensarbetet.

Det finns ytterligare en brist i sättet att analysera hur Cisco Secure Endpoint och Microsoft Defender for Endpoint upptäckter och motverkar hot. De hot vi använder oss av för att analysera säkerhetslösningarna är simulationer som tagits från Microsoft Defender for Endpoint.

Anledningen till att det endast är från Microsoft var på grund av att Cisco, vad vi kunde finna, inte erbjuder något liknande. Möjligen tillåter Microsoft dessa simulerade hot att utföra mer på slutpunkten eftersom de vet att det inte är ett skadligt hot.

10. Slutsats

Målet med examensarbetet var följande:

● Mäta skillnaden i resursanvändning i nätverk respektive slutpunkt mellan

slutpunktsäkerhetslösningarna Cisco Secure Endpoint och Microsoft Defender for Endpoint.

● Analysera hur dessa lösningar hittar respektive motverkar hot och belysa eventuella skillnader.

Resursanvändningen av lösningarna analyserades med hjälp av mätningar som utfördes med Perfmon. Mätningarna visar skillnader i nätverksanvändning mellan säkerhetslösningarna Cisco Secure Endpoint och Microsoft Defender for Endpoint. På en slutpunkt med Microsoft Defender for Endpoint onboardad skickas data med ett tidsintervall som överskrider basvärdet och

motsvarande värde med Cisco Secure Endpoint onboardad på samma slutpunkt. När slutpunkten var onboardad med Cisco Secure Endpoint kunde inget liknande mönster observeras. Däremot uppstod spikar i mätdata där vi varken kan bekräfta eller utesluta att det är kopplat till Cisco Secure Endpoint på grund av metoden att mäta.

Skillnader i användning av minne och processor på den berörda slutpunkten var svårt att observera. När slutpunkten var onboardad i Microsoft Defender for Endpoint observerades ett mönster liknande det i nätverket när processoranvändningen mättes. När slutpunkten var

onboardad i Cisco Secure Endpoint bedöms den använda något mer minne jämfört med basfallet

och Microsoft Defender for Endpoint. Några tydliga skillnader kunde däremot inte observeras.

Både Microsoft Defender for Endpoint och Cisco Secure Endpoint använder sig av EDR för att upptäcka hot. De använder sig också av antivirus och andra underliggande tekniker som inte är väsentliga för detta examensarbete. Analysen av de simulerade hot som kördes visade att de upptäcker och motverkar hot på ett liknande sätt. De använder sig av databaser som innehåller bland annat kända fil-hasher. Dessa fil-hasher klassar de som antingen okända, kända och ofarliga eller kända och farliga. En fil-hash som är känd och hotfull blir satt i karantän direkt vilket observerades när PowerShell-skriptet kördes på slutpunkten med Cisco Secure Endpoint onboardad. Även om en fil-hash klassas som känd och ofarlig analyseras det ändå vad filen gör på slutpunkten, vilket observerades i fallet med filen som använde sig av makron. Word-filen sattes inte i karantän men det dess makron försökte utföra stoppades av båda lösningarna.

11. Framtida arbete

För framtida arbete skulle vi se att arbetet gjordes med större antal hot som inte kommer från någon av parterna. Vi använde oss av simulerade hot från Microsoft vilket vi tror kan ha påverkat resultatet. Vi skulle också se en förbättring i att automatisera hur testet utförs när prestandamätningen pågår, så att det finns aktivitet på datorn för att efterlikna vardaglig användning och på så sätt få tillgång till data som är mer verklighetsbaserad. Det skulle även vara fördelaktigt att mäta i en längre tid och ha fler mätvärden på grund av de diverse spikar som uppstod under våra mätningar. Det skulle ge en bättre bild av vad som försiggår och även mer data för att kunna ta reda på varför de faktiskt uppstår. Liknande mätningar bör också utföras på en slutpunkt när den utsätts för hot för att kunna jämföra hur lösningarna påverkar

resursanvändningen då.

Det skulle också vara fördelaktigt att använda sig av virtuella maskiner i stället för en riktig dator. Skulle någonting gå snett med virusen så går det att gå tillbaka till ett tidigare skede av den virtuella datorn och vi hade inte behövt tänka på så mycket vad som händer med datorn. Om inte virtuella maskiner är ett val som går att göra, skulle det ändå vara fördelaktigt att använda sig av en maskin för vardera lösning. Då kan mätningarna göras samtidigt för ett mer jämförbart resultat.

Båda säkerhetslösningarna stödjer operativsystem som inte har behandlats under examensarbetet. Det skulle därför vara intressant att utföra liknande mätningar på andra sorters slutpunkter och operativsystem. Exempelvis skulle det kunna vara Internet of Things enheter såsom sensorer som kör Linuxdistributioner, eller en mobiltelefon med antingen Android eller iOS.

Källförteckning

[1] M. Sollars, ”Love and marriage: why security and SD-WAN need to go together,” Network

Security, vol. 2018, nr 10, ss. 10-12, Okt. 2018.

[2] “asset(s)”, i Computer Security Resource Center. [Online]. Tillgänglig: https://csrc.nist.gov/glossary/, Hämtad: 2021-01-26.

[3] Information technology - Security techniques – Information security management systems –

Overview and vocabulary, ISO 27000:2018, Svenska institutet för standarder, Geneve, Schweiz,

2018. Tillgänglig:

https://www.sis.se/produkter/terminologi-och-dokumentation/ordlistor/informationsteknik-ordlistor/isoiec-270002018/

[4] ”Cost of a Data Breach Report 2020,” IBM Corporation, Armonk, NY, USA, 2020. [Online]. Tillgänglig: https://www.ibm.com/security/digital-assets/cost-data-breach-report/#/pdf, Hämtad: 2021-01-26.

[5] Cisco Systems, ”What Are the Most Common Cyber Attacks?,” 2021. [Online]. Tillgänglig: https://www.cisco.com/c/en/us/products/security/common-cyberattacks.html (hämtad: 2021-01-26)

[6] E. Casey, ”Determining Intent – Opportunistic vs Targeted Attacks,” Computer Fraud &

Security, vol. 2003, nr 4, ss. 8-11, Apr. 2003.

[7] N. A. Khan, S. N. Brohiand, N. Zaman , ”Ten Deadly Cyber Security Threats Amid COVID-19 Pandemic,” TechRxiv, Maj. 2020.

[8] Kaspersky Lab, ”Vad är skadlig kod?” 2021. [Online]. Tillgänglig:

https://www.kaspersky.se/resource-center/definitions/malicious-code (hämtad: 2021-02-09) [9] J. S. Aidan, H. K. Verma, L. K. Awasthi, “Comprehensive Survey on Petya Ransomware Attack,” 2017 International Conference on Next Generation Computing and Information

Systems (ICNGCIS), 2017, ss. 122-125, doi: 10.1109/ICNGCIS.2017.30.

[10] NortonLifeLock Inc., “What are malicious websites?,” 2018. [Online]. Tillgänglig:

https://us.norton.com/internetsecurity-malware-what-are-malicious-websites.html (hämtad:

2021-02-09)

[11] F. Azzedin, H. Suwad, Z. Alyfeai, ”Countermeasureing Zero Day Attacks: Asset-Based Approach,” 2017 International Conference on High Performance Computing (HPCS), 2017, ss. 854-857, doi: 10.1109/HPCS.2017.129.

[12] H. Al-Rushdan, M. Shurman, S. H. Alnabelsi, Q. Althebyan, “Zero-Day Attack Detection and Prevention in Software-Defined Networks,” 2019 International Arab Conference on