KANDID

A

T

UPPSA

TS

IT-forensik och informationssäkerhet 180hp

Sidokanalattack mot knappsats för elektroniskt

passersystem

Alexander Alasjö

Sidokanalattack mot knappsats för

elektroniskt passersystem

Alexander Alasjö

Handledare: Urban Bilstrup

IT-forensik och informationssäkerhet

Högskolan i Halmstad

Förord

Denna rapport utgör examensarbete för IT-forensik och informationssäkerhetsprogram-met vid Högskolan i Halmstad (teknologie kandidat). Jag är oerhört tacksam för den hjälp och det stöd som jag fått från Högskolan i Halmstad och dess EMC-laboratorium.

Tack till: Per-Olof ”Peo” Karlsson, forskningsingenjör ITE för hjälp med utrustning och guidning i experimentet; min handledare Urban Bilstrup vid ITE för stöd och nödvändiga insikter; Robert Pettersson och Jonas Åberg, tekniker vid Campusservice tillika Lasse Hagestam, IT-chef vid Campusservice för välvillig inställning till mitt examensarbete; Professor Ross Anderson vid University of Cambridge för svar på mina frågor; och inte minst min fästmö Lisa och våra barn Lyra och Alva.

Abstrakt

Genom ett undersökande experiment med elektromagnetisk sidokanalattack mot en knappsats för ett kommersiellt passersystem påvisas att informationsläckage i sidokanaler är ett fortsatt aktuellt problem och hur det gör fysisk åtkomstkontroll sårbart genom avlyssning och kopiering av användaruppgifter.

Med enkel radioutrustning kan knapptryckningar registreras och avkodas genom oöns-kad elektromagnetisk strålning och teoretiskt är det möjligt att genomföra avlyssningen på en längre distans med särskilt utformad antenn och anpassad mottagare.

Rapporten diskuterar problematiken med ”emission security” hos konsumentproduk-ter som i militära sammanhang benämns Tempest eller RÖS (röjande signaler) och kräver kostsamma tester för att detekteras och hanteras.

I regelverk för EMC (elektromagnetisk kompatibilitet) behandlas elektriska appara-ters och näts utstrålning och påverkan av elektromagnetiska vågor, men inte direkt hur information kan läcka från informationsteknologisk utrustning vilket denna rapport vill problematisera.

Abstract

Through an exploratory experiment using electromagnetic side-channel attack against a keypad for a commercial entry system it is demonstrated that information leakage through side-channels are an ongoing issue and may make entry systems vulnerable by recording of user data.

Using simple radio equipment, keypresses can be recorded and decoded by undesired electromagnetic radiation and theoretically it is possible to carry out the attack on a longer distance with a specially designed antenna and a custom recieiver.

The report discusses emission security in consumer products which in military context is termed Tempest or compromising emanations (Swedish: RÖS) and requires expensive tests to be detected and handled.

The EMC regulations (electromagnetic compatibility) handles radiation and influ-ence of electromagnetic waves in electronic apparatus and nets, but not directly how information can leak from information technology equipment which this report wants to problematize.

Innehåll

Figurer xi Tabeller xiii Definitioner xv 1 Introduktion 1 1.1 Bakgrund . . . 1 1.2 Syfte . . . 2 1.3 Problemformulering . . . 3 1.3.1 Avgränsningar . . . 3 1.3.2 Problematisering . . . 4 2 Metod 5 2.1 Litteratur . . . 52.2 Testmetoder och standarder . . . 6

2.3 Experiment . . . 6 2.4 Problematisering . . . 7 2.5 Etiskt ställningstagande . . . 7 3 Tidigare arbeten 9 4 Teori 11 4.1 Fysisk säkerhet . . . 11 4.1.1 Magnetkort . . . 11 4.2 Elektromagnetisk kompatibilitet . . . 12 4.3 Elektromagnetisk strålning . . . 12 4.3.1 Närfält och fjärrfält . . . 12 4.4 Informationsläckage i sidokanaler . . . 13

Innehåll

4.4.2 Tempest . . . 14

5 Empiri 15 5.1 Enheter under test . . . 15

5.1.1 Magnetkortläsare (USB) . . . 15 5.1.2 Knappsats för passersystem . . . 15 5.2 Teknisk uppställning . . . 17 5.3 Experimentuppställning . . . 18 5.4 Resultat . . . 20 5.4.1 Magnetkortläsare (USB) . . . 20 5.4.2 Knappsats för passersystem . . . 25 6 Diskussion 31 6.1 Resultatdiskussion . . . 31 6.2 Metoddiskussion . . . 33 6.3 Fortsatta arbeten . . . 34 7 Slutsats 35 Litteraturförteckning 37 x

Figurer

5.1 Magnetkortläsare med USB-anslutning . . . 16

5.2 Knappsats med magnetkortläsare . . . 16

5.3 Egen närfältsprob av koaxialkabel . . . 18

5.4 Magnetkortdragning uppfattad av oscilloskop . . . 21

5.5 Binärdata från magnetkort . . . 21

5.6 Normaliserad och avkodad binärdata . . . 23

5.7 Signal i närfält som påverkas av kortdragning . . . 24

5.8 Signaler i närfält från kretsar på magnetkortläsare . . . 24

5.9 Signaler genom Kabel 1 beroende på vilken knapp som trycks ned. . . 26

5.10 Frekvensspektrum vid olika knapptryckningar . . . 28

5.11 Frekvenssvep mellan 30 och 150 MHz mot knappsats . . . 29

Tabeller

5.1 Magnetkortdata . . . 20

5.2 Siffrorna 0-9 i ASCII . . . 22

5.3 Knapptryckningar och resulterande signaler . . . 25

Definitioner

Förkortningar och förklaringar

ASCII American Standard Code for Information Interchange EMC electromagnetic compatibility

EMI electromagnetic interference EmSec emission security

FSK frequency-shift keying

IEC International Electrotechnical Commission LED light emitting diode

LSB least significant bit

RFI radio frequency interference RÖS röjande signaler

Rx receive

Sa/s samples per second SDR software defined radio STFT short-time Fourier transform

Tempest militärt kodnamn för röjande signaler Tx transmit

Kapitel 1

Introduktion

I detta kapitel presenteras en kort bakgrund till ämnet, syftet med examensarbetet samt problemformulering med avgränsningar och problematisering.

1.1 Bakgrund

Att elektronik och elektriska ledningar oavsiktligt läcker information via elektromagnetisk strålning har varit känt sedan slutet av 1800-talet. I och med att tekniken utvecklats och blivit en större del av människors liv och samhällets viktigaste funktioner har dataläckage blivit allt allvarligare men problemen har inte varit i allmänhetens intresse förrän det på 1980-talet framkom att statsmakter, myndigheter och allianser som NATO utnyttjar elektromagnetiska utsändningar i militärt syfte eller för underrättelseverksamhet [1, 2, 3].

Elektromagnetisk strålning omger oss ständigt och kan komma från Universum, atmo-sfären, människors mikrovågs- eller radioutsändningar [4]. Utsändningen kan också vara en sidoeffekt av interna elektriska komponenter som på grund av otillräcklig avskärmning och långa kopplingsbanor bildar elektromagnetiska vågor då strömmen som passerar igenom dem varierar över tid och får anslutande kablar och kopplingar att agera antenn. Wim Van Eck visade på 1980-talet att en vanlig TV-mottagare enkelt kan byggas om att avlyssna bildskärmar som finns i närheten [5].

Elektroniska val, där maskiner används för rösträkning, började användas i Neder-länderna år 1965 och har där i olika utsträckning använts sedan 1980. Nederländska myndigheter har genomfört ett noggrant arbete för att reglera användandet av maskiner och hur de ska vara byggda för att säkerställa verifieringsmöjlighet och valsekretess. Trots detta framkom det år 2006 flera svagheter och sårbarheter i systemet efter att en grupp som var kritiska mot de elektroniska rösträknarna hade plockat isär och undersökt sådana. Bland sårbarheterna fanns en möjlighet att se vilket parti en person röstar på via ofrivilligt

Introduktion

utsända elektromagnetiska vågor. Myndigheterna undersökte problemen närmare och försökte lösa dem. Dock beslutades mellan 2007 och 2008 att val fortsättningsvis ska hållas med valsedlar av papper [6].

Fram till idag har forskning och experiment tydligt visat att elektronik med eller utan extern manipulation kan utsända information som på distans kan avkodas och tolkas till text, bilder eller nycklar som används i krypteringsalgoritmer [7, 8].

En modell för ett testlaboratorium där avläsning av elektromagnetisk strålning från elektriska komponenter ska kunna ske har tagits fram av Sebastiani. Han föreslår gräns-värden för hur den elektriska effekten ska förhålla sig till bakgrundsbrus och omgivning för att testmiljön ska vara optimal [4].

I [8] undersöks elektromagnetisk utsändning från tangentbord och hur knapptryck-ningar kan avläsas och med hög sannolikhet korrekt avkodas i flertalet omgivknapptryck-ningar, även med relativt starkt bakgrundsbrus och fler tangentbord i närheten. Som ett förslag på vidare forskning föreslås den framtagna metoden mot knappsatser i bankomater och andra enheter med inmatning via fysiska tangenter.

Vissa personer med tekniskt kunnande som arbetar med övervakning och personlig integritet i IT-system hävdar att elektromagnetiska sidokanalattacker är osannolika och obrukbara med dagens teknik. Anledningen anses vara att datorer och annan elektronik är så pass väl avskärmade och inte lika benägna att utsända elektromagnetiska vågor som tidigare. Kritiker till dessa uttalanden hävdar dock att detta är att blunda för verkliga problem, då flera exempel på sådana attacker och användningsområden som spioneri och övervakning påvisats genom åren [9].

I standarden för säker kredit- och betalkorthantering (PCI DSS) som förvaltas av PCI Security Standards Council benämns elektromagnetisk utsändning som en sårbarhet som måste motverkas i terminaler som hanterar kort och PIN-koder [10].

Med dagens teknik kan elektromagnetiska vågor fångas upp, spelas in och avkodas med hjälp av en antenn, en datorkopplad radiomottagare och specialanpassade mjukvaror. Tillsammans utgör dessa det som kallas software defined radio (SDR). Tekniken har blivit mindre kostsam och mer tillgänglig i och med att många hobbyutövare har bidragit till utveckling och informationsspridning [11].

1.2 Syfte

Mot bakgrund av tidigare forskning och med utgångspunkt i att sidokanalattacker med elektromagnetisk strålning som signalbärare är möjliga att applicera på åtkomstkontroll-system med PIN-koder ska detta examensarbete syfta till att bidra till allmän medvetenhet

1.3 Problemformulering

om de eventuella risker som finns med fysisk åtkomstkontroll där magnetkort och/eller PIN-kod används i sådana miljöer och med sådan teknik som gör det möjligt för oauktori-serade i närheten att avlyssna och kunna utläsa interaktion med åtkomstkontrollsystem.

1.3 Problemformulering

Examensarbetet ska söka svar på frågan om huruvida läckage av data genom oönskad elektromagnetisk strålning kan anses vara ett fortsatt problem och om det utgör ett hot mot integritet och informationssäkerhet. Det ska även diskutera om standarder för tek-nisk säkerhet i elektronik behöver utvecklas att hantera informationsläckage via elektro-magnetisk strålning. Dessutom ska arbetet utreda om ett elektroniskt passersystem vid användning (kortdragning och knapptryckning) utstrålar elektromagnetiska vågor som kan spelas in och analyseras för att utläsa information från magnetkort och vilka knappar som trycks.

1.3.1 Avgränsningar

Tidigare arbeten i ämnet har berört flera metoder för avläsning och analys av oönskad elektromagnetisk utsändning från elektronik och har föreslagit motåtgärder som möjligtvis rekommenderas av standarder eller används av tillverkare idag. Projektet måste förhålla sig till ett urval av dessa tekniker och kan omöjligtvis pröva alla tänkbara kombinationer av metod och elektronisk enhet. Det är även otänkbart att en ny metod för avläsning eller analys kommer att uppfinnas. Projektet ska därmed avgränsas till att belysa eventuella risker med elektronisk åtkomstkontroll då angripare har möjlighet att avlyssna interaktion med sådana enheter.

Tester och experiment som utförs i projektet är begränsade till den utrustning och de enheter som finns att tillgå. Frågeställningen kan därför avgränsas till dessa fall och inte besvaras allmängiltigt då annan utrustning tillika andra enheter kan ge andra resultat. Hypotesen som ska drivas är dock att de enheter som testas på något sätt är sårbara och att den utrustning som används är tillräcklig för att finna sårbarheter med stöd i tidigare forskning och andras erfarenheter. Det kan visa sig att data inte kan läsas till fullo på grund av svaga eller diffuserade signaler alternativt krypterad data. Trots detta kan resultat som påvisar att enheter och funktioner kan identifieras och spåras utgöra ett informationsläckage i sig.

Introduktion

1.3.2 Problematisering

Det är möjligt att magnetkortläsare och liknande system utsänder så svaga signaler att elektromagnetisk analys inte är rimligt på längre avstånd vilket gör lyckad avlyssning osannolikt. Med stöd i tidigare arbeten har emellertid känsliga och till synes slutna system gett upphov till elektromagnetiska utsändningar som kan avläsas genom väggar. Ett sådant scenario skulle innebära att en attack trots allt kan lyckas på kort avstånd.

Industrins och myndigheters syn på problematiken med ofrivilliga elektromagnetiska utsändningar och sidokanalattacker kan vara bagatelliserad med hänvisning till högre framställningskostnader och komplicerad teknik. Attackmetoden kan anses vara opraktisk att genomföra därför att bakgrundsbrus i regel är starkt i befolkade områden. Det kan också vara så att befintliga standarder för elektromagnetisk kompatibilitet (EMC) anses tillräckliga för att motverka sidokanalattacker.

Kapitel 2

Metod

För att söka svar på frågeställningarna utförs ett vetenskapligt undersökande experiment för att framställa och analysera empiriska data.

2.1 Litteratur

Relevant och värdefull information för bakgrund, teori, experimentuppställning och ana-lys av resultat inhämtas genom en litteraturstudie. Experimentet sammanför olika veten-skapliga och tekniska områden som radioteknik, test av elektromagnetisk kompatibilitet (EMC), elektromagnetisk analys, penetrationstest av åtkomstkontrollsystem och dataläc-kage via ofrivillig elektromagnetisk utsändning som kan betecknas med RÖS (röjande signaler), Tempest, EmSec (emission security) eller sidokanalattack. Dessa ämnen och beteckningar används som parametrar vid sökning i bibliotek och vetenskapliga databaser. Relevanta källor och referenser i funna artiklar och böcker undersöks för att hitta än mer litteratur. Innehållet i källorna analyseras och jämförs för att sålla fram kunskap och infor-mation som hjälper till att förklara tekniska aspekter, modeller för experimentuppställning, befintliga standarder för civila tillika militära applikationer och tidigare forskning som undersökt dataläckage via elektromagnetisk sidokanalattack. Den kvalitativa litteraturstu-dien utgår från att leta fram granskade artiklar eller böcker som refererar till granskade artiklar som publicerats i vedertagna journaler och böcker inom berörda ämnen. Innehål-let granskas efter tecken på stipulativ (där flera olika experiment ger samma slutsats) eller konklusiv (statistiskt bevisad) kunskap vilket framhålls av Haraldsson i [12] och jämförs med andra källor för att finna konsensus och någon form av gemensam grundståndpunkt. Kunskapen som kan destilleras från den insamlade litteraturen läses in och förstås för att kunna sättas i kontext och appliceras på experimentet. Den empiriska data som ges genom experimentet analyseras och jämförs med den kunskap som samlats in för att

Metod

kunna finna mönster eller tecken på avvikelser från etablerade normer. Om möjligt fram-ställs teorier över hur utfallet i experimentet kan förutses. Teorierna testas och evalueras för att undersöka huruvida de stämmer med verkligheten. Detta tillvägagångssätt för utveckling av kunskapsnivå inom ett ämne är förknippat med Blooms taxonomi eller ”kunskapspyramid” [13].

2.2 Testmetoder och standarder

Ett fungerande laboratorium där ett experiment kan genomföras behöver utgå från etable-rade metoder så att utrustning och testade enheter används på rätt sätt och data framställs korrekt. Inom EMC finns etablerade standarder för hur elektromagnetisk interferens (EMI) tillika interferens i radiospektrumet (RFI) testas. Därmed undersöks litteratur som behandlar EMC och värderas gentemot tidigare forskning inom sidokanalattacker med elektromagnetiska signalbärare. Den samlade informationen ger upphov till en modell för hur laboratoriet behöver se ut för att experimentet ska kunna genomföras.

Militära applikationer och testmetoder är till stor del säkerhetsklassade [14] men i den mån information går att finna extraheras den nödvändiga kunskapen. Detsamma gäller metoder och modeller för civila penetrationstest av elektronik där informationen mesta-dels finns hos utövare och organ för certifiering. För sådan information görs förfrågningar till berörda parter angående de delar av metoderna som kan publiceras och delas.

2.3 Experiment

Experimentet utförs genom insamling av testdata vilka analyseras för att utvinna informa-tion om elektromagnetiska signaler som uppstår vid interakinforma-tion med enheter som testas. Denna information värderas och destilleras till relevant kunskap som kan användas för att förklara och i längden förutse utfallet i experimentet [15].

Den slutliga experimentuppställningen avgörs av vilka delresultat olika tester ger i laboratoriet då flera tillvägagångssätt testas. För att kunna utvinna relevant data måste enheten som testas utsända elektromagnetisk strålning vid interaktion och särskilda förhållanden. Dessa förhållanden måste testas fram och en analys av ett stort frekvensband måste göras för att finna rätt frekvensområde och modulationsteknik. Laboratoriet där experimentet genomförs behöver vara ett elektromagnetiskt avskärmat rum (en Faradays bur) med en dämpning av elektromagnetisk strålning som motsvarar de frekvenser som är av intresse i experimentet [4].

2.4 Problematisering

En process liknande den i [8] där hela det möjliga frekvensområdet spelas in för att sedan beräknas med short-time Fourier transform (STFT) för att finna frekvenser med möjligt dataläckage kan användas. Detta kan uppnås genom att STFT kan visualisera förändringar i ett frekvensomfång över tid. Därtill kan standardiserade EMC-test som används i [14] avgöra vilka frekvensband som kan innehålla information. Utrustning som oscilloskop, antenner, SDR-mottagare och dator med relevant mjukvara är nödvändiga för experimentet. Hantering av SDR-mottagare och mjukvara avhandlas i [11].

2.4 Problematisering

De metoder som använts i tidigare arbeten kan mycket väl vara svåra om inte rent felaktiga att applicera på den typ av enhet som väljs ut i experimentet. Det är då av vikt att tidigt i experimentet inse detta och hitta alternativa metoder eller ändra tillämpningsområde för experimentet. Därmed behövs en grundlig översyn av befintliga tekniker för att läsa och analysera elektromagnetiska signaler samt en god tillgång till olika sorters utrustning och verktyg tillika en välgjord undersökning av testenheternas specifikationer och intressanta komponenter.

Standarder som undersöks och diskuteras kan komma att avgränsas i de fall de visar sig vara irrelevanta för experimentets utfall. Även här behövs ett bredare urval av standarder som kan vara intressanta och eventuellt tillfrågad experthjälp i jakten på enheter och standarder som kan tänkas vara kompatibla med experimentet.

Resultaten i experimentet kan komma att motsäga den redovisade, underliggande litteraturen. Detta kan leda till missvisande slutsatser om faktaunderlaget och helt ifråga-sätta metodvalet. Med det i åtanke är experimentet ändock viktigt att genomföra för att uppfylla syftet.

2.5 Etiskt ställningstagande

Resultaten från experimentet ska vara möjliga att genomföra utifrån givna förutsättning-ar, men läsaren uppmanas att inte försöka återskapa experimentet utan tillstånd eller medgivande från ägare till berörda system eller enheter. Ett lyckat experiment med en fullständig experimentuppställning som gör det enkelt att upprepa är nödvändigt för att skapa ett vetenskapligt bevis men kan vara svårt att försvara etiskt då det kan komma att användas i skadliga syften. Examensarbetet genomförs i syfte att undersöka och belysa eventuella svagheter hos passer- och larmsystem men ska inte utgöra en manual för att göra olaga intrång. Experimentet ska utföras i linje med så kallad ethical hacking och i

Metod

de fall sårbarheter kan påvisas i testade system ska tillverkare kontaktas i god tid innan publicering av resultat (responsible disclosure). Modellnummer och tillverkare kan också komma att anonymiseras i resultaten så metodiken blir känd men inte vilka enheter som har testats.

Vad gäller avlyssning och analys av radiofrekvenser kommer inspelning av vissa fre-kvensband krävas för att kunna genomföra experimentet. Resulterande inspelningar kommer dock inte användas för annat syfte än för experimentet och kommer förstöras en kort tid efter att analysen har genomförts. Inspelningar kommer dessutom främst ske i en kontrollerad miljö med minimalt bakgrundsbrus och därmed liten risk för inspelning av signaler med känslig information.

Kapitel 3

Tidigare arbeten

Det militära intresset för avlyssning av elektromagnetiska utsändningar från elektronik har varit stort under lång tid. Militära standarder för att certifiera elektriska produkters motståndskraft mot Tempest eller röjande signaler finns men är i de flesta fall hemlig-stämplade. Därmed går de militära standarderna inte att applicera på konsumentpro-dukter dels just på grund av att de hålls hemliga, dels för att militären har högre krav på säkerhet vilket också höjer kostnaden på produkterna. Van Eck visar hur en TV-mottagare kan byggas om så den kan återskapa bilder från andra TV-apparater och bildskärmar via ofrivillig elektromagnetisk utsändning [5].

Kuhn och Anderson har belyst tekniker för att låta mjukvara i datorer påverka dess elektromagnetiska utsändningar för att antingen göra avlyssning svårare eller för att exfiltrera information ur ett komprometterat system. Även de gör tolkningen att de militära standarder som finns för att motverka eller hantera Tempest är så hemlighetsfulla att tillräcklig kunskap saknas om hur test av produkter görs. Deras teori är att verktygen som används är mycket mer känsliga och sensorerna av många olika typer jämfört med vanliga EMC-test för EMI och RFI [1]. I en fristående artikel föreslår de att deras mjukvarubaserade lösning skulle kunna vara intressant för NATO i och med att mjukvara är betydligt billigare att implementera och hantera än hårdvara, vilket NATO till synes lägger stora resurser på att utveckla [2].

I [4] visas en modell för ett testlabb där avläsning av elektromagnetisk strålning från elektriska komponenter (Tempest) ska kunna ske och föreslår gränsvärden för hur den elektriska effekten ska förhålla sig till bakgrundsbrus och omgivningen för att test ska vara lyckosamma. Testen utförs i elektromagnetiskt avskärmade och dämpade rum som motsvarar de frekvensområden som testen innefattar. I modellen över laboratoriet är enheterna som testas åtskilda från generatorer och sensorer i enskilda rum för att inte låta de olika komponenterna störa testet. Vidare redogörs matematiska formler och ekvationer

Tidigare arbeten

för brusnivåer och testutrustningens känslighet i relation till bandbredd och brus. En uppsättning sensorer för att detektera elektriska likväl som magnetiska fält samt ström-och spänningsmätare föreslås. Välkalibrerade antenner, prober ström-och specialiserade filter ska också vara en del av labbet. Publika, militära standarder för Tempest och EMC används som förlagor till de egna testmetoderna.

Elektromagnetisk sidokanalattack utförs i [8] mot ett flertal tangentbord från olika till-verkare med USB-, PS/2- respektive trådlös anslutning och visar hur knapptryckningar kan avläsas och korrekt avkodas i flertalet omgivningar, även med relativt högt bakgrundsbrus och fler tangentbord i närheten. Metoden som används för att undersöka elektromagne-tiska signaler skiljer sig från det tidigare vedertagna sättet att ställa in en mottagare på ett förväntat frekvensområde och analysera signalerna, en metod som riskerar förlust av information. Istället används ett tillvägagångssätt där hela frekvensspektrumet spelas in direkt från en antenn och signalen presenteras i efterhand med hjälp av STFT som en tredimensionell modell med tid, frekvens och amplitud. På grund av den stora samplings-frekvens och lagringskapacitet som krävs utvecklas en metod för att hitta triggerpunkter som kan aktivera ett oscilloskop att under en kort tid sampla en knapptryckning på ett tangentbord. Genom att kombinera fyra olika tekniker kan de med stor sannolikhet räkna ut vilka tangenter som trycks ned på alla testade tangentbord. Avståndet från vilket expe-rimentet lyckas beror på omgivningen och eventuella hinder mellan tangentbordet och antennen. De föreslår vidare arbeten som testar andra produkter med knappsatser, som bankomater, mobiltelefoner, bankdosor och liknande.

Ett EMC-test av en dator med pekskärm utifrån militära standarder genomförs i [14] för att undersöka dess motståndskraft mot elektromagnetisk sidokanalattack då pekskärm ses som ett användbart verktyg i fält för översyn, kontroll och visualisering. De mäter först det naturliga bakgrundsbruset i en elektromagnetiskt avskärmad och ekosläckt kammare för att sedan genomföra en rad standardiserade test på produkten i fråga. Resultatet av testen visar att den pekskärm som testats inte klarar de strikta krav som militära EMC-standarder fastslagit. Författarna ger dock förslag på lösningar som kan få pekskärmar att uppfylla dessa krav.

Kapitel 4

Teori

Teori som förklarar tillvägagångssätt och resultat i experimentet presenteras här.

4.1 Fysisk säkerhet

I denna rapport menas med fysisk säkerhet åtkomstkontroll och skalskydd snarare än skydd mot personskador och olyckor. Skyddsvärda resurser behöver låsas in för att undvika obehörig åtkomst. Om ett större antal personer ska vara auktoriserade att använda en resurs är det rekommenderat att använda elektroniska lås då återkallelse är svårare med fysiska nycklar. Vanligt är att använda elektroniska knappsatser och biometriska eller magnetiska läsare [7]. På senare tid har även trådlösa RFID-kort med tillhörande läsare blivit vanliga [16].

4.1.1 Magnetkort

Passer-, kundklubbs- och inte minst betal- och kreditkort kan ha en magnetremsa avsedd att dras i en magnetkortläsare för att snabbt överföra information som kreditkortnummer, utgångsdatum, personligt identifierande information och andra värden med läsbara ASCII-tecken. Magnetremsan består av upp till tre spår med olika användningsområden, olika stora utrymmen för tecken och olika teckenkodningar. Varje spår börjar och slutar med särskilda tecken. Formatet och innehållet i spår 1 och 2 specificeras i ISO-standarden ISO/IEC 7813:2006 [17] och spår 3 i ISO/IEC 4909:2006 [18].

Teori

4.2 Elektromagnetisk kompatibilitet

Elektroniska apparater och elektriska nät ska följa regelverk som hanteras av organisa-tionen IEC om hur de utstrålar elektromagnetiska vågor och hur de påverkas av sådana. Elektromagnetisk kompatibilitet innebär alltså säkerställandet av att elektrisk utrustning och nät förhåller sig inom satta gränsvärden för elektromagnetisk strålning och påver-kansgrad. Europeiska unionens EMC-direktiv har lagt grunden för Sveriges lag (1992:1512) om elektromagnetisk kompatibilitet.

Elektroniska kretsar och komponenter kan ge upphov till elektromagnetiska vågor genom strålning i etern eller ledning i kopplingar och kablar. Genom standardiserade test säkerställs att apparaters strålning är inom gränsvärden och att de fungerar trots förekomst av utomstående elektromagnetisk strålning [19, 20].

4.3 Elektromagnetisk strålning

Runt en elektrisk laddning finns ett elektriskt fält. Den elektriska laddningens rörelse skapar magnetiska fält. Omvänt sätter magnetiska fält elektriska laddningar i rörelse. Då elektrisk ström leds i en sluten krets uppstår därför elektriska likväl som magnetiska fält. Fälten fortplantas utåt från källan i vågor vinkelräta mot varandra som elektromagnetisk strålning [19].

4.3.1 Närfält och fjärrfält

Den elektromagnetiska strålningen fortplantar sig naturligt från en distans från källan som beror på våglängden av den utsändande signalen. I fjärrfältet är det elektriska och det magnetiska fältet förbundna och påverkas av varandra. Området inom den distansen kallas närfältet och består också av elektriska och magnetiska fält som inte nödvändigtvis påverkar varandra. Dessa fält påverkar också den utsändande källan eller antennen och matar tillbaka energi. Komponenter eller ledningar på en krets som utsätts för varierande elektrisk ström och ger upphov till elektromagnetisk strålning agerar antenner.

Närfältsprober kallas mottagarantenner som är speciellt anpassade för att antingen detektera magnetfält eller elektriska fält i närfältet. De kan se ut på olika sätt beroende på vilka frekvenser och vilken form fälten förväntas ha [21].

4.4 Informationsläckage i sidokanaler

4.4 Informationsläckage i sidokanaler

Ända sedan elektronisk kommunikation tog fart genom den tidiga telefonin och telegrafin har läckage av information varit känd genom överhörning mellan ledningar och på grund av att marken använts som jordkontakt för att halvera mängden kabel. I och med televisio-nens intåg blev det på 1960-talet känt att TV-apparater utsände vågor i radiospektrumet vilket underlättade för myndigheter att inkassera public service-avgifter genom så kallad ”pejling” efter TV-mottagare i hemmen. De tidiga elektroniska kryptomaskinerna var också

benägna att mer eller mindre oavsiktligt läcka klartext genom ledningar och ut i etern. Mellan åren 1970 och 1985 var sidokanalattacker något som hölls under militär sekre-tess internationellt och ingen forskning publicerades. 1985 publicerades emellertid van Ecks arbete med TV-mottagare och därefter blev det känt att det med lättillgänglig teknik går att avlyssna elektroniska enheter och komponenter.

I modern tid har sidokanalattacker utförts med lyckat resultat mot bland annat smarta kort (kort med chip), datorskärmar, processorer och seriellänkar mellan datorsystem. Fe-nomenet med informationsläckage i sidokanaler är tätt förknippat med elektromagnetisk kompatibilitet [7].

4.4.1 Röjande signaler

Röjande signaler, RÖS, är en svensk beteckning på läckage av hemlig eller känslig informa-tion via ljud, elektriska eller elektromagnetiska vågor. Begreppet används av svensk militär i syftet att skydda informationsteknologisk utrustning, kryptoapparater och liknande mot oavsiktlig utsändning av hemlig kommunikation, samt för att hantera avlyssning och avkodning av RÖS från utländsk utrustning.

Utrustning, apparater, rum och kabinett som används av militären kan klassas efter hur väl de skyddar mot RÖS. Klassificeringen utgår från tester i laboratorie eller på in-stallationsplatsen för att mäta upp ett säkerhetsavstånd bortom vilket risken är liten för RÖS-avlyssning.

Rapporter från testerna som har genomförts är hemliga men Försvarsmakten redovisar öppet vilka utrustningar som godkänts i de högre säkerhetsklasserna. För RÖS-skydd av rum och kabinett finns kravspecifikationer öppet tillgängliga [22].

Ett förfarande vid test av utrustning för RÖS är att undersöka huruvida interna klocksig-naler utstrålas från komponenterna och i så fall om hemlig information som behandlas av eller leds genom komponenterna påverkar klocksignalens styrka (amplitudmodulering). Genom att koppla en prob till synksignalen och låta en annan prob fånga upp den utstrå-lade signalen jämförs skillnaderna mellan de båda signalerna och kontrolleras ifall den

Teori

hemliga informationen kan härledas eller avkodas därifrån. Mätningen kan ske utomhus, i ett rum avskärmat från radiovågor eller med särskilda mätverktyg för utstrålad effekt från kablar [23].

Genomgående och kvalitativa militära RÖS-test är dyra och omfattande, kräver ex-pertkunskap och genomförs oftast vid särskilda anläggningar. Det går inte på förhand att avgöra vad som utgör RÖS-benägna komponenter utan tester genomförs oftast experi-mentellt [22, 23].

4.4.2 Tempest

Internationellt har problematiken kring och hanteringen av röjande signaler betecknats med kodordet Tempest. NATO likväl som EU har etablerade och pågående standarder för klassificering av utrustning och bekämpning av röjande signaler [7, 22, 23].

Kapitel 5

Empiri

I detta kapitel presenteras de enheter som testats i experimentet, hur experimentet gått till och dess resultat.

5.1 Enheter under test

Här beskrivs de enheter som testas i experimentet. Tillverkare och modellnummer redovi-sas inte.

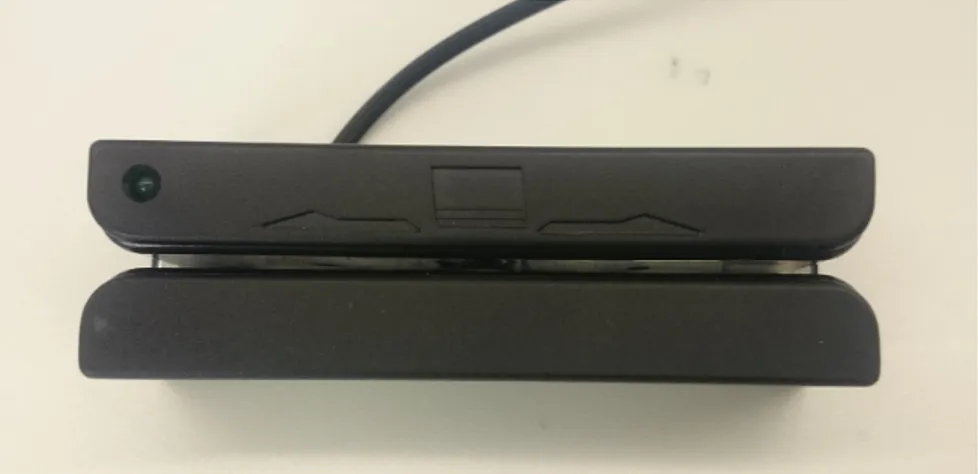

5.1.1 Magnetkortläsare (USB)

I experimentet testas en fristående magnetkortläsare som ansluts via USB och erbjuder läsning av alla tre spår på magnetkort. Läsaren består av en USB-kabel, kretskort, sensor och omges av plast. Läsaren kan fungera som ett tangentbord och skicka data som finns lagrad på magnetkort som knapptryckningar till värddatorn. Enheten är tillverkad i Kina och köpt genom en europeisk återförsäljare.

5.1.2 Knappsats för passersystem

En knappsats med magnetkortläsare för ett kommersiellt passersystem utgör huvudmålet för experimentet. Knappsatsen visas som en skiss i figur 5.2 för att inte avslöja tillverkare och modell. Enheten är avsedd för säker åtkomstkontroll med kort och PIN-kod. Den drivs med 24 V likström och knappsatsen fungerar trots avsaknad av aktivt kommunikations-protokoll vilket underlättar tester i en Faradays bur. Konstruktionen är robust med ett hölje i tjock metall, stora, runda knappar 0-9 samt ∗ och # (stjärna och fyrkant). Genom ett utsnitt i metallhöljet tillåts magnetkort dras genom en magnetkortläsare. Baktill sitter en

Empiri

säkerhetsspärr som löser ut när enheten tas från väggen där den är tänkt att monteras. En-heten tillverkas och saluförs inte längre men har använts under flera år i ett passersystem med ett stort antal passager.

Figur 5.1 Fotografi av magnetkortläsaren med USB-anslutning som testas i experimentet. Fotograferat av författaren.

Figur 5.2 En skiss av knappsatsen med magnetkortläsare som testas i experimentet. Illust-ration av författaren.

5.2 Teknisk uppställning

5.2 Teknisk uppställning

Den tekniska utrustning som används för mätning och analys i experimentet listas här. Verktyg, lödutrustning och annan generell utrustning utelämnas.

För sampling av elektriska signaler används ett oscilloskop med samplingsfrekvens på upp till 1 GSa/s från Keysight Technologies med modellnummer EDUX1002A [24].

En USB-adapter för seriellanslutning via RS232/TTL används för att generera signaler. Den består av kretsen PL2303HX från tillverkaren Prolific [25].

Till insamling och analys av elektromagnetiska signaler används en USB-ansluten SDR från RTL-SDR (version 3) som baseras på radiomottagaren R820T2 och radiodemodulatorn RTL2832U. Frekvensomfånget sträcker sig från 24 till 1766 MHz (experimentellt stöd för 500 kHz till 24 MHz) [26]. SDR-enheten ansluts till en PC som kör Ubuntu Linux 16.04 med programvarorna GNU Radio [27] och Gqrx [28] alternativt Microsoft Windows 10 med drivrutiner för RTL2832U samt mjukvaran SDR# från Airspy [29].

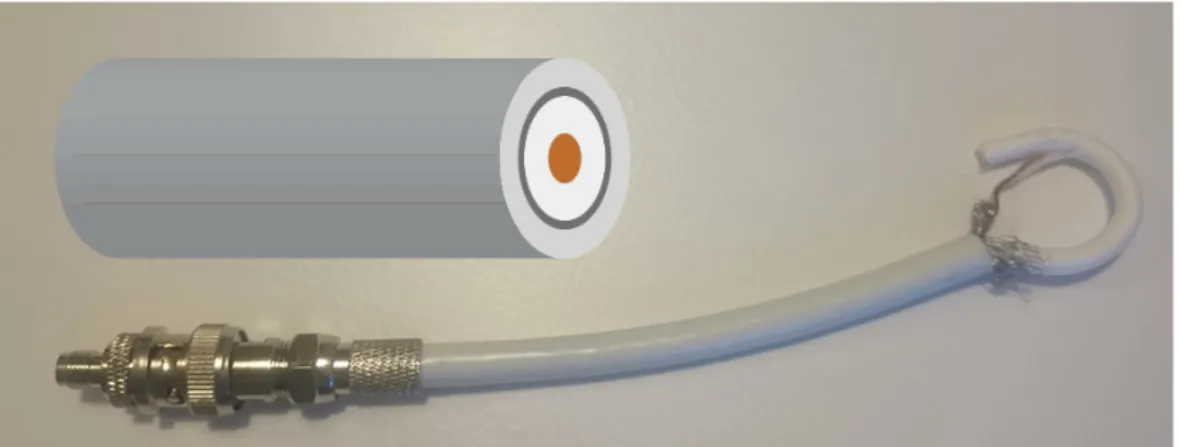

Som antenner används närfältsprober för att upptäcka magnetfält vid kretsar och kablar. Dels används en professionell närfältsprob från Detectus med modellnummer BF-L 3 som mäter magnetfält som strålar vinkelrätt från plana ytor samt svåråtkomliga områden på kretskort med ett specificerat frekvensområde 300 MHz till 3 GHz [30]. För att kunna mäta lägre frekvenser och med större känslighet används också en egentillverkad prob bestående av en kort koaxialkabel där ledaren med isolerande hölje har blottats och böjts till en 5 cm2cirkel för att lödas fast i kabelns skärm. I andra änden av kabeln har en SMA-kontakt anslutits för att möjliggöra koppling till radiomottagaren. Ledande delar har isolerats med eltejp. I figur 5.3 visas den egna närfältsproben med den skyddande eltejpen borttagen samt en infälld illustration av koaxialkabeln i genomskärning.

För att driva magnetkortläsaren via USB används en PC med Microsoft Windows 10. Då knappsatsen för passersystem kräver en strömkälla används också ett labbaggregat som stöder 24 V.

Mätningar av elektromagnetiska utsändningar genomförs också i en speciellt avsedd EMC-kammare med ett avskärmat rum fritt från radioekon och en antenn på 3 meters avstånd från testobjektet. Utrustningen består bland annat av en spektrumanalysator från Rohde & Schwartz.

Empiri

Figur 5.3 Fotografi av egentillverkad närfältsprob för magnetiska fält där en koaxialkabels ledare anslutits till skärmen efter att ha böjts till en cirkel. Infällt syns koaxialkabeln i genomskärning för att illustrera ledaren i mitten omgiven av ett isolerande hölje (vitt) och skärm (mörkgrått). Foto och illustration av författaren.

5.3 Experimentuppställning

Experimentets delar och tillvägagångssätt redovisas här för att förklara hur resultat samlas in och för att möjliggöra ett upprepat experiment.

Magnetkortläsare (USB)

Kortläsaren kopplas till en PC med operativsystemet Microsoft Windows 10 och testas att den är funktionsduglig genom att en textredigerare öppnas och ett magnetkort dras genom läsaren. Informationen som finns på kortet ska skrivas ut i textdokumentet med avgränsande tecken i enlighet med läsarens konfiguration.

Läsaren kopplas ur och plasthöljet avlägsnas för att undersöka kretskorten. Vilken eller vilka komponenter som kan tänkas kunna utstråla elektromagnetiska signaler avgörs, dels vid drift och dels när magnetkortet dras eller data överförs. I första hand undersöks chip, kablar och kopplingsbanor därför att längre ledningar förlänger våglängden och därmed minskar den förväntade frekvensen. En multimeter är till hjälp för att undersöka signalvägar och jordpunkter.

Signalvägar testas med en prob ansluten till oscilloskop och med kortläsaren återigen inkopplad till datorn. Oscilloskopet konfigureras att visa signaler under en kort period då en händelse inträffar (trigger). Händelsen som triggar oscilloskopet ska bero på hur signalen genom komponenten ser ut.

5.3 Experimentuppställning

Då ett magnetkort dras genom kortläsaren kontrolleras i datorn att magnetkortet dragits och registrerats korrekt. Oscilloskopets skärm visar signalens utseende. En modell för att avkoda signalen tas fram.

Resten av experimentet genomförs i en Faradays bur för avskärmning och minimering av störande signaler.

En repetitiv datasignal skickas över enhetens databärande ledningar för att simu-lera återkommande kortdragningar. Signalen är en fyrkantsvåg med frekvensen 10 kHz som genererar nödvändiga övertoner och ger upphov till ett liknande, men upprepande scenario som när enheten används med ett magnetkort. SDR-enhetens frekvensomfång skannas efter tecken på om ledningen kan agera antenn. Med en professionell närfältsprob för magnetiska fält kopplad till SDR-enheten undersöks om dataströmmen ger upphov till identifierbara signalförändringar. Proben ansluts också till oscilloskop för att se hur närfältet påverkas i tid och amplitud.

Kretsar och chip på enheten testas med en närfältsprob då enheten är inkopplad i datorn och ett kort dras genom läsaren. SDR-enheten med en ansluten, egentillverkad närfältsprob används för att skanna igenom det tillgängliga frekvensområdet efter signaler som genereras eller påverkas av kortdragning.

Knappsats för passersystem

Enheten strömsätts för att testa att den fungerar och att den reagerar på knapptryckningar. Strömmen kopplas bort och enheten öppnas för att blotta kretskort och anslutningen till knappsatsen. Med en multimeter testas vilka kablar som kan tänkas överföra information vid knapptryckning. Misstänkta kablar ansluts med en prob till oscilloskop och signaler vid knapptryckningar spelas in. En modell skapas för att urskilja enskilda knapptryckningar ur givna signaler.

I en Faradays bur testas med SDR-enheten och närfältsprober huruvida knapptryck-ningar och magnetkortdragknapptryck-ningar kan detekteras genom frekvens- eller amplitudföränd-ringar i SDR-enhetens frekvensområde. Här tas om möjligt en modell fram för att detektera och urskilja knapptryckningar.

Knappsatsen sätts in i en avskärmad och ekosläckt kammare för EMC-tester med en antenn på 3 meters avstånd för att kontrollera om knapptryckningar kan detekteras och eventuellt urskiljas på längre håll. Om möjligt skapas underlag till en länkbudget för att visa från vilket avstånd ett scenario med avlyssning av knapptryckningar kan ske med särskilt utvald utrustning.

Empiri

5.4 Resultat

Resultat från experimentet redovisas här med figurer och tabeller för att understödja fynd och iakttagelser.

5.4.1 Magnetkortläsare (USB)

Då läsaren kopplas till PC för första gången installeras automatiskt drivrutiner till enheten. I standardutförandet ska läsaren vara konfigurerad att bete sig som ett tangentbord och vid dragning av magnetkort med en textredigerare startad skrivs innehållet på magnet-kortet ut i textformat. Tabell 5.1 visar delar av innehållet som är tryckt på magnetmagnet-kortet och motsvarande delar av den information som utlästs. Anledningen att inte visa hela innehållet är att det inte är relevant och att innehållet kan vara personligt identifierbar eller känslig information.

Tabell 5.1 Data på magnetkort respektive utläst information vid dragning i kortläsare. Data är maskerat med punkter för att bevara personlig integritet.

Källa Data

Tryckt på kort 9752 .... .... .... (utgångsdatum 2016-09-30) Från magnetkortläsare ö9752...´1609_

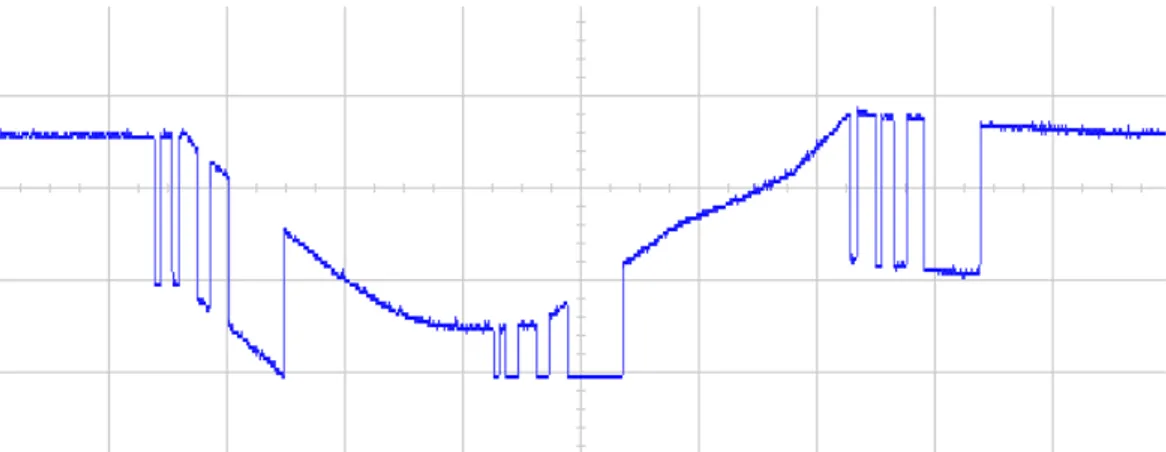

Läsaren består av en magnetsensor på ett kretskort med ett chip betecknat MH1601C. En cirka 34 millimeter lång ribbonkabel märktUARTbestående av sex ledningar går till läsarens motsatta sida där ytterligare ett kretskort sitter, vilket innehåller USB-kretsen och kabeln. UART-kabeln förväntas överföra data från magnetkortläsaren till USB-kretsen och har potentiellt möjlighet att agera antenn. Med multimeter framgår de sex anslutningarnas funktion, där: ledning 6 utgör jord; ledning 1, 3, 4 och 5 har en spänning på 3.16 V; och ledning 2 en spänning på −0.06 V. Den ledning som utgör Tx (transmit), alltså databäraren från magnetsensorn, är av intresse. Tx-ledningen ska vid overksamt läge vara hög (bära hög spänning) och sjunka till låg innan data börjar överförs. Därmed testas först ledning 1. En prob löds fast i ena änden av ledning 1 och till jord. Proben kopplas till oscilloskop som visar en stadig signal vid 3.16 V. Vid dragning av magnetkort visas ingen fluktuation eller tecken på förändrad signal. Därefter testas ledning 3 på samma sätt. Här visas en tydlig förändring i vertikalplanet då magnetkort dras i läsaren. I datorn har magnetkortet registrerats korrekt och i oscilloskopet visas en upprepande våg som i Figur 5.4 med fyrkantiga avvikelser vilket kan tolkas som binärdata. En dragning av

5.4 Resultat

magnetkort ger upphov till 24 grupper av binärdata där de första tre grupperna visas i Figur 5.5.

Figur 5.4 Oscilloskopets uppfattade signal över UART-kabel då magnetkort dras i magnet-kortläsare. Signalen har tydliga avvikelser i 24 grupper av fyrkantsvågor.

Empiri

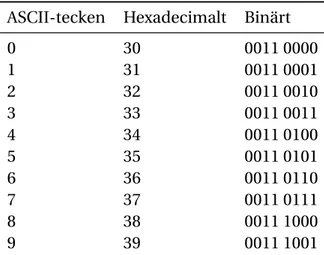

Signalerna med binärdata normaliseras och analyseras med målet att kunna utläsa förväntad data från magnetkortet. Data ska vara ASCII-kodat med särskilda tecken som kännetecknar början och slutet med avgränsare mellan varje spår på magnetkortet. Det kort som testats har endast data i spår 1 som börjar med 9752 (se Tabell 5.1). Siffrorna 0-9 motsvaras i ASCII-kod av hexadecimalt 30-39 vilket räknas om till binära tal och presenteras i Tabell 5.2. Förutsatt att magnetkortdata överförs från magnetläsaren till USB-kretsen i klartext ska motsvarande binära sekvenser återfinnas i grupperna med binärdata. I Figur 5.6 visas fyra efterföljande grupper av binärdata normaliserade och positionerade under varandra. Den första biten med låg signal indikerar att en sekvens börjar och ignoreras. Även den sista halvan av varje grupp ignoreras. Däremellan ryms åtta bitar av vilka hälften ofta är snarlika vilket kan tolkas som den första byten i varje tecken med siffror som ska vara 0011. Den första halvan varierar grupperna emellan och när de jämförs med förväntade ASCII-tecken träder mönstret fram. Tecknen visar sig vara kodade med LSB då den binära sekvensen skrivs baklänges. ASCII-tecknen som motsvarar de fyra grupperna i Figur 5.6 blir då 9752 vilket utgör de fyra första förväntade siffrorna på magnetkortet. Den modell som tagits fram utnyttjas på resten av grupperna vilket resulterar i de tecken som framgår i Tabell 5.1.

Så här långt har endast den data som överförs via UART-kabeln till USB-kretsen av-kodats men det har bekräftats att data överförs i klartext vilket är en förutsättning för att relevant data ska kunna fångas upp senare i experimentet.

Tabell 5.2 Siffrorna 0-9 i ASCII-tabellen omräknat till binära tal. ASCII-tecken Hexadecimalt Binärt

0 30 0011 0000 1 31 0011 0001 2 32 0011 0010 3 33 0011 0011 4 34 0011 0100 5 35 0011 0101 6 36 0011 0110 7 37 0011 0111 8 38 0011 1000 9 39 0011 1001

Genom att skicka data över USB-kabeln för RS232/TTL skapas en datasignal liknande den som används av kortläsaren. UART-kabelns Tx- och Rx-ledningar kortsluts i ena änden och i andra änden kopplas USB-kabelns Rx- respektive Tx-kontakter. I Linux-datorn körs ett skript som skickar textsträngar över seriellanslutningen och samtidigt läser

5.4 Resultat

Figur 5.6 Fyra efterföljande grupper med binärdata har normaliserats och avkodats. Vär-dena har överförts med LSB först och kan uttydas som ASCII-tecknen 9752.

inkommande data. Med en kortsluten ledning säkerställs att den data som kommer in är densamma som skickas och att signalen faktiskt leds över UART-kabeln. Trots svep över närfältsprobens specificerade frekvensområde upptäcks ingen märkbart varierande signal. I oscilloskopet visas en signal även då ingen data skickas över kabeln men när datatrafiken börjar syns en förändring och hastigt fluktuerande signal som har samma styrka som den ursprungliga signalen och är alltför otydlig för att kunna avkodas. Ett test av endast USB-kabeln visar att den i sig agerar antenn och läcker data vid operation.

Med magnetkortläsaren återställd till brukbart skick och ansluten till datorn med Windows och SDR# kopplas även SDR-enheten med den egentillverkade närfältsproben in i datorn. Omkring 46, 64, 99 och 166 MHz hittas signaler som är förknippade med magnetkortläsaren. Vid de två lägre frekvensområdena hittas en svag men i frekvens bred signal som förskjuts neråt i frekvens då ett kort dras i läsaren. I Figur 5.7 syns signalen vid 64 MHz som tydligt visar en påverkan av två magnetkortdragningar. Signalen har samplats vid 2.4 MSa/s men har inte kunnat avkodas till användbar data.

De två högre frekvensområden där signaler hittats innehåller dels en liknande, bred signal som dock inte påverkas av kortdragning samt ett antal smala och jämnt fördelade signaler inom ett spann av cirka 1 MHz. Signalerna misstänks tillhöra antingen USB- eller

Empiri

Figur 5.7 En signal uppfattad av närfältsprob vid 64.425 MHz som förskjuts till omkring 64.3 MHz då ett kort dras i magnetkortläsaren två gånger.

MH1601C-kretsen. Ingen synlig förändring sker i signalerna vid kortdragning men nog-grannare mätning skulle kunna påvisa det. I Figur 5.8 visas signalerna omkring 166 MHz. Här har en magnetkortdragning gjorts men ingen synlig förändring i signalerna har regi-strerats.

Figur 5.8 Ett antal signaler i närfältet omkring 166 MHz som utstrålas av kretsar på mag-netkortläsaren.

5.4 Resultat

5.4.2 Knappsats för passersystem

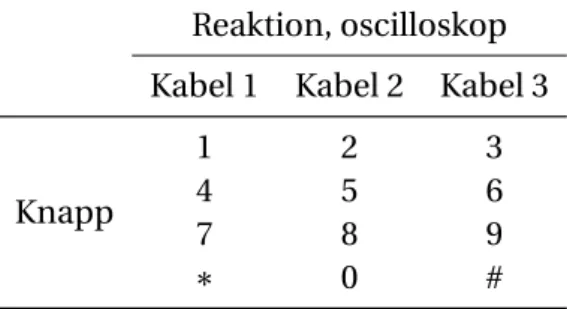

Då enheten kopplats till en strömkälla med 24 V blinkar en grön LED. Tryckningar på knappsatsen ger upphov till att samma LED lyser upp och ett ljud hörs från enheten. Inuti enheten sitter knappsatsen fast med åtta kablar i ett fäste på kretskortet. Kablarnas längd uppmäts till ca 10 cm. Bakom knappsatsen är kablarna fastlödda i grupper om tre, fyra respektive en kabel. Den ensamma kabeln förväntas vara jord eller minus. Test med multimeter visar att gruppen med tre kablar håller 1.1 V i vardera kabel.

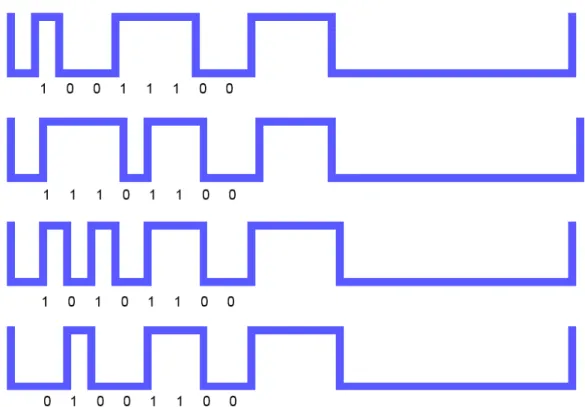

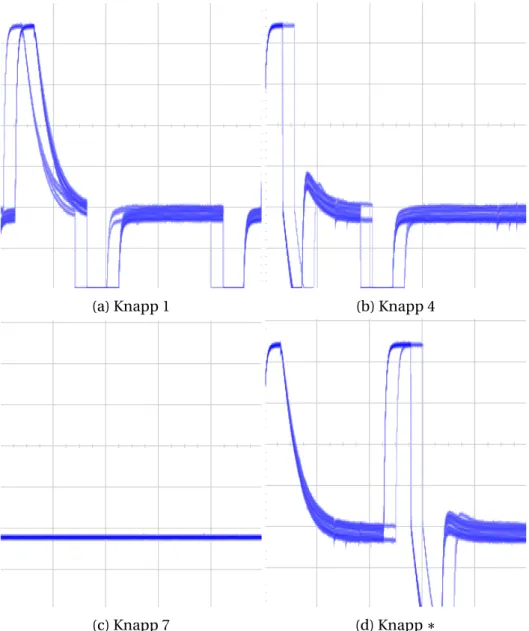

En prob löds fast på en av de tre kablarna och till jord. Proben ansluts till oscilloskop som visar en signal omkring 1.1 V. Då knappar trycks ned på knappsatsen påverkas signa-len olika beroende på vilken knapp som trycks ned. Då proben flyttas till en annan kabel ändras också mönstret. I Tabell 5.3 presenteras vilken kabel vars signal förändras då en knapp trycks ned. Vardera kabel verkar ansvara för en kolumn av knappar då Kabel 1 till exempel bär signaler för knapp 1, 4, 7 och ∗. Signalernas utseende är olika beroende på vilken av de fyra knapparna som trycks ned. I Figur 5.9 visas utsnitt av de signaler som genereras i Kabel 1 då knapp 1, 4, 7 respektive ∗ trycks ned. Knapp 7 (Figur 5.9c) visar en rak linje men avviker ändå från den ursprungliga signalen.

Tabell 5.3 Signaler uppfattade i olika kablar till knappsats beroende på vilken knapp som trycks.

Reaktion, oscilloskop Kabel 1 Kabel 2 Kabel 3

Knapp

1 2 3

4 5 6

7 8 9

∗ 0 #

Förändringarna i signalernas utseende beroende på vilken knapp som trycks ned tolkas som en form av modulering med FSK. Detta bekräftas då den egna närfältsproben placeras i närheten av kretskortet där knappsatsens anslutningskablar är kopplade. Om-kring 32 MHz hittas jämnt fördelade signaler och en upprepad frekvensförskjutning av en signal som överensstämmer med den blinkande lysdioden. Då knappsatsens säkerhets-spärr trycks in förskjuts signalerna något och den upprepade förändringen upphör. När därtill en knapp på knappsatsen trycks in syns ytterligare förskjutning i frekvens och de olika knapparna har tydliga skillnader i vilka frekvenser som är starka när de trycks ned. En stark signal som är konstant under mätningen antas vara en klocksignal och får utgöra frekvens från vilken avstånd till respektive signal mäts.

Empiri

(a) Knapp 1 (b) Knapp 4

(c) Knapp 7 (d) Knapp ∗

Figur 5.9 Signaler genom Kabel 1 beroende på vilken knapp som trycks ned.

5.4 Resultat

I Tabell 5.4 visas fem signalers avstånd i kHz från den starka signal som detekterats dels då ingen knapp tryckts ner (endast säkerhetsspärren är intryckt) samt då knapparna 1, 4, 7 respektive ∗ trycks ned. Knapparna har tryckts ner flertalet gånger för att kontrollera att frekvensförskjutningarna är konsekventa.

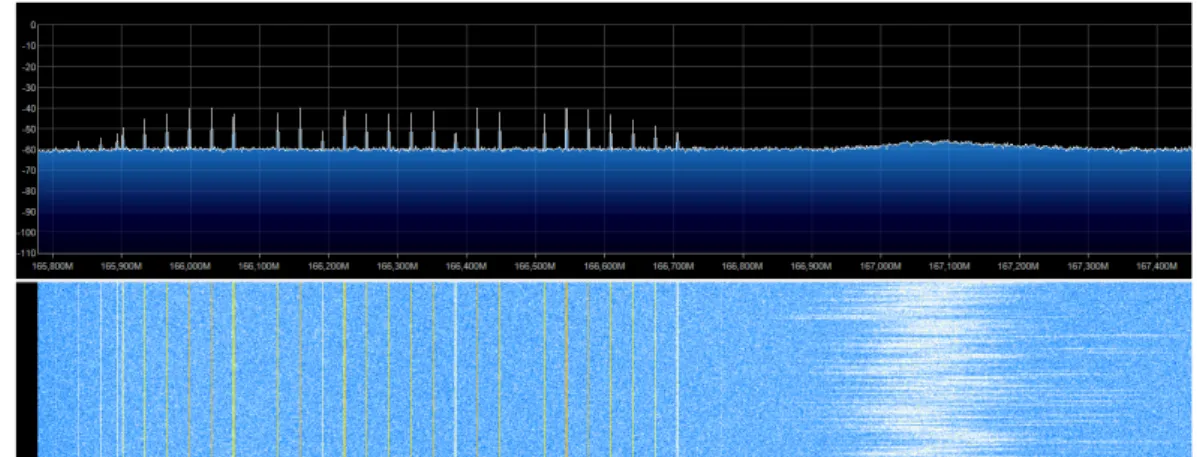

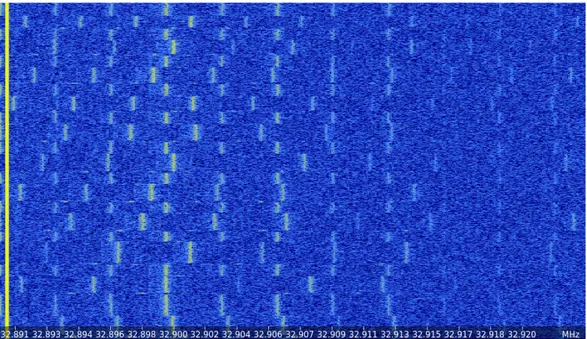

I Figur 5.10 syns de förändringar som sker i frekvens då olika knappar trycks ned på knappsatsen med frekvens i det horisontella och tid i det vertikala planet. Ljusare färg innebär starkare signal. Spektrumet som visas i figuren har spelats in vid 32 MHz. Den starka signalen i vänsterkant har utgjort basfrekvensen i uträkningarna som visas i Tabell 5.4 då den är konstant och förknippad med knappsatsens kretsar. Knapparna har tryckts in en längre tid än vanligt för att göra skillnaderna tydligare. Brusgolvet i den inspelade signalen ligger under −81 dBm. Den starkaste signalen är konstant kring −54 dBm. Detekterade frekvenser av intresse är mellan −80 och −72 dBm.

Tabell 5.4 Detekterade frekvenser då ingen knapp är tryckt samt då knapparna 1, 4, 7 respektive ∗ trycks in på knappsatsen. Frekvenserna anges som avstånd (∆) i kHz från en statisk, stark signal omkring 32 MHz.

Knapp tryckt ∆1 ∆2 ∆3 ∆4 ∆5 Ingen 2,84 6,06 9,29 12,54 15,76 1 0,83 5,03 9,29 13,48 17,67 4 0,83 4,64 8,42 12,27 16,11 7 0,39 3,89 7,36 10,84 14,30 ∗ 1,10 4,32 7,54 10,69 13,95

Magnetkortdragningar ger upphov till liknande signaler och förändringar som för magnetkortläsaren vilket visats i Figur 5.7. Inga vidare försök att avkoda magnetkortdata från dessa signaler görs.

I EMC-kammaren placeras knappsatsen ihopmonterad med det skyddande metall-höljet på 155 cm höjd från golvet och 3 meter från antennen. Knappsatsens placering i rummet är i en punkt där 0.5 m3utgör ett område med minimalt bakgrundsbrus. Med knappsatsen ansluten till 24 V och säkerhetsspärren intryckt för att simulera en korrekt montering stängs dörrarna till kammaren. En spektrumanalysator är ansluten till anten-nen med en förstärkare på 20 dB.

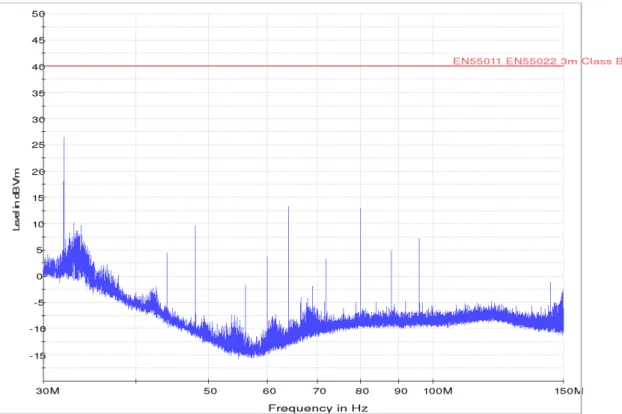

I ett försök görs ett frekvenssvep mellan 30 och 150 MHz och en bandbredd på 10 kHz. I Figur 5.11 syns resultatet av mätningen som visar några tydliga signaler, bland annat vid 32 MHz vilket även uppmätts med närfältsproben. Den röda linjen vid 40 dBµV/m utgör ett gränsvärde för EMC-tester vilket inte är relevant för detta experiment.

Empiri

Figur 5.10 Frekvensspektrum i en vattenfallsvy vid 32 MHz då olika knappar trycks ned på knappsatsen. Horisontellt visas frekvens, vertikalt visas tid. Ljusare färg innebär starkare signal.

Nu konfigureras ett svep mellan 32 MHz och 32.005 MHz med en bandbredd på 10 Hz för att undersöka om den misstänkta klocksignalen och den första föränderliga frekvensen kan uppfattas på 3 meters avstånd. Enligt Tabell 5.4 ska avståndet mellan dessa frekvenser vara cirka 2.84 kHz då endast säkerhetsspärren är intryckt. När knappen märkt ”1” trycks ned ska avståndet minska till cirka 830 Hz. Två svep genomförs, ett utan att trycka på någon knapp och ett med knapp 1 nedtryckt. I Figur 5.12 visas resultatet av dessa svep överlagrade med en tydlig förändring i avståndet mellan den första och den andra signalen. Mätningen utan knapptryckning visas i blått och med knapptryckning i grönt. Denna mer exakta mätning ger ett avstånd mellan basfrekvensen och den första frekvensen ∆1= 4.2 kHz utan knapptryckning och ∆1= 3.222 kHz då knapp 1 trycks ned.

Slutligen öppnas dörrarna till kammaren för att genomföra ett test då utomstående bakgrundsbrus tillåts. Signalerna är fortsatt tydliga med en marginell höjning av brusgolvet som ligger omkring −11 dBµV/m. Signalerna som flyttas i frekvens och är av intresse har en styrka omkring 4 dBµV/m och den fasta klocksignalen är cirka 25 dBµV/m. Utifrån detta kan en teoretisk länkbudget tas fram för en riktad antenn och mottagare då signalstyrkor, frekvensområde och förstärkning (20 dB) är kända.

5.4 Resultat

Figur 5.11 Frekvenssvep mot knappsats i EMC-kammare med uppfattade signaler mellan 30 och 150 MHz med bandbredden 10 kHz. Av särskilt intresse är den starka signalen vid 32 MHz.

Empiri

Figur 5.12 Frekvenssvep mot vilande knappsats (blå linje) och med knapptryckning (grön linje) i EMC-kammare mellan 32 och 32.005 MHz med bandbredden 10 Hz. När en knapp är nedtryckt visas en frekvensförskjutning av den andra starka signalen.

Kapitel 6

Diskussion

Här följer diskussion kring arbetets resultat och metod, samt förslag på fortsatta arbeten.

6.1 Resultatdiskussion

Enheterna som testats har olika fysiska förutsättningar för att utstråla elektromagnetiska vågor med röjande signaler. Den fristående USB-anslutna magnetkortläsaren har betydligt färre komponenter och kortare ledningar relativt sett knappsatsen för passersystem som också har testats. USB-kabeln i sig är däremot lång och kan vara en källa till elektromagne-tiska vågor av intresse för framtida studier.

Att magnetkortläsarens överföring av data till USB-kretsen inte gick att avlyssna och avkoda i experimentet behöver inte betyda att det inte finns möjlighet till det alls. De verk-tyg och tillvägagångssätt kan ha varit otillräckliga och på grund av tidsbrist fokuserades arbetet på knappsatsen.

Intressant är att magnetkortläsarens data överförs till datorn i klartext med en känd me-tod som går att avkoda. Förmodligen vill tillverkaren att läsaren ska fungera utan särskilda drivrutiner och krånglig installation. Därmed används komponenter och konfigurationer som är vanliga även i andra, liknande enheter.

Magnetkortläsarens komponenter är som sagt relativt små och behöver vara det för att få plats på liten yta. Läsaren fyller dessutom enbart en funktion: att läsa magnetkort och överföra datan till värddatorn som text. Dess enkla konstruktion ger ett begränsat men då också mer lättillgängligt tillvägagångssätt för att leta efter information i sidokanaler.

Knappsatsen för passersystem har ett mer komplicerat bygge med ett stort antal komponenter och därmed större chans för uppkomst av magnetiska fält som kan ut-sändas elektromagnetiskt. Den initiala misstanken var att kablarna från kretskortet till själva knappsatsen gav upphov till RÖS men det visade sig att de små komponenterna på

Diskussion

kretskorten i närheten av denna anslutning var mer benägna till uppkomst av magnetiska fält.

Liksom den USB-anslutna magnetkortläsaren visade kortläsaren på knappsatsen att det skulle vara möjligt att detektera och avkoda innehållet på magnetkortet ur elektromag-netisk strålning. Dock räckte inte den tillgängliga utrustningen eller tiden för experimentet till att göra en djupare undersökning.

Den professionella närfältsprob som använts var inte avsedd för det frekvensområde där signaler upptäcktes. Den kräver dessutom förstärkning på grund av att den är liten och därmed inte så känslig. Den egna proben som byggts av en koaxialkabel hade en större area för upptagning av magnetfält och var därmed känsligare och bättre anpassad för de ganska låga frekvenser som spelades in. Med utförligare beräkningar och rätt förstärkning skulle den professionella proben kunna hitta övertoner till de eftersökta frekvenserna i ett högre frekvensområde (upp till 3 GHz) för att göra en avlyssning på distans mer rimlig.

Då knappar trycktes på knappsatsen upptäcktes frekvensförskjutningar som skiljer de olika knapparna åt. En enskild frekvens kan urskilja två till fyra av fyra knappar och tillsammans med en annan frekvens fyra av fyra knappar. Problemet ligger i att lyckas utläsa dessa frekvenser på håll då signalerna är nära brusgolvet och ofta ganska nära varandra i frekvens. Till det kommer den korta tid då knappen trycks ned vilken i sig ger upphov till relativt svaga signaler. Med rätt förstärkning och en riktad antenn anpassad för frekvensområdet kan avståndet för avlyssning åtminstone i teorin kunna ökas. Med dessa låga frekvenser bör dock antennen vara så stor att avlyssningen riskerar upptäckt. Övertoner som är starka nog skulle vara till hjälp för att minimera antennstorleken på bekostnad av högre krav på förstärkare och förhöjt brusgolv.

Experiment i EMC-kammare har visat att signalerna är starka nog att detekteras på 3 meters avstånd med fri sikt och minimalt med bakgrundsbrus. Resultaten av detta experi-ment ger underlag till en länkbudget för att räkna ut på vilken distans avlyssning skulle vara möjlig med en given mottagare och antenn. Den höga upplösningen på mätningarna kan också ge mer exakta∆-värden, alltså distanserna mellan den uppmätta starka signalen och de frekvensmodulerade signalerna.

Att Tabell 5.4 visar en skillnad på 830 Hz för∆1när knapp 1 trycks ned medan Figur 5.12

ger 3.222 kHz för samma värde kan förklaras med att det tidigare värdet är ungefärligt uppskattat utifrån en vattenfallsvy liknande den i Figur 5.10. Det har inte gjorts några ansträngningar att ge exakta värden då distanserna och utgångsfrekvensen antas vara beroende av enheten och omgivningen. Eventuell utrustning för avlyssning måste därmed kalibreras eller tränas på en specifik knappsats eller arbeta med sannolikhetskalkyler för att räkna ut vilken knapp som trycks, vilket inte har ingått i omfattningen för detta arbete.

6.2 Metoddiskussion

6.2 Metoddiskussion

Litteraturstudien utgick från de arbeten som handlar om RÖS i synnerhet och leddes in till verk om elektromagnetism, EMC och radiokommunikation för att bättre förstå resultat och rön som framkommit. Det var ett bra upplägg då arbetet skulle fokusera på implikationer av RÖS i passersystem gentemot fysisk säkerhet snarare än tekniska beskrivningar och matematiska modeller kring hur elektromagnetiska vågor uppstår.

Tidigare arbeten gav en förhoppning om att hypotesen om att även fysiska knappsatser som föremål för RÖS skulle stämma. Resultatet av experimentet översteg förväntningarna med tanke på begränsningen i tid och resurser som tillhandahållits. Metodiken med undersökande experiment kunde dock utnyttja de resurser som fanns och tack vare att experimentet kunde utföras i ett EMC-laboratorium med tillgång till mätutrustning, expertis och en väl fungerande och avskärmad Faradays bur gavs förutsättningar för ett lyckat resultat. Emellertid hade den enkla utrustningen i form av SDR-enheten och en enkel närfältsprob varit tillräcklig för att samla in nödvändig data, men den avancerade utrustningen och de avskärmade lokalerna kunde verifiera att resultatet var riktigt.

Det var inte brukligt att utnyttja etablerade testmetoder för EMC. Dels för att sådan väl kalibrerad utrustning inte var tillgänglig, dels för att det inte var nödvändigt att undersöka ett stort frekvensspektrum då signaler och dess övertoner var tydliga när de väl uppstod. Däremot var modellen för mätning och detektering av signaler förknippad med hur EMC-tester genomförs, i samråd med forskningsingenjör med ansvar för EMC-laboratoriet. Det gjordes förfrågningar till militära underrättelse- och säkerhetstjänsten (MUST) samt till Babs Paylink för att utreda hur RÖS behandlas i penetrationstest av militär utrustning tillika terminaler för betalkort men av förklarliga anledningar inkom inga svar. Militären och företag håller gärna sina metoder hemliga och förväntningarna var inte höga på att få uttömmande svar.

Då det inte var känt vilken data som skulle kunna utläsas från respektive enhet i expe-rimentet och ej heller hur data moduleras behövdes testerna formas om och förbättras under experimentets gång. Varje enskilt test gav upphov till ny kunskap och förståelse. Denna förståelse kunde utesluta vissa fenomen och frekvenser och leda experimentet i rätt riktning för fortsatta tester. I slutändan var resultatet av experimentet så tydligt att en modell för att avkoda knapptryckningar var möjlig att framställa.

Analys och fouriertransform av frekvensspektrum var av stor vikt för att få fram resultat, men till skillnad från [8] behövdes ingen hastig sampling av stora frekvensområden för att finna intressanta signaler. Det kan vara på grund av att komponenterna i passersystemet är mer benäget att stråla elektromagnetiska vågor för att kretsarna är annorlunda gentemot ett tangentbord till dator eller på grund av ren tur i fyndet av rätt frekvensområde.

Diskussion

I litteraturstudien har mycket få tecken på att RÖS inte skulle vara ett reellt problem funnits. Det kan tyda på att forskning som inte finner tecken på RÖS är mer osäker i sina fynd än sådan som hittar RÖS. En viktig variabel som inte får förbises är den sannolikhet att avlyssning av elektromagnetiska vågor på distans ska kunna utläsa och avkoda information från enheter som utsänder RÖS. Med låga frekvenser krävs större antenner och i många fall behöver antenner vara riktade och/eller med förstärkt signal in till mottagaren. En sådan modell får vara föremål för vidare studier för att utreda denna sannolikhet.

USB-anslutna magnetkortläsare används troligtvis inte i kommersiella syften och särskilt inte för åtkomstkontroll. Eventuellt skulle enkla passerkort för till exempel trä-ningsanläggningar och kundterminaler i butiker kunna använda dessa. Experimentet har dock inte funnit några utläsbara tecken på RÖS i en sådan enhet. Dock har endast en tillverkares kortläsare testats i begränsade test så det går inte att helt avfärda RÖS.

Tydligt är dock att fysiska knappsatser i passersystem löper risk att avlyssnas av utom-stående i samband med inmatning av PIN-kod. Den enhet som testats har varit avsedd för säker åtkomstkontroll och har ett robust utseende. Trots det hittas ett sätt att i närfältet och åtminstone på 3 meters avstånd kunna utläsa och avkoda vilken knapp som trycks ned. Med rätt utrustning som inte nödvändigtvis behöver vara dyr och avancerad kan signaler spelas in och avkodas senare eller med specialiserad programvara avkodas i realtid.

För att undvika sårbarhet genom RÖS i sådana enheter som testats i experimentet behövs dels bättre utformade kretsar och bättre avskärmning, dels en praxis för RÖS i penetrationstest när det gäller känsliga system för kommersiella behov. Om problematiken med RÖS görs synlig för allmänheten och särskilt företagens ansvariga för fysisk säkerhet kan förhoppningsvis en diskussion om och efterfrågan på säkrare produkter väckas.

6.3 Fortsatta arbeten

För vidare forskning och fortsatta arbeten föreslås bland annat att göra mer exakta mät-ningar och utveckla generella metoder för avkodning av knapptryckmät-ningar. Portabel ut-rustning skulle kunna sättas ihop för att göra insamling av data från fler enheter möjlig.

Det är också av intresse att hitta andra metoder och utrustning för att kunna avläsa och avkoda magnetkortdragningar i elektromagnetisk strålning.

Slutligen rekommenderas att beräkna en länkbudget för lyckad avlyssning i olika miljöer och med relevanta mottagare och antenner.

Kapitel 7

Slutsats

Experiment har påvisat att informationsläckage genom elektromagnetisk sidokanalat-tack är ett fortsatt problem åtminstone i ett testat passersystem med fysiska knappsatser. Med relativt enkla medel kan knapptryckningar registreras och avkodas i närfältet kring knappsatsen för ett kommersiellt åtkomstkontrollsystem genom elektromagnetisk sidoka-nalattack. I teorin kan en väl anpassad antenn med förstärkning registrera övertoner till de utsända, ofrivilliga signalerna för att lättare kunna avlyssna knapptryckningar i hemlighet och utgöra ett hot mot den fysiska säkerheten.

Då magnetkortdata överförs i klartext och en statisk PIN-kod används möjliggörs kopiering och återspelning av legitim autentisering i illegitima syften.

Konsekvenserna av RÖS i passersystem inkluderar risk för läckage av kortdata och PIN-koder vilket kan möjliggöra obehörig åtkomst med falsk auktorisering vilket i sin tur kringgår eventuella larm och andra säkerhetsåtgärder.

Resultatet av experimentet visar att åtkomstkontroll med statiska användaruppgifter är sårbart för avlyssning och kopiering. Mer resurser och vidare diskussioner bör läggas på att göra passersystem säkrare mot elektromagnetisk sidokanalattack.

Litteraturförteckning

[1] M. G. Kuhn och R. J. Anderson, ”Soft tempest: Hidden data transmission using electromagnetic emanations”, Information Hiding Lecture Notes in Computer

Sci-ence, s. 124–142, 1998.DOI:10.1007/3-540-49380-8_10.

[2] M. G. Kuhn och R. J. Anderson, ”Soft Tempest - an opportunity for NATO”,

RTO-MP-027 Protecting NATO Information Systems in the 21 Century, 1999.

[3] NSA, Tempest: A signal problem, 2007. URL: www . nsa . gov / news - features /

declassified-documents/cryptologic-spectrum/assets/files/tempest. pdf(hämtad 2017-02-28).

[4] S. Sebastiani, ”Characterization to a TEMPEST testing laboratory and methodo-logy for control to compromising emanation”, 1998 IEEE EMC Symposium.

Inter-national Symposium on Electromagnetic Compatibility. Symposium Record (Cat. No.98CH36253), 1998.DOI:10.1109/isemc.1998.750079.

[5] W. Van Eck, ”Electromagnetic radiation from video display units: An eavesdropping risk?”, Computers & Security, vol. 4, nr 4, s. 269–286, 1985.DOI:10.1016/0167-404

8(85)90046-x.

[6] B. Jacobs och W. Pieters, ”Electronic voting in the Netherlands: From early adoption to early abolishment”, Foundations of Security Analysis and Design V Lecture Notes

in Computer Science, s. 121–144, 2009.DOI:10.1007/978-3-642-03829-7_4.

[7] R. Anderson, Security engineering: A guide to building dependable distributed systems. Wiley Pub., 2008.

[8] M. Vuagnoux och S. Pasini, ”Compromising electromagnetic emanations of wired and wireless keyboards”, USENIX security symposium, 2009.

[9] SANS Institute InfoSec Reading Room, An introduction to Tempest, 2017. URL:www.

sans.org/reading-room/whitepapers/privacy/introduction-tempest-98 1(hämtad 2017-02-28).

[10] PCI Security Standards Council, Document library. URL:www.pcisecuritystanda

rds.org/document_library(hämtad 2017-01-22).

[11] P. B. Kenington, Rf and baseband techniques for software defined radio. Boston: Artech House, 2005.

[12] B. Haraldsson, Den kreativa och kritiska litteraturstudien - en miniatyrhandbok, kursmaterial, Kungliga Tekniska Högskolan, 2011. URL:https://www.kth.se/

polopoly_fs/1.308099!/Menu/general/column-content/attachment/Litt erarurstudie-booklet.pdf(hämtad 2017-06-08).