Fakulteten för teknik och samhälle Datavetenskap Examensarbete 15 högskolepoäng, grundnivå Examen: Kandidatexamen 180 hp Huvudområde: Datavetenskap Program: Informationssystem Datum för slutseminarium: 2016-08-23

Handledare: Farid Naisan Andrabedömare: Helena Holmström Olsson

Molntjänster och användarnas integritet i

smarta hem

User’s privacy in a cloud-based smart home

Sammanfattning

Den här uppsatsen handlar om lagring av data i smarta hem och i samband med användning av molntjänster.

De huvudproblem som tas upp är: • Datahantering i smarta hem.

• Vad användarna kan förvänta sig av smarta hem-enheter när det kommer till integritet och tillförlitlighet.

• Om det finns någon lösning för förbättrad integritet i ett smart hem. Uppsatsen förklarar hur tillverkaren (företagen) hanterar riskerna i privatlivet för den nästan omedvetna slutanvändaren och innehåller en enkätundersökning samt en intervju om datainsamlingsmetoder.

Företagen som arbetar med IoT produkter har tydlighet och transparens när det kommer till vilken data deras produkt(er) samlar in och dessa finner man i deras villkor (ex. privacy statements, privacy policy, terms of service/use och andra dokument). Därför är det viktigt att (blivande) användare läser avtalen noga innan denne börjar använda sig utav produkten eller tjänsten. Dessa villkor kan komma att ändras och uppdateras så därför är det viktigt att användaren läser igenom dem igen ifall leverantören skickar ut de vid ett senare tillfälle. Större delen av produkterna använder sig av molnet vilket innebär en integritetsrisk för kunden då dennes data är lättare för andra att nå än kunden själv, beroende på vilken data som sparas. Att placera sensorer i hemmet behöver inte bara generera en stor mängd personlig data men kan också generera känslig data (vilket också går att generera genom att korrelera olika sorters data). Alla produkter kommunicerar krypterat med varandra och därefter dekrypteras data vid lagring i molnet. Produkterna genererar mängder med data och dessa data kan användas i syfte till riktad marknadsföring till kunden t.ex. olika försäkringspremier. UPECSI är en lösning som har hittats, vilket är en tjänst som möjliggör för slutanvändaren att välja vilken data som sparas i molnet. Nyckelord – integritetsfrågor, privatliv, smarta hem, automatisering, datahantering, IoT, slutanvändare, molntjänster, anslutet hem, ekosystem.

Abstract

This essay is about storage of data in smart homes and connection with the usage of cloud technology.

The main issues covered are:

Data usage in smart homes.

What privacy and reliability the users can expect from the smart home devices.

If there’s any solution for improved privacy in a smart home.

The essay explains how the manufacturer manages the risks of privacy to the end user and includes a survey and an interview for data collection methods. Companies that provide IoT products have clarity and transparency when it comes to what data their product(s) gathers and these can be found in their terms (eg. privacy statements, privacy policy, terms of service / use and other documents). Therefore it’s important that the (future) users read them carefully before use of product. The companies also think it's important to audit with the customer (eg. if terms changes) and therefore it’s also important for the user to double-check the new terms. Most of the products make use of the cloud, which means a privacy risk (depending on which data is stored) for the customer because it’s easier for other actors to reach their data than directly from the customer. Placing sensors in the home not only can generate a large amount of personal data, but also sensitive data (which also can be generated by correlating various types of data). All products communicate encrypted with each other but decrypts data when it’s stored in the cloud. The products generates big data, and these data can be used for target marketing or e.g. different insurance premiums. UPECSI is a solution that has been found through literature, which is a service that enables the end-user to choose the data that is stored on the cloud.

Keywords – privacy, smart home automation, data management, IoT, end-user, cloud services, connected home ecosystem.

Innehållsförteckning

1 Inledning ... 1 1.1 Bakgrund ... 1 1.2 Syfte ... 2 1.3 Frågeställning ... 2 1.4 Avgränsning ... 2 2 Teori ... 3 2.1 IoT ... 3 2.2 Tidigare forskning ... 32.3 Integritet: lagar och regelverk ... 4

2.4 Rätten till data ... 4

2.5 Molntjänst en förklaring ... 5

2.5.1 Klientens konfiguration utav molntjänst ... 5

2.5.2 Fördel med en molntjänst ... 5

2.5.3 Lagring av data i molnet ... 6

2.6 Smart hem: integritetsrisk ... 6

2.6.1 Användarens förväntning ... 7

2.7 Alternativa lösningar ... 7

3 Metod ... 9

3.1 Metodbeskrivning ... 9

3.1.1 Litteratursökning inom forskningsområdet ... 9

3.1.2 Forsknings- och insamlingsmetod ... 9

3.1.3 Enkätundersökning ... 9 3.1.4 Intervjuundersökning... 10 3.1.5 Validering ... 11 3.2 Metoddiskussion ... 11 3.2.1 Kontaktprocessen ... 11 3.2.2 Enkät ... 12 3.2.3 Intervju ... 12 3.2.4 Komplikationer ... 13 4 Resultat ... 14 4.1 Enkät ... 14

4.1.1 En kort beskrivning utav företagen ... 14

4.1.2 Smarta hem företag som använder sig utav molntjänster ... 14

4.1.3 Vilken data lagras och hur ... 15

4.1.4 Integritetsfrågor ... 16

4.2.1 Hur fungerar företagets IoT produkt... 17

4.2.2 Känslig data hos enheten ... 17

4.2.3 En förklaring av hur företagets enhet använder molnet ... 17

4.2.4 Enhetens data-hanteringsprocess ... 18

4.2.5 Obehörig åtkomst av data ... 19

4.2.6 Alternativ lösning med högt integritetsskydd ... 19

4.2.7 Kunden och dennes data ... 20

4.2.8 Smarta hem: riktning ... 21

5 Analys ... 23

5.1 Lagar och regler... 23

5.2 Rättigheten till data ... 23

5.3 Molnet ... 23 5.4 Smarta hem ... 24 6 Diskussion ... 25 6.1 Lösningsförslag ... 26 6.2 Övrigt ... 27 7 Slutsats ... 28 8 Vidare forskning ... 29 9 Referenslista ... 30 10 Bilagor ... 33 10.1 Bilaga 1 ... 33

10.1.1 Svenska – IoT enheter i smarta hem ... 33

10.1.2 Engelska – IoT devices in the Smart Home ... 34

10.2 Bilaga 2 ... 35

Definitioner och begreppsförklaring

IoT – Internet of Things, på svenska kallat sakernas internet, är ett begrepp inom informationsteknik där affärsutveckling och förbättrad livskvalitet är viktiga drivkrafter. Det avser vardagliga objekt som är försedda med mikrochips, sensorer och med uppkoppling mot internet. Detta möjliggör sammanlänkning mellan personer och saker via intelligenta applikationer [1].

Smart hem – Ett smart hem är en bostad försedd med IoT enheter för att effektivisera energianvändningen, förbättra säkerheten och förenkla vardagslivet i hemmet [2]. Med hjälp av den här datoranvändningen så är det också möjligt att förutse och svara på behoven hos de boende [3]. Många hem är idag smartare med användningen av IoT teknik.

Molntjänst – Enligt Gellman R. [4] involverar molntjänst delning eller lagring av användare och deras information på avlägsna servrar (data lagrad hos en leverantör), ägda eller styrda av andra och som nås via internet eller andra nätverk. Molntjänsters breda tillgänglighet gör det till ett utmärkt val för datalagring för internetanvändare. Men dessa fördelar kommer på en bekostnad, nämligen integritet och pengar [5].

Community (molntjänst) – Är en infrastruktur hos molnet som avsätts för exklusiv användning åt en specifik grupp av organisationer som har delade angelägenheter (t.ex. uppdrag, säkerhetskrav, policy och samma strävan)[6]. Big data – Är ett uttryck som används tillsammans med lagring och analys av mängddata (se NISTs förklaring [7]).

Personlig data – Enligt [8-10] så är personlig data den som refererar till identifikationen av en individ såsom namn, adress, telefon och personnummer. Den här informationen är känd av individen själv och kan delas till utvalda personer såsom exempelvis vänner och bekanta.

Känslig data - Är information om individen som mycket sällan delas eller inte alls delas med vänner och andra. Förlusten av dessa data kan skapa situationer som stör individen eller har emotionella skador. Denna typ av data måste alltid skyddas, när den är lagrad och, eller när den krävs av datorsystemet [8-10]. Några exempel på känslig data är personnummer, arbetsschema, personens geografiska plats, bankuppgifter, ofta besökta platser, beteendemönster, bostadsort, arbetsplats, ekonomisk situation och hälsa [8-11].

1

1 Inledning

1.1 Bakgrund

IoT är ett omtalat ämne i dagens samhälle som har prytt många huvudrubriker i nyheter både hos press och populärmedia [12]. År 2003 uppskattades IoT till 0,5 miljarder uppkopplade enheter i hela världen. Det sker en exponentiell tillväxt utav användning av smarttelefoner och surfplattor vilket tar upp siffran till 12,5 miljarder år 2010. Cisco uppskattar siffran till att bli 50 miljarder år 2020 [13]. Enligt Cisco är vi just nu i en stor evolution där IoT tar plats. Denna uppskattas att ha börjat år 2008 och 2009 då det fanns fler uppkopplade enheter än människor på jorden. Exempel på IoT enheter är diverse produkter såsom aktivitetsarmband, smarttelefoner, övervakningslarm, låssystem, vitvaror, fordon, industriella maskiner, kommunala soptunnor, hjälpmedel inom vården med mera.

Den snabba utvecklingen av IoT förändrar vårt sätt att leva på [12]. IoT har utvecklats åt många håll varav ett av dem kallas för smarta hem. I smarta hem används IoT enheter för att underlätta för användaren genom att tillförse denne med information om och kontroll över hemmet. Den här informationen skickas mellan enheter och Internet. Idag kan man till exempel ha en smart kyl som har koll på vilka livsmedel som finns i kylen [14] med hjälp av små kameror och se deras utgångsdatum, föreslå recept med mera. Det finns också t.ex. dörrar med smarta dörrlås som använder fingeravtrycksensorer, låser sig själv med mera [15].

Det är viktigt att poängtera att även om utveckling är en bra sak så är hemmet i sig ett privat habitat. Så digitalisering av hemmet medför vissa säkerhets- och integritetsrisker. Smarta hem innehåller ständig personlig information såsom en persons närvarande, beteendemönster och kamerabilder, vilket är känslig data och behövs därför skyddas [16].

Då IoT enheter använder sensorer för att ständigt samla in information så medför det också en ständig ökning av genererad data. Denna data måste lagras fysiskt någonstans. Molntjänster är ett lättillgängligt alternativ till utbyte utav data och detta område växer därmed mer och mer [17]. Trots det att en enhet kan användas till olika ändamål så är hanteringen utav data dåligt definierad utav de olika molntjänsterna [1]. Då molntjänster kan vara en tredje part så kan ytterligare sekretessrisker tillkomma t.ex. lättare för andra att få åtkomst till data [4] och data kan överlämnas till andra tredjeparter eller missanvändas för oavsiktliga ändamål [18].

Något att ha i åtanke vid nyttjandet av en molntjänst och vilka lagar som skyddar dess data är: hur mycket kontroll har klienten över platsen av data? Då all data måste finnas i någon fysisk enhet på någon fysisk plats så innebär det också andra lagar att ta hänsyn till när det kommer till skyddet av dessa data t.ex. ett amerikanskt företag som använder en EU-baserad molntjänst omfattas då av EU:s sekretesslagar [19], eftersom dessa data befinner sig i EU. Likaså mellan grannländer då dessa också har olika regelverk.

2

En kombination av IoT produkter i hemmet och molnet som lagringsplats är byggstenarna till den här rapporten där fokusen ligger på säkerheten och användarintegriteten.

1.2 Syfte

Syftet är att undersöka ifall molntjänster används inom smarta hem och ge en allmän uppfattning om hur integriteten hanteras i dessa. Dessutom ta reda på om det finns ett sätt att förbättra integriteten i det smarta hemmet.

1.3 Frågeställning

Var och hur sker lagringen av data i smarta hem och vad kan dessa data användas till?

Hur sker molnlagring av data i smarta hem från kundens integritetsperspektiv?

Hur sker allmän hantering av data i smarta hem från kundens integritetsperspektiv?

1.4 Avgränsning

Uppsatsen ser specifikt över de IoT enheter som finns i (smarta) hemmet, samt de IoT tjänster med molntjänst(er). Då författaren till den här uppsatsen inte kan ta sig långt för att träffa företag så har platsen för intervjun begränsats till företag inom Skåneområdet eller telefonsamtal. Eftersom företagen i Sverige mestadels består av återförsäljare och inte har den information som eftersöks så kontaktades också externa leverantörer. Ålderdomsboende och pensionärshem förses också med smarta lösningar men de ingår inte inom ramen för den här uppsatsen. Anledningen till det är att i det här fallet kan innebära att man är villig att ge upp sin integritet jämtemot att bli friskare [18]. Målgruppen för arbetet är företag som levererar smarta hem tjänster, utvecklare och användare av smarta hem (ensamstående, samboboende, barnfamiljer).

3

2 Teori

2.1 IoT

Än finns ingen universell definition av IoT [12] men termen avser alla objekt, sensorer och vardagliga bruksföremål som normalt sett inte anses vara datorer som är försedda med nätverksuppkoppling och datorkapacitet. Vilket låter dessa enheter generera, utbyta och läsa information med minimal mänsklig inblandning [12]. Som nämnt ovan (i kapitel 1) så finns det många områden för IoT och det här arbetet handlar om de IoT enheter som finns i smarta hem.

2.2 Tidigare forskning

Det finns en hel del tidigare forskning inom IoT området och om hur integriteten hänger samman. Gellman R. [4] tar upp frågeställningen om molntjänster och en översikt av konsekvenser för integriteten av personlig information. Rapporten konstaterar att beroende på vilken typ av information som delas så kan det vara olagligt, vara begränsat att dela eller påverka säkerheten. Information som lagras hos en tredje part kan ha färre eller svagare integritet eller andra skydd än hos skaparen av informationen. En molnleverantörs användarvillkor, integritetspolicy och plats har en stor påverkan på användarens integritet. Gaikwad, P. P. [20] presenterar problem och utmaningar för smarta hem, en av utmaningarna är integritet där användardata ska vara konfidentiell och att privat anslutning bör ges. IoT system kommer i olika arkitekturer men hoten för intrång ser lika ut oberoende av vilken arkitektur som erbjuds för IoT-lösningar [21]. Tomé De Souza, R. och Zorzo, S. D. [11] skriver i sin artikel att dataintrång sker när en individs data är tagen utan dennes godkännande; från det ögonblick individen auktoriserar tillgång till data så klassificeras det inte längre som ett intrång. Gudymenko m.fl. och Henze m.fl. [18,22] lyfter fram att IoT inte fått stor spridning för att användare inte har stor tillit till IoT-lösningar. Kirkham m.fl. [23] förslår vidare forskning om integrering av riskberäkning i IoT-intensiva områden; speciellt i smarta hem miljöer med boende som användare, då ett hem innehåller en hel del potentiell känslig data. Information som genereras i ett smart hem är oftast av personlig karaktär och måste därmed i allmänhet betraktas som känslig data. Jacobsson och Davidsson [24] tar upp i sin slutsats att det inte finns någon förståelse för flödet av information i det smarta hemmet och att riskerna för användarnas personliga integritet behöver ytterligare specifikation.

Thierer, A [25] argumenterar för att inte utsätta försiktighetsprinciper som skulle innebära företrädesrätt, förebyggande begränsningar på en sektor som växer snabbt för att skydda mot varje teoretisk skada som skulle kunna utvecklas. Med hypotetiska värsta tänkbara scenarier om missbruk av vissa IoT tekniker, kan vissa policy aktivister och beslutsfattare försöka bromsa eller styra sin utveckling. Med det säger Thierer att det lyfts fram perspektiv som förstorar integritetsfrågor till något som inte är nödvändigt och att man bör utveckla systemen som utvecklare önskar. Om det dyker upp frågor/problem så bör dessa tas upp när de uppstår. Det här tas då upp i utvecklingsfasen av systemet genom ett ”privacy design”-tänkande dvs. innan produkten skapats. Det som har nämnts ovan står till grund för arbetet. Det finns en del tidigare forskning kring integriteten hos IoT-enheter (samt i smarta hem) och tydligt går

4

det att utläsa två synsätt på det hela. Å ena sidan prioriterar man och står för att en persons integritet är viktig och att detta ska inkluderas i designen vid utveckling av IoT produkter. Å andra sidan menar man att utvecklingen av enheten är viktigare och vid för stort fokus på integritet och säkerhet så finns risk att man begränsar och fördröjer den tekniska utvecklingen. I arbetet kommer inte det ena väljas över det andra utan författaren väljer att endast tillförse läsaren med de fakta som presenterats och tagits fram. Då det inte har forskats så mycket kring integritet i smarta hem med molntjänst så lägger det här arbetet sin fokus på det.

2.3 Integritet: lagar och regelverk

En anledning till att kommunikationen mellan IoT enheter och tjänster ska vara säker är personuppgiftslagen (PuL) som sätter krav på hur data ska hanteras. PuL inträdde år 1998 [26] denna lag innehåller regler om hur personuppgifter ska behandlas, för att skydda personer mot att deras personliga integritet kränks. Begrepp som behandlas omfattar insamling, registrering, lagring, bearbetning, spridning, utplåning med mera. PuL bygger på gemensamma regler som har beslutats inom EU, vilket underlättar flödet av information inom unionen. Det medför att man får ha lagar såsom PuL i åtanke när man designar och utvecklar produkter/tjänster som hanterar sådan information. Detta i sig skapar restriktioner för tjänsten men skyddar användaren.

Enligt Blount [19] så tenderar Europa att ha starkare regler angående integritet än vad Amerika har. Reglerna är mer strikta när det kommer till vilken information man får samla in, var den får vara och var bearbetningen får ske. Ett exempel på detta är EU-rådets direktiv 95/46 vilket förbjuder flöde av personuppgifter utanför EU:s gränser (Om vissa åtgärder inte vidtas) och begränsar hur och var bearbetning får ske (förslag på lösningar beskrivs också). Det här innebär att olika data måste hanteras på olika vis ifall dessa data ska röra sig över länder och världsdelar. Dessutom, att beroende av plats, så är det olika lagar som skyddar dessa data, eller inga alls.

2.4 Rätten till data

Det finns många tjänster som behandlar känslig data men som inte har någon integritetsskyddslösning. Vilket innebär att den stora tillgängligheten av data i datorsystem utsätter individen för integritetsintrång. De flesta personer förstår inte vikten av personlig data och att data är grundläggande i både uppkopplad och off-line överföringar [8].

Garantin för privatlivet av en persons data är förstått som förmågan att administrera, ändra, begränsa eller publicera för en grupp av individer som valts utav personen [11].

Något väldigt viktigt att ta hänsyn till är att mängden av organiserade data (”big data”) genererar mer information som har ytterligare värde utöver det individuella värdet av var data [27]. I hemmet finns det känslig data och ifall IoT enheter används så finns där en risk att alla dessa data samlas ihop till ”big data”. Vem har då rätten att bestämma över dessa data? Rätten att bestämma ifall data kan användas, bli sedd och känd tillhör individerna, grupperna och institutioner som har dessa data [28]. Vilket kan tolkas som att: så fort skaparen tillåter t.ex. ett IoT företag att köra deras produkt i dennes hem så har företaget

5

rätten att bestämma över dennes data som då samlas in. Det här stödjs också av Tome De Souza som säger att integritetsintrång råder när en individs data är nådd utan dennes tillåtelse [11]. Från stunden individen godkänner dataåtkomst så klassas det inte längre som integritetsintrång, vilket är en god anledning till att läsa igenom villkoren av en tjänst innan man bestämmer sig för att använda den.

2.5 Molntjänst en förklaring

Enligt National Institute of Standards and Technology (NIST) [6] så är en generell beskrivning att: molnet är en modell för att möjliggöra en bekväm, på begäran nätverksåtkomst, till en gemensam uppsättning av konfigurerbara datorresurser (t.ex. nätverk, servrar, lagringsutrymme, applikationer och tjänster).

2.5.1 Klientens konfiguration utav molntjänst

Ifall man ska använda sig utav en molntjänst så är det viktigt att veta att molntjänster kommer i många olika former för att passa olika klienter/kunder och områden. Idag kan molnet anpassas i tre steg (dessa steg kommer inte att beskrivas djupt, se NISTs hemsida [6] för ytterligare information):

1. Väsentliga egenskaper – är det första steget och innehåller fem väsentliga egenskaper t.ex. On-demand.

2. Tjänstemodell – är det andra steget och beskriver tre tjänstemodeller Infrastructure as a Service (IaaS), Platform as a Service (PaaS) och Software as a Service vilka ger klienten (med klient så avses företag som skapar IoT produkt(er) olika rättigheter att konfigurera molnet.

3. Distributionsmetod – är det tredje steget och innebär att klienten får välja moln antingen som publikt, privat, community eller som hybrid, baserat på tre val: risknivån, integritetsfrågor och kostnad.

2.5.2 Fördel med en molntjänst

Molnet har många fördelar enligt NIST såsom:

Flexibilitet och elasticitet – gör det möjligt att snabbt och framgångsrikt hantera extrema variationer i belastning.

Snabb tid-till-tjänst – lagringsutrymme, servrar och andra tillgångar kan distribueras snabbt.

Tillgänglighet – är tillgängligt överallt med internet.

Samt så erbjuder många leverantörer redundans av data vilket hjälper till att hitta data ifall något fel skulle inträffa.

En lägre kostnad totalt.

Dessa förklarar varför det här området växer i en sådan snabb hastighet som Cisco visade i sin studie [17].

6

2.5.3 Lagring av data i molnet

Det är lätt hänt att en användare ignorerar att läsa avtal/villkor vilket innehåller viktig information kring integritet. När det kommer till användning av t.ex. IoT enheter som använder molnet som lagringsplats så blir dessa integritetsfrågor ännu viktigare då det kan involvera en tredje part.

2.5.3.1 Användaren och klienten

Gellman R. [4] gör det klart att olika sorters data (information) utgör olik sekretessrisk hos en molntjänst. Att lagra data i molnet innebär också att dessa data lagras på en fysisk maskin som ägs av ett företag eller person i ett specifikt land. Dessa data omfattas då också utav landets lagar där den fysiska maskinen befinner sig. En molntjänstleverantör kan utan varsel flytta användarens data från förvaltningsområde till förvaltningsområde och från leverantör till leverantör. Överföring av data till molntjänster skapar nya möjligheter för staten att ta del av dessa data utan att meddela användaren (ägaren) och utan att denne har möjlighet att invända. Det här innebär en avsevärd nedsättning av rättigheter hos användare.

2.5.3.2 Molntjänstleverantören

En molntjänstleverantör kan genom sina användarvillkor förvärva olika rättigheter såsom kopiering, användning, ändring, publikation, visning, distribution och delning med dotterbolag eller för hela världen av en användares data [4]. Användarvillkoren kan dessutom ändras när som helst och det är möjligt att användaren inte hinner få en chans att ta bort data innan nya villkor börjar gälla. Det här är viktigt att ha i åtanke så fort man delar sin data till molnet.

2.5.3.3 Integritetsfrågor och problem

Enligt Gellman R. så har både statliga företag och privata parter lättare att komma åt data från en tredje part än från skaparen själv. Samt att en molntjänstleverantörs användarvillkor, integritetspolicy och plats har en signifikant påverkan på en användares integritet och sekretess. Användare bör därför fördjupa sig i både konsekvenser av användandet utav en molntjänst samt dennes användarvillkor. Det innebär också att företag som levererar IoT tjänster med molnet måste vara tydliga att förmedla vilken molnleverantör dessa använder, så att användare kan fördjupa sig.

2.6 Smart hem: integritetsrisk

De egenutvecklade smarta hem lösningar driver mer och mer mot att använda offentliga molntjänster för att upprätthålla data. Vilket kan leda till en katastrof ifall det sker dataläckage vid ett säkerhetsintrång [5].

Författarna av artikel [29] har demonstrerat att de privata aktiviteter som sker i hemmet när man lagar mat, duschar, utför toalettbesök och sover går att läsas av genom avlyssning av det trådlösa nätet. Det vill säga överföringar som sker

7

mellan sensorer i ett hem, även krypterade sådana. Sanchez I. m.fl. [30] skriver också att dessa IoT-enheter som fyller våra hem kan samla in en stor del utav känslig data. De beskriver också några enkla exempel som: hur det är möjligt genom flödet av data att kunna gissa när en specifik individ är hemma. När någon är på väg hem genom ett smart värmesystem (vilket styrs över internet för att stänga av och sätta på värmen i hemmet). Att det går att gissa när en person ser på TV eller går och lägger sig. De bevisar också i artikeln att trots säkra och krypterade DECT- (Digital Enhanced Cordless Telecommunications) och Wi-Fi -kommunikationer i ett smart hem, så är det möjligt att komma åt personlig information som individens närvaro, plats och beteende.

Baserat på en fallstudie så gjorde Jacobsson och Davidsson [24] några observationer varav två av dem lyder: integritetshöjande mekanismer behövs för att garantera att hemmet förblir privat när det är uppkopplat till internet och inte publikt. Säkerhet och integritetsmekanismer (med support för både tekniken och användaren) bör ingå i konstruktionsfasen av smarta hem och inte tilläggas i efterhand när systemet satts i drift. De skriver att den allvarligaste konsekvensen kan kopplas till två risker. Den första är utnyttjande attacker eller intrångsförsök från oseriösa aktörer. Den andra är obehörig omfördelning av konfidentiell information mellan system eller molnleverantörer.

Jacobsson och Davidsson kom fram till att användaren av ett smart hem mer eller mindre frivilligt lämnar kvar digitala spår som kan ge metadata om familjemedlemmarnas vanor. Den här informationen kan bidra till att bygga omfattande individuella och gemensamma profiler av de boende i hemmet. Istället för ett privat hem så kan hemmet bli publikt där företagen bakom de uppkopplade enheterna känner en specifik individ bättre än dennes vänner eller familj gör. Henze m.fl. [18] fortsätter med att säga och lägger tyngd på samma problem: att data som kommer ifrån sensorer ofta innehåller känslig information som kan vara utav intresse för andra. Exempelvis data ifrån hälsovårdens eller hemtjänstens system kan vara av värde hos försäkringsbolag med anledning till att höja personens premie etc.

2.6.1 Användarens förväntning

Enligt en empirisk studie som gjordes [31] så visade det sig att personer förväntar sig ett rimligt skydd över dess data, att lagstiftningen följs och att de blir förmedlade när och varför deras data används. Därför är det viktigt att företag som hanterar kundens data ser till att dessa riktlinjer följs.

2.7 Alternativa lösningar

Så vad finns det då för lösningar till dessa problem? Tidigare forskning föreslår tre olika lösningar:

En alternativ lösning som Sanchez I. m.fl. [30] kom fram till i sin rapport för att minska risken av läckage av data över DECT och Wi-Fi kommunikationer är: att lägga in noisy dataflöde i kommunikationen mellan IoT-enheterna både mellan enheterna i sig och mellan enheterna och internet. Ett exempel på hur noisy dataflöde kan användas är att enheterna skickar ut falsk data såsom att enheter ibland säger att de används när de egentligen inte används och på så vis ger det

8

tjuvlyssnaren fel information som inte är användbar och minskar sekretessrisken.

SACS [5] (Smart Attached Centralized Storage) ersätter lagring hos någon molntjänst (dvs. undviker tredjeparter) genom att ha lagringsutrymmet i hemmet. Denna lösning håller all form av personliga enheter säkra inom husets väggar genom att hålla den primära styrenheten.

UPECSI [18] (User-driven Privacy Enforcement for Cloud-based Services in the IoT) är en lösning som tar hand om verkställandet av en användares sekretesskrav även om dennes känsliga data hamnar utanför IoT-nätverket. Vilket ger användaren möjlighet att anpassa och konfigurera vissa sekretessinställningar samt får användaren personliga rekommendationer av en integritets-expert.

9

3 Metod

Författaren har valt att göra en kvalitativ forskning då syftet med studien är att allmänt beskriva problematiken användaren ställs inför vid valet av ett smart hem och skapa förståelse kring datahanteringen. En litteratursökning gjordes först inom forskningsområdet, därefter en enkät med öppna svarsalternativ för att sedan göra en djupgående semi-strukturerad intervju.

3.1 Metodbeskrivning

3.1.1 Litteratursökning inom forskningsområdet

En litteratursökning i databaserna Springer, IEEE, ACM och Malmö Högskolas Summon (en sökmotor för alla bibliotekets databaser och innehåller forskningsartiklar, böcker med mera) har gjorts för att hitta forskning inom IoT i smarta hem med molntjänster och integritetsfrågor. För att förklara någon produkt eller liknande så har förstahandskällor använts.

3.1.2 Forsknings- och insamlingsmetod

Arbetet innehåller en enkätundersökning och en intervju som datainsamlingsmetod där tyngden ligger på intervjun. Enkäten består av öppna svarsalternativ vilket innebär att personerna formulerar sina svar själva vilket gör att mer kvalitativa aspekter kommer fram [26]. Detta innebär att forskningsmetoden är kvalitativ.

3.1.2.1 Riktlinjer vid skapandet av enkät- och intervjufrågor

Enkäten har anpassats efter riktlinjerna i artikel [26] vilket innebär att antalet frågor har begränsats, korta meningar har använts och med ett enkelt språk så att frågorna tolkas på samma vis. Olika facktermer kan ha olika betydelser så därför har dessa definierats innan för att skapa en gemensam betydelse. Dessutom frågas det om en sak i taget, ledande och prestigeladdade frågor har undvikits, samt formuläret testades innan det skickades ut. Eriksson och Wiedersheim [32] tar upp att ja och nej frågor ska undvikas då de flesta människor har tendens att hålla med om ett påstående som låter sannolikt. Dessa punkter ovan som Körner och Wahlgren [26] samt Eriksson och Wiedersheim [32] tar upp har varit riktlinjer för skapandet av enkäten. Dessutom har ”Reporterns tio dödssynder” som beskrivs i ”Att utreda forska och rapportera” s.101 [32] använts som underlag för både intervjun och enkäten. Exempel på några utav dessa tio dödssynder är att intervjuaren inte ska: ställa flera frågor samtidigt, ha värderingar i frågan, använda ledande eller laddade frågor med mera.

3.1.3 Enkätundersökning

För skapandet utav enkäten så har Google Forms använts, just för att sidan är lättillgänglig, stabil, tillförlitlig och igenkänd då många vet vad Google är. Alla

10

frågor har förberetts med tanke på forskningsfrågorna. Enkäten är dessutom utformad för frågor med långa svarsalternativ. För att bevara anonymitet så har företagen valts att representeras och redovisas med individuella nummer i resultatet.

3.1.3.1 Urval

Först listades potentiella företag med hjälp av internet, dessa kontaktades av författaren via telefon för att få en mer specifik kontaktperson inom företaget (ansvarig/utvecklare) som kan besvara enkäten. Det är viktigt att företagen i första hand är inom Sverige (i andra hand internationella) och ett krav är att de har bidragit med en IoT produkt för smarta hem. Enkäten skickades därefter ut via mejl till den personen som tillfrågasagts och bekräftat sitt deltagande eller ifall denne inte varit kontaktbar via telefon. När det kommer till internationella företag så kontaktades de endast via mejl (med en engelsk version av enkäten, bilaga 1.2) och mejlet var personligt för att inte framstå som exempelvis ett så kallat phishing- eller spammejl.

Mejlet innehåller personlig introduktion, beskrivning av arbetet, syftet, bidrag, personliga kontaktuppgifter, länk till Google Forms samt enkäten i text (detta är viktigt då det tillåter företaget att svara på enkäten utan att klicka på länken). Enkäten (se bilaga 1) innehåller frågor angående om molntjänst används för att hantera produktens data, hur data hanteras, integritet med mera.

3.1.4 Intervjuundersökning

Utifrån resultatet av enkäten så kontaktades ett företag åt gången, som då använder sig utav molntjänst, för att se ifall de kunde vara med på en intervju. Företaget som tackade ja intervjuades för att få en bättre beskrivning av enkäten och ett grundläggande resultat.

Intervjun är semistrukturerad för att få information om uppfattning eller upplevelse av förväg bestämda fenomen eller begrepp [33] inom molnbaserade smarta hem-system. Med semistrukturerad intervjuform kan följdfrågor ställas och ordning på frågorna ändras efter vad informanten tar upp. Intervjun förbereddes genom att göra en så kallad ”mock-interview” med en annan person innan. Där mock-intervjun spelades in med video för att se vad som skulle förbättras inför den riktiga intervjun t.ex. tonläge, kroppsspråk, flyt.

Frågorna för intervjun har förberetts för att försöka få svar på forskningsfrågorna, samt ha öppna frågor för att fånga upp informantens uppfattning om frågorna.

Respondenten för företaget som intervjuades tillförsågs med praktisk information om intervjun. Såsom att intervjun kommer spelas in med ljudinspelning om det är möjligt med företagets tillåtelse. Att inspelningen endast är tillgänglig för författaren så att intervjun kan transkriberas med anledning till en bättre granskning och analys. Samt att intervjun handlar om samma sak som enkäten, bara det att den är väldigt nischad kring datahantering, moln och integritetsfrågor (se bilaga 1 och 2).

11

Företaget som är med i intervjun har valts utifrån enkätens data genom att uppfylla kriteriet om att ha ett molnbaserat system som hanterar produktens data. Att intervjua företag om integritetsfrågor och annan sekretessdata kan vara känsligt för företaget som intervjuas vilket har tagits i åtanke vid skapandet av intervjufrågorna. När företaget kontaktades i fråga om intervju så beskrevs också syftet med intervjun och hur materialet hanteras (t.ex. anonymitet och validering).

Materialet från intervjun presenteras i kapitel 4.2, sammanfattas och redovisas i citatform. De delar som valts ut är de som svarar på forskningsfrågan och som anses bidra till en intressant analys och diskussion. Då resultatet kan innehålla känslig information om företag så har dessa data valts att hållas anonyma (namn och annat som länkas till företaget).

3.1.5 Validering

Deskriptiva data om respondenten krävs för att få svara på enkäten för att på så sätt ge författaren material att bestämma ifall informationen som ges är trovärdig (likaså ombes kontaktuppgifter). Validering av intervjun har gjorts genom återkoppling till företag via mejl där de får läsa igenom färdigt resultat och analys för att se hur deras svar har tolkats och få möjlighet att instämma. Även i intervjun så behövde respondenten ge en beskrivning om sig själv för att författaren ska kunna avgöra hur insatt denne är i området.

3.2 Metoddiskussion

Först skulle arbetet endast ha intervjuer som insamlingsmetod men sedan valdes endast att ha en intervju som kompletteras med enkäter. Detta för att generera fler svar så att en generalisering kan göras (t.ex. hur stor andel av företagen använder molnet som lagringsplats). Samt för att vara säker på att företaget som ska bli intervjuat har någon typ av molntjänst innan intervjutid bestäms.

3.2.1 Kontaktprocessen

Tio företag har kontaktats inom Sverige via telefon och mail, som har passat in på beskrivningen: företag som levererar en eller flertalet IoT produkter för smarta hem. Där personen tillfråga ombads att vara någon som arbetar med exempelvis programmering, produktutveckling, forskning och utveckling, ansvarig, utvecklare etc. Någon med kunskap över hur datahanteringen sker i IoT-systemet för att svara på enkäten.

Då det inte genererade tillräckligt med svar på grund av att det som ombads inte fanns i Sverige (företagen i Sverige är stora kedjor och oftast återförsäljare). Så utvidgades arbetet till internationella företag så mejl och enkät gjordes om till engelska. För att öka chansen att hitta personer som kan svara på enkäten så söktes mindre företag upp eller nystartade företag genom Kickstarter och Googles sökmotor.

12

30 stycken företag matchade kriteriet och kontaktades via mejl. Totalt kontaktades 40 företag som passade beskrivningen varav 5 har svarat på enkäten. Ett utav dessa 5 valdes sedan för att ställa upp på en intervju.

3.2.2 Enkät

Enkätens svar (som lades ut på Google formulär) samlades in under en tidsperiod på 2 veckor. En påminnelse till företagen som inte svarade skickades ut 3 dagar innan utgången av dessa 2 veckor. Enkäten (se bilaga 1) består av totalt 11 frågor varav 4 stycken endast är till författaren (fråga 1,2, 10 och 11). Fråga 3 är till för att veta vad för typ av data de hanterar hos sina enheter, fråga 4 jämför olika enheter i det smarta hemmet för att ta reda på ifall där är någon skillnad när det kommer till data som dessa hanterar. Fråga 5 besvarar ifall företaget använder sig utav molntjänst för hantering av data hos deras produkt, vilket är en viktig del då det hjälper till att besvara forskningsfrågan samt för val av intervju. Fråga 6 och 7 är till för att kunna dra parallell till fråga 3 och 5 och för att besvara vilken typ av data som hanteras. Fråga 8 är till för att se ifall data hanteras på ett speciellt sätt eller ifall det finns några metoder/lösningar för att skydda integriteten hos användaren när dess data lagras på molnet. Fråga 9 är till för att beskriva hur företag förmedlar användaren hur dennes integritet hanteras vid användning av företagets produkt.

Från enkäten har ett svar sållats bort då personen tillfråga berättade över telefon att utvecklingen skedde i Asien samt då personen inte fyllde kraven som efterfrågades för att svara på frågorna.

3.2.3 Intervju

Det finns två sätt att intervjua, antingen gör man ett personligt besök eller över telefon. I det här arbetet prioriteras personligt besök i och med att det är lättare att ta del av dokument och bilder, kunna läsa av respondentens kroppsspråk samt reaktion vid frågor och få bättre svar på forskningsfrågorna i arbetet. Vid besöksintervju spelas samtalet in (med respondentens godkännande) med hjälp av en mikrofon som lånats av Malmö Högskola. Om företagets respondent inte har möjlighet till en besöksintervju (baserat på kostnad, tid och plats) eller det är ett internationellt företag finns möjligheten att göra intervjun över telefonsamtal (förslagsvis Skype). Över Skype så används ett program så kallat MP3 Skype Recorder.

Deltagare i intervjun har rätten att inte delta, att återkalla, ge sitt informerade samtycke, till anonymitet och till sekretess [34]. I dokumenten tydliggörs för företagen att de inte behöver svara på alla samt att de kan välja att utesluta viss information om de inte vill att det ska vara en del av arbetet.

Företaget som valdes för intervjun utifrån enkäten (företag 2) passade bäst in på kravet: att ha utvecklat en produkt inom IoT för smarta hem och använder sig utav molntjänst. Personen som intervjuades har varit med företaget sen start, hjälpt till att utveckla produkten och därmed bidragit med hela framtagandet av produkten. Dessutom är personen insatt inom området, har mycket erfarenhet sen tidigare, har hög trovärdighet och är därmed mycket värdefull för denna uppsats.

13

Intervjun spelades in över Skype och uppgick totalt till en timme. Materialet transkriberades till ett transskript som sedan har använts för resultatet.

3.2.4 Komplikationer

Urvalet av personer att besvara enkäten eller intervjun är väldigt begränsat, då en specifik individ inom en specifik organisation krävs. Det blir ännu mer begränsat med tanke på avgränsningen inom Sverige. Vilket ledde till komplikationer och förseningar. När en vecka hade gått med den svenska enkäten ute så fick internationella företag delta i enkäten likaså intervjun eftersom då den svenska versionen inte samlade in tillräckligt med svar. Tanken med att ha företag inom Sverige var för att dessa går under svenska lagar samt för att arbetet skrivs på svenska och därmed kan delas ut till dessa.

Då det till större delen var otydligt med vem som använder sig utav molntjänst(er) så kontaktades alla företag inom området för att på så vis också kunna göra en generalisering i vilken utspridning molntjänster används hos IoT enheter i smarta hem.

14

4 Resultat

Resultatet som presenteras nedan är ett komplement till teorin.

4.1 Enkät

Enkätens svar presenteras nedan, svar som inte har genererat något väsentligt värde har uteslutits.

4.1.1 En kort beskrivning utav företagen

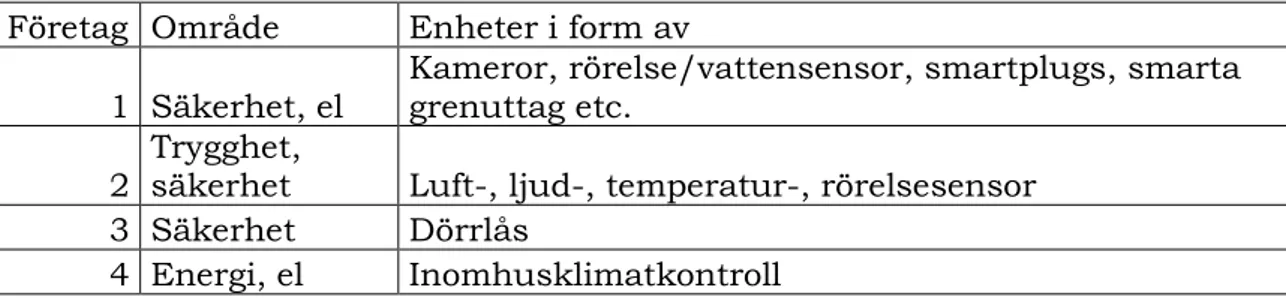

Den större delen av svaren är från företag som arbetar med säkerhet inom smarta hem dvs. företag 1, 2 och 3. Företag 1 och 4 arbetar även med enheter som ökar energieffektiviteten i smarta hemmet t.ex. styra uppvärmning, luftkonditionering eller belysning när man befinner sig i hemmet.

Företag Område Enheter i form av

1 Säkerhet, el Kameror, rörelse/vattensensor, smartplugs, smarta grenuttag etc. 2

Trygghet,

säkerhet Luft-, ljud-, temperatur-, rörelsesensor 3 Säkerhet Dörrlås

4 Energi, el Inomhusklimatkontroll Tabell 1.

4.1.2 Smarta hem företag som använder sig utav molntjänster

Företag Används molnet för att lagra kundens data? 1 Ja (eget moln, cloud2cloud kommunikation) 2 Ja (AWS)

3

Nej (Allt lagras på mobil och enhet. Använder bluetooth och end2end kryptering)

4 Ja (SoftLayer)

Tabell 2. Molntjänster som lagringsplats i smarta hem.

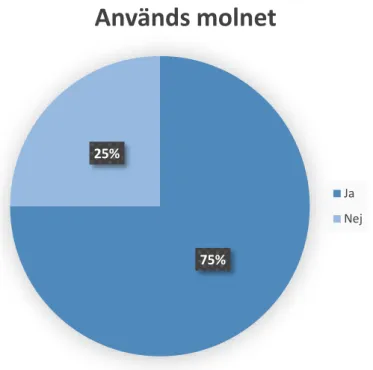

I den här tabellen ser vi att företag 1, 2 och 4 använder sig utav molnet vid lagring av kundens data. Endast företag 3 som arbetar med smarta dörrlås lagrar data på mobilen och IoT-enheten. Utifrån dessa svar så kan ett diagram tas fram.

15 Figur 1 – används molnet som lagringsplats?

Figur 1 ovan visar att smarta hem produkter använder sig till större delen molntjänster som lagringsplats (75%).

4.1.3 Vilken data lagras och hur

Företag Delas personlig data över molnet? 1 Ja

2 Ja 4 Ja

Tabell 3.

Tabell 4.

I tabell 3 går det att utläsa att alla företag som använder molnet också lagrar kundens personliga data där.

Med definitionen känslig data förklarad (se bilaga 1) svarade två utav tre företag (2/3=66,7%) att de delade känslig data över molnet (se tabell 4).

Företag Hantering av slutanvändarens data i molnet.

2

Data lagras hos datacenter i USA. All kommunikation är krypterad. Backups dagligen. Icke-kritisk data lagras inte med användardata. 75% 25%

Används molnet

Ja NejFöretag Delas känslig data över molnet? 1 Nej

2 Ja 4 Ja

16 4

Komplett kryptering från sensor till server samt mobil till server. Användarens personliga data lagras separat från de andra

känsliga data som samlas in. Tabell 5.

Ett företag valde att inte svara på frågan angående hur hantering av slutanvändarens data sker i molnet (tabell 5). Av de som svarade kan man se att båda företagen krypterar alla data som rör sig mellan servrar och enheter men det kan också tolkas som att det som lagras på (molnets) servrar lagras som dekrypterat då de endast anger att kommunikationen är krypterad.

4.1.4 Integritetsfrågor

Företag Hur försäkrar ni användarnas integritet?

1 Regelbundna granskningar, TRUSTe certifiering, transparens

2

Granskning, transparens och tydlighet i design och

kommunikation gentemot användaren samt i privacy policys om vad data används till.

3

End2end kryptering (fullständig kryptering som hindrar

tredjeparter och tjuvlyssnare), inget lagras på servrar, transparens och tydlighet.

4 Kryptering, brandväggar hos server, begränsad krypterad åtkomst och begränsade rättigheter för systemadministratörer. Tabell 6.

Företagen ser till att förse kunden med hur data hanteras och är tydliga med beskrivningen. Regelbundna granskningar med användaren så att denne är uppdaterad. Brandvägg och kryptering används för att hålla data säker.

Företag Hur skiljer sig integriteten åt hos olika IoT enheter.

2

"All data är viktig att skydda, vare sig det är ditt uppkopplade kylskåp eller din musikspelare. Det är viktigt att man inom utvecklingsteamet har en kritisk diskussion kring vilka data man ska spara, vad man vill åstadkomma och till vilken grad."

3

"The security itself is the most important point - if someone without the permission uses your vacuum cleaner, no one would make a big deal. But if someone, who has not the permission unlocks your door, this would be a big deal."

4

"For IoT devices within white goods, we capture a lot more

personal data about the user - for example, our system captures the user’s location data, their indoor climate preferences, etc. Through this data, it would be possible to reconstruct the users’ lifestyle patterns. For this reason, we take information security very carefully."

Tabell 7.

De företag som har svarat på den här frågan rankar säkerhet och användarens integritet som en mycket viktig sak. Däremot finner man två olika sidor: ett företag tycker att alla IoT enheter i hemmet måste skyddas, vare sig det är kaffebryggaren, musikspelaren, dammsugaren etc. Medan ett annat företag tycker det är viktigare att lägga tyngden på att skydda IoT enheter som kan leda

17

till exempelvis till inbrott i hemmet såsom smart dörrlås och inte på vardagliga saker.

4.2 Intervju

Nedan presenteras resultatet från intervjun med företagets respondent.

4.2.1 Hur fungerar företagets IoT produkt

Sättet företagets enhet fungerar på är att analys sker direkt på enheten då deras IoT enhet är trådlös. Då enheten är batteridriven så behöver den spara energi och kan därmed inte skicka upp information löpande till molnet då uppkoppling till Wi-Fi tar mer energi. Detta i sig påverkar också hur kommunikationen av data sker.

”… en positiv tanke med det är att viss känslig data som t.ex. ljudinspelning inte laddas upp på molnet i ursprungsform utan endast i analyserad form.”

Det vill säga att med deras enhet så lagras ljuddata på molnet men då i exempelvis decibelform (siffror).

4.2.2 Känslig data hos enheten

Enligt företaget så är det svårt att sätta gränser på vad som är känslig data men de anser inte att exempelvis luftegenskaper, ljudnivå, temperatur är känslig data i det mån att dessa inte berättar direkt om en individ. Något väldigt intressant som respondenten sa som är viktigt att ta hänsyn till är att man lätt kan skapa känslig data genom att kombinera olika sorters data.

”… givetvis kan man med algoritmer och på andra sätt extrahera annan form av data ur dessa data och inte minst när man korrelerar data mellan varandra t.ex. ifall du mäter hur ljust ett rum är kombinerat med ljudnivå så kan du ganska lätt se när folk är hemma.”

Exemplet ovan är endast med ljus- kombinerat med ljud data vilket innebär att det finns flertalet andra kombinationer som kan göras.

”Data som innan inte ansågs vara känslig kan helt plötsligt bli det. Anledningen till det är för att man har en faktor tid och man kan dra slutsatser över tid.”

Det vill säga att har man en faktor tid så går det att ta fram känslig data och dra olika slutsatser t.ex. olika användarmönster, såsom vid vilket klockslag brukar användaren komma hem, vad hen gör och när etc.

4.2.3 En förklaring av hur företagets enhet använder molnet

Som vi vet utifrån enkäten så använder företaget molnet som lagringsplats men vi vet inte hur. Sättet företagets IoT enhet använder sig utav molnet beskrivs i följande avsnitt.

18

”… var timme kopplar enheten upp sig till molnet och skickar data klumpvis. Därefter kan användaren öppna upp applikationen i mobilen och läsa av de nya värdena.”

Vilket innebär att den inte är kopplad till molnet kontinuerligt utan en gång per timme så kopplar den upp sig (mindre batteriförbrukning). Genom att använda sig utav molnet så är det möjligt att skicka in- och utdata till en applikation i t.ex. mobilen och likaså finns möjlighet till realtidsdata.

Alla dessa data som skickas till molnet skriver dessa över gammal data eller inte?

”All data som hamnar på molnet lagras där under hela tidsperioden från dag ett och framåt.”

Vilket innebär att företagen som samlar in kontinuerlig data kommer ha tillgång till en stor mängd insamlad data (big data). Sparas då alla dessa data på samma vis i molnet eller prioriteras någon data?

”Alla data lagras på samma vis förutom loggdata som skickas över en annan kanal…”

Det vill säga att ingen data kategoriseras för att lagras på annat sätt, de enda data som lagras annorlunda är loggdata vilket är enhetens egna data till för utvecklare att fixa buggar i systemet.

4.2.4 Enhetens data-hanteringsprocess

Själva data-hanteringsprocessen hos företagets enhet går till så att: ”Första gången enheten kopplar upp sig så gör den det över TLS/SSL, som är en asymmetrisk kryptering. När den gör det så utbyter den symmetriska nycklar med en back-end. Dessa nycklar används i efterföljande anslutningar till dess att nycklarna roteras, för att kryptera all information. Enheten samlar in data och lagrar i buffrar i ett litet minne lokalt under en timme. Efter en timme så kopplar enheten upp sig mot molnet, där all data överförs krypterat. Anledningen till varför TLS endast används i början är för att det är ganska dyrt i batteridrift. Data som skickas till molnet dekrypteras och lagras där. Serverinstanserna i sin tur pratar bara krypterat med applikationen i t.ex. mobilen.”

Då deras enhet är batteridriven så sker deras process på det här viset för att spara på energi. Båda dessa metoder TLS och SSL är krypteringsmetoder som är till för att försvåra för tjuvlyssnare. Först används TLS för säkrare utbyte av nyckel men efter utbytet så används SSL då den är billigare i batteridrift. Alla data är krypterad i kommunikationen men när den lagras på molnet så dekrypteras dessa data.

19

4.2.5 Obehörig åtkomst av data

Enligt företaget så ska det inte vara möjligt att läsa något dekrypterat mellan mobilen och molnet, likaså IoT enheten och molnet. Det framstår som säkert på den punkten men däremot är företaget inte lika säkra när det kommer till andra yttre faktorer.

”… överbelastningsattacker eller angrepp i andra vinklar t.ex. mot företagets egna datorer, att man kommer in via det hållet, då administratörer har tillgång till mycket data”.

Det vill säga att det finns många känsliga uppgifter på företagets datorer som kan göra skada ifall det hamnar i fel händer eller om det förekommer eventuella attacker mot molnleverantören.

Något som är väldigt grundläggande och viktigt enligt företaget när man utvecklar en IoT produkt är att se till att allting är krypterat oavsett produkt. Respondenten menar att det alltid är viktigt att skydda känslig information och att kryptering är det minsta man kan göra.

”… designers eller utvecklare måste se till att implementera de grundläggande sakerna dvs. att allting kör HTTPS, allting är krypterat mellan enhet och back-end etc. Detta måste gälla oavsett vilken pryl det är du bygger. Vare sig det är ditt uppkopplade kylskåp, musikspelare eller något annat…”

Enligt respondenten så är det viktigt att alla smarta enheter i hemmet skyddas lika mycket.

4.2.6 Alternativ lösning med högt integritetsskydd

Företaget har varit i kontakt med en användare som har satt ihop ett avancerat VPN system mellan två av sina bostäder, så att de två systemen kunde prata med varandra.

”… en insatt och sofistikerad lösning men vilket inte är representativ för den gemensamma användaren.”

Vilket innebär att företaget inte har möjlighet att skräddarsy sin produkt till olika sorters användare med olika krav, utan måste ha en mer generell lösning som passar en större grupp. Däremot så beror det också på vilken marknad företaget riktar sig till. Ifall man då väljer en IoT-lösning där integritets-skyddet är högt…

”… då får man också fundera på vilka avvägningar man gör, vad är det jag byter bort för att kunna ha det här?”

Den här frågan går även att ställa till andra val man gör inom IoT produkter, vad det är man egentligen byter ut.

20

4.2.7 Kunden och dennes data

Hur kundens data hanteras av företaget förmedlas till kunden i flera steg. ”… dels har man det kort på hemsidan och dessutom kan man ta del av privacy statements, privacy policy, terms of service/use, EULA (end user license agreement) innan man köper. Dessa är i princip standardavtal som är anpassade för det vi vill göra. När du sätter upp din enhet och går igenom installationsfasen så har du möjlighet att dela med dig av enhetens GPS koordinater.”

Kunden ska läsa på hemsidan för att veta hur data hanteras. Dessutom ges ett val till användaren i produktens installationsfas, ifall användaren väljer att dela med sig av enhetens plats – vilket är ett exempel på en avvägning då vissa funktioner hos enheten inte kan utnyttjas ifall man inte väljer att dela.

Intervjuaren tog upp möjligheten att använda insamlad data till att skräddarsy reklam till användaren i det smarta hemmet och fick svaret:

”Det är redan för mycket reklam i exempelvis telefonen…”, ”… det tror inte jag att vi vill ha i våra hem. Hemmet är speciellt, det är där vi ska kunna vara oss själva utan att känna oro för någonting annat.”, ”Det är en sak som vi utvecklare måste ha med oss när vi designar.”

vilket innebär att företagen som utvecklar IoT enheter bär ansvaret för hur utvecklingen sker, ifall utnyttjandet av sådan information i hemmet ska vara till för marknadsföring eller inte. Likaså har samhället också en påverkan dvs. ifall de accepterar det eller inte.

4.2.7.1 Information i kundens hem och dess möjliga användning

Är det någon skillnad på den mängd data man ger ifrån sig med sin smartphone från de data som finns i hemmet?

”Mycket data kan komma från hemmet som vi inte kan få från vår mobiltelefon”.

Vad är det egentligen för information i hemmet som företag kan använda sig av för eget syfte?

”Det finns väldigt mycket information i hemmet som man skulle kunna använda för att identifiera t.ex. användarens vanor. Information som kan användas för att få folk att köpa mer, skräddarsy reklam på andra ställen än i hemmet till användaren. Det är nog många företag som vill komma åt den stora mängd data som finns i hemmet. Visst skulle man kunna se att dessa data används på andra sätt också, kanske inte för reklam i förstahand t.ex. försäkringsbolag där man ger vissa premisser, i form av att mäta din hälsa, som kan ge en lägre eller högre försäkringspremie.”

21 Det går också att ställa sig frågan:

”Hur påverkar den här informationen som finns i hemmet t.ex. vilka matvaror du köper åt din smarta kyl.”

Inte bara matvaror utan övriga saker med. Då företagen som äger tjänsten eller produkten också kan äga eller samarbeta med en viss butik.

Finns det något bra exempel på hur det här används idag?

”Vi ser redan det till viss del i bilar, där man mäter körning, hur du kör som bilist, påverkar vilken försäkringspremie du har. Om du kör försiktigt eller ansvarsfullt kan du få en lägre premie. Sen kan man kolla på elförbrukning för att få besparingar på andra fronter.”

Allt det här kan ge företag stor nytta av alla dessa data som samlas in både för och emot användaren. Likaså finns det möjlighet att exempelvis påverka användarens köpvanor.

4.2.8 Smarta hem: riktning

Vad krävs det för att IoT enheter ska bli mer accepterat i hemmet i Sverige? ”Vägen dit kommer att inkludera väldigt mycket ödmjukhet och respekt för individen i deras hem.”

Utöver det så är vi i ett sådant samhälle där kunden oftast står i centrum. Vilket innebär att ifall kunden inte tycker om en produkt så kommer denne inte att köpa den, vilket möjliggör för användaren en viss styrning av IoT utvecklingen. Med andra ord behöver företagen anpassa produkterna efter vad kunden vill ha och inte tvärtom.

”IoT i smarta hem är fortfarande ungt och affärsmodellerna är fortfarande ett stort öppet fält.”

Eftersom området är så ungt så leder det även till att:

”… de större företagen styr och leder marknaden i sin riktning. Många små företag har inte pengar att investera och drivs oftast av sponsorer.”

Utöver det så är de större företagen marknadsledande och styr då utvecklingens riktning. Detta kan också innebära att de marknadsledande företagens produkter integrerar bättre med varandra och att de i så fall har en möjlighet att ta upp större delen av produkter i det smarta hemmet. Enligt respondenten så måste man respektera användaren för att skapa ett hållbart företag inom smarta hem.

”… det handlar om att respektera användarens integritet.”, ”Det kan också vara ganska dyrt att äga ett smart hem.”

Nackdelen som det ser ut just nu är priset på att äga ett smart hem. Vilket gör det svårt för de som har ett snävare ekonomiskt utrymme t.ex. ungdomar,

22

studerande att inneha smarta hem gadgets. Dessutom begränsar det här också testandet utav smarta hem på en större skala.

4.2.8.1 Smarta hem: popularitet

Behovet och intresset för IoT ser olika ut i olika länder, enligt respondenten så är Sverige ett väldigt uppkopplat och teknikvant samhälle vilket också gör att vi gärna testar nya gadgets. Som det ser ut idag så är företagets omsättning störst i Nordamerika och Europa.

Det nämndes också att man i Tyskland har diskussioner kring privatliv och integritetsfrågor angående smarta hem som man inte har på samma sätt i andra EU länder, med tydligare lagar och regler.

23

5 Analys

Nedan följer en analys utav vad som tagits upp i litteraturen samt resultatet.

5.1 Lagar och regler

Lagar och regler finns överallt att förhålla sig till likaså när det kommer till insamling av data. Dessa kan variera stort beroende på vilket land denna data är sparad i [4,19]. Enligt intervjun så är Tyskland det land som är ledande inom detta område idag. Det är tydligt att EU har generellt starkare regler än andra parter när det kommer till privatliv och integritet [19]. Viss data måste behandlas och bearbetas på ett visst sätt och det gäller att företagen följer dessa [4]. Ifall personuppgifter inom EU inte behandlas på rätt vis så får dessa inte lämna EU:s gränser och om det sker kan det därmed bli straffbart.

5.2 Rättigheten till data

När en individ har installerat en smart enhet i hemmet (och använder den) så har denne gett företaget (som äger enheten) tillåtelse att använda och samla in dennes information som nämnts i företagets villkor [28]. Ifall företaget använder sig utav en molntjänst för lagringsplats av enhetens data så har dessa i sig kommit överens om ytterligare villkor (detta innebär att de får rättigheter till de data företaget lägger upp [4] vilket i det här fallet är användarens data). Enligt Gellman [4] så kan molnleverantören genom sina villkor förvärva ex. kopiering, användning, ändring, publikation, visning, distribution vilket möjliggör delning med dotterbolag eller med hela världen. Villkor kan ändras när som helst [4] därför är det viktigt med återkoppling likaså måste man vara tydlig och ha en hög transparens mot kunden. Alla företag som har svarat på enkäten tycker det är viktigt med transparens, tydlighet och regelbundna granskningar mot kunden. Detta innebär ett ansvar hos kunden att noggrant gå igenom de villkor och dokument som tillförses då dessa har en påverkan på dennes integritet och kan variera från produkt till produkt.

Hur kundens data hanteras förmedlas enligt litteraturen och intervjun i ex. privacy statements, privacy policy, terms of service/use och andra dokument. Alla dessa är i princip standardavtal som är anpassade efter vad företaget vill göra. Företaget som blivit intervjuat ger även val i installationsfasen ifall användaren vill dela med sig av enhetens plats.

5.3 Molnet

Genom svaren på enkäten ser vi att molntjänster används som lagringsplats till större delen i ett smart hem, vilket går att avläsa i figur 1, där tre utav fyra företag använder molnet. På molnet lagras personlig data och likaså en del känslig data. All kommunikation mellan enheterna och servrar sker krypterat men dekrypteras sedan och lagras på molnet.

Enligt intervjun så skapar molnet ett unikt värde för produkten och innebär en inriktad marknad där kunderna vill ha kontroll över huset när de inte är hemma genom exempelvis mobilen. Molnet möjliggör läsning av data i realtid och underlättar kommunikationen mellan enheterna.

24

Molntjänster kommer i många olika former [6] men för att minimera sekretessrisken och optimera/anpassa molnet för IoT så ska publika moln undvikas [5] och istället ska privata, community eller hybrid (en kombination av dessa två) väljas. Genom att använda en sådan modell så går det att undvika oseriösa aktörer och skapa bättre villkor för användaren.

En fördel med molnet är att det är snabb tid-till-tjänst då molnet alltid finns tillgängligt och erbjuder ett så kallat on-demand tjänst [6]. Nackdelen är att det blir lättare för t.ex. statliga företag och privata parter att komma åt data från molnet än från skaparen själv [4]. Data kan också överlämnas från molnleverantören till andra tredjeparter eller missanvändas för oavsiktliga ändamål. Med andra ord sker en avsevärd nedsättning av rättigheter för användaren.

Alla företag som ställde upp på enkäten krypterar sina data och företaget som blev intervjuat använder sig utav TLS/SSL som är en asymmetrisk kryptering. Deras enhet samlar in data i ett lokalt minne och som var timme kopplar upp sig till molnet och skickar data klumpvis. Alla data lagras på molnet och byggs sedan på efter första dagen (skapar big data). All data lagras på samma sätt förutom loggdata som skickas till en annan kanal så utvecklarna kan förbättra produkten. Det ska inte vara möjligt att läsa något dekrypterat i kommunikationen mellan enheterna och servrarna.

5.4 Smarta hem

Ett smart hem består mestadels av sensorer och data som kommer ifrån sensorer innehåller ofta känslig information som kan vara utav intresse för andra [18]. Användaren lämnar mer eller mindre frivilligt ifrån sig digitala spår som kan ge metadata om boendets vanor och med denna information går det att bygga omfattande individuella och gemensamma profiler av de i hemmet [24].

I intervjun nämns det något som inte tagits upp i litteraturen och det är att intrång kan ske från andra håll än i hemmet. Alla dessa data från alla olika användare genererar mängder med data som sparas hos molnleverantörer, attacker kan därför även riktas mot både molntjänsten och företaget som är administratörer över enheterna då det finns mängder med data att komma åt. Dessa attacker är troligtvis inte riktade mot en specifik användare utan i sådana fall företaget av produkten.

Det finns givetvis en risk med enheter i hemmet som kommunicerar trådlöst då det öppnar upp möjligheten att tjuvlyssna utifrån [30]. I detta fall är det möjligt att se vilka enheter som är aktiva, när de är aktiva och på så vis kan tjuvlyssnaren skapa sig en uppfattning av vad som försiggår i hemmet [30] ex. ifall personen ser på tv, duschar, sover etc. Företagens syn på säkerhet är olika vilket speglas i kap 2.3 och tabell 7 där vissa anser att all data i ett smart hem bör skyddas medan andra ser det som slöseri med tid och hellre skyddar det som är uppenbart att skydda (exempelvis dörrlås).

Företaget som blivit intervjuat har en produkt som har hand om säkerheten och hanterar och samlar in flertalet olika data i hemmet. Data som enheten hanterar är husets luft (såsom fuktighet och rök), temperatur, rörelser och ljud. Dessa data samlas in och analyseras på enheten som sedan periodvis skickar dessa