Teknik och samhälle

Privacy by Design & Internet of Things:

hantering av personlig integritet

Privacy by Design & Internet of Things:

managing privacy

Nawras Alhussein

Examen: kandidatexamen 180 hp Huvudområde: Datavetenskap Program: systemutvecklare

Datum för slutseminarium: 30 maj 2018

Handledare: Johan Holmberg Examinator: Mia Persson

Sammanfattning

Personlig integritet motsvarar det engelska begreppet privacy, som kan uttryckas som rätten att få bli lämnad ifred. Det har ifrågasatts många gånger om personlig integritet verkligen finns på internet, speciellt i Internet of Things-system eller smarta system som de också kallas. Fler frågor ställs i samband med att den nya allmänna dataskyddsförordningen inom europeiska unionen börjar gälla i maj. I detta arbete studeras privacy by design-arbetssättet som den allmänna dataskyddsförordningen (GDPR) bland annat kommer med. I studien besvaras om privacy by design kommer kunna öka skyddet av den personliga integriteten i Internet of Things-system. För- och nackdelar tas upp och hur företag och vanliga användare påverkas.

Genom en litteraturstudie och två intervjuer har frågan kunnat besvaras. Det visade sig att en stor del av problematiken inom Internet of Things avseende personlig integritet kan lösas genom att styra data. I privacy by design-arbetssättet ingår att skydda data i alla tillstånd genom olika metoder som kryptering. På det sättet bidrar privacy by design till ökad säkerhet inom Internet of Things-system.

Abstract

Privacy means the right to be left alone. It has been questioned many times if privacy really exists on the internet, especially in Internet of Things systems or smart systems as they are also called. More questions occur when the new general data protection regulation (GDPR) within the European Union applies in May. In this paper privacy by design that the general data protection regulation comes with is being studied. This study answers whether privacy by design will be able to increase the protection of privacy in Internet of Things systems. Advantages and disadvantages are also addressed and how companies and common users are affected by the implementation of privacy by design.

The question has been answered by a literature review and two interviews. It turned out that a significant part of the problems in Internet of Things regarding privacy may be solved by data management. The privacy by design includes protection of data in all states through different methods such as encryption. In this way, privacy by design contributes to increased security within Internet of Things system.

Ordlista

Authentication, autentisering är kontroll (verifiering) av uppgiven identitet.

Incident response, incidenthantering är att upptäcka, rapportera och identifiera en säkerhetsincident (som är ett hot, en störning eller ett tekniskt fel som är mindre allvarligt) samt att sätta in åtgärder enligt en förberedd plan.

RFID, Radio Frequency IDentification är en teknik för kontaktlös överföring av små datamängder på korta avstånd. RFID-tagg är en liten knapp som kan lagra data som motsvarar ett 60-siffrigt tal.

B2B, är en marknadsstrategi där transaktioner och kommunikation sker mellan företag.

B2C, är en marknadsstrategi där företag riktar sig direkt till konsumenten.

Secondary usage, är en risk som påverkar personliga integriteten som innebär användningen av insamlat data för annat syfte än vad användaren gav samtycke för. Kryptering med nycklar, är en typ av kryptering som används på internet vid överföring av krypterade data. Den består av två nycklar, en publik och en privat. Genom att använda mottagarens publika nyckel i krypteringen av meddelandet kommer endast mottagaren att kunna öppna meddelandet genom användningen av den privata nyckeln.

Innehållsförteckning

1 Inledning 1

1.1 Bakgrund och tidigare forskning ……… 1

1.1.1 Internet of Things ……… 1 1.1.2 Privacy by design ……… 2 1.2 Syfte ………. 2 1.3 Forskningsfråga ……… 2 1.4 Avgränsningar ……… 2 2 Metod 3 2.1 Metodbeskrivning ……….. 3

2.1.1 Hantering av möjliga problem ………. 3

2.1.2 Provintervju ……….. 4 2.1.3 Första respondenten ……….. 4 2.1.4 Andra respondenten ……….. 5 2.2 Datainsamling ……… 6 2.3 Metoddiskussion ………... 7 2.3.1 Survey ……… 7 2.3.2 Case study ………. 8 2.3.3 Etnografi ………. 9 3 Resultat 10 3.1 Litteraturstudie ……….…. 10 3.2 Intervjuresultat ………...………... 12

3.2.1 Resultat från första intervjun ………..…… 13

3.2.2 Resultat från andra intervjun ………..…… 14

3.2.3 Temaöversikt ……….. 16

4 Analys och diskussion 17 4.1 Analys ……… 17

4.2 Diskussion ………... 19

5 Slutsats och vidare forskning 20 6 Referenser 21 7 Bilagor 24 6.1 Första intervjun ………..………….. 24

1

1 Inledning

1.1 Bakgrund och tidigare forskning

1.1.1 Internet of Things

Internet of Things, eller sakernas internet som det heter på svenska, är ett koncept där den virtuella världen av informationsteknik interagerar med den verkliga världen [1]. Allt verkligt blir virtuellt, det innebär att varje person och varje sak har en lokaliserbar, adressbar och läsbar motsvarighet på internet [2, 3]. De blir virtuella enheter som kan kommunicera med varandra för att skaffa och ta emot tjänster samt samarbeta för att nå ett givet mål. Ett exempel är mobiltelefoner, som känner till användarens fysiska och mentala tillstånd genom ett nätverk av enheter som användaren är omringad av [3]. Det kan handla om smarta klockor, smarta TV-apparater med mera. Fördelen är att användaren kan få tillgång till tjänster som är anpassade efter omständigheterna. Internet of Things erbjuder information till personer och tjänster om var, hur och när något sker. Informationen som Internet of Things erbjuder kan användas för att underlätta vardagen hos användare. Internet of Things erbjuder företag åtkomst till information om fysiska objekt som inte var lätt tillgängliga tidigare [4]. Mer information för företag kan leda till innovation, hög effektivitet och produktivitet.

Utan starka säkerhetsgrunder kommer attacker och funktionsstörningar i Internet of Things att väga upp alla fördelar som Internet of Things ger [3]. Internet of Things producerar en stor mängd information och data. Den datatillgänglighet som Internet of Things är känt för kan skapa problem som påverkar den personliga integriteten. Det kan handla om profilering och spårning av användare utan deras samtycke. Personliga integritetsattacker och skadliga konsekvenser kan uppstå när känslig information döljs eller kontrolleras utan användarens samtycke [5]. På grund av enhetsberoendeförhållanden och känsliga data kan lite dataläckage förstöra den personliga integriteten för en användare. Säkerhet och personlig integritet har alltid varit huvudproblemet i Internet of Things-enheter [6]. Det beror på att det alltid finns en risk att komma åt data när enheterna är kopplade till internet och när de använder internet för att kommunicera med varandra. Riskerna förstärks av dåligt implementerad säkerhet inom ett system. Att enheterna är uppkopplade mot internet ger obehöriga lättare åtkomst till data. Angripare utnyttjar säkerhetsbristerna i Internet of Things-enheterna och i internet protokollen för att nå sina mål [6].

Personliga integritetsoron har hittills inte behandlats för Internet of Things-enheterna i tidigare forskning [7]. Cyberattacker mot Internet of Things-system är väldigt kritiska eftersom de kan medföra fysiska skador och kan hota människoliv genom att personliga integriteten kränks [8]. Utöver det påpekar författaren i sin artikel från 2016 att Internet of Things-system saknade privacy by design-arbetssättet. Inom Internet of Things har det skett mycket forskning det senaste decenniet men det har varit begränsad fokus på att stödja säkerhet och personlig integritet [9].

2

1.1.2 Privacy by design

Privacy, eller personlig integritet som det kallas på svenska, innebär rätten för en eller flera individer att ha kontroll över sin egen information när den avslöjas till andra partier [5, 10, 11]. Privacy by design, eller inbyggd integritet på svenska, är inbyggda mekanismer i IT-system som hjälper till att skydda personlig integritet [12]. Den består av ett antal principer som ska tas med i början av utvecklingen av ett system för att lindra personliga integritetsoron. Privacy by design är en av bestämmelserna i den nya dataskyddförordningen, General data protection regulation på engelska (GDPR), som träder i kraft i maj 2018 [13, 14]. Syftet är att hålla personlig integritet i åtanken från början av utvecklingen, under implementeringen och när systemet underhålls [5]. Privacy by design innehåller principer som att inte samla in mer data än det som behövs för behandling, att data ska raderas när det inte längre används och att data inte får användas till något annat syfte än vad det har samlats för [12]. Dessa principer används som utgångspunkter för att få med integritetsskydd som täcker ett systems livscykel. Datainspektionen presenterar en checklista som hjälp för IT-projekt. Genom att följa denna checklista kommer IT-lösningar att kunna skydda personlig integritet på ett bättre sätt. I checklistan ingår att minimera mängden personuppgifter, begränsa åtkomsten till uppgifter, skydda uppgifter och låta systemet styra användaren rätt genom att ha ett användarvänligt system [12].

1.2 Syfte

Genom att i detta arbete visa betydelsen av privacy by design kan fler produktägare uppmuntras att implementera privacy by design i Internet of Things-system. Säkrare system bidrar till bättre skydd av personligt data. Detta arbete syftar till att öka kunskapen om privacy by design inom GDPR hos såväl internetanvändare som företagare och undersöka hur privacy by design-arbetssättet kan förbättra skyddet av personlig integritet hos Internet of Things-system.

1.3 Forskningsfråga

Vilken påverkan har privacy by design på Internet of Things-system gällande hanteringen av personligt data som kan kränka den personliga integriteten?

1.4 Avgränsningar

I detta arbete kommer fokus att ligga på hur den allmänna dataskyddsförordningens privacy by design-arbetssätt kan användas för att skydda data i Internet of Things-applikationer. Privacy by design kommer att studeras på en konceptuellnivå, ingenting om hur privacy by design implementeras i kod kommer att tas upp. I arbetet kommer det inte heller att tas upp detaljer för hur företag ska jobba för att efterleva privacy by design. Det kommer endast att utföras två intervjuer i arbetet.

3

2 Metod

2.1 Metodbeskrivning

Genom survey blir det enklare att överblicka ämnet som studeras [15]. Ämnet i frågan är relativt nytt och ganska brett. Därför används först survey som forskningsmetod med dokument som datagenereringsmetod för utförande av den systematiska litteraturstudien. Genom den systematiska litteraturstudien genereras generell bakgrundsinformation om ämnet i frågan. Bakgrundsinformationen har två funktioner. Den används som grund i skapandet av frågorna i de två fördjupade intervjuarna som datagenereringen för detta arbete också sker genom. Bakgrundsinformationen används också senare i analysdelen för att jämföras med resultat från de utförda semi-strukturerade intervjuerna. I utförandet av intervjuerna används case study som forskningsmetod. För att säkerställa att frågorna som ställs på intervjuerna är lämpliga och för att kunna uppskatta tiden en intervju kan ta utförs en provintervju. I provintervjun tar handledaren för detta arbete rollen som

respondent.

2.1.1 Hantering av möjliga problem

En av nackdelarna med intervjuer är att det kan vara dyrt och att det tar lång tid att utföra [16]. Efterarbetet som inkluderar transkribering tar också mycket tid. Att det kan vara dyrt kan handla om att intervjuaren tvingas resa för att utföra intervjuerna, vilket kan kosta, speciellt om det är många respondenter som ska intervjuas [16]. Denna nackdel påverkar inte detta arbete, det tillkommer inga extra kostnader av att utföra besöksintervjun. Tiden påverkar mest när det handlar om många intervjuer som ska utföras, vilket det inte är i vårt fall. Transkriberingstiden är något som ska accepteras. Det gäller att planera för att ha gott om tid för lyssnandet och skrivandet [16].

Att intervjuer inte är lika anonyma som de andra datagenereringsmetoder uppfattas som något negativt [17]. Eftersom studien inte tar upp ett personligt känsligt ämne är detta inget stort problem, speciellt då respondenterna har rätt att vara anonyma.

En annan nackdel kan vara svårigheten att få tag på respondenter [15]. Eftersom det i denna studie ligger stor vikt på datagenereringen genom intervjuer är det viktigt från början av arbetet att hitta respondenter. Det gäller att tidigt i processen ta kontakt med så många personer som möjligt [15]. Det ska tas kontakt med personer både fysiskt och genom mejl. Två respondenter kommer att intervjuas, så som det beskrivs i kapitel 1.4. Bortfall av respondenter kan leda till ett för litet underlag. För att undvika bortfall kommer fler än två respondenter att kontaktas.

4

2.1.2 Provintervju

Att utföra intervjuer är ansträngande. Det är många delar att hålla koll på samtidigt, bland annat tiden och frågor som ska ställas. Därför är det viktigt att planera tiden rätt för att hinna med alla frågor [18]. Som förberedelse inför de riktiga intervjuerna och i syfte att uppskatta hur lång tid en intervju kan ta utfördes en provintervju. Provintervjun utfördes och spelades in med handledaren Johan Holmberg där frågorna ställdes och diskuterades.

Efter provintervjun togs en del frågor bort. Dels för att de inte skulle leda till tydliga svar och dels för att de inte var lämpliga för sammanhanget. Ett exempel på en av frågorna som togs bort var ”Skyddar privacy by design mot en Trojan horse-attack?”. Det fanns flera typer av denna fråga som tar upp andra sorters hot. Anledningen till att de inte var lämpliga är att liknande hot kräver hård teknik som lösning. Andra frågor omformulerades för att de skulle bli tydligare. Istället valdes frågor som beskriver exempelvis problemet hos Internet of Things, hur privacy by design fungerar, för- och nackdelar med privacy by design med mera.

Som en följd av detta skapades en så kallad intervjuguide. I intervjuguiden finns frågorna som ska ställas men även möjliga följdfrågor, exempel och förklaringar för begrepp eller syften bakom vissa frågor [18].

2.1.3 Första respondenten

Intervjun ägde rum den fjärde april i ett grupprum på Ideon innovation i Lund. Den tog cirka en och en halvtimme. Platsen för intervjun var isolerad, fri från störande moment och ganska neutral. Respondenten jobbar på Softhouse som Security and Compliance Architect och är även Data Protection Adviser. Under den första kvarten presenterades arbetet och syftet förklarades. Sedan ställdes frågor angående deltagandet i intervjun som till exempel om respondenten vill vara anonym. Därefter påbörjades intervjun. Stämningen var positiv igenom hela intervjun. Respondenten tyckte att alla frågor var tydliga och kunde besvaras.

När alla frågor hade besvarats diskuterades säkerhet och GDPR generellt. Mot slutet visade det sig att ingenting av intervjun hade spelats in förutom de första 20 sekunderna. Händelsen diskuterades med respondenten på plats. Åtgärden blev att skriva ner svaren direkt efter intervjun. Respondenten erbjöd att lägga till kommentarer/punkter på svaren senare. Svaren skrevs ner och dagen efter skickades de till respondenten för kommentarer och bekräftelse. När respondenten skickade kommentarerna skedde en omskrivning av svaren.

5

2.1.4 Andra respondenten

Den andra intervjun ägde rum den tredje maj i ett grupprum på Malmö universitet. Grupprummet var isolerat och fritt från störande moment. Intervjun tog cirka en halvtimme. Anledningen till valet av respondenten ligger i den djupa kunskapen inom informationssäkerhet som respondenten har. Dessutom är respondenten en forskare inom Internet of Things.

Många av frågorna som ställdes på första intervjun upprepades i andra intervjun för att det ska vara möjligt att jämföra svaren i analysdelen. Det ställdes även en del följdfrågor för att bekräfta att intervjuaren och respondenten delade samma uppfattning. Sammanlagt ställdes nio frågor till respondenten exklusiv uppföljnings- och tolkningsfrågor.

För inspelningen användes två verktyg för att försäkra att intervjun spelas in. Intervjun spelades in med hjälp av en bärbardator och en mobiltelefon. Transkriberingen tog cirka åtta timmar. Resultatet från transkriberingen skickades senare till respondenten för en sista bekräftelse.

I denna studie sker endast två intervjuer. Eftersom en av respondenterna valde att vara anonym kommer båda respondenterna att vara anonyma.

6

2.2 Datainsamling

Litteraturstudien utfördes för att få bakgrundskunskaper inom ämnet som studeras men även för att senare i analys och diskussion kunna jämföras med data från de utförda intervjuerna [19]. Den information som litteraturstudien resulterade i användes som grund i skapandet av frågorna i intervjuerna. Informationen var utgångspunkten men sattes inom parentes för diskussion [19].

För informationssökningen användes tre databaser Google scholar, IEEE och ACM. Till en början valdes ACM för sitt innehåll av olika texter inom informationsteknologi och datavetenskap. På grund av osäkerhet och problematik gällande resultaten i sökningen valdes databasen IEEE istället. ACM hade problem i sökningen, många gånger var det omöjligt att öppna PDF-filer och ibland dök inga resultat upp vid sökningen. Slutligen lades det till tecken i söksträngen i sökfältet efter sökningen så att resultatet förändrades. En söksträng kunde resultera i endast en artikel då den tidigare resulterade i fyra. Därför kändes ACM inte som en pålitlig eller tillräckligt stabil databas för utförandet av de sökningar som krävdes.

Det är lätt att hantera sökningar i IEEE-databasen. Den innehåller bra möjligheter för att anpassa sökresultaten efter egna kriterier. Sökresultaten begränsades genom ett antal inkluderings- och exkluderingskriterier. Fokus låg på konferens- och journalartiklar publicerade mellan åren 2016 - 2018. Konferens- och journalartiklar har hög trovärdighet. När det gäller publikationssåren har det visat sig att artiklar skrivna före år 2016 är irrelevanta för arbetet. Även för Internet of Things är det olämpligt att titta långt tillbaka då smarta enheter utvecklas snabbt, vilket kan innebära att informationen inte längre är giltig. Sökorden som användes och som resulterade i en del relevanta artiklar var Internet of Things, privacy och privacy by design som är nyckelorden tagna ur forskningsfrågan. I kombination med nyckelsökorden söktes andra ord som security, data protection och threats men de gav mindre relevanta resultat. Den grundläggande söksträngen söktes endast i IEEE. Andra sökningar genomfördes i början av arbetet för att skapa en helhetsbild av området som studeras. Vissa sökningar utfördes i ACM och IEEE och andra i Google scholar. Eftersom det i Google scholar ligger många artiklar samlade från olika databaser, valdes den för en första överblick. Dessa sökningar saknar därför alla typer av kriterier som senare lades till för att få den heltäckande söksträngen.

Den heltäckande söksträngen resulterade i 65 artiklar. Med inkluderings- och exkluderingskriterierna för publikationsform, publikationssår och abstraktinnehåll minskade antalet till 44 artiklar. För dessa artiklar undersöktes först rubrikerna och irrelevanta artiklar filtrerades bort. I artiklar som filtrerades bort ingick vissa artiklar som hittades i de andra databaserna (duplicering). Nästa steg för de kvarvarande artiklarna var innehåll på fulltext. Till slut resulterade den heltäckande söksträngen i endast sju relevanta artiklar som användes i uppsatsen. De andra sökningar resulterade i tre relevanta artiklar från ACM, sex artiklar från Google scholar och elva andar källor som websidor och e-böcker som hittades på internet.

Eftersom det i Google scholar finns ett mycket större antal artiklar som dyker upp vid varje sökning, har valet av artiklar utförts på ett lite annorlunda sätt. Inte bara efter rubrik och abstrakt utan även efter antalet citeringar som artikeln har fått. Artiklar som var mest citerade prioriterades.

7

2.3 Metoddiskussion

2.3.1 Survey

Survey som metod samlar in data från människor eller händelser på ett systematiskt och standardiserat sätt [15]. Det som gör survey unikt gentemot alla forskningsmetoder är möjligheten att generalisera data till större grupper. Resultaten av detta arbete kommer att kunna generaliseras tack vare användningen av survey. Metoden är lämplig för detta arbete eftersom syftet är att få en förståelse för privacy by design-arbetssättet inom Internet of Things som helhet istället för att ta upp ett specifikt fall för diskussion. Survey använder sig av insamlat data för att hitta mönster. Med hjälp av den insamlade data blir det möjligt att resonera kring och skapa en uppfattning om privacy by design och hur den fungerar.

Genom survey kan data genereras på flera sätt som enkäter, intervjuer, observationer eller dokument [15]. Genom dokument sker första delen av datagenereringen för detta arbete. För datagenereringen krävs konferens- eller journalartiklar som behandlar Internet of Things och (GDPR, privacy by design, personlig integritet eller säkerhet). Artiklarna väljs ut genom ett antal olika kriterier som tidigare identifierades och motiverades i kapitel 2.2. Anledningen till att söksträngen resulterade i endast sju relevanta artiklar beror på att GDPR är relativt nytt.

Genom att använda dokument för datagenereringen blir det enklare att samla in den typ av information som behövs för detta arbete. Sökningen efter artiklar i databaser ger möjligheten att specificera sökningar genom att ange kriterier som varje artikel ska ha [15]. Det sparar en del tid genom att irrelevanta artiklar kan utan svårigheter filtreras bort. GDPR är exempelvis relativt nytt, därför finns inte artiklar som tar upp något konkret om privacy by design innan år 2016. Detsamma gäller Internet of Things, alldeles för gamla artiklar är ointressanta för arbetet. Smarta enheter utvecklas kontinuerligt vilket leder till att kunskapen också förändras. Eftersom ämnet som studeras är ganska brett är det fördelaktigt att kunna filtrera bort de delar som är ointressanta för arbetet [15]. Möjligheten till begränsning är också fördelaktig genom exempelvis att begränsa sökningen till en viss typ av artiklar.

Eftersom det finns svårigheter i att hitta tillräckligt många respondenter som kan delta på intervjuer kan survey-metoden inte användas också som metod för utförandet av intervjuerna [15]. För att survey ska kunna användas på rätt sätt krävs att många intervjuer utförs för att kunna generalisera resultaten.

8

2.3.2 Case study

Det finns andra forskningsmetoder som kan tillämpas för utförande av studien och för att få svar på forskningsfrågan. En möjlig forskningsmetod är case study. Den används bland annat för att utforska [15]. Case study väljer en specifik del i ett ämne att studera. Den går som de flesta andra metoderna mer på djupet i ett ämne snarare än bredden [15]. I case study-metoden undersöks endast en instans av ett fenomen. Inom case study kan data genereras på flera sätt som enkäter, intervjuer, observationer eller dokument [15]. Genom semi-strukturerade intervjuer sker datagenereringen för detta arbete. Eftersom det finns svårigheter i att hitta respondenter som kan delta på intervju används case study-metoden. Syftet i case study skiljer sig åt från survey. Här sker ingen generalisering av resultaten, varje fall studeras för sig självt. Data från intervjuerna kan trots det jämföras och slutsatser kan dras.

För datagenereringen krävs respondenter med teknisk bakgrund och som har kunskap om eller arbetar med att införa GDPR i sin organisation eller i en annan organisation. Respondenterna ska ha mycket kunskap inom områden (Internet of Things och GDPR eller säkerhet) och ska ha förmågan att koppla dem till varandra. Respondenterna väljs genom ett målstyrt urval som är en strategisk urvalsmetod [20]. Principen för denna urvalsmetod är att genom studiens syfte göra ett urval av personer som i någon mån har kunskap om eller är berörda av det studien tar upp [20]. Anledningen till att det endast utförs två intervjuer är svårigheten att få tag på kunniga personer inom området då GDPR är relativt nytt. En annan anledning är att alla personer med den rollen är fullt upptagna med förberedelser inför maj månad då lagen börjar gälla.

En av fördelarna med användningen av intervjuer som datagenereringsmetod kopplat till detta arbete är att få fram detaljerad information om privacy by design i Internet of Things-konceptet [15]. Fördelen med just semi-strukturerade intervjuer är möjligheten att ställa tolkande- och följdfrågor vilket leder till bättre förståelse [15]. Som tidigare nämnt är ämnet som studeras relativt nytt vilket gör det svårt att förutsäga svaren som respondenterna kommer att ge. Vissa svar kan vara oväntade eller komplexa. Därför skulle de behöva diskuteras för att kunna få en tolkning och analys på djupare nivå. Därför hade det varit svårt att vidareutveckla eller gå djupare in på ett svar genom en enkätundersökning. Det hade också varit svårt att veta vilka följdfrågor som ska ställas för att få just det svar som söks. Frågorna måste vara genomtänkta för att lättare kunna analysera resultaten. Intervjuer stödjer genom att ge möjligheten att ställa komplexa frågor och anpassa exempelvis ordningen på frågorna efter personen och omständigheterna vilket är eftersträvat [15].

För case study kan antingen ett kvantitativt eller ett kvalitativt angreppssätt tillämpas [15]. För denna studie valdes ett kvalitativt angreppssätt av flera anledningar. Främst för att det kvalitativa angreppssättet används framförallt i skapandet av en större förståelse för ett verkligt område, istället för att producera förklaringar till det [15]. Detta passar bra ihop med syftet till denna studie.

Syftet bakom denna studie är att undersöka hur privacy by design kopplad till GDPR kan påverka säkerheten och personliga integriteten hos Internet of Things-system generellt. Studien strävar efter att få en generell bild av påverkan istället för att välja ett fall som exempelvis smarta lås att gå djupare in på. Studien vill täcka alla möjliga positiva och negativa aspekter av privacy by design. Därför är det svårt att endast utgå från case study-metoden i studien.

9

2.3.3 Etnografi

En annan forskningsmetod som skulle kunna tillämpas är etnografi. Etnografi liknar survey i hur den grundar sig [15]. Båda metoderna grundar sig på systematiska studier. I etnografi läggs tidigare teorier och forskning åt sidan, fokuset läggs istället på verkligheten [15]. Det är ett annat möjligt sätt att titta på forskningsfrågan. Hur läget är i verkligheten bort ifrån teorier som kan möjligtvis påverkas av författarnas åsikter. För att kunna få en bild som representerar verkligheten är det viktigt att tillbringa tillräckligt lång tid på fältet [21], vilket kan vara svårt att införa i denna studie i tanke på den begränsade tiden. Etnografi kan vara riskabelt att införa då resurserna är begränsade [21]. Det finns risk att metoden inom den tid som finns inte leder till den data som behövs för att slutföra studien [21].

Eftersom etnografi ger en heltäckande detaljerad bild som representerar en situation i verkligheten, resulterar det i en fördjupad studie inom området som i sin tur kan leda till att resultaten inte går att generaliseras [15]. Generaliseringen är viktig i denna studie.

Ämnet i frågan är känsligt på olika sätt. Känsligheten skapar problem i införandet av etnografi som metod i form av observationer på exempelvis ett företag. Känsligheten är ytterligare en anledning till att observationer inom etnografi inte används för datainsamlingen för denna studie. Företag vill inte dela med sig av det positiva gällande hur de skyddar den personliga integriteten för att kunna vara unika. De vill heller inte visa svagheten i företaget kring skyddet av säkerheten i allmänhet.

10

3 Resultat

3.1 Litteraturstudie

De senaste studierna visar på mycket sårbarhet i säkerheten hos inbäddade enheter som är kärnkomponenterna i Internet of Things [8]. Säkerheten saknas i kommunikationen mellan två noder inom Internet of Things [22]. Känsliga data som överförs från sensorer måste skyddas från obehörig åtkomst. Den fysiska säkerheten hos Internet of Things-enheter får inte kompromissas [22]. Under 2016 har antalet allvarliga proof-of-concept-attacker på Internet of Things-enheter ökat [23]. En av de senast rapporterade sårbarheterna det året var i åtkomsten av nyckellösa bilar. Angående personlig integritet har det varit historier om hackbara babymonitorer. Ett annat exempel är Samsungs smarta TV som lyssnar på användarnas konversationer [23]. En generell lösning till problemet hos Internet of Things-system gällande datahantering har fortfarande inte hittats [24]. Om personlig integritets- och säkerhetsoron läggs till i uträkningen blir utmaningen större. Authentication, incident response med mera är få aspekter av information säkerhet och personlig integritet. Dessa aspekter blir extremt svåra att implementera korrekt för en heterogen och mycket dynamisk uppsättning av deltagare.

Stöld av känslig information leder till seriösa personliga integritetshot och ger möjligheter till diskriminering och övervakning som i sin tur har stor inverkan på invånarnas autonomi [25]. En studie visar att varje person kommer att ha i genomsnitt 26 sammanbundna enheter år 2020 [24]. Det stora antalet enheter skapar nya utmaningar som måste adresseras [8]. Om inte hoten adresseras korrekt kommer de att hindra de övergripande fördelarna hos Internet of Things-systemen [8]. Ett allvarligt integritetsproblem är identifikationen av personlig information under överföring genom internet [26]. Ett exempel är om en användare köper ett RFID-taggat objekt med bankkortet [5]. I någon situation kan användarens personliga information länkas automatiskt till det köpta objektet så att leverantörerna av molntjänsten får reda på det. Denna typ av dataläckage kan leda till personlig integritetshot avseende spårning, lokalisering och personifiering [5].

En anledning till integritetsproblem är att det råder brist på systematiska metoder som vägleder en Internet of Things-mjukvaruutvecklingsprocess i designen av personlig integritet [7]. Det finns svårigheter i att tillämpa existerande informationssäkerhetskoncept på Internet of Things-system [8]. Svårigheterna ligger i att det finns många skillnader mellan klassiska informationsteknikssystem och Internet of Things-system. Skillnaderna beror på att klassiska informationsteknikssystem har konfidentialitet och integritet som primära skyddsmål, och oftast är skydd mot cyberattacker en kohandel mellan säkerhet och tillgänglighet. När ett system utsätts för en lyckad cyberattack kan det utsatta systemet komma att ligga nere under en viss tid och återställas senare efter attacken. Detta arbetssätt kan inte tillämpas på de flesta Internet of Things-system eftersom tillgänglighet där är något grundläggande [8]. Konsumenternas förtroende för Internet of Things ligger dåligt till för tillfället [23]. Det börjar hos hårdvaran som designas för att uppfylla detalj- och teknikbehoven hos B2B- istället för B2C-marknasstrategin. Detta med avsikt att hålla kostnader för Internet of Things-enheter på en låg nivå, för att vara diskret och för att kunna massproducera. Utvecklare har på grund av det gett lite uppmärksamhet åt delar som personlig integritet, säkerhet och användbarhet [23].

Integritetsramverk är en sammanhängande uppsättning av angripbara principer som finns för att skydda internetanvändarens personliga integritet [27]. Vid utveckling och distribuering av ett informationsteknikssystem ska systemdesignen innehålla säkerhets- och integritetsegenskaper som stämmer överens med

11

principerna hos integritetsramverket. Det finns flera ramverk som har till syfte att få fram integritetskrav och designa integritetsförmågor i system [7]. Ett exempel är det allra första förslaget på ett privacy by design-ramverk av Ann Cavoukian [7]. Ramverket bestod av sju grundläggande principer som skulle följas vid utvecklingen av integritetskänsliga applikationer. Dessa principer är till för datorsystem generellt och saknar detaljer för att fungera bra för Internet of Things-enheter. Hoepman kom också med ett arbete som identifierar åtta strategier för hur integritet kan designas [7]. Där ingick att minimera, dölja, separera, aggregera, informera, kontrollera, upprätthålla och bevisa. Hoepmans designstrategi hjälper till att organisera och strukturera. Anledningen till varför Hoepmans designstrategi är svår att tillämpa är att den inte är skapad specifikt för Internet of Things-enheter.

En viktig språngbräda mot att ta itu med dessa utmaningar är att överväga säkerhet och personlig integritet i utvecklingen av Internet of Things-system från början [24]. För att uppnå säker kommunikation mellan enheter måste Internet of Things-applikationer inkludera tjänster som kryptering och access control [22]. En stor del av problematiken ligger i datahanteringen. Datahanteringen gäller hur data utbyts mellan enheter (kommunikationen), hur data samlas (lagring) och hur data behandlas (analytisk) [24]. Internet of Things med bättre skydd för personlig integritet, dataskyddstekniker och etiska vanor kommer med stor sannolikhet att vinna användarnas förtroende och bli konkurrenskraftig fördel i den anslutna världen [22]. En användare bör acceptera en Internet of Things-installation endast om infrastrukturen är säker, pålitlig och bevarar den personliga integriteten [5].

12

3.2 Intervjuresultat

I detta avsnitt presenteras resultaten från de utförda intervjuerna. Indata från intervjuerna bearbetades för att kunna presenteras på ett systematiskt sätt för att resultatet ska bli lätt att överblicka. Genom att först hitta nyckelorden i svaren har det kunnat leda till de mest relevanta citaten i intervjuerna [18]. Citaten användes för att skapa teman, liknande citat samlades ihop under ett tema som beskriver dem. Genom teman blir det mycket enklare att överblicka hur citaten passar ihop. För att det ska bli enkelt att referera till olika citat senare i analysen har varje citat fått en

identitet som består av temats identitet och citatnummer på formatet (tema-id:citatnummer).

Senare i texten kommer hänvisningen till olika citat att ske genom formatet, exempelvis (1:35).

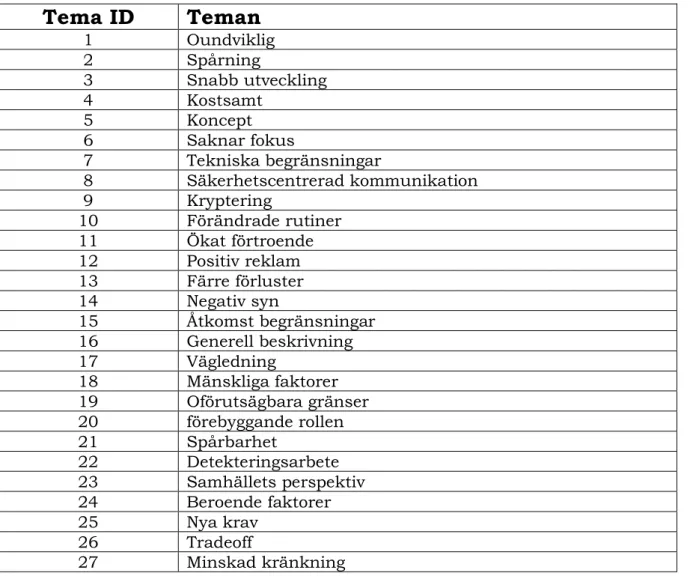

Tema ID

Teman

1 Oundviklig 2 Spårning 3 Snabb utveckling 4 Kostsamt 5 Koncept 6 Saknar fokus 7 Tekniska begränsningar 8 Säkerhetscentrerad kommunikation 9 Kryptering 10 Förändrade rutiner 11 Ökat förtroende 12 Positiv reklam 13 Färre förluster 14 Negativ syn 15 Åtkomst begränsningar 16 Generell beskrivning 17 Vägledning 18 Mänskliga faktorer 19 Oförutsägbara gränser 20 förebyggande rollen 21 Spårbarhet 22 Detekteringsarbete 23 Samhällets perspektiv 24 Beroende faktorer 25 Nya krav 26 Tradeoff 27 Minskad kränkningTabell 1 – presenterar alla identifierade teman med tema id för första och andra intervjun

13

3.2.1 Resultat från första intervjun

Teman

Citat ID

Citat

Tema ID

Citat Nr

Oundviklig 1 1 Hur nära Internet of Things är till människor

Spårning 2 2 Samla in vår data

Snabb utveckling 3 3 Bristande kunskaper Kostsamt 4 4 Inte varit i fokus

4 5 Säkerhet i allmänhet är kostsamt Koncept 5 6 En fungerande produkt till lägsta

kostnad

Saknar fokus 6 7 Inte fanns en lag Tekniska

begränsningar

7 8 Hur hårdvaran är skapad 7 9 Hur mycket hårdvaran tåler

7 10 Kräver också resurser […] för att skapas 7 11 De är beroende av varandra

7 12 Mycket av säkerheten kommer ner till begränsningen av hårdvaran

7 13 Inte säker att det går att installera Internet of Things-enheter inom klassiska säkrade nätverk Säkerhetscentrerad

kommunikation

8 14 Överföringen är beroende av säkerheten på den dator man för över data till 8 15 Avtal som grundar sig på GDPR mellan

ett företag […] som får tillgång till data Kryptering 9 16 Genom att använda kryptering

9 17 Kommer varken angripare […] att kunna utnyttja data

Förändrade rutiner 10 18 GDPR påtvingar företag

10 19 Tvingar företag att ändra sin kultur och tankesätt

10 20 Kommer finnas fler säkra produkter Ökat förtroende 11 21 Privacy by design kan ge ett ökat

förtroende

Positiv reklam 12 22 Ett företag som […] använder privacy by design kan få positiv reklam

12 23 Genom information i form av samtycke, privacy policy och marknadsföring Färre förluster 13 24 Organisationer inte […] tvingas betala

böter

13 25 Organisationer inte […] får dåligt rykte 13 26 Använder sig av kryptering för att

skydda data

Negativ syn 14 27 Säkerhet kosta pengar och tar tid 14 28 Kommer ta tid innan man får något

resultat

14 29 Svårare att räkna ut vinsten i säkerhet Åtkomst begränsningar 15 30 Olika behörigheter som begränsar

14

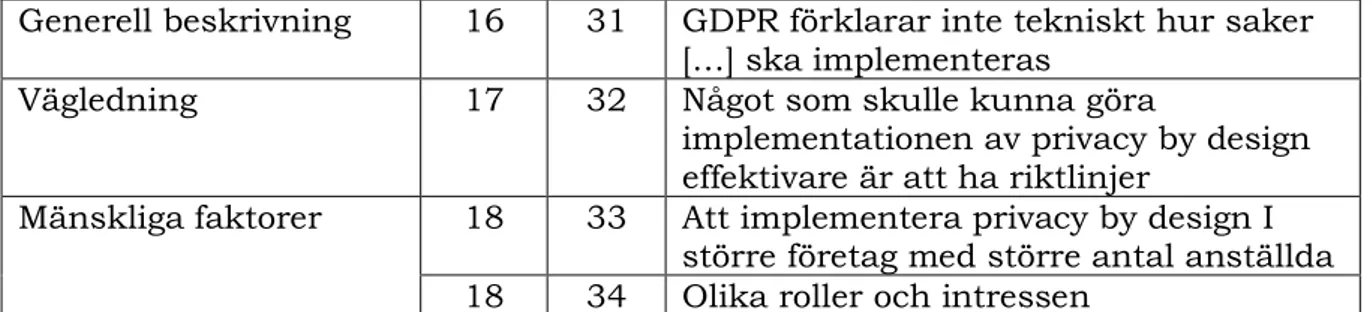

Generell beskrivning 16 31 GDPR förklarar inte tekniskt hur saker […] ska implementeras

Vägledning 17 32 Något som skulle kunna göra

implementationen av privacy by design effektivare är att ha riktlinjer

Mänskliga faktorer 18 33 Att implementera privacy by design I större företag med större antal anställda 18 34 Olika roller och intressen

Tabell 2 – presenterar vilka liknande citat som tillhör ett visst tema, första intervjun

3.2.2 Resultat från andra intervjun

Teman

Citat ID

Citat

Tema ID

Citat Nr

Oundviklig 1 35 Internet of Things finns på många olika platser

1 36 Platsaspekten blir svår att dölja Spårning 2 37 Lokalisering och tidsdatering som

tillkommer

2 38 Du kan följa över tiden vad någon gör 2 39 Många enheter som tillsammans kan ge

en rikare bild

Snabb utveckling 3 40 För system där man har bättre koll på vad de används till, är det lättare att utnyttja ramverk

3 41 Utvecklingen går fort

Kostsamt 4 42 Kostnader för att hyra om systemen 4 43 Hinder i form av att det blir dyrare Förändrade rutiner 10 44 Att inte sprida onödigt data

10 45 Att tänka ett extra varv kring […] data Ökat förtroende 11 46 Användare förutsätter att privacy by

design följs

11 47 Kommer finnas företag som är bättre på att tala om på vilket sätt de följer

privacy by design

Positiv reklam 12 48 Det finns marknadsföring eller betalningsvilja för att få förtroende Oförutsägbara gränser 19 49 Det är inte klart för användaren vad

Internet of Things-prylar innehåller 19 50 Stänger vi av datorn då är inte

webbkameran fysiskt möjlig att använda Förebyggande rollen 20 51 Det man menar med privacy by design

är att försöka skydda, har attacken väl skett och datan är tillgänglig så har den ingen betydelse.

15

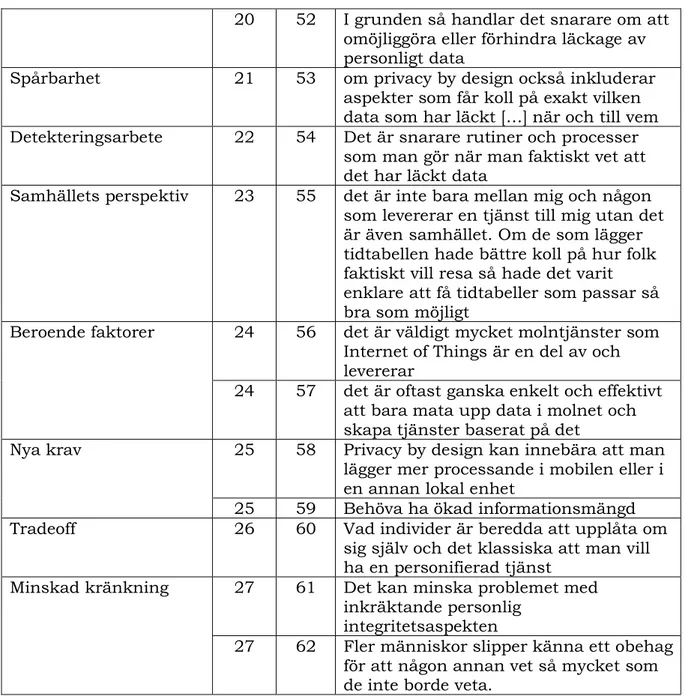

20 52 I grunden så handlar det snarare om att omöjliggöra eller förhindra läckage av personligt data

Spårbarhet 21 53 om privacy by design också inkluderar aspekter som får koll på exakt vilken data som har läckt […] när och till vem Detekteringsarbete 22 54 Det är snarare rutiner och processer

som man gör när man faktiskt vet att det har läckt data

Samhällets perspektiv 23 55 det är inte bara mellan mig och någon som levererar en tjänst till mig utan det är även samhället. Om de som lägger tidtabellen hade bättre koll på hur folk faktiskt vill resa så hade det varit enklare att få tidtabeller som passar så bra som möjligt

Beroende faktorer 24 56 det är väldigt mycket molntjänster som Internet of Things är en del av och levererar

24 57 det är oftast ganska enkelt och effektivt att bara mata upp data i molnet och skapa tjänster baserat på det

Nya krav 25 58 Privacy by design kan innebära att man lägger mer processande i mobilen eller i en annan lokal enhet

25 59 Behöva ha ökad informationsmängd Tradeoff 26 60 Vad individer är beredda att upplåta om

sig själv och det klassiska att man vill ha en personifierad tjänst

Minskad kränkning 27 61 Det kan minska problemet med inkräktande personlig

integritetsaspekten

27 62 Fler människor slipper känna ett obehag för att någon annan vet så mycket som de inte borde veta.

Tabell 3 – presenterar vilka liknande citat som tillhör ett visst tema, andra intervjun

16

3.2.3 Temaöversikt

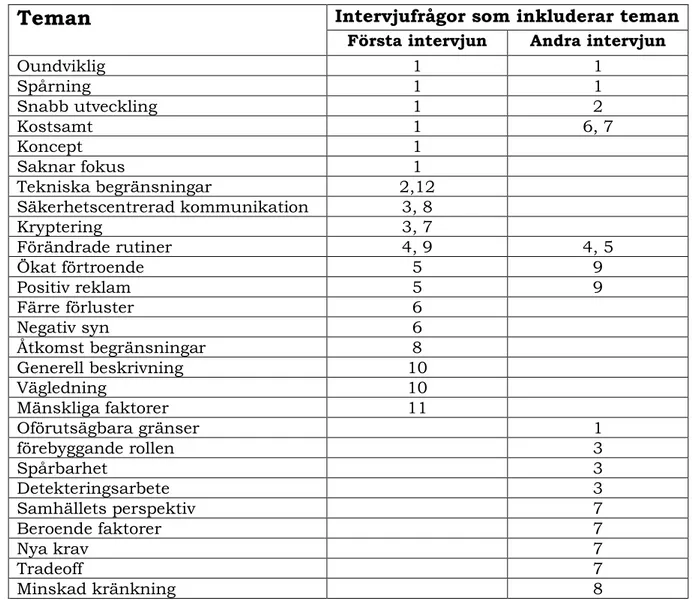

I denna tabell presenteras alla skapade teman och i vilka intervjufrågor de förekommer. Genom tabellen blir det lätt att överblicka i vilka frågor ett tema kan hittas men också hur ofta temat uppkommer. Förändrade rutiner är ett exempel på ett tema som förekommer i båda intervjuerna, i fråga 4 och fråga 9 i första intervjun och i fråga 4 och fråga 5 i andra intervjun. Förändrade rutiner-temat kan hittas under fyra frågor.

Teman

Intervjufrågor som inkluderar teman

Första intervjun Andra intervjunOundviklig 1 1 Spårning 1 1 Snabb utveckling 1 2 Kostsamt 1 6, 7 Koncept 1 Saknar fokus 1 Tekniska begränsningar 2,12 Säkerhetscentrerad kommunikation 3, 8 Kryptering 3, 7 Förändrade rutiner 4, 9 4, 5 Ökat förtroende 5 9 Positiv reklam 5 9 Färre förluster 6 Negativ syn 6 Åtkomst begränsningar 8 Generell beskrivning 10 Vägledning 10 Mänskliga faktorer 11 Oförutsägbara gränser 1 förebyggande rollen 3 Spårbarhet 3 Detekteringsarbete 3 Samhällets perspektiv 7 Beroende faktorer 7 Nya krav 7 Tradeoff 7 Minskad kränkning 8

Tabell 4 – presenterar i vilka intervjufrågor de olika teman förekommer

Genom att titta i tabell 4 går det enkelt att se de återkommande teman som har använts av samma respondent eller av båda respondenterna. Förändrade rutiner och

kostsamt är de två mest återkommande teman som det framgår av intervjuerna. Tekniska begränsningar ett annat viktigt tema som den första respondenten nämnde

flera gånger under intervjun. Oförutsägbara gränser är dock temat som den andra respondenten påpekade mycket. Annars var båda respondenterna övertygade om att Internet of Things-systemen är oundvikliga.

17

4 Analys och diskussion

4.1 Analys

Det framgår tydligt i båda intervjusvaren hur respondenterna är eniga i att personlig integritetsoron är högre i Internet of Things-system jämfört med andra klassiska informationsteknikssystem. Det beror på att det inom Internet of Things är svårt att veta vad ett system kan göra mer än det som är angivet (19:49) (19:50). Det är exempelvis svårt att veta att Facebook Messenger-applikationen spelar in ljud från omgivningen via enhetens mikrofon. Teorin visar att personlig integritetsoron för Internet of Things-enheter har fortfarande inte behandlats [7]. En av anledningarna till den stora mängden oro ligger främst i att Internet of Things-systemen är oundvikliga (1:1) (1:35) (1:36). Spårningsfaktorn är en annan anledning (2:2) (2:37) (2:38). I teorin kopplas dessa teman ihop för att skapa en tydligare bild av läget och oron [2, 3]. Enheter finns överallt och kan lokalisera exempelvis en användares fysiska plats. De kommunicerar med varandra för att utbyta tjänster och kan även samarbeta för att nå ett givet mål. Det innebär i sin tur att det är inte bara var och en av enheterna som samlar in data och agerar på den i isolering. Istället skapar de en gemensam bild av en person eller situation genom att samarbeta (2:39). Den snabba utvecklingen är ännu en sak som skapar oro, att det saknas kunskaper hos båda användare och utvecklare av hur Internet of Things-system verkligen funkar (3:3).

Det har visat sig finnas säkerhetsbrister inom Internet of Things-system. Säkerhetsbristerna är beroende av flera faktorer. Den första respondenten nämnde några gånger under intervjun att mycket av den bristande säkerheten i Internet of Things-system beror på tekniska begränsningar. Det handlar mycket om hårdvara kvalité (7:8) (7:9) (7:12) och beroendet mellan hårdvaran och mjukvaran (7:11). Att arbeta med säkerhet är relativt kostsamt, vilket tenderar att leda till bristande säkerhet i Internet of Things-applikationer (4:4). Säkerhet kräver resurser i form av tid och pengar, vilket båda respondenterna uppmärksammat (4:5) (7:10). Samma slutsats dras i teorin; hårdvaran designas för att uppfylla detalj- och teknikbehoven hos B2B- istället för B2C-marknadsstrategin, vilket innebär att producenten lägger mindre fokus på slutanvändaren [23]. Avsikten bakom detta är att hålla kostnader för Internet of Things-enheter på en låg nivå för att kunna massproducera. På grund av det har utvecklare gett lite uppmärksamhet åt aspekter som personlig integritet, säkerhet och användbarhet. Utöver det är det viktigt att nämna hur mycket själva konceptet av Internet of Things påverkar implementationen av säkerheten i produkterna. Det ligger i konceptet att få en fungerande produkt till lägsta pris (5:6). Av den anledningen ligger inte fokuset på att få en säker produkt utan att få en produkt som uppfyller syftet och som bidrar till intäkter.

Anledningen till att privacy by design används beskrivs i teorin som att lindra oron för personlig integritet [12]. Respondenterna är överens om att privacy by design kommer kunna bidra till ökat förtroende hos internetanvändare för system som använder sig av detta arbetssätt (11:21) (11:46). Genom att öka förtroendet hos internetanvändare kommer oron att minska. Vissa företag kommer att vara bättre på att tala om för användarna hur de har använt sig av privacy by design (11:47) (12:22) eftersom vissa företag har betalningsvilja för att få ökat förtroende (12:48). Förtroendet kopplat till Internet of Things med bättre skydd för personlig integritet nämns i teorin på samma sätt [22]. Med dataskyddstekniker och etiska vanor kommer Internet of Things med stor sannolikhet att vinna användarnas förtroende och bli en konkurrenskraftig fördel i den anslutna världen. Den andra respondenten nämner också att privacy by design kan bidra till minskad kränkning av den personliga integriteten (27:61) (27:62). Det ligger trots det en del ansvar på

18

användaren själv. I litteraturen nämns att användaren bör acceptera exempelvis en Internet of Things-installation endast om infrastrukturen är säker, pålitlig och bevarar den personliga integriteten [5]. Den första respondenten nämner att privacy by design kan ge ett ökat förtroende men då behöver användaren se hur privacy by design är använt genom information i form av samtycke, integritetspolicy eller marknadsföring (12:23).

Privacy by design består av ett antal principer som implementeras för att öka säkerheten [12]. Det framgår tydligt i teorin att det finns ett stort säkerhetsproblem i kommunikationen mellan två noder inom Internet of Things [22]. Enligt den första respondenten kan data som överförs mellan två noder inom Internet of Things skyddas genom bra kryptering (9:16) (9:17). Privacy by design presenterar kryptering som ett sätt att begränsa åtkomsten till ett system [22]. Det är dock inte tillräckligt att endast ett av systemen som inkluderas i överföringen använder sig av privacy by design för att skydda data (8:14). Privacy by design kommer inte ha någon verkan i det fallet. Därför krävs någon form av överenskommelse mellan företagen som är inkluderade för att försäkra skyddet av personlig integritet (8:15). Det finns en utmaning i konstruktionen av hårdvara och mjukvara (16:31). Den tekniska utmaningen är inget som privacy by design kan göra något åt. Det beror på att GDPR generellt inte beskriver hur lagarna tekniskt ska implementeras.

Privacy by design leder till förändrade rutiner i företag som i sin tur ökar skyddet av den personliga integriteten genom att fler säkra produkter skapas (10:19) (10:20). Den första respondenten menar att det nu finns en lag som påtvingar företag att skydda den personliga integriteten till skillnad från tidigare (10:18) (6:7). Den andra respondenten förklarar att något som ingår i privacy by design som att inte sprida data i onödan kan reducera attacker av typer secondary usage (10:44). Privacy by design kan vara en del av lösningen i problematiken hos Internet of Things endast genom behovet av att tänka ett extra varv kring data som samlas in och behandlas (10:45).

Den första respondenten berättar om fördelar kopplade till företag, att företag som använder sig av bra kryptering slipper risken att betala böter vid dataläckage, som följd slipper företaget få dåligt rykte (13:24) (13:25) (13:26). Enligt den första respondenten kan privacy by design minska skadeverkan efter en attack som resulterar i dataläckage. Den andra respondenten håller inte med, har en attack väl skett och data är tillgängligt så har privacy by design ingen betydelse. Respondenten förklarar att det som menas med privacy by design är att försöka skydda, att privacy by design har en förebyggande roll (20:51) (20:52). Respondenten tillägger och menar att om en applikation hade inkluderat spårbarhet, som ger koll på vilken data som har läckt, vem som har kommit åt datan samt när detta skett, hade skadeverkan kunnat minskats något (21:53).

Det finns ett antal hinder som kan försvåra implementationen av privacy by design i vissa situationer. Enligt den andra respondenten kan det vara svårt att implementera privacy by design i ett redan existerande system. Det kommer kosta mycket att hämta in systemet om det visar sig att det finns bättre sätt att skydda den personliga integriteten på (4:42). Risken att systemets tjänster försämras finns, därför vill företag undvika att införa ändringar i befintliga system (4:43). En systemägare kan få hinder i form av att det blir dyrare att uppnå samma kvalitet på en tjänst. Ett annat hinder kan handla om beroendet som Internet of Things har av molntjänster (24:56), som erbjuder ett enklare och effektivare sätt att lagra data på (24:57). För att skydda persondata genom privacy by design kan det innebära att det sker mer processande av data i den lokala enheten (25:58). Det kan i sin tur leda till ett behov av ökad informationsmängd för att erbjuda en lika bra tjänst lokalt (25:59). Den lokala enheten kommer behöva ha tillgång till mycket mer information som motsvarar flera Internet of Things-system tillsammans för att producera tjänsten, eftersom Internet of Things-systemen samarbetar för att producera en tjänst. I

19

skapandet av nya system finns det en avvägning mellan att skapa personifierade tjänster och att inte extrahera mycket data från en användare (26:60). Samma utmaning finns fast på samhällsnivån. Hur långt kan ett Internet of Things-system samla in data innan det når gränsen. Ett verklighetsbaserat exempel på utmaningen kan vara att få tidtabeller för kollektivtrafik som är anpassade efter invånarnas förflyttning (23:55).

4.2 Diskussion

I tidigare forskning förklaras att mer information för företag kan leda till innovation, hög effektivitet och produktivitet [4]. Företag som väljer privacy by design som arbetssätt för att skydda data kan utnyttja det genom att skapa reklam. Genom positiv reklam kommer användare att få större förtroende för ett företag och på så sätt kan företaget samla in mer data genom användarens samtycke. Insamlingen av mycket data kan i sin tur användas i förbättringen av produkter och för att tjäna mer pengar. Vinsten når inte endast företagen, utan samhället tar också del av de förbättrade tjänsterna. I tidigare givet exempel angående anpassade tidtabeller för kollektivtrafik, påvisas en vinst för hela samhället på enstaka individers insamlade data. Det förenklar vardagen för invånarna.

GDPR lyfter fram användarnas rätt att kontrollera personligt data. Där användaren genom sitt samtycke kan ta del av vissa tjänster och förbjuda andra helt från att behandla datan. Hittills har en användare kontroll över personligt data, men i Internet of Things saknas dataskydd. Där kommer privacy by design rollen in i bilden. För att insamlat data inte ska läckas, finns principer inom privacy by design som vägleder i utvecklingsprocessen av en produkt för att införa säkerhet.

Data som samlas in med samtycke och som skyddas på ett bra sätt ger möjlighet för vidareutveckling av ännu smartare system. Det ger möjligheten att förenkla vardagen för flera invånare.

Resultaten från vår studie styrks av tidigare forskningsresultat inom området angående möjliga lösningar till integritetsproblemet inom Internet of Things. Dessa resultat överensstämmer med vad Barbosa m.fl. fann i deras studie, genom att överväga säkerhet och personlig integritet i utvecklingen av Internet of Things-system från början kan personlig integritet skyddas [24]. Resultaten från vår studie förstärks av Perera m.fl. när de förklarar att en anledning till integritetsproblemet är att det råder brist på systematiska metoder som vägleder en Internet of Things-mjukvaruutvecklingsprocess i designen av personlig integritet [7]. Dessa resultat från tidigare forskning stödjer tillsammans resultaten av vår studie, att privacy by design kan vara en möjlig lösning i problematiken.

20

5 Slutsats och vidare forskning

Forskningsfrågan som behandlas i vår studie är: vilken påverkan har privacy by design på Internet of Things-system gällande hanteringen av personligt data som kan kränka den personliga integriteten?

Nyckelproblemet ligger inom konceptet Internet of Things som saknar säkerhetsaspekten. GDPR kommer med en del krav som måste uppfyllas för att någon ska kunna erbjuda tjänster på internet. Därav kan företag få olika typer av straff som konsekvens för att lagen inte har följts. Privacy by design är en möjlig lösning i problematiken för företag som inte har haft med säkerhet i utvecklingen tidigare. Privacy by design går nämligen att använda för alla typer av företag, stora som små. I vår mening leder detta till slutsatsen att privacy by design kommer att ha en positiv påverkan på Internet of Things-system. Privacy by design har teoretiskt kunnat visa innehavande av att öka skyddet av personlig integritet. Principerna inom privacy by design fungerar som en bra vägledning i införandet av säkerhet i utvecklingsprocessen av produkter.

Som förslag till vidare forskning hade det varit intressant att undersöka ett specifikt fall på djupet som till exempel hur Samsung har arbetat för att införa privacy by design, specifikt i smarta TV-apparater. Ett annat förslag kan vara att genomföra en undersökning för att kunna ta fram generella rekommendationer som företag kan använda sig av tillsammans med privacy by design, för att effektivisera privacy by design-arbetssättet.

21

6 Referenser

[1] Uckelmann, D., Harrison, M. and Michahelles, F. (2011). An Architectural Approach Towards the Future Internet of Things. Architecting the Internet of

Things, [online] pp.1 - 24. [Accessed 10 Mar. 2018].

[2] Roman, R., Zhou, J. and Lopez, J. (2013). On the features and challenges of security and privacy in distributed internet of things. Computer Networks, [online] 57(10), pp.2266 - 2279. [Accessed 8 Mar. 2018].

[3] Roman, R., Najera, P. and Lopez, J. (2011). Securing the Internet of Things. Computer, [online] 44(9), pp.51 - 58. [Accessed 8 Mar. 2018].

[4] Dlamini, N. and Johnston, K. (2016). The use, benefits and challenges of using the Internet of Things (IoT) in retail businesses: A literature review. 2016

International Conference on Advances in Computing and Communication Engineering (ICACCE), [online] pp.430 - 436. [Accessed 7 Apr. 2018].

[5] Porambage, P., Ylianttila, M., Schmitt, C., Kumar., Gurtov, A. and Vasilakos, A. (2016). The Quest for Privacy in the Internet of Things. IEEE Cloud

Computing, [online] 3(2), pp.36-45. [Accessed 2 Apr. 2018].

[6] Suo, H., Wan, J., Zou, C. and Liu, J. (2012). Security in the Internet of Things: A Review. 2012 International Conference on Computer Science and Electronics

Engineering, [online] pp.648 - 651. [Accessed 9 Mar. 2018].

[7] Perera, C., McCormick, C., Bandara, A., Price, B. and Nuseibeh, B. (2016). Privacy-by-Design Framework for Assessing Internet of Things Applications and Platforms. Proceedings of the 6th International Conference on the Internet of

Things - IoT'16, [online] pp.83 - 92. [Accessed 13 Mar. 2018].

[8] Cam-Winget, N., Sadeghi, A. and Jin, Y. (2016). Invited - Can IoT be

secured. Proceedings of the 53rd Annual Design Automation Conference on -

DAC '16, [online] pp.1 - 6. [Accessed 13 Mar. 2018].

[9] Moldovan, G., Tragos, E., Fragkiadakis, A., Pohls, H. and Calvo, D. (2016). An IoT Middleware for Enhanced Security and Privacy: The RERUM

Approach. 2016 8th IFIP International Conference on New Technologies, Mobility

and Security (NTMS), [online] pp.1 - 5. [Accessed 3 Apr. 2018].

[10] Ne.se. (2018). integritet - Uppslagsverk - NE.se. [online] Available at:

https://www.ne.se/uppslagsverk/encyklopedi/l%C3%A5ng/integritet

22

[11] Datainspektionen.se. (2018). Om integritet - Datainspektionen. [online] Available at: https://www.datainspektionen.se/om-integritet/ [Accessed 14 Jun. 2018].

[12] Datainspektionen.se. (2018). Inbyggd integritet – Privacy by design -

Datainspektionen. [online] Available at:

https://www.datainspektionen.se/lagar-och-regler/personuppgiftslagen/inbyggd-integritet-privacy-by-design/ [Accessed 11 Mar. 2018].

[13] Datainspektionen.se. (2018). Dataskyddsförordningen GDPR -

Datainspektionen. [online] Available at:

https://www.datainspektionen.se/lagar--regler/dataskyddsforordningen/

[Accessed 14 Jun. 2018].

[14] Gdpr.se. (2018). [online] Available at: https://gdpr.se/ [Accessed 14 Jun. 2018].

[15] Oates, B. (2006). Researching information systems and computing. 1st ed. London: SAGE, pp.125433.

[16] Wänström, L. (2018). Datainsamlingsmetoder för primärdata, datorstöd. [ebook] pp.1 - 8. Available at: http://gauss.stat.su.se/gu/um/arkiv/f6ht09.pdf

[Accessed 7 Apr. 2018].

[17] Sallnäs, E. (2018). Beteendevetenskaplig metod Intervjuteknik och analys av

intervjudata. [ebook] pp.1 - 40. Available at:

http://www.nada.kth.se/kurser/kth/2D1630/Intervjuteknik07.pdf [Accessed 5 Apr. 2018].

[18] Hedin, A. (2011). En liten lathund om kvalitativ metod med tonvikt på intervju. [ebook] Studentportalen, pp.1 - 15. Available at:

https://studentportalen.uu.se/uusp-filearea-tool/download.action?nodeId=459535&toolAttachmentId=108197 [Accessed 3 Apr. 2018].

[19] Eklund, G. (2012). Intervju som datainsamlingsmetod. [ebook] pp.1 - 4. Available at: https://www.vasa.abo.fi/users/geklund/PDF/Intervjuer.pdf

[Accessed 4 Apr. 2018].

[20] Bryman, A. and Nilsson, B. (2011). Samhällsvetenskapliga metoder. Malmö: Liber.

[21] Denscombe, M. (2014). The Good Research Guide: For Small-scale Research

23

[22] Husamuddin, M. and Qayyum, M. (2017). Internet of Things: A study on security and privacy threats. 2017 2nd International Conference on Anti-Cyber

Crimes (ICACC), [online] pp.93 - 97. [Accessed 3 Apr. 2018].

[23] Edwards, L., McAuley, D. and Diver, L. (2016). From Privacy Impact Assessment to Social Impact Assessment. 2016 IEEE Security and Privacy

Workshops (SPW), [online] pp.53 - 57. [Accessed 9 Apr. 2018].

[24] Barbosa, M., Mokhtar, S., Felber, P., Maia, F., Matos, M., Oliveira, R., Riviere, E., Schiavoni, V. and Voulgaris, S. (2017). SAFETHINGS: Data Security by Design in the IoT. 2017 13th European Dependable Computing Conference

(EDCC), [online] pp.117 - 120. [Accessed 31 Mar. 2018].

[25] Kumar, R., Caverlee, J. and Tong, H. (2016). Proceedings of the 2016

IEEE/ACM International Conference on Advances in Social Networks Analysis and Mining. 1st ed. [Piscataway, NJ]: IEEE, pp.1103 - 1110.

[26] IT-ord. (2017). RFID | IDG:s ordlista. [online] Available at: https://it-ord.idg.se/ord/rfid/ [Accessed 9 Apr. 2018].

[27] Kotz, D., Avancha, S. and Baxi, A. (2009). A privacy framework for mobile health and home-care systems. Proceedings of the first ACM workshop on

Security and privacy in medical and home-care systems - SPIMACS '09, [online]

24

7 Bilagor

Här presenteras resultatet av transkriberingen från första och andra intervjun.

7.1 Första intervjun

1. Det talas mycket om personlig integritetshot i samband med Internet of Things-system. Är det svårare att skydda personlig integritet i Internet of Things-system till skillnad från klassiska IT-system?

Personlig integritetshot finns inte bara i Internet of Things-system, det finns också i klassiska informationsteknikssystem dock inte i samma utsträckning. Det handlar i störst del om hur nära Internet of Things-system är till människor i jämförelse med andra klassiska informationsteknikssystem. Internet of Things-enheter finns nära för att samla in vår data. Det kan lite också handla om bristande kunskaper i hur en Internet of Things-enhet ska skyddas. I allmänhet har personlig integritet inte varit i fokus dels för att det inte fanns en lag som påtvingade att personliga data ska skyddas och dels för att säkerhet i allmänhet är kostsamt. När det gäller just Internet of Things-system så brukar producenterna vilja släppa ut produkter så fort det går. Fokuset vid skapandet av Internet of Things-system ligger i att ha en fungerande produkt till lägsta kostnad.

2. Finns det något i Internet of Things som hindrar eller försvårar implementationen av privacy by design?

Hårdvaran och mjukvaran båda har betydelse i konstruktionen av en säker Internet of Things-enhet. De är beroende av varandra. Det är inte alla hårdvaror som klarar av kraven som mjukvaran kan komma med. Det kan handla om lagringsutrymmet. När det kommer till lagringsutrymmet så kan detta påverka hur stora och många krypteringsnycklar som kan sparas, vilket i sin tur påverkar skyddet och krypteringsgraden. Vidare påverkar detta även loggning, hur mycket som kan sparas över aktiviteterna på en Internet of Things-enhet. Loggningen behövs för att ta reda på vad som har hänt när till exempel en enhet blir hackad. Slumptal är mer knutna till hårdvaran, om den har möjlighet att läsa av ”slumpmässiga” faktorer för att generera slumptal till exempel som förändringar i spänningen. Det beror alltså mycket på hur hårdvaran är skapad och hur mycket den tåler. En säker mjukvara är inte endast beroende av hårdvaran utan kräver också resurser i form av tid och pengar för att skapas. Vilket i sin tur försvårar implementationen av privacy by design.

3. Går det genom privacy by design att kontrollera data inom Internet of Things i alla tre tillstånd (lagring, behandling och överföring)?

Ja det går genom att använda sig av kryptering genom hela systemet, då kommer alla datatillstånd att kunna kontrolleras. Kryptering nämns som exempel i privacy by design för skydd av uppgifter som är lagrade. När det gäller överföring så är det beroende av säkerheten på den dator man för över data till. För att säkerheten ska vara tillräcklig måste båda sidorna göra vad de behöver.

25

4. Kan privacy by design vara en del av lösningen i problematiken i Internet of Things kring styrningen som gäller säkerhetsbrister och dataläckage?

Ja det kan den vara till en stor del. GDPR påtvingar företag att ha koll på vilken data de samlar in, behandlar, lagrar och sprider. Det gör i sin tur att företag väljer att använda sig av privacy by design som ett arbetssätt för att styra data som systemet använder sig av. Valet av privacy by design ses vara mildare än att få böter efter ett dataläckage för att företaget inte har följt lagarna. Användandet av privacy by design i sin tur leder till en aning säkrare system där utvecklarna har koll på vad systemet gör så att de kan i sin tur informera användarna om vilken data som samlas och vad den exakt används till.

5. Kan förtroendet hos en användare öka av att veta att ett Internet of Things-system använder sig av privacy by design?

Det är möjligt att privacy by design kan ge ett ökat förtroende, men då behöver användaren se hur privacy by design är använt. Detta kan vara genom information i form av consent (samtycke), privacy policy eller marknadsföring. Ett företag som visar utåt att de använder privacy by design kan få positiv reklam, men det behöver även göra det de säger.

6. Vad kan en organisation vinna på av att använda sig av privacy by design i ett Internet of Things-system?

Organisationer upplever för det mesta endast förlusterna som privacy by design medför. Säkerhet kostar pengar och tar tid att implementera. Tid och pengar är kvantitativa faktorer men resultatet är kvalitativt. Därför är det svårare att räkna ut vinsten i säkerhet. Det kommer ta tid innan man får något resultat som främjar användningen av privacy by design för en organisation. Något som skulle kunna vara positivt är att vid dataläckage kommer en organisation inte att ha stora förluster då den använder sig av kryptering för att skydda data. Detta i sin tur gör att organisationen inte hamnar i problem och tvingas betala böter och dessutom får dåligt rykte.

7. Kan privacy by design minska skadeverkan efter en attack som resulterar i dataläckage?

Absolut, om data är krypterat på ett bra sätt kommer varken angripare eller andra människor som skulle ha viljan att utnyttja data att kunna göra det.