Fakulteten för teknik och samhälle

Institutionen för datavetenskap

Examensarbete

15 högskolepoäng, grundnivå

Användarnas roll när det gäller

säkerhet och integritet i smarta hem

The smart home users and their role for risks

related to security and privacy

Nareeman Sharrad Virginia Iovana Vicol

Examen: Kandidatexamen 180 hp Handledare: Andreas Jacobsson Huvudområde: Informationssystem Andrabedömare: Enrico Johansson Program: Affärssystem

Sammanfattning

Smarta enheter i hemmet ärver samma säkerhet och integritetsproblem som förknippas med internet of things (IoT) eftersom de använder samma komponenter såsom RFID-taggar, sensorer, sensornätverk, WLAN och datalagring i molnet. Syftet med denna uppsats är att undersöka hur användarna av smarta hem uppfattar säkerhets- och integritetsrisker. Resultatet visar att vad som uppfattas som en risk kan skilja sig åt från en användare till en annan. Resultatet visar även att många användare är överens om vad de upplever som säkerhets- och integritetsrisker. Användarnas medvetenhet om riskerna däremot är ganska hög och de flesta känner till att säkerhets- och integritetsrisker förekommer med smarta hem innan de skaffar sig en smart enhet. Resultatet visar även att ganska många föredrar funktionalitet och billigare alternativ framför säkrare men dyrare produkter. Tidigare forskning fokuserar främst på vilka tekniker utvecklarna av SH enheter kan använda för att minska säkerhets- och integritetsrisker. Genom denna studie har vi kommit fram till att användarna spelar en lika viktig roll när risker uppstår som brister i själva tekniken. Användarna måste ta initiativet och skaffa sig kunskap om riskerna innan de börjar använda smarta enheter i hemmet. Slutsatsen visar att det är viktigt att utvecklarna och användarna tar gemensamt ansvar för att minimera risker med säkerhet och integritet i smarta hem.

Nyckelord

Abstract

Smart devices used in a home environment inherits the same security and privacy issues associated with Internet of Things (IoT) because they share the same basic components such as RFID tags, sensors, sensor networks, WLAN and cloud storage. The purpose of this paper is to examine how users of smart homes perceive security and privacy risks. The result shows that what is perceived as a risk is individual and is different from one user to the next. However, the results also show that many users agree on what they perceive as a security and privacy risk. User awareness, on the other hand, is quite high and most of them are aware of security and privacy risks associated with smart home technology before they acquire a smart device. The result also shows that quite many prefer functionality and cheaper options in stead of safer but more expensive products. Previous research focus on technical solutions developers can use to reduce security and privacy risks in smart units. In this study, we concluded that users play an equally important role in the creation of risks. Users must take the initiative and gain knowledge about the risks associated with smart devices in their home. Our conclusion shows that it is important that developers and users take joint responsibility to minimize the occurrence of security and privacy risks in the smart homes.

Keywords

Innehållsförteckning

1. Introduktion ... 1

1.1 Bakgrund ... 1

1.2 Problemdiskussion ... 2

1.3 Problemformulering och syfte ... 3

2. Forskningsmetod ... 4 2.1 Metoddiskussion ... 4 2.1.1 Roll av teori ... 4 2.1.2 Systematisk litteraturundersökning ... 4 2.1.3 Typ av data ... 5 2.1.4 Insamlingsmetod ... 5 2.1.5 Data analys ... 6 2.2 Forskningsstrategi ... 6 2.3 Metod för datainsamling ... 7 2.3.1 Individuell intervju ... 7 2.3.2 Intervjuguide ... 7 2.3.3 Enkätundersökning ... 8 2.4 Studiens kvalité ... 10

2.5 Validitet och reliabilitet ... 10

2.6 Källkritik ... 11

3. Teoretiskt ramverk ... 12

3.1 Säkerhet ... 12

3.2 Integritet ... 12

3.3 Tekniker för bättre säkerhet och integritet ... 12

3.3.1 Kryptering ... 12

3.3.2 Anonymitet och censurering ... 13

3.3.3 Autentiseringsprotokoll ... 13 3.4 Komponenter i SH ... 13 3.4.1 RFID ... 14 3.4.2 IR-sensor i larmet ... 15 3.4.3 Elmätare ... 15 3.4.4 Rörelsesensorer ... 15 3.4.5 Molnlagring ... 16

3.5 Datainsamling och lagring i SH ... 16

3.6 Riskanalysmetoden ISRA ... 17

3.8 Helhetslösning ... 19

4. Resultat... 20

4.1 Säkerhet ... 20

4.2 Integritet ... 20

4.3 Vem är ansvarig för att riskerna uppstår? ... 21

4.4 Tekniker för bättre säkerhet och integritet ... 21

4.5 Användarperspektiv ... 22

4.5.1 Säkerhet och integritet från användarnas enkätsvar ... 22

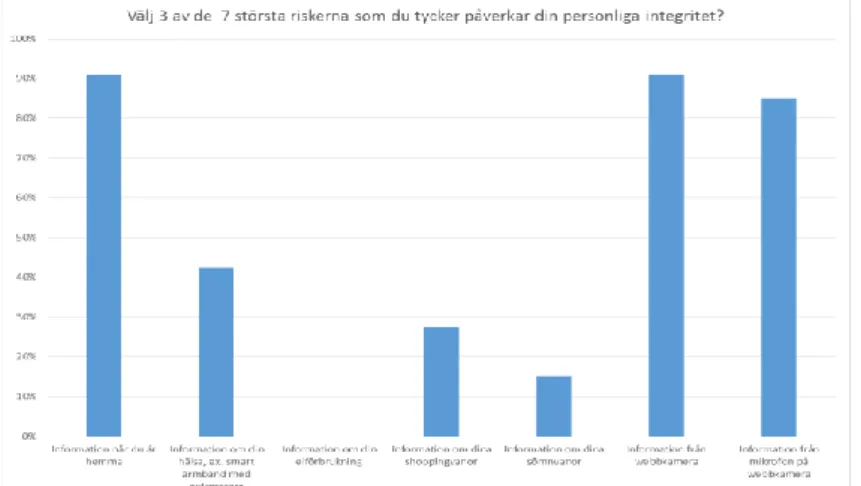

4.5.2 Risker ... 25

4.5.3 Användarnas lösningar för bättre säkerhet och integritet ... 26

5. Analys ... 27

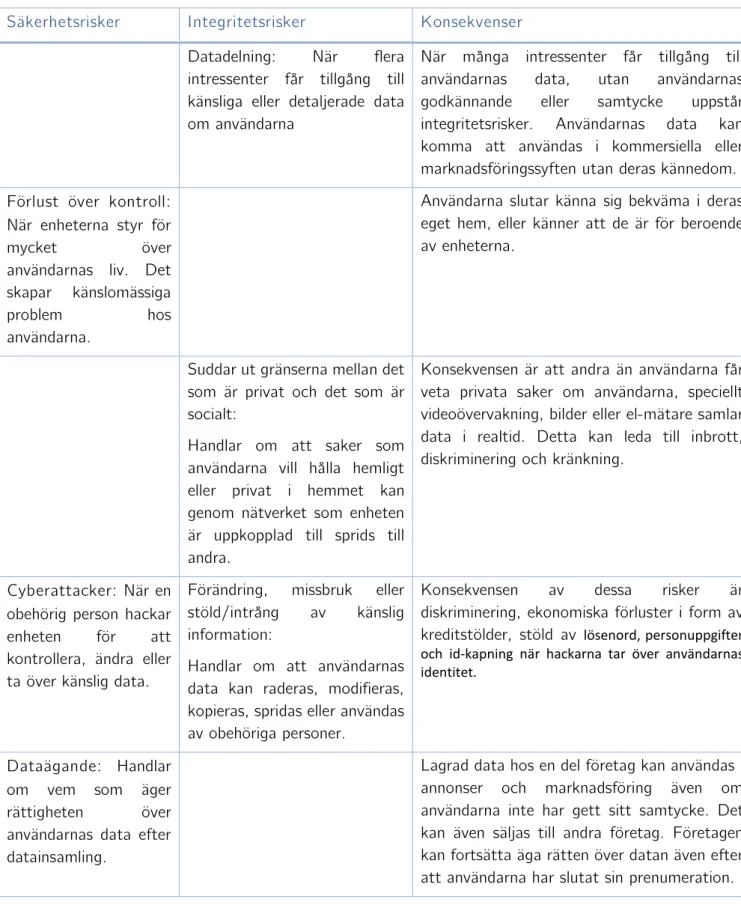

5.1 Säkerhetsrisker ... 27

5.2 Integritetsrisker ... 29

5.3 Riskidentifiering ... 31

5.4 Riskanalys enligt ISRA ... 34

... 35

... 35

5.5 Vad krävs det för bättre säkerhet och integritet? ... 35

5.6 CIA modellen ... 39

6. Diskussion ... 40

6.1 Användarnas roll ... 40

6.2 Gemensamt ansvar kan vara en bra lösning ... 40

6.3 Användarnas medvetenhet och kunskap ... 41

6.4 Framtida krav på leverantörerna och utvecklarna ... 42

6.5 Nya lagar ... 43

7. Slutsats och vidare forskning ... 43

8. Referenser ... 44

9. Bilagor ... 47

9.1 Resultat från kvalitativ öppna enkätfrågor ... 47

9.2 Intervjufrågor med säkerhetsexperten ... 51

9.3 Enkätfrågor till användarna av smarta hem teknik ... 52

Ordlista

Smarta hem (SH) eller intelligenta hem Internet of things (IoT)

Information security riskanalysis (ISRA)

1

1. Introduktion

Tekniska framsteg de senaste 30 åren har enligt Andersson m.fl. [3] bidragit till utvecklingen av sakernas internet eller på engelska Internet of Things (IoT) en teknik som används i smarta hem (SH). Det finns utmaningar när det gäller att uppnå en hög säkerhet och skydda individers integritet. Den här uppsatsen söker en bättre förståelse för säkerhets- och integritetsrisker med SH utifrån användarnas perspektiv från svar som samlats in genom en enkätundersökning.

1.1 Bakgrund

Enligt Li m.fl. [20] bidrar införandet av IoT inom olika områden en rad olika fördelar både för samhället och för individer. IoT förbättrar människors liv när det gäller bekvämligheter och samhället när det gäller resursanvändning. Framväxten av smarta enheter blir en allt mer viktig del av människors vardag både i arbetet och i hemmet. Olika branscher såsom logistik, läkemedel, handel men även SH och städer är idag allt mer beroende av IoT teknik. Men framväxten och införandet av IoT innebär inte bara fördelar utan även utmaningar vad gäller säkerhet och integritet [20]. Det är en stor utmaning att både skydda system mot angrepp och samtidigt hantera all personlig information som samlas in om användarna på ett korrekt sätt.

Wilson m.fl. [32] beskriver SH som en applikation av IoT och som definieras som en livsmiljö som innehåller tekniska enheter som tillåter användarna att styra hemmet automatisk. SH enligt Domingo [9] underlättar utförandet av vardagliga sysslor för användarna. Dessa sysslor kan vara att skapa inköpslistor för mat, effektivisera och reducera elkostnader och övervaka hemmet från inbrott och bränder. Automatiska tjänster utförs i SH enligt Wilson m.fl. [32] genom att smarta enheter och sensorer i huset samlar och analyserar användarnas data för att därefter utföra tjänster. Det smarta hemmet automatiserar och kontrollerar hemmamiljön med hjälp av en eller flera smarta objekt, såsom köksutrustning, automatiska ljus och dörrar, temperatur- och vattenregulatorer, elmätare, videokameror, larm m.m [32]. En nackdel med smarta enheter enligt Li m.fl. [20] är säkerhets- och integritetsbrister som förekommer med enheterna, vilket kan påverka användarnas syn på SH tekniken. Enligt Atzori m.fl. [5] kan en negativa syn på SH teknik uppstå på grund av säkerhets- och integritetsbrister som även kan minska användarnas acceptans för SH. Säkerhet handlar om att en tredje obehörig person inte ska kunna lyckas göra intrång eller avlyssna smarta objekt eller få tillgång till molntjänster enligt Ahmed och Hossain [1]. Doming [9] definierar integritet som att den insamlade data om användarna inte ska kunna avslöja användarnas privatliv. Eftersom enheterna i SH ofta kommunicerar data via ett trådlöst nätverk är risken stor att obehöriga personer kan få tillgång till data om enheten inte är försedd med rätt säkerhetstekniker som skyddar enheternas säkerhet [20].

Enligt Molina-Markham m.fl. [22] måste användarna vara medvetna om vilken information som samlas in om dem för att SH inte ska riskera deras personliga integritet. Ett exempel på detta är användning av en smart elmätare som ger elleverantör möjlighet att utläsa detaljerade information om användarnas aktiviteter [22]. Att läsa av och samla detaljerad data om användarna mer än vad som är nödvändigt för att utföra tjänsten kan därför vara

2

integritetskränkande. Ett av de största hinder för tillväxten av SH är därför relaterade till risker med säkerhet och integritet som kan kopplas till system som används för att samla och lagra data om användarna enligt Jacobsson m.fl.[17]. Det är därför viktigt att skydda data som samlas om användarna. Detta eftersom det finns en stor risk att insamlade data hämnar i fel händer. Tekniker som kryptering används därför ofta för att skydda data som skickas eller lagras från SH enheter.

Domingo [9], Li m.fl. [20] är överens om att det behövs mer än bara en teknisk ram för att hantera riskerna. De menar att det behövs en rättslig ram som bör följas för att garantera säkrare och mer privat användning av SH för användarna. Enligt Elmaghraby och Losavio [11] kan den rättsliga ramen handla om att det ska finnas en lag som garanterar användarnas rätt till privatliv vid användning av SH. Den rättsliga ramen bör skydda de konfidentiella aspekterna med SH relaterade till användarna. Ett sådant rättsligt ramverk kan vara den lag EU jobbar med som ska "stärka medborgarnas rättigheter och ge dem större kontroll över deras uppgifter samt säkerställa att deras privatliv fortsätter att skyddas i den digitala eran" Europaparlamentet, 2016 [12].

1.2 Problemdiskussion

Inom en snar framtid uppskattas det att 90 miljoner människor världen runt kommer att bo i ett SH enligt Jacobsson m.fl. [17]. Enligt Wilson m.fl. [32] kommer framgången för SH bero på hur väl utvecklarna av SH designar och skyddar SH mot säkerhets- och integritetsbrister eftersom det kommer påverka användarnas acceptans av tekniken. Det är därför viktigt enligt forskarna att förstå och minimera riskerna för att kunna erbjuda säkra och integritetsskyddade lösningar för SH. Det är det enda lösningen för att uppnå en bättre acceptans av tekniken hos användare i framtiden och undvika eventuella bakslag. Men fram tills idag har det inte funnits en enkel lösning till riskerna som kan inkluderas i designen och konstruktionen av SH Jacobsson m.fl. [17].

Jacobsson m.fl. [17] har i sin forskning klassificerat de största riskerna som antigen relaterade till den mänskliga faktorn eller programvarukomponenter som finns i systemet. I sin forskning behandlas säkerhets- och integritetsrisker med SH genom en riskanalys utifrån ett expert perspektiv. Andra artiklar som behandlar säkerhet och integritet i SH såsom Wilson´s m.fl. [32], Zhou´s och Piramuthu [34], Elmaghraby´s och Losavio [11], Domingo´s [9], Li´s, Li Da och Zhao[19] tar upp säkerhets- och integritetsrisker ur ett teknikperspektiv. Deras forskning fokuserar främst på vilka tekniker utvecklarna av SH enheter kan använda för att minska säkerhets- och integritetsrisker. Exempel på tekniker som diskuteras är kryptering, anonymitet censurering med flera men med lite fokus på själva användarna.

Hantering av riskerna som är kopplad till de mänskliga faktorerna är ett av de svåraste problem med SH enligt Jacobsson m.fl. [17], Li m.fl. [20], Elmaghraby och Losavio [11]. Anledningen till att risker som förknippas med mänskliga faktorn klassificeras som hög är på grund av att användningen av smarta objekt kräver att data samlas in om användarna vilket kan bryta mot användarnas integritet och kunskap från användarnas sida när det gäller säkerhet. Risker med den mänskliga faktorn kunde minimeras om utvecklare/leverantörer utbildar användarna i säkerhets- och integritetsfrågor genom

3

instruktioner som informerar användarna om hur deras persondata hanteras och vilka säkerhetslösningar används.

Enligt Wilson m.fl. [32], Li m.fl. [20], Elmaghraby och Losavio [11] visar tidigare litteratur brister i forskning om användarnas syn och medvetenhet om riskerna som förekommer med SH. Forskarna ovan menar att riskerna kommer att bli hinder för implementeringen av SH teknik om användarna inte känner sig bekväma med att det finns enheter som övervakar dem. Användarna behöver därför förstå och vara medvetna om hur SH tekniken ska användas både för att ge dem bekvämlighet och komfort men samtidigt skydda deras personliga data och integritet. En bättre förståelse för användarnas syn på säkerhets- och integritetsrisker i SH teknik enligt Wilson m.fl. [32], Li m.fl. [20], Elmaghraby och Losavio [11] är nödvändig om designen av SH ska förbättras ur säkerhet och integritetssynpunkt.

1.3 Problemformulering och syfte

Denna uppsats söker efter en generell förståelse av användarnas roll för att säkerhet- och integritetsrisker uppstår med användningen av SH oberoende av vilken enhet som används. Anledningen till att ingen begränsning görs till en viss typ av smart enhet eller sensor är att säkerhets- och integritetsrisker kan förekomma i de flesta enheter enligt Li m.fl. [20]. Det är inte studiens syfte att studera användare av en viss typ av enhet eller teknik utan istället undersöka alla användare som har någon enhet eller sensor som är uppkopplad till ett nätverk. Syftet med denna uppsats är därför att bättre förstå vad användare av SH har för syn på säkerhet, integritet och risker för att kunna svara på forskningsfrågan: Vilken roll har användarna för uppkomsten av säkerhets- och integritetsrisker i SH?

4

2. Forskningsmetod

2.1 Metoddiskussion

2.1.1 Roll av teori

Denna studie har en deduktiv ansats för att det finns ett teoretiskt ramverk om säkerhet, integritet, potentiella risker och tekniska lösningar som är relevanta för studien och som kan användas som utgångspunkt för den empiriska analysen. Enligt Jacobsen [16] är det genom teorier som det går att skaffa sig en viss uppfattning om verkligheten och därefter med hjälp av empirin kan sedan dessa förväntningar verifieras eller falsifieras.

Innan den empiriska undersökningen gjordes en litteraturanalys. Litteraturanalysen gjordes för att hitta det som saknas i tidigare forskning angående användarnas syn på säkerhets- och integritetsrisker. I litteraturanalysen hittades gapet om användarnas syn men även teorier som användes för att analysera det empiriska resultatet. Nackdelen som förekommer med detta tillvägagångsätt enligt Oates [24] är att teorierna begränsas till det forskaren tycker är relevant. Detta i sin tur kan leda till att en viss viktig information kan ha blivit förbisedd. För att minska risken att missa viktig information på grund av urvalet av teorier genomfördes en semistrukturerad intervju med en expert. Med hjälp av den semistrukturerade intervjun hittades sådant som skulle ha blivit förbisett enbart med litteraturstudier till exempel att länder har olika skydd för konsumenternas data.

2.1.2 Systematisk litteraturundersökning

Litteraturanalysen gjordes genom att samla och analysera vetenskaplig litteratur. Vetenskaplig litteratur samlades med hjälp av olika sökmotorer såsom Google Scholar och Malmö högskolas Summon sökmotor. Några av webbportalarna som användes var: springer, IEEE and ACM vilka är portaler som har ett starkt fokus inom det datavetenskapliga området. Artiklarna användes för att hitta vad andra forskare har diskuterat och deras förslags på lösningar till säkerhets- och integritetsrisker i SH. Alla sökord som användes var på engelska och exemplifieras nedan:

IoT

privacy and security risks with IoT smart home

privacy and security risks in smart homes risk analysis of security and privacy risks smart grids

users of the smart home

smart home for the elderly and disabled smart homes and ethical responsibility

Träffar som inte var tillräckligt relevanta för ämnet filtrerades bort genom att avgränsa träffarna till de mest aktuella publikationerna och till tidskrifter med inriktning på datavetenskap. Till exempel sökordet "smart home" gav 331 060 träffar men alla var inte relevanta för studien. För att minska antalet träffar användes flera än ett sökord tillsammans, exempelvis privacy and security risks in smart home med hjälp av det kunde relevanta publikationer hittas.

5

2.1.3 Typ av data

Oates [24] skriver att både kvantitativ och kvalitativ typer av data som kan samlas in vid en undersökning. Kvalitativa data används för att analysera teman och kategorier av ord eller meningar som människor använder för att beskriva sin verklighet. Jacobsen [16] menar att kvalitativa ansatser är lämpliga när forskaren vill ha en klar och djup bild över det studerade ämnet. Kvalitativ data kan samlas i form av ord och meningar, vilket passar bra för att identifiera riskerna som förekommer med SH och tolka hur väl medvetna användarna är utifrån ett expert perspektiv.

För att hitta säkerhets- och integritetsrisker som kan påverka SH användare och se om användarna är medvetna om riskerna behövs en djup diskussion med en person som jobbar med säkerhet. Detta är för att få inblick i vilka är riskerna som uppstår och om personen märker någon trend i ökad medvetenhet hos användare om riskerna. Det behövs för att få en korrekt och objektiv bild av användarnas medvetenhet om riskerna från en säkerhet och integritetsexperts perspektiv för att komma fram till svar på forskningsfrågan.

Kvantitativ data är data som enligt Jacobsen [16] samlas i stora mängder och med siffror som underlättar förståelsen av stora datamängder. Data av kvantitativ typ kan samlas in genom en tvärsnittsstudie vilket kräver kvantitativ typ av data. Detta eftersom studien söker efter en generell bild av användarnas roll och medvetenhet om riskerna. Den generella bilden kräver därför stora datamängder för att kunna dra generella slutsatser. Enligt Jacobsen [16] används siffror och symboler för att förenkla verkligheten. Författarna av denna studie kommer att använda olika symboler i form av siffror och procentenheter som sedan presenteras som tabeller och diagram för att komprimera den stora datamängden för en lättare förståelse.

2.1.4 Insamlingsmetod

Insamlingsmetod definierar Oates [24] som ett sätt för forskaren att smala in empirisk data eller bevis för att lösa ett vetenskapligt problem. För att besvara forskningsfrågan krävs delvis en kvalitativ insamlingsmetod i form av ord för att förstå riskerna, användarnas medvetenhet och deras roll i riskernas uppkomst utifrån en experts perspektiv. En kvalitativ metod är passande när det är få enheter som forskaren vill undersöka för att få en djup bild av problemet utifrån respondentens kontext Jacobsen [16].

Kontexten i denna studie blir en intervju med en säkerhetsexpert inom SH med djupa kunskaper om säkerhet och integritet, för att få detaljerade beskrivningar om riskerna som berör användarna. Det behövs även en kvantitativ metod för att få svar på vad användarna har för syn på säkerhet och integritet i SH i form av siffror. Eftersom studiens syfte är att undersöka användarnas generella syn på säkerhets- och integritetsrisker krävs det en metod som ger stora datamängder. Med hjälp av en kvantitativ metod i form av enkäter kan författarna samla stora datamängder för att dra generella slutsatser om användarnas syn på riskerna i SH. Svar på dessa frågor kommer att ge en helhetsbild av användarnas roll för säkerhets- och integritetsrisker som förekommer med SH utifrån en expert som jobbar med riskerna och utifrån användarna som berörs av tekniken.

6

2.1.5 Data analys

Nästa steg är analys av datamaterialet vilket innebär omvandling av den insamlade data till systematiserbar information som går att koppla och dra slutsatser av enligt Jacobsen [16]. Denna studie behöver en övergripande kvalitativ ansats för att kunna analysera den empiriska data från intervjun och enkäterna. En övergripande kvalitativ ansats passar denna studie för att det ger författarna möjlighet att få en djup och gemensam uppfattning om användarnas medvetenhet och roll i riskuppkomsten från två olika perspektiv. Detta kan göras genom att koppla och jämföra vad experten och vad användarna säger om en och samma problem. Den kvalitativa ansatsen ger djupare förståelse för ämnet än enbart en kvantitativ ansats. Den övergripande ansatsen för denna studie är därför en kvalitativ ansats för att kunna få en samlad förståelse av användarna roll när det gäller säkerhet och integritet i SH.

Analysen av den kvalitativa och kvantitativa empirin sker enligt Jacobsen [16] i tre steg: 1) data beskrivning 2) systematisering och kategorisering och 3) systematisering och analys av data för att komma fram till fynden. I studien motsvaras det av följande:

1) Data från intervjun med experten beskrevs och tolkades i detalj på ett kvalitativt sätt. 2) Data från intervjun systematiseras och kategoriseras utifrån det teoretiska ramverket. Enkätfrågorna kategoriseras efter säkerhet, integritetsrisker, CIA-modellen och möjliga lösningar på problemet utifrån användarnas perspektiv. Resultatet blir att data presenteras på ett kvantitativt sätt i procentuella fördelningar av svaren som presenteras som cirkeldiagram och stapeldiagram. De öppna frågorna från enkäten presenteras i tabeller (tabell 1 och 5).

3) För att komma fram till fynden analyseras data från den kategoriserade intervjun och enkäterna. Data tolkas och analyseras sedan utifrån det teoretiska ramverket i förhållande till vad varje teori säger om de fyra huvudkategorierna (säkerhet, integritet, CIA-modellen och möjliga lösningar till problemet). Det görs för att hitta möjliga samband mellan användarnas och expertens svar med teorier om säkerhet och integritet.

2.2 Forskningsstrategi

Oates [24] definierar forskningsstrategi som en övergripande strategi för att besvara frågeställningen. Detta görs genom att välja en undersökningsdesign med relevanta enheter som forskaren samlar data ifrån. När det gäller data från ett expert perspektiv blir det ett fall med en säkerhetsexpert från ett företag som erbjuder SH teknik. Det anses räcka för att skapa sig en förståelse för hur smarta enheter utgör en säkerhets- och integritetsrisk för användarna och vad användarnas roll är i detta. Utmaningen är att hitta en expert med tillräckliga kunskaper inom området för att det ska räcka med bara en intervju.

När det gäller undersökningsdesignen för hur användarna ser på riskerna används en tvärsnittsstudie. Jacobsen [16] förklarar tvärsnittsstudien som ett sätt att studera verkligheten vid en viss tidpunkt. En tvärsnittsstudie passar för denna studie eftersom det går att samla många åsikter samtidigt för att sedan dra generella slutsatser. Nackdelen med tvärsnittsstudier är svårigheten att gå på djupet enligt Jacobsen [16]. Men det är inte studiens syfte att gå på djupet utan att mer generalisera hur användarna av SH ser på

7

säkerhets- och integritetsrisker. Fördelen med tvärsnittsstudier är att de kostar relativt lite och tar inte lång tid att genomföra enligt Jacobsen [16].

Figur 1: Studiens övergripande forskningsdesign

2.3 Metod för datainsamling

2.3.1 Individuell intervju

Riskanalysen är baserad på data som genererades med hjälp av en personlig intervju med en säkerhetsexpert på SH. En intervju enligt Oates [24] är ett samtal mellan två eller flera personer. En intervju kräver planering för att få svar på frågorna som bestämts i förväg. Denna intervju var till stor hjälp för att få den detaljerade och djupa beskrivning som behövs för att få svar på användarnas medvetenhet och roll i uppkomsten av risker i SH. Intervjun kompletterade även tidigare forskning inom området med vad som gäller för användarna i Sverige.

2.3.2 Intervjuguide

Intervjuguiden enligt Jacobsen [16] är en plan som innehåller de tema och frågor som ska tas upp under en intervju. I denna studie utformades en intervjuguide med 11 frågor uppdelade på tre olika tema: risker, åtgärder och vem äger data? Frågorna var öppna med följdfrågor vilket gav experten möjlighet att svara fritt om ämnet och ge större mängd och mer detaljerad data. Svaren från experten underlättade förståelsen av vad säkerhets- och integritetsrisker generellt är och vad användarna har för roll i detta utifrån ett expert perspektiv.

Intervjufrågorna utformades utifrån litteraturanalysen och blev ett komplement till tidigare forskning och teorier. Eftersom forskningsfrågan i helhet handlar om säkerhets- och integritetsrisker som förekommer med SH utifrån användarnas synvinkel var det viktigt att först tillfråga en expert om riskerna eftersom expertens svar kunde användas som en utgångspunkt för att formulera frågorna till användarna. Detta eftersom svaren från experten kunde användas för att identifiera möjliga risker för användarna för riskanalyser och dataskydd är en del av expertens dagliga arbetsuppgifter.

8

Experten som valdes ut för intervjun jobbade på larmföretaget Verisure som erbjuder ett smart larm system med tillhörande smarta enheter för ett tryggare hem. De har över 300 000 nöjda användare i Sverige tack vare ett starkt fokus på kvalité och service som de erbjuder sina kunder enligt Versuire.se 2016 [31]. Anledningen till att en säkerhetsexpert från Verisure valdes ut är att de redan deltar i ett projekt vid om sakernas internet på Malmö University [21] och de är ett välkänt företag som jobbar aktivt med säkerhet och integritetsfrågor. Detta betyder att deras säkerhetsexperter har den kunskap som behövdes för att svara på frågor om risker med säkerhet och integritet i SH. Det räckte därför med en enda intervjun med deras säkerhetsexpert Sirén Hofvander för att få svar på alla frågor från expert perspektivet.

Hur objektiv experten var i förhållandet mellan Verisures egna produkter och andra utvecklare kan ifrågasättas. Men eftersom frågorna handlade mer om användarna av SH än om specifika enheter eller tekniker gick det att få mer objektiva svar. Trots att frågorna var utformade på ett neutralt sätt framhöll experten hur säkert Verisures produkter var jämfört med konkurrenterna, vilket kan tolkas som att experten inte var helt objektiv när det gäller att värdera olika produkter. Men eftersom det inte var studiens syfte att undersöka olika produkter påverkas inte studiens resultat av det. Intervjun spelades in för att i efterhand kunna ha en möjlighet att lyssna flera gånger på det experten berättade. Detta är för att minska risken för misstolkningar.

Intervjun ägde rum i Verisures kontor i Malmö och varade i 45 minuter. Hofvander jobbar som säkerhetsansvarig för den nordiska plattformen på Verisure (personlig kommunikation, 2016-03-31). Intervjun genomfördes som planerat som en semi-strukturerad intervju men ordningen på frågorna blev inte som planerat utan ändrades beroende på samtalets flöde. Eftersom frågorna var nära kopplade till varandra svarade ibland experten på två frågor samtidigt. Fördelen var att den semi-strukturerade utformningen på intervjun gav experten möjlighet att prata fritt och detaljerat kring frågorna.

2.3.3 Enkätundersökning

Enkäter är en extensiv undersökningsdesign med många enheter. Frågorna enligt Jacobsen [16] utformas i förväg vilket gör att enkätundersökningar även kallas för en sluten undersökning. En fördel med enkäter enligt Jacobsen [16] är det etiska förhållningsättet som bygger på anonymitet genom att det inte går att identifiera vem som har svarat bara utifrån svaren. Demografiska frågor om ålder och yrke gjorde det möjligt att påvisa eventuella samband mellan hur medvetna eller omedvetna användarna är om risker baserat på yrke och ålder trots att enkäten var annonym. Trots att det inte är studiens fokus är det intressant att se ifall dessa variabler spelar någon roll för säkerhet och integritet i SH.

2.3.3.1 Utformning

Enkäten utformades dels efter svar från intervjun med experten dels på det teoretiska ramverket. Enkäten utformades med 17 stängda frågor. Utöver de stängda frågorna utformades även ett par öppna frågor för att fånga upp oväntade svar från användarna, vilket gav användarna en möjlighet att uttrycka sig på djupet i vissa frågor. Det gav möjlighet att se nyansen i användarnas olika svar. Trots att Jacobsen [16] varnar för att ha med öppna frågor vid enkätundersökningar var det trots allt viktigt att användarna fick

9

möjlighet att uttrycka sig fritt eftersom det visade sig att vad som anses vara en risk kan vara väldigt individuellt.

2.3.3.2 Stickprovets begränsningar

Anledningen till att enkäter var en bra insamlingsmetod för denna studie var att den gav en möjlighet att samla data från många respondenter för att senare kunna dra generella slutsatser. Stickprovet som svarar på en enkät ska vara representativ för hela populationen enligt Jacobsen [16] men det finns en liten risk att stickprovet av denna studie inte är helt representativt eller kan generaliseras till en hel population. Anledningen är att stickprovet inte är tillräckligt stort för att representera hela populationen av användare av SH i Sverige. Men enligt Jacobsen [16] är ett urval/stickprov aldrig hundraprocent representativ för en hel population.

I denna studie går det att resonera att SH är en ganska ny trend och av de 200 respondenter som enkäten skickades till svarade 41 % att de inte hade någon smart enhet hemma. Detta betyder att det fanns många villiga respondenter som ville svara på enkäten, men eftersom studiens fokus var på SH användare går det inte att inkludera dessa potentiellt framtida användare i denna studie. Stickprovet kan därför anses vara ganska representativ även för en stor population av användare på grund av att SH inte är något utbrett fenomen i Sverige. SH är inte heller helt väldefinierat och det kan vara svårt att förstå vad som räknas som ett smart hem och vad som inte gör det. Detta bekräftas av Arons [4] som menar att många inte känner till SH eller smarta lösningar som finns idag. Detta är en av avgränsningarna som belyser svårigheten av att samla och analysera data om SH användare.

2.3.3.3 Population och urval

Mest önskvärt för studien var om urvalet kunde omfatta en representativ del av användarna av SH i Sverige eftersom det skulle ge den mest korrekta bilden av verkligheten. Urvalet i denna studie blev ett bekvämlighetsurval. Ett bekvämlighetsurval enligt Jacobsen [16] innebär att forskaren väljer ett urval som är lättast att få tag i. Anledningen till att bekvämlighetsurval passade för denna studie var att författarna försökte samla enkäter från en mässa som ligger i området där författarna är bosatta. Enkäten publicerades och skickades även till människor författarna valde ut. Detta var för att det ansågs vara ett snabbare sätt att få svar från respondenter som författarna valde själva än att göra ett helt slumpmässigt urval med risken att få för låg svarsfrekvens.

Enkäten var öppen mellan 7 april - 12 maj och svaren samlades in både elektroniskt och i pappersform. Enkäterna i pappersform delades ut på en Seniormässa på AF borg i Lund. Respondenterna på mässan var i olika åldrar men de flest var 60 år och uppåt, på mässan samlades totalt 7 svar in. Den elektroniska enkäten publicerades på olika Dator/Teknik forum såsom SweClockers, 99.se och Nordic Hardware. Totalt svarade 14 personer från forumen. Resterande svar samlades in genom att skicka ut 200 enkäter via e-post. Listan till e-post kontakterna togs från Malmö högskola hemsida över anställda. Enkäten skickades till personer som både jobbar med IT samt dem som inte jobbar med IT eller datavetenskap. Totalt samlades 41 svar in från anställda på Malmö högskola. Sammanlagt blev det 62 svar från enkätundersökningen.

10

2.4 Studiens kvalité

Det är viktigt för giltigheten att samla data från relevanta enheter för studien som kan representera den gruppen som studien riktar sig till. Därför intervjuades en expert som anses ha väldigt stor erfarenhet av SH applikationer. Användarna var tvungna att veta vad SH är för något för att svara på enkäten men det fanns inga yterliggare krav att användarna skulle ha specifika förkunskaper om säkerhets- och integritet. För att förbättra tillförlitligheten i intervjun användes en semi-strukturerad intervju istället för en helt öppen intervju och författarna höll sig mest till de frågor som var nedskrivna i förväg. Dessutom blandades inga egna åsikter med när experten svarade på frågorna.

I denna studie ville författarna ta hänsyn till etiska frågor med dataanalys, datasamling och rapportering enligt Jacobsen [16]:

Rätt till privatliv och anonymitet handlar om att respondenternas privatliv inte ska bli kränkt på något sätt. Denna studie har bara en intervju med en expert som inte hade problem att ha med sitt namn och som ställde upp frivilligt efter att hon blev kontaktad. Enkäterna är anonyma, svaren går inte att koppla till en persons identitet

Informerat samtycke handlar om att undersökaren frivilligt ska tacka ja eller nej till att delta i intervjun eller enkäten. Både experten och användarna kontaktades en gång för att tillfrågas om dem ville delta med eller inte.

Krav på riktig prestation av data innebär att redovisa resultatet exakt som det är. Intervjun med experten är inspelad och originaldata från enkäterna finns tillgängligt för att säkerställa att resultatet inte är felaktigt eller bygger på vad studiens författare vill visa eller dölja av det respondenterna har svarat.

2.5 Validitet och reliabilitet

Reliabilitet enligt Oates [24] innebär att kontrollera tillförlitligheten eller noggrannheten i en mätning. Tillförlitligheten och noggrannheten är beroende av valet av mätmetod. Att reliabilitet är uppfyllt innebär bland annat att den som har svarat på enkäten uppfattat frågorna rätt. Svaren från enkäten visar att respondenterna har uppfattat frågorna rätt genom att svaren från de öppna frågorna var väl genomtänkta som de inte hade varit om respondenterna hade ppfattat frågorna fel. När det gäller tillförligheten i intervjun var den ganska hög eftersom frågorna var utformade efter vad tidigare forskning skriver om ämnet och eftersom experten har stor kunskap och erfaren var svaren passande. En hög reliabilitet är ett bevis på att de metoder som används vid datainsamling kan användas flera gånger med samma resultat oberoende när och vem som genomför undersökningen.

Validitet enligt Jacobsen [16] handlar om hur säkert det är att forskaren mäter det som vill mätas. Frågorna till både intervjun och enkäten utgick från tidigare forskning inom SH och är relevanta för dagens situation vilket gav revlevanta svar.

Intern giltighet handlar enligt Jacobsen [16] om att hur relevant data som forskaren samlar in är för undersökningens syfte. Genom teorier, tidigare litteratur och en sakkunnig expert i området som har bidragit med sin kunskap kan det bekräftas att studien har en hög intern giltighet. Detta eftersom resultatet bekräftades från tre olika perspektiv, tidigare litteratur,

11

en expert inom området och användare. Detta bekräftade vad är användarnas syn och roll i uppkomst av riskerna med SH.

När det gäller extern giltighet handlar det enligt Jacobsen [16] om resultatet kan överföras från ett sammanhang till ett annat . Enkäten kan delvis generaliseras till en stor population eftersom många användare var ganska överens om deras syn på säkerhets- och integritetsrisker. Resultatet från enkätundersökningen kan även överföras från det sammanhanget till ett annat sammanhang där användarna av SH utgör potentiella eller framtida intresserade användare av SH. Användarna av en smart enhet idag kan vara en potentiell användare av en annan smart enhet i framtiden vilket betyder att den specifika smarta enheten spelar mindre roll för resultatets giltighet.

2.6 Källkritik

Alla vetenskapliga artiklar är relevanta inom ämnet IoT, SH, säkerhets- och integritetsrisker. De vetenskapliga artiklarna är skrivna av experter inom sitt område och är inte äldre än 10 år (2006- 2016). Artiklar som togs med och är publicerade innan 2006 har endast använts för att definiera olika begrepp såsom vad är SH. Artiklarnas relevans och pålitlighet för ämnet har granskat genom en sökning om vem som har skrivit artikeln, var den är publicerad och om de är peer-review forskningar. När det gäller Internetsidor har några använts fån EU parlamentet eftersom det är en myndighets hemsida anses den ha hög tillförlitlighet och pålitlighet. Likaså kan information hämtat från Verisure.se om företaget anses trovärdigt och tillförlitlig eftersom det är en leverantörsida som uppdateras ofta med fakta om företaget. En tredje Internetkälla som användes är från IDG.se som anses pålitlig eftersom allt som skrivs är av människor inom IT området.

12

3. Teoretiskt ramverk

3.1 Säkerhet

Rainer och Cegielski [27] definierar säkerhet som grad av skydd mot kriminella aktiviteter, fara, skada och eller förlust. Grad av skydd handlar om processer som används för att skydda data från obehörigas tillgång som kan orsaka driftstörningar, datamodifieringar eller förstörningar av fysiska och icke-fysiska resurser. När det gäller säkerhet i SH lämnar många användare digitalspår efter sig som enligt Wilson m.fl. [32] kan användas av kriminella eller hackare för att exempelvis göra inbrott när huset är tomt.

Harauz m.fl. [14] beskriver säkerhet med tre nyckelord: konfidentialitet, integritet och tillgänglighet. För att säkerställa säkerheten i en enhet eller ett system måste alla tre delarna vara uppfyllda. Konfidentialitet handlar enligt forskarna om att förhindra en tredje part att komma över känslig information. Integritet handlar om att känslig data inte ska kunna ändras av obehöriga, och tillgänglighet handlar om att data ska vara tillgängliga till behöriga även om dataförluster uppstår på grund av virus eller andra problem.

3.2 Integritet

Integritet handlar enligt Kim och Wong [33] om att data som samlas och lagras är detaljerad nog att avslöja känslig information om användarna. Kim och Wong [33] betonar integritetsrisker som ett växande problem som måste övervägas av alla inblandade parter speciellt när användarnas data används i kommersiella syften utan deras samtycke. Eftersom det inte finns någon standard/lag för användarnas integritetsskydd i SH miljöer är det en stor risk att användarnas data utsätts för olika risker. Konsekvensen blir att användarnas integritet kränks enligt Kim och Wong [33]. Detta enligt Jing m.fl. [17] är för att användarna ofta är omedvetna om det data som samlas in, men också att leverantörernas kontroll över användarnas data många gånger är bristfällig och risken är stor att data sprids utan kontroll. Li m.fl. [20] tar upp varför integritetsrisker tillsammans med säkerhetsrisker utgör de vanligaste riskerna som förekommer med smarta enheter. Eftersom smarta enheter möjliggör en högre grad av "smartness" när det gäller automatisk övervakning finns det alltid en risk att exempelvis inbäddning av RFID-taggar i smarta enheter kan användas till att utläsa information om användarna. Smarta enheters inbyggda övervakningsmekanism riskerar därför att genomsyra stora delar av användarnas liv. Det är därför integritetsrisker är en av de mest oroväckande riskerna som finns med SH teknik [20]. Forskarna betonar därför vikten av att integritetsrisker bör ses över ytterligare eftersom de kan ha större påverkan på användarnas privatliv jämfört med andra risker när det gäller tillexempel tillgänglighet och säkerhet. Integritet kan därför ses som ett separat ämne även om det finns en koppling till säkerhet.

3.3 Tekniker för bättre säkerhet och integritet

3.3.1 Kryptering

Kryptering är en utmärkt teknik att använda för att skydda användarnas känsliga information från obehörigas åtkomst. Detta eftersom krypterad data inte kan läsas eller ändras utan en behörig persons tillstånd enligt Coron m.fl. [8]. Syftet med

13

krypteringstekniker är enligt Zhou och Piramuthu [34] att skydda utbyte av uppgifter och lagring av data som samlas in i ett smart hem. Ett exempel på en vanlig krypteringsteknik i smarta enheter är TEA som står för Tiny Encryption Algorithm vilken är baserad på Advanced Encryption Standard (AES).

3.3.2 Anonymitet och censurering

Data som samlas in om användarna i SH skapar integritetsproblem eftersom data ofta är för detaljerad och kan avslöja detaljer om användarnas privatliv enligt Edgcomb och Vahid [10]. En lösning som Elmaghraby och Losavio [11] föreslår för att dölja privata aktiviteter i hemmet samtidigt som det går att upptäcka tillexempel farliga olyckor är censureringstekniker, vilket kan vara ett bra sätt att skydda användarnas integritet. En annan teknik som föreslås av Pandey och Verma [25] för att säkerställa integritet av data om användarna är K-anonymitet. K-anonymitet är en välkänd metod för att mäta nivån av integritet i data som samlas in om SH användare. Dessa tekniker visar att när riskerna väl har identifierats att det är ofta möjligt att minska integritetsrisker med olika tekniska lösningar.

3.3.3 Autentiseringsprotokoll

För att garantera säkerheten kan en mängd olika trygghets- och autentiserings protokoll användas enligt Li m.fl. [20]. Några av dessa tekniker som forskarna diskuterar är "block tag" som förhindrar spårning av data från obehöriga personer. Autentiseringsprotokoll kan enligt Tounsi m.fl. [30] användas även för att säkra datas integritet genom att använda två typer av applikationer om användarna. Första applikationen är endast tillåten att visa beräknade tag beroende på begärarens syfte av dataanvändning, medan den andra applikationen tillåter att visa identitet av tagen. Vidare föreslår forskarna att utvecklaren ska följa en säkerhets- och integritetspolicy för att säkra data innan den sänds och lagras i molnet eller servern. Detta minskar risken att data hamnar hos obehöriga personer.

3.4 Komponenter i SH

SH är en tillämpning av IoT enligt Kozlov m.fl. [19] som kan delas upp i sex olika skikt (Figur 2), vilka är viktiga att tänka på när leverantörerna av SH analyserar säkerheten och integriteten. De olika skikten styrs av antingen enskilda organisationer eller myndigheter som ansvarar för säkerhet och integritet på varje nivå. Det är viktigt att säkerställa alla skikt, eftersom det minskar säkerhets- och integritetsproblem i SH.

Skikten är: Bottenskiktet (L1) består enligt Kozlov m.fl. [19] av smarta objekt såsom sensorer. Nästa skikt (L2) består av gateways som kommunicerar med smarta objekt i sin omgivning och skickar data till ett nätverk. Det tredje skiktet (L3) är fasta nätverk som är trådlösa eller kopplas eller via kablar. Den består av trådlösa privatägda nätverk som har huvudsyftet att överföra data enligt Domingo [9]. Varje nätverk är i sin tur ansluten till ett globalt nätverk (Internet) som är det fjärde skiktet (L4). Data från de smarta objekten kan sedan lagras och hanteras av en molntjänst (L5). I det sista och översta lagret finns applikationslagret (L6) där data från de smarta objekten presenteras enligt Kozlov m.fl. [19].

14

Figur 2: Smarta hem arkitektur med skikt representerade som en pyramid, Kozlov, Veijalainen, Ali [19].

Förutom IoT skikt är SH även utrustade med hårdvara som övervakar och fångar användarnas aktiviteter och mjukvara som behandlar data i huset. Enligt Amiribesheli m.fl. [2] består hårdvaran av olika sensorer, ställdon, RFID radiosändare som finns inbäddade i smarta enheter såsom larm, kameror, elmätare med flera Atzori m.fl. [5] kallar dessa tekniker för komponenter som länkar fysiska världen enheterna befinner sig med digitala världen. Li m.fl. [20] menar att även molnbaserade tjänster kan ses som en del av dessa komponenter.

Grundproblemet till säkerhets- och integritetsbrister enligt Atzori m.fl. [5] beror på att brister i IoT tekniken ”ärvs” till alla tillämpningar av IoT som SH. Exempelvis är de flesta enheterna i smarta hemmet ofta trådlöst anslutna till WLAN. Nackdelen med den trådlösa tekniken är enkelheten att avlyssna enheterna via, eftersom de använder trådlös kommunikation enligt Pandey och Verma [25]. Enligt Atzori m.fl. [5] är dataavlyssning är vanligt förekommande risk om enheterna inte använder krypteringsteknik. Anledning till att kryptering saknas är att många enheters komponenter har låg kapacitet i form av energi och datorresurser. Det är därför många enheter inte stödjer komplexa krypteringsschema som ger tillräckligt bra säkerhet.

3.4.1 RFID

Andersson m.fl. [3] definierar RFID- som en trådlös teknik som spårar och läser av information från olika enheter på korta avstånd. Läsning och spårning görs genom RFIDs-taggar chip som sänder ut en unik signal som gör att just det chippet i enheten kan identifieras.

Ett sätt som Tounsi m.fl. [30] föreslår för att lösa risker som förekommer med RFID-taggar är integritetsprinciper som skyddar mot integritetsintrång. Event cycle specification (ECSpec) är en sådan teknik som bestämmer hur RFID-taggen ska fungera och spåra händelserna. En annan lösning som forskarna rekommenderar är Electronic Product Code (EPC) RFID som är en del EPCglobal standard. I den rekommenderas det att använda

15

tekniker som säkerställer integritet för användarna, genom att begränsa tillgången till användarnas data. Enligt forskarna ger detta användarna möjlighet att bestämma själva vad de ska dela och inte dela om sig. Data begränsning sker genom att en behörig person endast får tillgång till data efter en kontroll av objektkoden i EPC som identifierar att personen är behörig att hantera datan.

3.4.2 IR-sensor i larmet

Chan m.fl. [7] beskriver ett larmsystem inom SH som ett system som innehåller IR-sensorer för att upptäcka rörelser. Dessa larm kan fästas på fönstret eller ytterdörren för att övervaka om dörren öppnas av andra än husets användare och om det händer sätts larmet igång. När det gäller SH för äldre går larmet igång vid nödfall. En del larm typer som forskaren beskriver är trådlösa med 868 MHz band vilket hjälper till att bedöma användarens rörlighet och aktivitet genom uppkoppling till en dator. Data lagras i datorn som används för att bedöma rörelsen och aktiviteten. Anledningen enligt Chan m.fl. [7] till att smartalarm utgör säkerhets- och integritetsrisker är på grund av att larmet samlar data om användarnas aktiviteter.

3.4.3 Elmätare

Enligt Bao och Chen [6] är en fördel med smarta elmätare att de samlar realtidsdata om användarnas elförbrukning för att effektivisera elnätet och minska el-kostnaderna för användarna. Ur integritetssynpunkt är detta ingen fördel enligt Molina-Markham m.fl. 21]. Enligt forskarna rapporterar de smarta elmätarna elanvändning under korta tidsintervall från en minut ner till några sekunder och skickar informationen till elleverantörerna. Molina-Markham m.fl. [22] menar att realtidsinformation kan vara alldeles för känslig och kan användas för att analysera användarnas livsstil, vilket påverkar användarnas integritet eftersom hur de lever och förbrukar el är något privat. Hong m.fl. [15] håller med om att realtidsdata utgör integritetsproblem, eftersom det enkelt kan avlyssnas och övervakas av hackare.

För att lösa säkerhets- och integritetsproblem med smarta el-mätare diskuterar Bao och Chen [6] homomorphic kryptering som en effektiv lösning. Denna lösning bygger på att elleverantörerna endast kan se summan av ett kvarters el-förbrukning och inte varje hushålls förbrukning. Enligt forskarna kombineras denna teknik ofta med publik nyckelbaserad anonymitetsteknik (public key-based anonymity) för att kunna använda komplexa och tidskrävande kryptering i stor skala och till en låg kostnad.

3.4.4 Rörelsesensorer

Rörelsesensorer är en teknik som enligt Amiribesheli m.fl. [2] upptäcker förändringar och registrerar rörelser som sker i hemmamiljön. Data som samlas in om användarnas aktiviteter kan vara exempelvis vara matlagning och toalettbesök. Forskarna menar att rörelsesensorerna riskerar att cyberattackeras eller hackas av obehöriga personer som kan få tillgång till privata data om hur människor rör sig i hemmet. Li, Li Da och Zhao [] har utvecklat en ny teknik för sensorerna där all data från användarna samlas och lagras i ett säkerställt molnbaserat system.

16

3.4.5 Molnlagring

Harauz m.fl. [14], Sen m.fl. [28]beskriver molnbaserade internettjänster som en teknik som ger företagen och leverantörerna av smarta enheter möjlighet att samla och lagra data till en låg kostnad. Dessa tjänster kan företagen utveckla själva eller hyra från en leverantör. Problemet uppstår när företagen hyra från en tredje part, eftersom företagen är tvungna att lämna insamlade data om kunderna/användarna till leverantörerna för lagring. Integritetsproblem uppstår för att det är osäkert vem som har åtkomst till och äger rätten till data. Molnlagring kan även orsaka säkerhetsproblem, eftersom systemet kan utsättas för cyberattacker som leder till att känslig data om användarna kan bli stulen av obehöriga personer.

3.5 Datainsamling och lagring i SH

Data som samlas in om användare i SH enligt Amiribesheli m.fl. [2] är av olika slags. Data kan grupperas enligt följande:

• Användaraktiviteter genom mönsterigenkänning, exempel när användarna lämnar huset, toalettbesök, badrumbesök, sover, eller lagar mat.

• Position, riktning, avstånd och rörelser • Strålning, temperatur och fuktighet • Typ av material (fast, flytande och gas) • Ljud, bild och video

• Användarna fysiologiska mätningar (blodsocker, blodtryck, hjärtstatus). Ett exempel är hjärtpatienter som använder en bärbar enhet för att överföra data till sjukvårdspersonal.

Ovannämnda datatyper samlas och lagras alltid hos utvecklarna. Enligt Domingo [9] är SH enheter är ofta kopplade till en hemmaserver och databas som lagrar data. Data skickas till utvecklarna via hemmanätverket (WLAN). En av servens uppgifter är att registrera och lagra data om användarna (Figur 3). Trots att data lagras i utvecklarnas server kan det trots allt enligt Li, Li Da och Zhao [19] utsättas för olika risker. SH utsätts för cyberattacker på grund av känsliga applikationer eller sensorer som är öppna för intrång. Överträdelsen kan också orsaka temporala störningar i båda systemen och servicetillgänglighet.

Figur 3: Insamling till lagring av data i ett smart hem, Li, Da Xu, Zhao [20]. Användare Smarta enheter WLAN

17

3.6 Riskanalysmetoden ISRA

Privatdata om användarna är värdefullt och måste därför skyddas. En lösning för att hantera och säkra data som Shameli-Sendi m.fl. [29] föreslår är att analysera riskerna. Nilsson [23] definierar en risk som en sammanvägning av sannolikheten att en negativ händelse skall inträffa. Från ett teknikperspektiv enligt Domingo [9] kan riskerna vara att data blir stulen, förändrad, avlyssnad, modifierad med mera.

Shameli-Sendi m.fl. [29] menar att lösningen för att komma fram till riskerna som förknippas med SH är att göra en riskanalys. En riskanalys är en metod som hjälper till att upptäcka riskerna och hantera dem på rätt sätt. Information security riskanalys (ISRA) är en av de vanligaste och enklaste metoderna som idag används för att göra riskanalyser. Metoden kan användas för att identifiera riskerna och sårbarheter och därefter bestämma åtgärder för att minska de identifierade riskerna enligt Shameli-Sendi m.fl. [29]. ISRA analys passar bra för att först komma fram till riskerna som förekommer med SH för att därefter föreslå åtgärder för att minimera dem för säkrare användning av SH. ISRA består av tre enkla steg. De tre stegen som Shameli-Sendi m.fl. [29] beskriver är:

1. Resursidentifiering och värdering (Resource Identification and Valuation): handlar om att identifiera och utvärdera informationstillgångar/resurser. Detta steg är ett kritiskt första steg i en riskanalys. Källor till risker kan vara en person, ett nätverk, hårdvara eller en mjukvara. Dessa källor kan rankas efter deras betydelse och deras sårbarhet.I denna studies fall är resurserna främst materiella eftersom data samlas i de fysiska smarta objekten. Sedan med hjälp av mjukvara som finns inbäddade i enheterna/objekten lagras data i en server eller molnet över internet.

2. Riskidentifiering (Risk Identification): enligt Shameli-Sendi m.fl. [29] är steget som handlar om att identifiera alla möjliga risker som kan skada användarna. I denna studie kommer riskerna att identifieras utifrån tidigare forskning och det teoretiska ramverket och kommer att bekräftas av en expert inom SH området. Det är även viktigt att identifiera källorna till riskerna. Sårbara risker kan identifieras och utvärderas beroende på hur viktigt är datan för användaren. För denna studie är det lämpligt att identifiera alla risker som förknippas med säkerhet och integritet, eftersom studien inte begränsar sig till vissa enheters risker utan alla risker som helhet. Denna studie kommer identifiera riskerna som har diskuterats i tidigare litteratur, genom en intervju med en expert och en enkät som skickas till SH användare. Riskerna som kommer att identifierats ska inte testas utan jämföras mellan vad litteraturen säger och vad experten och användarna säger. Detta är för att komma fram till vilka risker som har högst påverkan på användarna.

3. Riskmätning/riskanalys (Risk Measurement/risk analysis): börjar enligt Shameli-Sendi m.fl. [29] med att välja en modell för att mäta riskerna. Modellen ska bestå av hur stor sannolikhet att en risk inträffar och konsekvenserna i samband med varje risk. I denna studie kommer det att användas en enkel kvalitativ riskmatris. En riskmatris är enligt Nilsson [23] en matris som används för att presentera ordningsnivåer på riskerna och dess konsekvenser. Riskmatrisen kommer att visa om riskerna är höga, medelhöga eller låga respektive hur många av dem är höga, mellan eller låga, utifrån vad experten och användarna säger om

18

dem. Ena axeln kommer att stå för hur hög, mellan eller låg sannolikhet att en risk inträffar, och andra axeln visar om riskerna är höga, mellan eller låga.

Sannolikheten att en risk inträffar kommer inte att räknas fram utan bestäms utifrån vad experten betonar kan påverka sannolikheten att en risk inträffar. I denna process ingår även enligt Shameli-Sendi m.fl. [29] planering på åtgärderna för att minimera riskerna som kan garantera hög säkerhet och integritet för användarna av SH.

Figur 4: Riskanalys 3 steg som kommer att följas för att analysera riskerna

Shameli-Sendi, Aghababaei-Barzegar, Cheriet [29].

3.7 CIA modellen

Elmaghraby och Losavio [11], Hammar m.fl. [13] beskriver en modell som när alla dess delar uppfyllas kan en önskad säkerhet i ett system uppnås. Denna kallas för CIA som består av tre begrepp tillgänglighet, integritet och konfidentialitet. Enligt forskarna används CIA ofta för att utvärdera säkerheten i olika IT-system men i den här studien används den mer på ett mer generellt sätt för att definiera hur säkerheten i för SH enheter kan påverkas och som stöd för att definiera risker med säkerhet. En risk enligt Nilsson [23] sker när något negativ inträffar, vilket inträffar när det finns brister i en eller flera delar av CIA. För att en enhet i ett SH ska vara helt säkert måste den skyddas, vilket betyder att den måste uppfylla vad Elmaghraby och Losavio [11] beskriver som tillgänglighet, integritet och konfidentialitet som tillsammans ger ett säkert system. Men eftersom fokus inte ligger på en viss typ av smart enhet kommer inte CIA-modellen användas för att utvärdera säkerheten i en viss enhet utan för SH som en helhet.

Enligt Domingo [9] kan ett osäkert system leda till konfidentialitetsriskerna exempelvis om användarnas data förändras eller ersättas. Detta leder även till integritetsrisker eftersom någon har fått tillgång till användarnas privatdata. Att säkerställa integritet handlar därför enligt Elmaghraby och Losavio [11], Harauz m.fl. [14], Sen m.fl. [28]även om att användarnas data inte ska delas med tredje part utan användarnas godkännande. Enligt CIA modellen kan en sådan hantering av data skapa både integritets- och tillgänglighetsbrister för att en obehörig person som användarna inte har gett godkännande får tillgång till deras känsliga data. När en av dessa risker uppstår innebär det enligt Elmaghraby och Losavio [11] att systemet inte uppfyller hela CIA modellen eller säkerheten som efterfrågas. Var och

19

en av dessa risker inom CIA kan innebära ett hot mot användarnas integritet och säkerhet enligt Kim och Wong [33].

3.8 Helhetslösning

En helhetslösning för att minska riskerna och garantera en hög säkerhet och integritet för användarna i SH är att följa följande steg vid konstruktionen och design av SH enligt Jing m.fl. [18], Elmaghraby och Losavio [11], Li m.fl. [20] och Atzori m.fl. [5]:

1. Data ska användas och göras tillgänglig endast till behöriga personer som behöver data för att utföra en tjänst till användarna.

2. Utvecklare ska ha en integritets- och säkerhetspolicy som de utgår ifrån när de utvecklar enheterna. Denna policy ska bestå av:

- Användarna bör vara informerade om datasamling och lagring.

- Användarna ska ha möjlighet att få tillgång till sina egna insamlade uppgifter, och ta bort data om sig när de vill.

- Insamling och lagring av data bör vara begränsade och användarnas data ska skyddas mot obehöriga.

3. Utvecklarna ska använda krypterings-och anonymitetstekniker för att skydda data i RFID-taggar, sensor och nätverket exempelvis minska nätverkets förmåga att samla känslig data. Anonymisera data som samlas genom sensornätverket och skicka ungefärlig placering av avkända personer som vill göra brott.

4. En tredje part exempelvis molntjänster leverantörer ska inte begära data från användarna.

- Användarna ska ha rätt att bestämma vilken data som de vill lämna ifrån sig. - Användarna ska styra över vad som ska samlas om dem och när det ska

samlas.

- Data ska lagras tills det är absolut nödvändigt och behöver användas för att erbjuda användarna bättre tjänster och service.

5. Data ska skyddas från att obehöriga kan modifiera, kopiera, sprida, komma åt, använda eller stjäla data. Innan data om personen samlas in skall användaren ha en kännedom om vem som äger rätten över data.

6. Skydda data genom att följa olika standarder som ISO/IEC 18000-3 tags som skyddar läs- och skrivrättigheter.

7. Utvecklarna ska följa juridiska och etiska normer som finns.

8. Data om användarnas rörelse och position ska inte gå att förknippa med den enskilda individen utan data bör aggregeras/anonymiseras. Till exempel bilder från kameror eller videoövervakning av användarna ska suddas ut.

20

4. Resultat

Intervjun med experten är ett komplement till vad tidigare litteratur har diskuterat om riskerna från användarnas och utvecklarnas perspektiv för att komma fram till vem som bär ansvaret.

4.1 Säkerhet

Intervjun med Hofvander (Personlig kommunikation, 2016-03-31) visar att användningen av smarta enheter kan innebära en väldigt stor risk om användarna låter ett företag ”ta kommando över deras eget liv”. Med detta menar hon att användarna inte ska låta utvecklarna av smarta enheter sköta allt för dem. De ska inte heller förlita sig på utvecklarnas tekniska lösning på riskerna. Användarna måste därför ta första steget och fråga företagen om hur de tar hänsyn till säkerhet och integritet och även läsa deras säkerhetspolicyer.

Exempel på en säkerhetsrisk som kan uppstå när användarna förlitar sig helt på vad företagen använder för teknik utan att fråga dem är avlyssning. Ett bra exempel är ett smart kylskåp hemma. Användaren kan lägga in shoppinglistor i kylskåpet när något tar slut till exempel mjölk. En hackare kan genom att avlyssna kylskåpet ta reda på när användaren är hemma. Det gör de genom att avlyssna om användaren har lagt in nya shoppinglistor i det smarta enheten kopplade till kylskåpet. Det smarta kylskåpet blir därför en integritetsrisk eftersom en obehörig person kan få tillgång till användarens data. Detta utgör även en konfidentialitets risk eftersom hackarna har stulit data de inte har rätt till.

4.2 Integritet

Hofvander (Personlig kommunikation, 2016-03-31) berättar om hur stulen data kan leda till integritets- och tillgänglighetsrisker. Detta eftersom någon får tillgång till användarnas data utan deras samtycke. Dessa risker uppstår även när utvecklarna delar med sig av användarnas data med tredje part för exempelvis lagring i molnet utan användarnas samtycke. Men detta räknas inte som integritets- och tillgänglighetsrisk om användarna har samtyckt till detta.

Användningen av molntjänster för lagring brukar inte vara något stort problem ifall användarna är medvetna om vilken information de skickar till molnet eftersom det inte är någon stor skillnad mot att lagra data på en lokal server. Är användaren en medveten konsument väljer han/hon en utvecklare som lagrar data i EU. I EU skyddas nämligen data av personuppgiftslagar, men är användaren en oförsiktig konsument kan hennes/hans data hamna till exempel i USA. I USA kontrolleras data av amerikansk lag som inte skyddar den personliga integriteten lika bra som EUs lagar.

En annan integritetsrisk som kan uppstå och som experten betonade är när användarna inte tänker sig för vilket data de lämnar ifrån sig. Exempelvis ger människor bort semesterbilder via Facebook som visar att de inte är hemma. För en del användare är detta acceptabelt men för andra upplevs det som riskabelt. I detta fall handlar det inte bara om spridning av personlig information från användarnas sida utan det handlar också om att informationen som samlas in kan användas i kommersiella syften. När användarna accepterar att använda

21

SH tjänster brukar nämligen rätten till data flyttas från användarna till leverantörerna eller till en tredje part.

4.3 Vem är ansvarig för att riskerna uppstår?

Ofta är användarna inte medvetna eller har ingen kunskap om riskerna enligt Hofvander (Personlig kommunikation, 2016-03-31) vilket är något som har pågått ganska länge. Inom sitt jobb har hon inte märkt någon trend i att användarnas kunskap/medvetenhet om säkerhets- och integritetsrisker har ökat. Experten betonar att användarna ofta har den största rollen i skapandet av säkerhets- och integritetsrisker. Hofvander (Personlig kommunikation, 2016-03-31) motivering till detta är att användarna genom att vara oförsiktiga ger hackare tillgång till deras information utan att vara medvetna om det. En anledning till att användarna har en stor roll i att risker inträffar är att de inte ställer kritiska frågor om säkerhet och integritet innan de köper en smart enhet. De läser heller inte noga användar- och säkerhetspolicyer som kommer med produkten.

En del av ansvaret för bristande säkerhet och integritet i SH ligger också på utvecklarna. Många utvecklare brukar implementera den billigaste lösningen även om det finns ett bättre alternativ. Det eftersom företagen vet att kunderna inte brukar fråga vilken säkerhets- och integritetstekniker som används i enheten. Vilket är en konsekvens av att användarna inte ifrågasätter och ställer högre krav på företagen. För företagen betyder det högre inkomster om de slipper betala för dyra lösningar, men även om användarna inte ställer krav är det viktigt att utvecklarna och företagen tar sitt etiska ansvar tycker Hofvander (Personlig kommunikation, 2016-03-31).

En tredje ansvarig för att risker uppstår är den snabba tekniska utvecklingen med en avsaknad av enhetliga säkerhetsstandarder enligt Hofvander (Personlig kommunikation, 2016-03-31). Den tekniska utvecklingen gör att olika smarta lösningar blir mer tillgängliga och billiga att använda i hemmet. Men detta är inte bara en fördel utan det har också lett till ökade cyberattacker mot användarnas data. Hur mycket av användarnas privatliv som påverkas av att informationen sprids och blir tillgänglig för obehöriga beror på vilken sorts information som läcker ut från det smarta hemmet och vad det har för konsekvenser på användarnas privatliv enligt Hofvander (Personlig kommunikation, 2016-03-31).

4.4 Tekniker för bättre säkerhet och integritet

Hofvander´s (Personlig kommunikation, 2016-03-31) lösningsförslag är att användarna måste tänka kritiskt om objekten i deras SH hanterar informationen på ett säkert sätt. Ett sätt är att ifrågasätta om informationen skickas krypterad och lagras krypterad. Exempelvis ger AES 256 som är en militärstandard för datakryptering bra säkerhet. Men det finns många företag som inte använder kryptering i sina SH applikationer eftersom det inte finns någon lagstiftning som kräver att produkterna ska vara säkra och därför användarna måste vara kritiska och frågasätta företagen.

Men det räcker inte med att utvecklarna använder krypteringstekniker om användarna inte säkrar krypteringen i hemmanätverket från bredbandet och kör helt öppet. Säkerheten i enheterna spelar ingen roll för nätverket kommer trots allt att vara öppet för attacker. Detta gör att uppsättningen av hemmet och familjen spelar även roll i uppkomsten av risker.

22

Användarnas okunskap syns tydligt på cyberhackning som har ökat på sistone för att många användare av SH saknar kunskapen att sätta upp nätverk och enheter på ett säkert sätt. Detta är handhavande fel från användarnas sida enligt Hofvander(Personlig kommunikation, 2016-03-31).

Hofvander(Personlig kommunikation, 2016-03-31) diskuterar olika tekniska lösningar som kan minska integritetsriskerna vid exempelvis kameraövervakning i hemmet. Detta kan göras tillexempel i smarta larm genom att bara aktivera kameran när larmet går igång. Användarnas säkerhet och integritet skyddas på detta sätt eftersom det inte går att spionera genom kameran. Tillexempel tar Verisures kamera bara bilder när larmet är aktiverat och det är omöjligt för någon att använda kameran om larmet inte har gått. Kameran tar sedan och skickar bilderna krypterade till företaget till en behörig person som kan se bilderna och larma tillexempel brandkåren om det brinner. Men företaget själva kan aldrig aktivera kameran när larmet inte går igång eftersom den funktionen inte finns inbyggd i systemet från början.

4.5 Användarperspektiv

För att undersöka vad användare av SH har för uppfattning om säkerhet och integritet samt för syn på risker relaterade till SH samlades svar in genom en enkätundersökning. Det gjordes för att fylla gapet på hur användare av SH ser på riskerna med säkerhet och integritet kopplat till SH. Frågorna var utformade att både testa användarnas inställning och kunskap om säkerhet och integritet i SH för att därefter analysera användarnas roll i att risker uppstår.

4.5.1 Säkerhet och integritet från användarnas enkätsvar

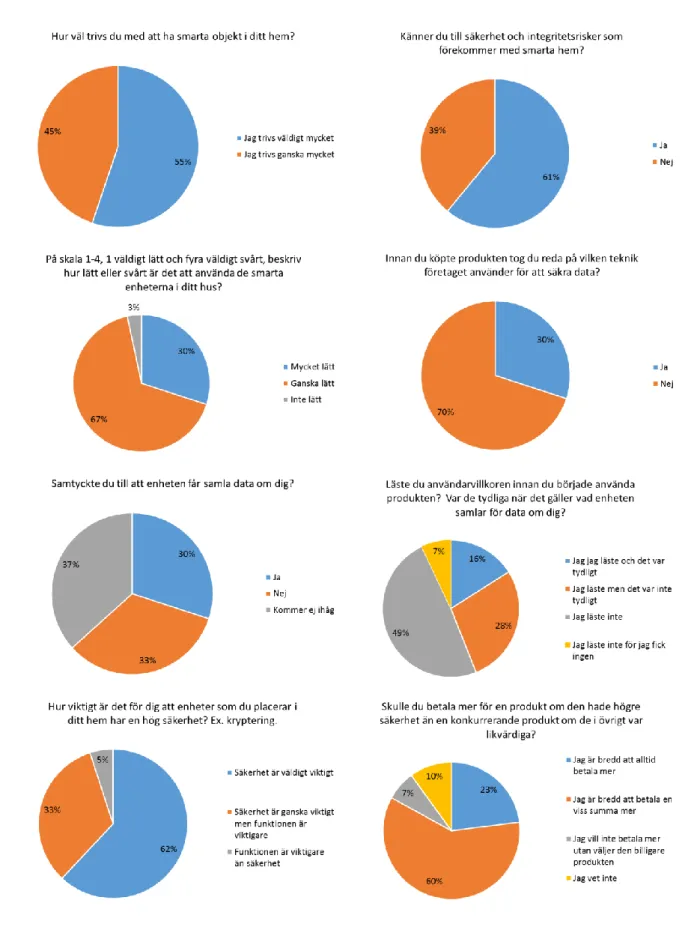

Resultatet från de stängda frågorna med färdiga svarsalternativ presenteras i figur 5 nedan.

23

Figur 5: Svar från de stängda frågorna i enkätundersökningen presenterade som tårtdiagram med procentuella andelen av svaren på fråga 6,7, 8, 9, 10, 11, 12, 14, 15, 16 i enkäten.

![Figur 2: Smarta hem arkitektur med skikt representerade som en pyramid, Kozlov, Veijalainen, Ali [19]](https://thumb-eu.123doks.com/thumbv2/5dokorg/3973731.78014/20.892.204.615.159.450/figur-smarta-arkitektur-skikt-representerade-pyramid-kozlov-veijalainen.webp)

![Figur 3: Insamling till lagring av data i ett smart hem, Li, Da Xu, Zhao [20].](https://thumb-eu.123doks.com/thumbv2/5dokorg/3973731.78014/22.892.136.668.840.1090/figur-insamling-lagring-data-smart-hem-li-zhao.webp)

![Figur 4: Riskanalys 3 steg som kommer att följas för att analysera riskerna Shameli- Shameli-Sendi, Aghababaei-Barzegar, Cheriet [29]](https://thumb-eu.123doks.com/thumbv2/5dokorg/3973731.78014/24.892.191.534.297.550/riskanalys-analysera-riskerna-shameli-shameli-aghababaei-barzegar-cheriet.webp)