Molnbaserade

IP-kameror

HUVUDOMRÅDE: Informatik

FÖRFATTARE: Martin Lormark & Rahim Salem HANDLEDARE: Erik Bergström

JÖNKÖPING 2021 maj

En intervjustudie om användaråtgärder för att

upprätthålla den personliga integriteten

Detta examensarbete är utfört vid Tekniska Högskolan i Jönköping inom informatik. Författarna svarar själva för framförda åsikter, slutsatser och resultat.

Examinator: Anders Adlemo Handledare: Erik Bergström Omfattning: 15 hp (grundnivå) Datum: 2021-05-27

Abstract

Cloud-based IP-cameras have become increasingly common to use in the home as a security measure. Previous research within this field has focused on surveillance in public environments and considerably less in home environments. The purpose of this study has been to examine what measures users of cloud-based IP-cameras take to preserve their personal integrity after installing the system in their homes. A qualitative interview study was undertaken where ten respondents were asked questions about risk awareness, personal integrity, and cloud-based IP-cameras. The data was then analysed using a thematic analysis.

The results from the interview study showed that users lack risk awareness about cloud-based IP-cameras. The results also suggest that insufficient countermeasures are being made by the users, that there is a general ignorance about the risks associated with the IP-cameras and that there is a strong connection between interest in technology and measures taken by the user.

Examples of recommendations presented for this study are to continuously change the password for the IP-camera and that the manufacturers facilitate terms of use for users.

Keywords

Sammanfattning

Molnbaserade IP-kameror har blivit alltmer förekommande och enklare att installera i hemmet som en säkerhetsåtgärd. Tidigare forskning har fokuserat på övervakning i publika miljöer och betydligt mindre i privata miljöer. Syftet med detta arbete har varit att undersöka vilka åtgärder som användare av molnbaserade IP-kameror vidtar för att bevara den personliga integriteten efter att ha installerat tekniken i sina hem. En kvalitativ intervjustudie genomfördes där tio respondenter svarade på frågor kring riskmedvetenhet, personlig integritet och molnbaserade IP-kameror. Den insamlade data analyserades sedan genom en tematisk analys.

Resultatet från intervjustudien visade att användare har en bristande riskmedvetenhet gällande molnbaserade IP-kameror. Resultatet påvisar även att otillräckliga användaråtgärder genomförs, att det finns en generell kunskapsbrist kring tekniken och att det även finns starka samband mellan teknikintresse och vidtagna användaråtgärder. Exempel på rekommendationer som presenteras för denna studie är att kontinuerligt byta lösenord till IP-kameran och att tillverkarna underlättar användarvillkoren för användare.

Nyckelord

Innehållsförteckning

1

Introduktion ... 1

1.1 PROBLEMBESKRIVNING ... 2

1.2 SYFTE OCH FRÅGESTÄLLNING ... 4

1.3 OMFÅNG OCH AVGRÄNSNINGAR ... 4

1.4 DISPOSITION ... 5

2

Metod och genomförande ... 5

2.1 FORSKNINGSANSATS ... 5 2.2 DATAINSAMLING ... 6 2.2.1 Urvalsstrategi ... 6 2.2.2 Intervjuteknik ... 7 2.2.3 Intervjudesign ... 8 2.2.4 Pilotintervju ... 9 2.2.5 Genomförande ... 10 2.3 DATAANALYS ... 11 2.4 TROVÄRDIGHET ... 11 2.5 ÖVERVÄGANDEN ... 12

3

Teoretiskt ramverk ... 13

3.1 PERSONLIG INTEGRITET ... 13 3.2 ÖVERVAKNINGSKAMEROR ... 143.3 MOLNBASERADE IP-KAMEROR ... 15

3.4 ANVÄNDARÅTGÄRDER ... 16

3.4.1 Administrativa användaråtgärder ... 16

3.4.2 Tekniska användaråtgärder ... 18

4

Resultat ... 19

4.1.1 Presentation av respondenter ... 20

4.1.2 Syftet med molnbaserade IP-kameror ... 21

4.1.3 Teknikintresse ... 21

4.1.4 Syn på personlig integritet ... 22

4.1.5 Inkräktande på den personliga integriteten ... 22

4.1.6 Upplevda risker ... 22

4.1.7 Användaråtgärder ... 23

4.1.8 Krav av användare för åtgärder ... 24

4.2 DATAANALYS ... 25

4.2.1 Tidsbrist ... 25

4.2.2 Riskmedvetenhet ... 25

4.2.3 Tillverkare och återförsäljare ... 26

4.2.4 Teknikintresse och vidtagna åtgärder ... 26

4.2.5 Användaråtgärder ... 26

5

Diskussion ... 27

5.1 RESULTATDISKUSSION ... 27 5.1.1 Kunskapsbrist ... 28 5.1.2 Riskmedvetenhet ... 28 5.1.3 Vidtagna användaråtgärder ... 29 5.1.4 Motiverande faktorer ... 30 5.2 METODDISKUSSION ... 306

Slutsatser och rekommendationer ... 31

6.1 REKOMMENDATIONER ... 32 6.1.1 Rekommendationer för användare ... 32 6.1.2 Rekommendationer för tillverkare ... 33 6.2 PRAKTISKA IMPLIKATIONER ... 34 6.3 VETENSKAPLIGA IMPLIKATIONER ... 35 6.4 VIDARE FORSKNING ... 36

7

Referenser ... 37

8

Bilagor ... 41

Bilaga 1 - Manuskript ... 41

1

Introduktion

Den personliga integriteten på internet har blivit en oroväckande fråga och är mer aktuell än någonsin för många användare. Vi befinner oss i en obekväm situation för att säkert bevara och skydda personliga data (Aïmeur et al., 2013). Den allmänna dataskyddslagen, General Data Protection Regulation (GDPR), trädde i kraft i Europa den 25 maj 2018 och används som ett verktyg för bland annat hantering och omhändertagande av personuppgifter. GDPR:s primära mål är att ge individer kontroll över sin personliga data på nätet och ge organisationer ett regelverk att följa för att skydda denna data (Šidlauskas, 2019).

Introduktionen och implementeringen av GDPR på den digitala europeiska marknaden innebar att alla aktörer var tvungna att förhålla sig till det nya regelverket, genom att informera användare hur deras data behandlas och registreras samt att större krav ställts på hanteringen av personuppgifter (Rezai & Ånimmer, 2019). Enligt en rapport från Datainspektionen (2019) visar det sig att 75% av människor i Sverige oroar sig för hur deras insamlade data används. Datainspektionen (2019) fortsätter att 70% har en låg kunskap kring hur deras data behandlas och kommer att användas när informationen lämnas till företag och organisationer. Dessutom förefaller det som om 60% av människor sällan eller aldrig har läst användarvillkoren i sin helhet när de använder sig av digitala tjänster (Datainspektionen, 2019). Det framkommer även att under senare år har andelen människor som ser datainsamling som något negativt mer än fördubblats och samma trend följer även de som känner en stor oro kring att deras personliga data hanteras och används i syften som de inte är bekväma med (Datainspektionen, 2019). I studien Tosun och Tekeoglu (2015) visar dock att användningen av molnbaserade Internet Protokoll (IP)-kameror ökar, vilket kan te sig märkligt med tanke på den ökade negativiteten kring datainsamling av personlig information och oron som många människor känner enligt Datainspektionen (2019). I förhållande till det som tidigare diskuterats så är det möjligt att koppla den oro som statistiken visar till användandet av molnbaserade IP-kameror eftersom en stor del av användarna inte läser användarvillkoren vid användning av tekniken och att det leder till att användarna samtycker till något som de eventuellt inte hade godkänt annars (Steinfeld, 2016). På grund av en bristande kunskap kring hur tekniken fungerar kan det innebära att minimala åtgärder görs för att bevara den personliga integriteten, vilket gör att den här studien till stor del kommer att handla om vilka åtgärder som användare av molnbaserade IP-kameror har vidtagit för att bevara den personliga integriteten.

Enligt Rosell (2020) både förutsätter och anser användare av Internet of Things (IoT)-enheter, vilket just molnbaserade IP-kameror är en del av, att tillverkarna ska skydda deras data genom åtgärder. De anser att det innebär ett för stort eget ansvar att på eget bevåg behöva ansvara och kontrollera den data som enheter skickar och mottar samt att göra lämpliga och korrekta inställningar på IP-kameran. Abdullah et al. (2019) beskriver att det däremot finns diverse åtgärder som användare kan göra. Några exempel är att uppdatera mjukvaran till den senaste versionen, använda sig av tillräckligt bra lösenord och kontinuerligt byta dem. Användandet av någon form av nätverksövervakningsmjukvara för att kunna övervaka trafiken som skickas och mottas via nätverket är också en lämplig åtgärd att göra enligt Abdullah et al. (2019). Användarna har ett eget ansvar att skydda sin data och sin personliga integritet genom användandet av tekniken.

Kameraövervakning kan ske i både publika och privata miljöer. Björklund (2013) menar att kameraövervakningen i publika miljöer som gator, torg och gallerior är den övervakning som görs främst av myndigheter och företag med hjälp av fastmonterade videoövervakningskameror. Videoövervakning i privata miljöer innebär övervakning som sker i hemmiljöer och privatägda fastigheter enligt Zhou et al. (2018), vilket ligger som underlag för denna studie och det är där som fokus kommer till att ligga till skillnad från publika miljöer.

1.1 Problembeskrivning

IP-kameror har blivit ett allmänt förekommande fenomen på grund av dess positiva egenskaper gentemot dess föregångare, Closed-Circuit TV (CCTV), bland annat genom dess pris och tillgänglighet och de installeras alltmer i människors hem (Kang & Han, 2015). Mäkinen (2016) argumenterar för att människors vilja att själva installera en molnbaserad IP-kamera i hemmiljön påverkas till stor del på huruvida användarna är uppmärksamma och medvetna om de integritetsrisker som det innebär att installera tekniken i sitt hem. Chen och Xu (2018) menar att utifrån ett integritetsperspektiv måste den generella förståelsen och kunskapen kring de produkter som används i det vardagliga livet öka för att kunna minska risker rörande den personliga integriteten. Bugeja et al. (2018) beskriver att IP-kameror med relativ lätthet kan nås via Shodan, som är en sökmotor för att hitta specifika enheter som är uppkopplade mot internet fortsätter Bugeja et al (2018). Detta i sig är en säkerhetsrisk eftersom obehöriga med teknisk kunskap då kan genomföra olika attacker mot IP-kameran eller mot användarens nätverk genom exempelvis portskanningsattacker. Genom att ändra inställningar på IP-kameran och att öppna portar på routern kan obehöriga få tillgång till den videoström som molnbaserade IP-kameror spelar in och potentiellt manipulera data vilket har en stor negativ påverkan på den personliga integriteten. Bugeja et al. (2018) fortsätter i sin studie att ett kryphål upptäcktes i ett företags IP-kameror och att

obehöriga då fått tillgång till videoströmmen för att sedan publicera länkar med ”live-streaming” för uppemot 700 av de kamerorna som användes av privatpersoner. Studien visade även att fler än 73 000 IP-kameror år 2014 hade blivit utsatta för en läckt videoström där innehållet ”streamades” live på internet. Den sårbarhet som utnyttjades var användningen av standard-ID/lösenordskombinationer som går att ”hacka” med hjälp av tabeller. Just användningen av sådana kombinationer kan potentiellt leda till intrång i nätverket men även att andra sårbarheter i mjukvaran utnyttjas och att data exponeras eller manipuleras. Det innebär stora konsekvenser för den personliga integriteten för användaren av molnbaserade IP-kameror om ett intrång skulle ske eftersom kameran ofta är placerad i miljöer där känslig information kan spelas in. Liranzo och Hayajneh (2017) beskriver att en majoritet av IP-kameror använder vidarebefordran av portar på routern för att kunna vara nåbara från internet och för molnlagring. Detta sker till stor del på port 23 (Telnet) och port 80 (http), men även för att skicka och få tillgång till tidigare inspelad videoström. Enligt Doughty et al. (2019) kan en obehörig anta att de portarna faktiskt används eftersom det är standard-portar och användare med en teknisk kunskapsbrist inte byter ut dessa mot andra slumpmässiga portar. Detta kan leda till att en obehörig bryter anslutningen till en slumpmässig eller specifik IP-kamera. Det görs genom att läsa av trafiken som kameran skickar och tar emot och kan sedan leda om trafiken via den obehörige, en så kallad man-in-the-middle attack fortsätter Doughty et al. (2019). Användaren kan då anta att kameran inte har någon internetuppkoppling utan snarare ett hårdvaruproblem och den obehöriga personen har nu fått tillgång till IP-kameran och dess videoström. Området är dock mycket brett då säkerheten och standarder för IP-kameror inte har varit den mest prioriterade frågan för vare sig utvecklarna eller tillverkarna och den orsaken visar på integritetsproblem (Ding et al., 2011).

Enligt Mäkinen (2016) finns det betydligt mer forskning om videoövervakning i publika miljöer än om videoövervakning i privata miljöer. Det finns ingen studie som tydligt redovisar sambandet mellan installation och nyttjandet av molnbaserade IP-kameror och specifika åtgärder som sätts in av användaren och hur det sedan påverkar den personliga integriteten. Däremot visar problembeskrivningen och introduktionen i denna studie att den personliga integriteten påverkas vid installation av tekniken och att det finns risker för användaren att ta ställning till.

Doughty et al. (2019) menar att den kontinuerliga ökningen av IP-kameror i privata miljöer kan leda till en stor påverkan på den personliga integriteten. Utifrån problembeskrivningen som visat att större krav ställs på användaren och de åtgärder de har vidtagit efter att de installerat molnbaserade IP-kameror. Författarna har noterat en brist i kunskapen av IP-kameror och något som bör utforskas för att försöka förstå vilka specifika användaråtgärder som vidtagits, vilket är bakgrunden till denna studie och till frågeställningen som presenteras nedan.

1.2 Syfte och frågeställning

Som tidigare nämnt så framgår det enligt Mäkinen (2016) att majoriteten av studier kring den personliga integriteten inom ramen för videoövervakning har skett i publika miljöer och inte i hemmiljöer. I problembeskrivningen framkommer det att nätverksuppkopplade enheter alltid innebär en potentiell säkerhetsrisk (Jose & Malekian, 2015). Säkerhetsrisk avses i detta fall som obehöriga med tekniska kunskaper att ta sig in i hemmanätverk. Zeng et al. (2017) fortsätter på tidigare resonemang att användare generellt har en kunskapsbrist kring hur datainsamling och tekniken fungerar vilket tillsammans med, enligt Manske (2019), dåliga säkerhetsstandarder kan bidra till en särskild uppfattning om huruvida IP-kameror är en säkerhetsrisk för den personliga integriteten i hemmiljön. Problematiken med en stor del av de uppkopplade övervakningskamerorna är att de har en avsaknad av säkerhetsåtgärder för att skydda sig mot utnyttjandet av sårbarheter beskriver Rosell (2020).

Syftet med studien är att undersöka vilka åtgärder som användare har vidtagit efter att ha installerat molnbaserade IP-kameror i hemmiljön, för att bibehålla eller eventuellt förstärka sin personliga integritet. Studiens forskningsfråga lyder som följande:

- Vilka åtgärder har användarna vidtagit för att bevara den personliga integriteten efter att ha installerat molnbaserade IP-kameror?

För att besvara syftet och frågeställningen ämnar studien fylla den kunskapsluckan som finns och bidra med rekommendationer kring hur den personliga integriteten kan förstärkas.

1.3 Omfång och avgränsningar

Denna studie fokuserar på vilka användaråtgärder som vidtagits för att bevara den personliga integriteten efter att ha installerat molnbaserade IP-kameror. Det innebär att resultatet av intervjustudien och analysmetoden som genomförs med användare kommer att utgöra grunden för de slutsatser och rekommendationer som presenteras senare i denna studie.

Under kapitel 3 Teoretiskt ramverk presenteras hur molnbaserad övervakning och IP-kameror fungerar ur ett tekniskt perspektiv. Tillsammans med definitionen av personlig integritet presenteras även studiens centrala begrepp på djupet och de begreppen ligger till grund för studien. Studiens omfång inkluderar även generella åtgärder som användare kan antas vidta utifrån tidigare litteratur.

Studien är avgränsad till att endast innefatta molnbaserade IP-kameror som kan anslutas till via ett webbgränssnitt och som kommunicerar på det lokala nätverket. Det exkluderar således CCTV och andra lösningar där videoströmmen endast görs tillgänglig på lokala enheter.

Tillverkare av IP-kameror har inte använts som underlag för varken den teoretiska bakgrunden eller under intervjustudien eftersom studiens frågeställning kretsar kring vilka åtgärder som just användare vidtar. Författarna ansåg även att det fanns en möjlighet till partiskhet att inte vilja presentera någon data som kan ge sken av att användare måste vidta egna åtgärder för att bibehålla eller eventuellt förstärka den personliga integriteten. Det kan i sin tur påverka trovärdigheten för denna studie vilket kommer att diskuteras mer under kapitel 2.4 Trovärdighet.

1.4 Disposition

Studien startar med en sammanfattning av arbetet där nyckelord anges som är relevanta för studien. Efter detta presenteras studiens introduktion och problembeskrivning som sedan ligger till grund för den frågeställning som presenteras under syfte och frågeställningar.

Efter detta presenteras studiens metodval och hur intervjustudien samt analysmetoden har genomförts och vilka strategier som har valts. Sedan presenteras det teoretiska ramverk där förklaringar och motiveringar till olika definitioner och användaråtgärder som ligger till grund för intervjustudiens frågor.

Sedan kommer de resultat som framkommit under studien att presenteras med ingående diskussioner, slutsatser och rekommendationer. Sist så presenteras hur vidare forskning kan komma att utformas och en potentiell frågeställning för vidare forskning inom området.

2

Metod och genomförande

Kapitlet ger en översiktlig beskrivning av studiens arbetsprocess. Vidare beskrivs studiens ansats och design. Därtill beskrivs studiens datainsamling och dataanalys. Kapitlet avslutas med en diskussion kring studiens trovärdighet.

2.1 Forskningsansats

Forskningsmetodik innefattar kvantitativa och kvalitativa forskningsansatser. Kvantitativa metoder är utformade för att undersöka kvantiteter samt bevisa eller motbevisa teorier (Patton, 2015). Kvalitativa metoder syftar till att förstå och beskriva fenomen på djupet och exempelvis förstå användares upplevelser och känslor. Denna studie ämnar undersöka vilka åtgärder som användare vidtagit för att bevara den personliga integriteten. Det leder till tillämpningen av en kvalitativ forskningsansats. Kvalitativa forskningsmetoder anses vara mer gynnsamma för denna studies syfte och frågeställning, eftersom den kräver förklararingar och insikter av användarnas egna känslor, erfarenheter, åsikter och kunskap (Saunders et al., 2016). Dessa aspekter är svåra att förklara genom kvantitativa metoder som exempelvis resultat i sifferformat och matematiska beräkningar, eftersom erfarenheter kan påverkas av miljömässiga och

sociala faktorer i närmiljön. Denna metod har även använts eftersom de förbestämda frågeställningar som skapats inför intervjuerna kan innebära att information går förlorad vid en kvantitativ ansats eftersom respondenterna inte kan utveckla sina svar på liknande sätt som vid en kvalitativ ansats (Saunders et al., 2016).

2.2 Datainsamling

Inom kvalitativ forskning används flera olika metoder för att samla in data via exempelvis intervjuer och observationer. Studiens syfte avgör vilken metod eller vilka metoder som är mest lämpade att användas. När forskningen avser att samla in data om uppfattningar eller upplevelser är intervjuer användbara medan exempelvis observationer avser att undersöka människors beteende (Blomkvist & Hallin, 2019). Studiens syfte är att undersöka användaråtgärder vilket leder till att kvalitativa intervjuer är mest användbara för denna studie. Användningen av intervjustudier möjliggör insamling av data kring användares personliga tankar, idéer och erfarenheter om de molnbaserade IP-kamerorna.

För att kunna sålla bort irrelevanta intervjufrågor har en utvecklingsmodell som är framtagen av Kallio et al. (2016) använts. Modellen bygger på att en rigorös utveckling och framtagning av intervjufrågor genomförs för att öka trovärdigheten i resultatet och dataanalysen. Det är en fem-stegsmodell som innehåller följande steg:

1. Identifiera förutsättningarna för en semistrukturerad intervjustudie 2. Använd tidigare erhållna kunskaper

3. Formulera den preliminära intervjuguiden 4. Pilot-testa intervjuguiden

5. Presentera den faktiska semistrukturerade intervjuguiden

2.2.1 Urvalsstrategi

Snöbollsurvalet användes som urvalsmetod för studien. Denscombe (2018) beskriver snöbollsurval som en urvalsmetod där respondenter som är intresserade av studiens resultat kan rekommendera nya personer som eventuellt är lämpliga att delta i intervjustudien. Fördelen med metoden är enkelheten att snabbt hitta nya respondenter eftersom deltagare kan rekommendera ett flertal andra personer. Denscombe (2018) menar att chanserna ökar för att de rekommenderade personerna deltar i studien eftersom de blivit rekommenderade av en bekant.

Användarna i studien är både individer som bor själva i singelhushåll och även familjer som bor i hus. Det finns inga regler inom kvalitativ forskning om hur stort urvalet ska vara utan det bestäms generellt av informationsbehovet (Bryman, 2011). En viktig princip när man samlar in data är datamättnad vilket innebär att mängden insamlade data som krävs är tillräcklig och då ytterligare datainsamling inte ger någon mer

kunskap (Bryman, 2011). För att besvara studiens frågeställning kan det eventuellt behövas fler än tio respondenter, vilket diskuteras mer i 5.2 Metoddiskussion. Däremot kan de tio respondenternas svar ge indikationer och peka på samband som sedan kan ligga till grund för fortsatta studier.

2.2.2 Intervjuteknik

För att samla data via intervjuer så finns det tre kända intervjutekniker enligt Bryman (2011): semistrukturerade intervjuer, strukturerade intervjuer och ostrukturerade intervjuer.

Semistrukturerade intervjuer innebär att intervjufrågorna är öppna och att följdfrågor enkelt kan ställas utan att vara fördefinierade. Det ger studien en helhetsbild kring hur användare resonerar över de åtgärder de vidtagit efter installationen av molnbaserade IP-kameror. En intervjustudie på tio intervjuer genomfördes och intervjuguiden formades utifrån forskningsfrågan; ”Vilka åtgärder har användarna vidtagit för att bevara den personliga integriteten efter att ha installerat molnbaserade IP-kameror?” Intervjuguiden är uppdelad i tre olika teman;

• Användarens medvetenhet om molnbaserade IP-kamerors påverkan på den personliga integriteten.

• Hur utvecklarnas vidtagna åtgärder har påverkat användarna. • Användarnas åtgärder för att bevara den personliga integriteten.

Under datainsamlingsprocessen konstruerades först en intervjuguide med problemområden och temafrågor för att sedan användas som stöd under intervjuerna. Empiriska data samlades in genom användandet av semistrukturerade intervjuer. Majoriteten av intervjufrågorna konstruerades i förväg och under intervjuprocessen ställdes följdfrågor som anpassades och formulerades utifrån respondentens svar. Detta gav respondenten en möjlighet att utveckla sina svar och fritt beskriva sina tankar, erfarenheter och idéer. Genom intervjustudier ges även möjligheten att utforska respondentens personliga upplevelser av en företeelse eller miljö (Blomkvist & Hallin, 2019).

Enligt Mäkinen (2016) så kan intervjufrågor kring sambandet mellan personlig integritet och videobaserad övervakning konkretiseras genom information kring exempelvis installationsdatum för IP-kameran. Den fråga som ställdes till respondenterna under intervjustudien var:

- Hur länge har ni haft en molnbaserad IP-kamera?

Det var inte aktuellt att genomföra intervjuerna ansikte mot ansikte på grund av den rådande Covid-19 pandemin. Intervjuerna genomfördes i stället på distans med hjälp av videokonferensprogrammen Zoom och Skype. Respondenterna fick innan

intervjutillfället en möteslänk skickad till sin e-post för att kunna gå med i samtalet. De fall där respondenten inte hade tillgång till Zoom eller Skype genomfördes intervjun via ett telefonsamtal.

2.2.3 Intervjudesign

Det är viktigt att konstruera och designa intervjun för att sedan samla in data som kan besvara studiens frågeställning (Bryman, 2011). Genom att koppla det teoretiska ramverket och potentiella användaråtgärder till faktiska användaråtgärder så kan tydligare och mer konkreta slutsatser dras från den semistrukturerade intervjustudien och den tematiska analysen. Det är av stor vikt att frågornas huvudområde fokuserar på vilka användaråtgärder som vidtagits av användarna för att bevara den personliga integriteten, eftersom studiens frågeställning ämnar undersöka just vilka åtgärder som vidtagits med avseende på integritet.

Patton (2015) beskriver att bakgrundsfrågor kan ge relevant information om respondenterna som förklarar varför de svarar som de gör på senare frågor. Exempelvis:

• Vilket år är du född? • Vad jobbar du med?

• Hur intresserade skulle du säga att du är av teknik? Berätta gärna kort. En av frågorna som ställs för att undersöka respondenternas syn på sin personliga integritet är följande:

• Har du upplevt att molnbaserade IP-kameror skyddar den personliga integriteten i hemmet? På vilket sätt?

För att få en tydligare bild av respondenterna och kopplingen till molnbaserade IP-kameror ställs bakgrundsfrågor som är följande:

• Vad är syftet med användningen av IP-kamera? / Av vilken anledning valde ni att installera en molnbaserad IP-kamera?

• Vad tänker ni på när ni hör uttrycket ”molnbaserad IP-kamera”?

Genom att ställa öppna frågor och låta respondenterna motivera sina svar så kan eventuellt ett samband indikeras mellan upplevda risker, användaråtgärder och personlig integritet. Exempel på några öppna frågor är följande:

• Vad tänker ni på när ni hör begreppet ”den personliga integriteten”?

• Vilka risker tror ni att det finns med att ha molnbaserad IP-kamera installerad i hemmet? Motivera.

För det fall att respondenterna inte nämner någonting om vilka åtgärder som vidtagits för att bevara den personliga integriteten efter att respondenterna installerade en IP-kamera i hemmet ställs följande frågor:

• Efter att ni har installerat IP-kameran;

- Gick ni in på IP-kameras inställningar och bytte till ett eget lösenord? - Har ni läst igenom de olika villkoren för att se hur er personliga integritet

kan påverkas/delas med tredje part?

• När IP-kameran behöver uppdateras, gör ni det eller ignorerar ni det?

• Använder ni ett separat/privat nätverk för IP-kameran och andra internetuppkopplade enheter?

För att undvika indirekt inflytande på respondenternas svar, bör kvalitativa intervjuer inte bestå av huvudfrågor eller frågor som kan bilda förutfattade meningar. Det är viktigt att formulera frågorna så att respondenterna skall kunna beskriva sina upplevelser och att de svarar vad de anser är en viktig synpunkt på varje intervjufråga (Bryman, 2011).

För att frågorna inte ska påverka respondenternas svar är det viktigt att frågorna inte ställs så att respondenten kan anta, utifrån den ställda frågan, att installationen av molnbaserade IP-kameror kommer automatiskt att påverka den personliga integriteten. Det gör att ingen fråga är designad så att den förutsätter att respondenternas upplevda personliga integritet i hemmet har påverkats eller påverkas av den molnbaserade IP-kamerorna.

Frågorna i intervjuguiden som riktar sig direkt till studiens frågeställning är:

• Skulle ni använda er av andra åtgärder för att skydda er personliga integritet? • Har ni tagit åtgärder för att skydda er personliga integritet, vilka då?

• Vad skulle krävas för att ni vidtog åtgärder?

2.2.4 Pilotintervju

En pilotintervju utfördes för att redigera eventuella misstag i utformningen av intervjufrågorna innan intervjustudien startas. Det är steg fyra i utvecklingsmodellen för intervjufrågor framtagen av Kallio et al. (2016). Patton (2015) beskriver att en pilotintervju genomförs för att utvärdera om den valda datainsamlingsmetoden är hållbar innan den genomförs på riktigt. Det går att se om metodens upplägg fungerar redan efter första datainsamlingstillfället och om intervjufrågorna resulterar i svar som kan besvara forskningsfrågan (Patton, 2015).

Pilotdeltagaren var den första personen som rekryterades för att delta i studien och använde en molnbaserad IP-kamera i hemmet. Pilotintervjun var till stor nytta gällande diverse meningsformuleringar och andra begrepp som kunde göra deltagaren förvirrad. Författarna avgjorde dock att pilotintervjun skulle exkluderas från datainsamlingen eftersom större förändringar skedde efter pilotintervjun, vilket kunde påverka resultatet och studiens trovärdighet.

Intervjuguiden redigerades och intervjufrågor ändrades för att förtydliga vilken information som efterfrågades. En fråga som tillades i intervjuguiden efter pilotintervjun och den iterativa processen var; ”Vad skulle krävas för att du vidtog åtgärder?”. Den tillagda frågan och respondenternas svar bidrog starkt till studiens slutsatser och rekommendationer.

2.2.5 Genomförande

Under studien genomfördes tio intervjuer exklusive pilotintervjun. Intervjuerna tog mellan 20 – 35 minuter att genomföra. Respondenterna hade innan intervjutillfället fått tydlig information kring syftet med intervjun, frågornas inriktning samt information om deras rättigheter och de etiska faktorer som deltagandet i studien medför.

Det insamlade materialet skickades till respondenterna efter varje intervju, för förtydliganden och för att de skulle få chansen att kontrollera att de inte missförståtts. Om författarna inte kunde tolka data från respondenterna eller att data inte var tillräckligt djupgående kontaktades respondenterna för att komplettera data via det medium som valts.

Det fanns etiska aspekter att ha i åtanke under intervjustudien. Människor kom att intervjuas och det innebar att den data som samlades in hanterades extra noga, ingen irrelevant information för denna studie samlades in och respondenternas anonymitet garanterades genom hela processen om det önskades och efterfrågades. Studiens etiska aspekter behandlas mer detaljerat under kapitel 2.5 Överväganden.

En tydlighet kring hur intervjustudien planerades att genomföras och en transparens kring hur information kom att samlas in, analyseras och behandlas ökade chanserna att få respondenter till studien för att kunna besvara studiens syfte och forskningsfråga. För att alla respondenter i studien skulle få samma information kring studiens syfte, insamlat material och rättigheter användes ett manuskript som skickas till respondenterna före intervjutillfället.

Transkriberingen av den inspelade intervjun genomfördes genom att först transkribera hela intervjun ord för ord. Sedan sorterades utfyllnadsord bort som inte uppfattas som innehållsrika exempelvis liksom och typ. Det plockades sedan ut meningar som kunde behandlas utifrån den tematiska analysen men även svar på frågor som var relevanta för studiens frågeställning.

2.3 Dataanalys

För att analysera och bearbeta den insamlade empirin använde studien en tematisk analys. En tematisk analys är enligt Saunders et al. (2016) en grundläggande metod för kvalitativ forskning och används för att generera rikliga beskrivningar, förklararingar och nya teorier genom att analysera mindre eller större mängder data. Saunders et al. (2016) beskriver att den tematiska analysmetoden sedan kan användas för att hitta teman eller mönster i den insamlade empirin och då inte utifrån tidigare definierade ramverk. Metoden passar väl för denna studie eftersom tidigare forskning har identifierat liknande resultat men inom andra områden, främst publika miljöer.

Studien har undersökt olika teman utifrån insamlade data samt identifierat teman kring användaråtgärder, riskmedvetenhet och teknikintresse vilket kan lyftas fram och presenteras från empirin.

Det första steget i den tematiska analysprocessen var att få en uppfattning och överblick av all insamlade data och författarna analyserade anteckningarna från respektive intervju. Nio av tio intervjuer antecknades dessvärre för hand på grund av att respondenterna ej gav författarna samtycke till inspelning av intervjun av personliga skäl. Denna aspekt utvecklas mer under kapitel 5.2 Metoddiskussion.

Följande steg i bearbetningen i empirin var bortplockandet av irrelevant information som inte rörde studiens frågeställning. Utifrån den tematiska analysen identifierades olika teman som kunde förklara och beskriva olika aspekter kring användaråtgärder som exempelvis varför relevanta och nödvändiga åtgärder genomfördes. Den empiriska data som var relevant för studiens frågeställning plockades även ut och analyserades utifrån den tematiska analysen.

2.4 Trovärdighet

Studien ämnar undersöka användare av molnbaserade IP-kameror vilket innebär att urvalet har varit av yttersta vikt. För att inte påverka respondenternas svar har semistrukturerade intervjuer använts som datainsamlingsmetod för att på så sätt kunna ställa följdfrågor samt mer öppna frågor. Detta för att kunna samla tillförlitliga data som kan hjälpa till att besvara studiens frågeställning på ett tillförlitligt sätt. För att säkerställa att de frågor som ställts och den följd de ställts på inte påverkar respondenternas svar i den bemärkelsen har särskild vikt lagts vid att bearbeta designen av de semistrukturerade intervjuerna genom en iterativ process.

Som nämnt tidigare användes en pilotintervju för att möjliggöra en revidering av intervjuguiden och att korrigera den utifrån syftet med studien och att de svar som inkommer gick att validera samt att studien mäter det den ska mäta. Denna intervju exkluderades från empirin. Före varje intervju fick respondenterna information kring dess rättigheter kopplat till deltagandet av intervjustudien samt vad syftet med studien

var samt att de när som helst kunde välja att avbryta intervjun och få alla data borttagen från studien.

För att respondenterna själva skulle kunna beskriva sina åsikter och upplevelser utan yttre påverkan har majoriteten av frågorna valts att vara öppna. Eftersom semistrukturerade intervjuer möjliggör ett öppet intervjuformat kommer varje persons svar att vara annorlunda eftersom människor har olika tankeprocesser och upplevelser. Användandet av en tematisk analys där olika teman identifieras och plockas från empirin innebär att studiens resultat bör vara replikerbart förutsatt att samma frågeställning, urval samt intervju och analysmetod används.

2.5 Överväganden

Som tidigare nämnts under forskningsansats har intervjuer genomförts i denna studie vilket innebär stora etiska krav på hur respondenternas svarsdata och information behandlas. Denna studie har utgått ifrån och förhållit sig till Vetenskapsrådets fyra allmänna forskningsetiska principer inom humanistisk-samhällsvetenskaplig forskning (Vetenskapsrådet, 2002).

1. Informationskravet

- Deltagarna ska vara medvetna kring vad studien handlar om, deras uppgift i studien och vad för villkor som gäller för deltagandet. Deltagarna ska även vara underrättade att om att deltagandet är frivilligt och att de kan välja att avbryta när som helst.

2. Samtyckeskravet

- Forskaren ska ha deltagarens samtycke för att delta i studien. Det innebär att undersökningar med aktiv datainsamling kräver att deltagarna samtycker. Är deltagaren under 15 år ska samtycke även inhämtas från förälder/vårdnadshavare.

3. Konfidentialitetskravet

- All data i studier som omfattar etiskt känslig information ska behandlas med största möjliga sekretess och konfidentialitet. Utgångspunkten för känslig information bör vara att de berörda (ej forskaren) och deras efterlevande kan uppfatta informationen som obehaglig eller kränkande.

4. Nyttjandekravet

- Information kring deltagarna och insamlade data får endast användas i det syfte som deltagarna informerats om. Det innebär således att uppgifter inte får användas i kommersiella eller icke-vetenskapliga syften utan nytt samtycke från deltagarna.

Studiens respondenter blev informerade att deras deltagande var frivilligt och att de när som helst under intervjustudiens gång kunde avbryta och få relaterade data raderad från fram till studiens publikation. Respondenterna fick tydlig information vad studiens syfte var och vilka villkor som gällde för deltagande i studien.

Eftersom studien hanterat känsliga uppgifter om respondenter och deras respektive åtgärder kring molnbaserade IP-kameror så har författarna av studien, utöver de forskningsetiska principerna även haft ett strikt förhållningssätt till GDPR. Personuppgifter och respondenternas empiri har behandlats med största möjliga sekretess och endast författarna av studien har haft tillgång till informationen. Enligt GDPR så krävs det att alla aktörer på den europeiska marknaden, inklusive denna studie, måste förhålla sig till den nya lagen (Datainspektionen, 2019).

3

Teoretiskt ramverk

I följande kapitel beskrivs och förtydligas studiens centrala begrepp, nämligen personlig integritet, övervakningskameror, molnbaserade IP-kameror och slutligen användaråtgärder. I tidigare forskning har primärt användare i publika miljöer och inte i privata miljöer undersökts samt vilka åtgärder som utvecklare av molnbaserade IP-kameror har tagit för att skydda användarens personliga integritet.

3.1 Personlig integritet

Informationsintegritet och den personliga sfären är två relevanta och huvudsakliga typer av integritet som används som underlag i denna studie. Informationsintegritet översätts till engelskans Privacy, och används främst av datavetare. Den beskriver rätten att personligen få välja vilken information andra ska få tillgång till och vilka personer som informationen delas med. Den personliga sfären innebär rätten till att få bli lämnade ifred och att vara ensam beskriver Björklund (2013). En persons handlingar och egna tankar är privata och är en del av den personliga sfären, det innebär också att den mängd information om andra personen tar del av kan uppfattas som störande (Pötzsch, 2008). Det innebär således att den personliga integriteten är en rättighet som inte behöver motiveras.

Enligt Islam et al. (2012) är definitionen och innebörden av begreppet ”personlig integritet” olika från person till person beroende på en rad olika faktorer som exempelvis livserfarenheter och kulturell bakgrund. Vidare beskriver Islam et al. (2012) att personlig integritet är en generisk term där det inte existerar någon universell accepterad definition men där rätten att bli lämnad ifred är ett återkommande tema. Islam et al. (2012) summerar personlig integritet som människors rätt att välja vad för typ av information om en själv som är känd för andra samt annan personlig information som plats och identitet vilket kan innebära en ovilja att dela med sig av.

Ett alltmer förekommande fenomen är “integritetsparadoxen” enligt Kokolakis (2017). Paradoxen innebär att i dagens digitala samhälle är den personliga integriteten ett stort bekymmer för människor. Å andra sidan delar individer personlig information på nätet och sociala medier för relativt liten belöning, i många fall “likes” (Kokolakis 2017). Det går att argumentera kring att människor som valt att installera och använda molnbaserade IP-kameror och som vidtar åtgärder för att minimera den negativa påverkan på den personliga integriteten, samtidigt delar personlig information på exempelvis sociala medier utan att fundera över just den datainsamlingen och dess påverkan på den personliga integriteten.

3.2 Övervakningskameror

Övervakningskameror används primärt som en säkerhets och trygghetsåtgärd. Syftet är att skydda bland annat privatpersoner samt egendom och de används av såväl statliga myndigheter som privata aktörer (Winkler & Rinner, 2012). Implementationen av GDPR innebar ett skydd för privatpersoner. Organisationer och företag måste ha ett strikt förhållningssätt till GDPR när de lagrar data eftersom innehavandet av personuppgifter kan straffas med böter och bidra till en negativ påverkan på varumärkesbilden om de inte hanteras korrekt (Šidlauskas, 2019).

Dašić et al. (2016) beskriver att övervakningssystem har använts under flera decennier, främst genom CCTV, vilket innebär ett slutet system med en kamera samt en skärm som kan spela upp videoströmmen. Videoövervakningssystem fick sitt stora genombrott i övervakningsindustrin eftersom övervakningen kunde ske i realtid och utan fysisk närvaro. Efter innovationen av IP gick i stället utveckling mot IP-kameror och mer specifikt, molnbaserade IP-kameror där en plattform är tillgänglig via ett webbgränssnitt och hanteringen av systemet sker via den plattformen.

Dašić et al. (2016) menar att utvecklingen skiftade inriktning efter implementeringen och övergången till IP eftersom CCTV krävde stora mängder lokal lagring vilket innebar dåtida begränsningar i mängd sparad videoström. Dašić et al. (2016) utvecklar resonemanget med att det exponentiellt blev begränsningar i processorkraft, strömtillförsel men framför allt lagring eftersom den skedde lokalt. Rodríguez-Silva et al. (2012) utvecklar med att beskriva hur molnbaserad-teknik har hjälpt till att överkomma de problemen med tillgång till enorm beräkningskraft och lagringsutrymme.

En övergång från CCTV till en molnbaserad lösning kan ha en påtaglig påverkan på prestanda och andra väsentliga aspekter som kostnadseffektiv skalbarhet och flexibilitet (Karimaa, 2011). Däremot måste de utmaningar som kommer med en övergång till molnbaserade IP-kameror adresseras och utvärderas eftersom personliga data och information om kunder lagras i molnet (Aldossary & Allen, 2016).

En övergång till molnbaserade IP-kameror kommer att ha en påverkan på den personliga integriteten eftersom de samlar in information om användarna och den informationen sparas inte lokalt utan i molnet vilket innebär en säkerhetsrisk (Jose & Malekian, 2015). Det är upp till användarna att vidta åtgärder de anser lämpliga för att minimera risker kring den personliga integriteten. Användarnas val att köpa och installera produkter som samlar in data är av betydelse eftersom de genom användandet av produkten automatiskt godkänner de policys och användarvillkor för den specifika produkten från tillverkaren.

3.3 Molnbaserade IP-kameror

Molnbaserade IP-kameror är enligt Tosun och Tekeoglu (2015), en kamera som ansluts till internet, antingen via en nätverkskabel (RJ-45) eller via en trådlös uppkoppling, och sedan gör videoströmmen tillgänglig via ett webbgränssnitt. Det innebär att användare har kontinuerlig tillgång till IP-kameran och ”ser vad kameran ser”, vilket gör den lämpad för att öka säkerheten i privata miljöer. Enligt Das och Tuna (2017) kan molnbaserade IP-kameror användas för att spåra personlig information kring användaren genom diverse tillgängliga mjukvaror. Jose och Malekian (2015) menar att en bidragande faktor till att människor väljer att installera molnbaserade IP-kameror från första början är bevakningen av hemmet när ingen är där.

Enligt en studie gjord av Doughty et al. (2019) har IP-kameror blivit allmänt förekommande i dagens samhälle, till stor del på grund av deras pris och tillgänglighet. Tekniken är installerad och används i de flesta butiker, organisationer och i många hem men dessa kameror har en historia av att vara osäkra vilket kan bidra till att sårbarheter utnyttjas.

Det kan finnas möjligheter att styra eller begränsa insamlingen av data men det är inget som är garanterat och det måste användaren vara införstådd med. Baserat på tillgänglig information bör användare ha möjligheten att fatta välgrundade beslut om deras användning och ge samtycke till den datainsamling som eventuellt kan ske (Wang & Chen, 2018).

Manske (2019) beskriver att det finns stora brister i säkerheten som används i IP-kameror. Det beror ofta på hög konkurrens mellan tillverkare, brist på säkerhetsstandarder som ofta är givna i datorer och andra sofistikerade system men även målet att snabbt få ut sin produkt på marknaden. Det gör att orimliga krav ställs på användaren att införskaffa kunskaper om tekniken innan installation för att sedan vidta egna relevanta åtgärder för att bevara sin personliga integritet. När sådana krav ställs på användarna kommer det utgöra en stor risk för deras personliga integritet eftersom de generellt ofta har en kunskapsbrist kring de tekniska aspekterna av molnbaserade IP-kameror och tillsammans med ovan nämnda tillverkarfaktorer kan det bidra till en ogynnsam situation fortsätter Manske (2019). Det finns däremot alltid en teoretisk risk

att ett dataintrång inträffar när enheter är uppkopplade mot internet enligt Jose och Maleikan (2015).

IP-kameror har inga begränsningar vad gäller avståndsåtkomst så länge specifika inställningar görs på det lokala nätverket, som exempelvis portöppningar och dylikt, vilket öppnar upp för en enkel och bekväm åtkomst till IP-kameran via en webbserver. Enligt Tosun & Tekeoglu (2015) ställer det samtidigt krav på den tekniska kompetensen hos användaren eftersom exempelvis felaktiga portöppningar kan innebära en risk för det lokala nätverkets integritet. En IP-kamera vars inställningar är öppna ut mot internet kan också innebära att parametrar och individuell styrning kan göras på IP-kameran. Till skillnad från tidigare generations CCTV är IP-kameror betydligt enklare att installera och använda och görs därför mer tillgänglig och lättanvänd för allmänheten eftersom en lägre grad av teknisk kunskap krävs vilket har bidragit till deras stora genomslag och utbredning (Tosun & Tekeoglu, 2015).

3.4 Användaråtgärder

Det finns inget tydligt svar på diskussionen om ansvaret ligger hos tillverkarna eller användarna kring vilka åtgärder som bör göras vid installation av molnbaserade IP-kameror. Fler åtgärder bör vidtas för att säkra upp övervakningskameror i hemmiljön från cyberattacker. I en tidigare litteraturstudie gjord av Rosell (2020) identifierades ett antal åtgärder som vidtagits av utvecklarna och delvis av användarna att motverka attacker mot IP-kamerorna som har påverkat användare med mindre teknisk kunskap (Rosell, 2020). Nedan presenteras administrativa och tekniska användaråtgärder som vidtagits av båda användare och utvecklare för att bevara den personliga integriteten i hemmet vid användningen av molnbaserade IP-kameror.

3.4.1 Administrativa användaråtgärder

När användare installerar och använder molnbaserade IP-kameror kommer det per automatik krävas att åtgärder genomförs för att kunna bevara den personliga integriteten och för att säkerställa kamerans integritet. Det kan exempelvis vara att sätta ett eget lösenord på inloggningsgränssnittet för att säkra åtkomsten till videoströmmen. En studie gjord av Winkler och Rinner (2010) visade att en viktig del vid användningen av IP-kameror är samtycket och godkännandet av termer och användarvillkor.

En administrativ åtgärd som användare kan göra är att läsa igenom de olika villkoren för att på så sätt ta reda på hur deras integritet kan påverkas och på vilket sätt deras data behandlas. Lee (2020) fortsätter att bristande användaråtgärder är svaga lösenord och tillsammans med minimal efterlevnad av säkerhetsriktlinjer utifrån teknikens rekommendationer innebär det en riskfaktor.

Steinfeld (2016) menar att användarvillkor och sekretesspolicys är den vanligaste metoden för leverantörer att få ett användargodkännande för datainsamling. Det är även

ett verktyg för användare för att kunna övervaka hur deras personliga information behandlas av företag. Steinfeld (2016) beskriver att inte läsa användarvillkoren kan ha seriösa konsekvenser eftersom användaren då kan ge sitt samtycke till hur personlig information hanteras som användaren egentligen inte godkänner men som nu är bindande.

Flertalet rekommendationer för att underlätta användarvillkor och sekretesspolicys är föreslagna för användare, eftersom i nuläget så är de ofta skrivna med ord och termer som personer inte förstår fullt ut (Steinfeld, 2016). Däremot så är det en viktig administrativ åtgärd att läsa igenom användarvillkor och sekretesspolicys för de produkter och tjänster som används varje dag för att öka förståelsen kring hur datainsamlingsprocessen går till och hur den personliga informationen hanteras. Rosell (2020) beskriver hur en förebyggande åtgärd mot specifika manipuleringsmetoder är att göra en riskbedömning. Detta är applicerbart i användningen av molnbaserade IP-kameror eftersom det ger kunskaper kring de risker som existerar och hur de bäst förebyggs. En riskbedömning leder också till en ökad förståelse om hur tekniken fungerar och på så sätt även vad som krävs för att bevara den personliga integriteten. Enligt Rosell (2020) kan nyttan av en riskbedömning minska avsevärt när kunskapsnivån inte är tillräckligt hög och att många användare sällan kan göra kvalificerade riskbedömningar. Det kan leda till att risker inte identifieras eller eventuellt misstolkas vilket sedan kan få stora konsekvenser för användaren och den personliga integriteten.

Integritetsparadoxen är en viktig aspekt att ha i åtanke när användares åtgärder och online-vanor utforskas. Enligt Kokolakis (2017) är användare mer och mer negativt inställda till insamling av personlig information, som i detta fall är ålder, telefonnummer, adress, födelsedag, inkomst, bilder, webbläsarhistorik samt religiösa och politiska åsikter. De är även negativt inställda till hur deras personliga information hanteras och delas med tredje part men samtidigt är personer villiga att dela personlig information med företag och organisationer så länge det fanns incitament, stora som små.

Kokolakis (2017) fortsätter med att presentera begreppet ”Privacy Calculus” eller på svenska ”Integritetsberäkning”. Begreppet innebär att användare av tjänster som samlar in data måste göra egna beräkningar där förväntade intrång på den personliga integriteten vägs mot förväntade vinster av att ha delat personlig information. En sådan typ av beräkning underlättar för de beslut som måste tas huruvida tjänsten eller produkten ska användas och om datainsamlingen väger tyngre i det specifika fallet än den personliga integriteten.

3.4.2 Tekniska användaråtgärder

En viktig aspekt som skiljer användare åt gällande vilka tekniska åtgärder som vidtas är deras kunskapsnivå i området (Zeng et al., 2017). Det beror på att en ökad förståelse för hur tekniken fungerar med exempelvis datainsamling och hur trafik skickas och mottas, per automatik kommer möjliggöra att mer avancerade åtgärder implementeras och vidtas för att bevara den personliga integriteten.

Abdullah et al. (2019) beskriver att det finns sju tekniska åtgärder att utföra för att säkra upp molnbaserade IP-kameror och enheter som kommunicerar i det lokala nätverket men även via molnet. De lyder som följande:

1. Uppdatera mjukvaran

- Abdullah et al. (2019) argumenterar för att en väldigt viktig åtgärd för användare är att hålla mjukvaran uppdaterad på enheterna eftersom tillverkare genom mjukvaruuppdateringar kan fixa sårbarheter i systemen.

2. Använd privata nätverk

- Att använda privata nätverk eller ”Virtual Private Networks” (VPN) gör att nätverkstrafik kan begränsas och endast göras tillgänglig för behöriga användare.

3. Övervaka nätverket

- Övervakning av nätverket är ett av de bästa tillvägagångssätten för att säkra enheter och dess mottagna och skickade trafik. Övervakningsmjukvaran kan även söka efter sårbarheter i systemen och sedan skicka en notifikation till användare eller på eget initiativ uppdatera mjukvaran.

4. Applicera up to date protokoll

- Enligt Abdullah et al. (2019) så är det essentiellt att hålla protokollen uppdaterade eftersom det är en av de viktigaste komponenterna inom IoT-enheter. Genom att hålla protokollen uppdaterade är det möjligt att minimera de risker som uppstår vid gamla och ej uppdaterade protokoll.

5. Använd effektiv kryptering

- Genom att använda kryptering när det är möjligt minimerar det potentiella säkerhetsrisker och förhindrar obehörig åtkomst när data skickas mellan olika komponenter.

- Abdullah et al. (2019) beskriver att säkerhetskopiering av viktig information bidrar till att säkerställa informationens integritet samt att förvara informationen lokalt, antingen fysiskt eller digitalt.

7. Ändra inloggningsuppgifter regelbundet

- Enligt Abdullah et al. (2019) borde tillverkare kräva ett byte av inloggningsuppgifter vid första användning samt kräva att lösenordet är tillräckligt starkt. Vidare beskriver Abdullah et al. (2019) att lösenordet bör ändras senast var tredje månad men även att email-adressen inte bör användas som användarnamn.

Zeng et al. (2017) menar i sin studie att användare av IoT-enheter, vilket molnbaserade IP-kameror är en del av och därmed gör det applicerbart, är att kunskapsnivån generellt sett är låg vilket i sig är en sårbarhet eftersom felaktiga eller negativa åtgärder kan utföras. Utifrån de presenterade användaråtgärderna och utifrån en studie gjord av Zeng et al. (2017) framkommer det att användare av molnbaserade IP-kameror inte vidtar några åtgärder och därmed har en större risk för att deras personliga integritet kränks eller att sårbarheter i deras system utnyttjas vilket leder till negativa konsekvenser. Thakar (2020) argumenterar för att användarna borde utföra installationen ordentligt och vara noggrann så att inte felaktiga inställningar appliceras på produkten. Ändring av inloggningsuppgifter borde ske tidigt i användandet av produkten eller att åtkomst till enheten sker via krypterade nycklar i stället (Thakar, 2020).

En viktig aspekt att ha i åtanke gällande utvecklingen av molnbaserade IP-kameror och andra typer av smarta enheter är att det inte finns någon de facto standard som är universal för alla olika typer av enheter (Davis et al., 2020). En viktig åtgärd som användare kan vidta för att bevara den personliga integriteten, administrativ eller teknisk, är att så fort IP-kameran installeras ändra inloggningsuppgifter och ett starkt lösenord sätts (Thakar, 2020; Steinfeld, 2016). Ett starkt lösenord minimerar riskerna för obehörig åtkomst och att personlig information ”läcker” ut och att data manipuleras, vilket Bugeja et al. (2018) visade i sin studie.

4

Resultat

Kapitlet ger en beskrivning av den data som samlats in i studien för att ge svar på studiens frågeställningar. Sedan analyseras empirin utifrån frågeställning som presenterats.

4.1 Empiri

4.1.1 Presentation av respondenter

I Tabell 1 nedan presenteras respondenterna, ungefärlig ålder och kortfattade svar på två av de allmänna bakgrundsfrågorna. Totalt genomfördes tio intervjuer.

Tabell 1. Bakgrundsinformation om respektive informant.

Åldersspann Definition av personlig integritet

Definition av molnbaserade

IP-kameror

Informant A 25–30

GDPR/Har rätt att veta hur ens uppgifter behandlas

Något är uppkopplat till molnet

Informant B 30–35 Privatliv Något som är kopplat till

molnet

Informant C 55–60 Privatliv Aldrig hört

Informant D 35–40

Rätten att inte dela med sig av sitt privatliv

Kameran är uppkopplat till molnet

Informant E 45–50

Rätt till ett privatliv Allt lagras / Behandlas i molnet

Informant F 25–30 Bestämma över mitt privata liv Uppkopplat mot internet Informant G 25–30 Privatliv/Rätten att inte dela

med sig

Material lagras i molnet

Informant H 20–25 Rätt till privatliv Uppkopplad / Kan kolla kameran Online

Informant I

30–35

Något okränkbart/Rätt till privat liv

Kamerorna är uppkopplade mot

Internet.

Informant J 25–30 Personliga sfär Uppgifterna lagras någon annanstans

4.1.2 Syftet med molnbaserade IP-kameror

Flera respondenter uttryckte att syftet med installationen och användningen av molnbaserade IP-kameror har varit att förebygga eller minska risken för att drabbas av inbrott. De menade att IP-kameran bidrog till en förstärkt känsla av trygghet och säkerhet både när de var hemma och när de inte var det. Nedan presenteras några av svaren från respondenterna på intervjufrågan; ”Vad är syftet med användningen av IP-kameran?”.

Informant A – Syftet är att förebygga brott under natten och när vi inte är hemma, och

samtidigt känns det säkert att när vi är bortresta, då kan jag se mitt hem från mobilen.

Informant I – För att vi ska ha koll på våra barn och skydda oss mot eventuella inbrott. Informant J – Känna mig trygg i mitt hem och skydda min bostad. Det är viktigt att

kunna känna sig trygg i sitt hem.

Informant H - Det är mest praktiska syften, för att till exempel jag ska kunna ha

kontroll över hur husdjuren rör sig hemma och jag har en kamera tillsammans med min motorcykel så att jag kan se vart den står och så där.

4.1.3 Teknikintresse

Respondenterna fick frågan; ”Hur intresserade skulle ni säga att ni är av teknik?”. Frågan avsåg att samla in data kring teknikintresse för att sedan kunna undersöka om det fanns något samband mellan ett högt teknikintresse och implementerade användaråtgärder, i exempelvis komplexitet. Den insamlade data visar flertal respondenter har ett större teknikintresse och att fyra av respondenterna svarade att de inte har något teknikintresse alls.

Informant A – Tycker att teknik är jätteviktigt, har till exempel gått några datakurser

som Office 365 och några andra för att lära mig vissa system inom mitt arbete. Vårt samhälle håller på att utvecklas och digitaliseras så jag tycker det är intressant och viktigt att med att ha en viss kunskap inom området.

Informant F – Inte alls intresserad, alltid kul att vi kan använda tekniken för att till

exempel kunna swisha och söka information på Internet.

Informant C – Inget intresse alls, min son hjälper mig att fixa saker hemma när det

gäller till exempel TV, ladda ner appar och googla saker på internet.

Informant G – Mycket intresserad. Gick teknik på gymnasiet och 3års

högskoleutbildning. Hållit på och jobbat med att utveckla datorsystem för att underlätta arbetet för kollegorna. De påverkas i stor del av tekniken som vi systemutvecklare designar och utvecklar.

Informant D – Lite intresserad. Tycker att det är kul att hålla på att bygga om min

4.1.4 Syn på personlig integritet

Under intervjustudien så ställdes frågan; ”Vad tänker ni på när ni hör begreppet den personliga integriteten?”. Som beskrivit tidigare i studien är begreppet ”personlig integritet ” brett och kan ha olika innebörd beroende på exempelvis kulturella skillnader och livserfarenheter. Författarna ansåg då att det är relevant för studien att presentera vad respondenterna har för definitioner av personlig integritet. Nedan presenteras svar som är representativa för alla respondenter.

Informant I – Att det är något okränkbart. Att jag själv har rätt till mitt privatliv. Informant E – Det beror på vem man frågar. Generellt sätt så kan det betyda att alla

människor har rätt till ett privatliv.

Informant G – Rätten till privatliv, eller jag har rätt att behålla mina privata saker för

mig själv och har rätt att inte dela med mig.

Informant H – Ingen tar sig in på kameran och tjuvkikar på vad jag gör. Informant F - Har rätt att bestämma över mitt privata liv.

4.1.5 Inkräktande på den personliga integriteten

I relation till hur respondenterna definierade personlig integritet och vad det betydde för dem, ansåg en majoritet av respondenterna att eventuella inskränkningar på den personliga integriteten i hemmiljön kunde ske via den molnbaserade IP-kameran eller en annan ”smart” enhet i hemmet. Respondenterna fick frågan; ”Vad anser du är inkräktande på den personliga integriteten i hemmet?”.

Informant J – När någon obehörig tar sig in, fysiskt men kanske också om min dator

skulle bli ”hackad” till exempel. Det skulle jag tycka vara inkräktande.

Informant F – Om någon annan bestämmer över mitt privata liv eller får tillgång till

min personliga information, typ min journal på vårdcentralen.

Informant G – Om någon eller några till exempel lyckas hacka sig in i vårt smarta

hem.

Informant H- Fått tillgång till kameran, kunna utpressa mig exempelvis, i övrigt så

bryr jag mig inte om någon ser mig när jag står och duschar.

4.1.6 Upplevda risker

Nedan presenteras respondenternas svar på frågan; ”Vilka risker tror ni att det finns med att ha molnbaserad IP-kamera implementerat i hemmet? Motivera.”.

Informant A - Det finns inga risker, det är säkert att ha en kamera installerat hos sig

som skyddar mot inbrott och tjuvar men det kanske finns risker, om någon till ex hacka in sig på min mobil så kan de se hela mitt hem.

Informant E - Riskerna är väl att de är uppkopplade mot internet och dessutom är de

uppkopplade i mitt smarta hem med varandra. Jag antar om någon lyckats ta sig in i någon av mina Smarta-hemenheter är det nog lätt att sig in i någon annan enhet.

Informant G - Jag vet redan att det inspelade materialet laddas upp till en

molnserver men är inte orolig för det. Risken är bara att om jag glömmer stänga av de när det inte behövs.

Informant J – Oj, det är väl lite det här med att man kanske kan bli hackad? Jag vet

inte så mycket om det dock, men att någon får tillgång till mitt nät och därför min information vilket egentligen skulle göra mig ännu mer sårbar.

4.1.7 Användaråtgärder

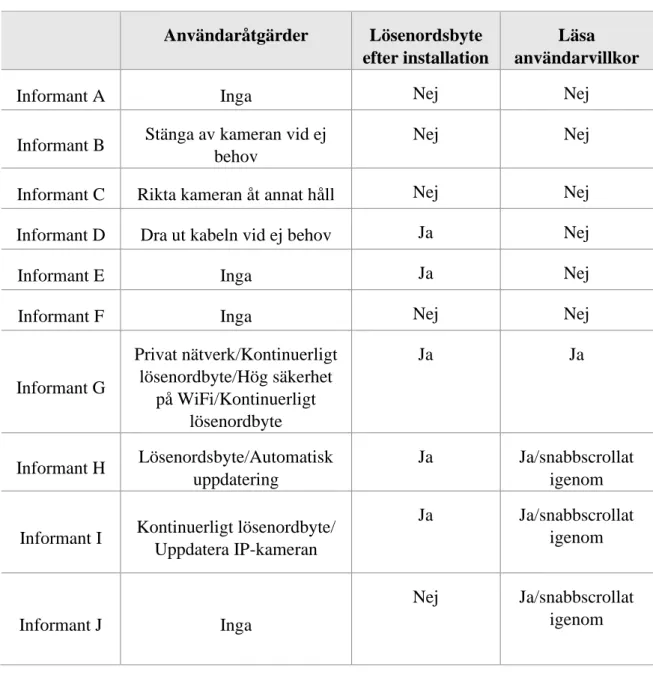

I tabellen nedan (Tabell 2) presenteras respondenternas svar på ”JA/NEJ” frågan; ”Efter att ni har installerat en molnbaserad IP-kamera, gick ni in på inställningarna och bytte till ett eget lösenord?” och frågan; ”Har ni läst igenom de olika villkoren för att se hur er personliga integritet kan påverkas/delas med tredje part?”. Tabellen visar även en kortfattad överblick kring vidtagna användaråtgärder.

Syftet med denna fråga var att undersöka vilka faktiska användaråtgärder som vidtagits av respondenterna. Flera av respondenterna angav att de antingen endast bytt till ett eget lösenord på IP-kameran vid installation eller att de inte har vidtagit några åtgärder alls.

Nedan presenteras utdrag ur intervjuer med respondenternas svar på intervjufrågan; ” Har ni tagit åtgärder för att skydda er personliga integritet, vilka då?”.

Informant C – Det enda vi gör nu är att vi riktar kamerorna åt ett annat håll när vi är

hemma men orkar inte göra det hela tiden, så det händer sällan.

Informant E – Nej det har vi inte gjort. Vi har inte tagit någon åtgärd för att skydda

vår integritet. Vi har inte tänkt på det.

Informant G – Vi uppdaterar routerns mjukvara och byter lösenord typ två gånger om

året och jag har hög säkerhet på wifi-nätet.

Informant J – Nej inte alls. I sådana fall kanske byta lösenord. Annars vet jag inte mer

i förhållande till IP-kameror.

Informant I – Vi använder privata nätverk, byter lösenord kontinuerlig och håller

Tabell 2. Information om respondenternas åtgärder för att bevara den personliga integriteten.

4.1.8 Krav av användare för åtgärder

Nedan presenteras några av respondenternas svar på intervjufrågan; ”Vad skulle krävas för att ni vidtog åtgärder?”. Syftet med denna fråga var att undersöka om det fanns något incitament enligt användarna för att åtgärder skulle vidtas när de installerade molnbaserade IP-kameror.

Informant C – Om man skulle vetat vilka risker som finns vid användningen av

kameran så skulle man kanske vidta åtgärder, jag borde gå någon kurs så att jag får veta mer om vilka risker och luckor som kan påverka oss användare av tekniken.

Användaråtgärder Lösenordsbyte efter installation

Läsa användarvillkor

Informant A Inga Nej Nej

Informant B Stänga av kameran vid ej behov

Nej Nej

Informant C Rikta kameran åt annat håll Nej Nej

Informant D Dra ut kabeln vid ej behov Ja Nej

Informant E Inga Ja Nej

Informant F Inga Nej Nej

Informant G Privat nätverk/Kontinuerligt lösenordbyte/Hög säkerhet på WiFi/Kontinuerligt lösenordbyte Ja Ja Informant H Lösenordsbyte/Automatisk uppdatering Ja Ja/snabbscrollat igenom

Informant I Kontinuerligt lösenordbyte/ Uppdatera IP-kameran Ja Ja/snabbscrollat igenom Informant J Inga Nej Ja/snabbscrollat igenom