Teknik och samhälle

Datavetenskap

Examensarbete

15 högskolepoäng, grundnivå

Cloud Computing

En studie i prestanda och säkerhet

Cloud Computing

A study of performance and security

Simon Danielsson Staffan Johansson

Högskoleingenjörsexamen 180 hp Handledare: TommyAndersson

Data och telekommunikation Examinator: Bengt J Nilsson

Högskoleingenjörsprogrammet i datateknik 2011-08-11

2

Sammanfattning

Cloud Computing är det stora modeordet i IT-världen just nu. Det har blivit mer och mer populärt på senare år men frågor har uppstått om dess prestanda och säkerhet. Hur säkert är det egentligen och är det någon större skillnad i prestanda mellan en lokal server och en molnbaserad server? Detta examensarbete tar upp dessa frågor. En serie prestandatester kombinerat med en litteraturstudie genomfördes för att få fram ett resultatet för detta examensarbete.

Denna rapport kan komma att vara till nytta för de som har ett intresse av Cloud Computing men som saknar någon större kunskap om ämnet. Resultaten kan användas som exempel för hur framtida forskning inom Cloud Computing kan genomföras.

3

Abstract

Cloud Computing - the big buzz word of the IT world. It has become more and more popular in recent years but questions has arisen about it’s performance and security. How safe is it and is there any real difference in performance between a locally based server and a cloud based server? This thesis will examine these questions. A series of performance tests combined with a literature study were performed to achieve the results of this thesis.

This thesis could be of use for those who have an interest in Cloud Computing and do not have much knowledge of it. The results can be used as an example for how future research in Cloud Computing can be done.

4

Innehållsförteckning

1. Inledning ... 6

1.1 Bakgrund och syfte ... 6

1.2 Problembeskrivning ... 6 1.3 Metod ... 7 2. För- och nackdelar ... 8 2.1 Fördelar ... 8 2.2 Nackdelar ... 9 3. Säkerhet ... 10 3.1 Säkerhetsproblem ... 10 3.1.1 Äldre problem ... 10 3.1.2 Nya problem ... 11 3.1.3 Lösningar ... 12 3.3 Legala aspekter ... 14 4. Prestanda ... 15 4.1 Routing ... 15 4.2 Trafikstockning ... 15 4.3 Protokoll ... 16 4.4 Uppkoppling ... 16 4.5 Fördröjning ... 16

5. Test och analytisk jämförelse ... 18

5.1 Tester ... 18

5

5.3 Analys av test ... 29

6. Diskussion och slutsats ... 31

5.1 Vidare studier ... 33

6. Litteraturlista ... 34

6

1. Inledning

1.1 Bakgrund och syfte

Cloud Computing har på senare år blivit allt mer populär inom IT-världen och anses vara det som kommer att förändra stora delar av IT-världen. Förändringen ligger i att IT och mjukvara i en större utsträckning blir en tjänst som hyrs ut till användare. Datalagring, databehandling, applikationer och tjänster blir mer centraliserat och lättåtkomligt. Detta kan sedan snabbt och enkelt tillhandahållas nästan var som helst. Som utvecklingen ser ut just nu kommer företag, och möjligtvis privatpersoner, i allt större utsträckning lägga mycket av sin IT-verksamhet i molnet.

Begreppet Cloud Computing är tämligen ungt men i grunden bygger konceptet på gamla idéer men det är först på senare år som IT-industrin har lyckats få fram en tydligare definition av vad det är och fått fram en stabil grund för att få det att fungera. Eftersom det är såpass nytt finns det många frågor som antingen är obesvarade eller som det behöver forskas mer inom. Syftet med denna rapport är att undersöka några av dessa frågor. Detta kommer förhoppningsvis leda till en ökad förståelse inom området Cloud Computing.

Rapporten riktar sig främst till akademiker som har liten eller ingen kunskap om Cloud Computing samt företag som är intresserade av att börja använda Cloud Computing men som vill veta mer om riskerna som existerar. Denna rapport kan komma att användas i dessa syften.

1.2 Problembeskrivning

Prestanda och säkerhet är av stort intresse hos företag och organisationer som ska implementera molnbaserade tjänster. Faktum är att dessa två punkter är de som väcker allra flest frågor. När en applikation eller server ligger på molnet är det viktigt att ha så god prestanda som möjligt mellan server och klient, samt att säkerställa att den data som lagras på servern är säker från yttre intrång. Denna rapport kommer därför utforska dessa två områden. Mer specifikt lyder frågorna som skall besvaras som följer:

Hur säkert är Cloud Computing? Vad är de största problemen inom säkerheten och vad kan man göra för att övervinna dessa hinder?

Hur påverkas prestandan på programvara som körs från molnet jämfört med program som körs lokalt? Går det att se några större för- och nackdelar med att köra molnbaserade servrar jämfört med lokala?

7

1.3 Metod

Innan frågeställningarna kan besvaras måste en litteraturstudie genomföras för att få kunskap i vad Cloud Computing är, vad det används till, hur det fungerar samt vilka intressenter det finns. Litteraturstudien består till stor del av böcker och vetenskapliga artiklar samt några internetkällor. För att besvara frågeställningen om säkerhet inriktas denna rapport på att genomföra en studie av nuvarande forskningsmaterial för att på så vis ta reda på vad som är de största säkerhetsproblemen inom Cloud Computing. Insamlad data kommer att analyseras för att sedan jämföras med existerande säkerhetslösningar inom andra tekniker. Det går även att genomföra egna tester för att på så vis studera hur säkert molnet kan vara, men detta kan vara svårt att genomföra då det ligger långt utanför vårt kunskapsområde samt att arbetet begränsas till att utföra tester inom prestanda. Det är därför mer aktuellt att studera det som redan har skrivits om molnsäkerhet.

För arbetet med prestandadelen genomförs en mindre studie av forskningsmaterial samt egna tester. Testerna består av att jämföra fördröjning och dataöverföringskapacitet mellan en klient och en lokal server och en server som finns på molnet. Servern finns på Amazons EC2-tjänst och är lokaliserad på Irland. Testerna undersöker även hur många routrar som finns mellan klienten och molnservern. Fördröjning och dataöverföringskapacitet är ett bra sätt att mäta hur väl en molnbaserad applikation fungerar jämfört med en lokalt baserad applikation. Eftersom den molnbaserade servern i de flesta fall befinner sig långt bort från användaren är det av yttersta vikt att ha låg fördröjning och hög dataöverföring för att säkerställa så god prestanda som möjligt.

8

2. För- och nackdelar

Precis som med andra teknologier finns det för- och nackdelar med Cloud Computing. Vi kommer att ta upp några av dessa i detta avsnitt.

2.1 Fördelar

2.1.1 Kostnadseffektivt

Den kanske största och viktigaste fördelen med Cloud Computing är själva kostnaden. Detta är också anledningen till att molnet har växt sig så stort på så kort tid. Företag slipper investera i dyra servrar och infrastruktur och behöver inte ha en lika stor IT-avdelning. Man betalar helt enkelt bara för det man använder vilket oftast innebär lägre kostnader för företag.[6]

2.1.2 Skalbarhet

Med Cloud Computing kan man maximera resurser för bättre effektivietet och minska outnyttjad kapacitet. Man slipper alltså problem med att ha dyra servrar som inte arbetar för full kapacitet hela tiden. Det går även att skala upp eller ner på resurserna för att möta förändrade krav i verksamheten.[8]

2.1.3 Mindre underhållskostnader

Cloud Computing minskar behovet av underhåll både när det gäller mjukvara och hårdvara för företag i alla storlekar. Då det behövs färre servrar sänks underhållningskostnader direkt och eftersom mjukvaran ligger på molnet i stället för att ligga på företagets datorer sänks kostnaden för att underhålla och uppdatera mjukvara.[10]

9

2.2 Nackdelar

2.2.1 Säkerhet

Den främsta anledningen till att inte fler människor använder sig av molnet är att de helt enkelt inte anser att det är tillräckligt säkert. Man vill inte lägga ut känslig data även om det bara finns en minimal risk att datan inte är helt säker. Företag sparar hellre data lokalt än lägger ut det på molnet om de tror att någon obehörig kan komma åt informationen. Exakt hur säkert molnet är kommer analyseras i avsnitt 3.[7]

2.2.2 Prestanda

Att arbeta på molnet går inte alltid lika snabbt och smidigt som att arbeta lokalt. Detta beror på att i en molnmiljö konkurrerar alla om hårdvaruresurser och om många försöker komma åt resurserna på samma gång saktas allt ner. Även om företagen som erbjuder molntjänster säger sig kunna erbjuda oändlig skalbarhet är verkligheten inte alltid så då de ibland har svårt att alltid kunna leverera maximal kapacitet. Mer om prestanda på molnet i avsnitt 4.[6]

2.2.3 Redundans

När man lägger ut data på molnet sparas det i molntjänsteleverantörens datacenter. Dessa datacenters är naturligtvis säkra men det finns ändå en risk att något går fel. Oförutsägbara händelser kan inträffa, som till exempel bränder, jordbävningar eller sabotage vilket kan leda till att datacentret förstörs, skadas eller blir utan ström vilket i sin tur leder till att kunderna inte kommer åt eller förlorar sin data. Ett exempel på detta är när Amazons S3 låg nere 2.5 timmar i februari och 8 timmar i juli 2008[11]. Har företaget då inte tagit backup på sina data kan det få allvarliga konsekvenser.[10] [6]

2.2.4 Uppkoppling

En nackdel med Cloud Computing är att det kräver ständig uppkoppling mot Internet. Det är kanske inte en så stor nackdel just i Sverige då vi har bra uppkoppling här, men i länder med sämre utvecklad infrastruktur när det gäller internetanslutning är det ett större prob-lem. Cloud Computing ställer också höga krav på själva anslutningen då det behövs en snabb och stabil uppkoppling för att det ska fungera bra.[10]

10

3. Säkerhet

Säkerhet är det största orosmomentet inom Cloud Computing[2]. I denna del av rapporten skall vi gå närmare in på säkerheten inom Cloud Computing och ta reda på vad de största säkerhetsbristerna är samt vad det går att göra för att förbättra dessa. Eftersom säkerhet inom Cloud Computing är ett stort område tar vi inte upp allt utan inriktar oss på de bitar vi anser vara viktigast. Vi nämner även kortfattat de säkerhetsproblem som alltid har funnits inom IT.

3.1 Säkerhetsproblem

3.1.1 Äldre problem

Många av de säkerhetsproblem som förekommer inom Cloud Computing har alltid funnits även i andra system[14]. Innebörden av dessa problem kan dock se annorlunda ut inom Cloud Computing.

Några av dessa problem är :

● Phishing - Genom att agera som en trovärdig tjänst på nätet kan illasinnade an-vändare komma åt användarnamn och lösenord för att komma åt känslig information och sprida spam och annan illasinnad information.

● Förlust av data - Av olika anledningar kan data alltid försvinna från servrar. Det är därför viktigt att se till att ha bra back up och redundans så att förlorad data alltid kan återhämtas från annat håll.

● Nätverk/server som går ner stärker ytterligare kravet på att en väl uppbyggd redundans

● Svaga lösenord - För att bland annat motverka phishing är det viktigt att ha långa och starka lösenord som är svåra att knäcka.

11

3.1.2 Nya problem

3.1.2.1 Fate-sharing

I ett moln förlorar man kontroll över den fysiska säkerheten eftersom resurserna som används inte längre finns på företaget. Datorresurserna delas med andra företag och man har varken kunskap eller kontroll över varifrån resurserna körs. Att dela resurser med andra företag är positivt på det sättet att molnanvändare kan dra fördel av hög säkerhetsexpertis ifrån de stora molntjänsteleverantörerna då de har hand om säkerheten på hela systemet. Dock kan en sabotör störa många användare. Ett praktiskt exempel på detta är när en spammare 2009 hackade sig in på Amazons EC2-tjänst och började skicka spam. Detta ledde till att merparten av EC2s IP-adresser blev svartlistade och inte kunde användas. En annan nackdel med att dela resurser med andra företag är att det kan ge regeringar rimliga skäl att beslagta dina tillgångar eftersom ett annat företag har brutit mot lagen. I mars 2009 skedde detta då FBI plundrade ett datacenter eftersom ett företag som hade sina resurser där var under utredning för att ha gjort något kriminellt. Detta ledde till att andra företag som också hade sina resurser i det datacentret inte fick tillgång till sina resurser på flera dagar och några företag gick till och med i konkurs. [2][11][14]

3.1.2.2 Sidokanaler och botnets

Eftersom Cloud Computing erbjuder delning av resurser kan s.k. sidokanaler uppstå. Dessa kan antingen passivt observera information av olika slag, eller aktivt överföra information och data mellan olika punkter. Detta görs genom att placera en virtuell maskin på samma fysiska maskin som den virtuella maskin man vill attackera varpå en kanal kan sättas upp mellan de båda virtuella maskinerna. Hur detta kan genomföras mer specifikt är komp-licerat, men vad som är tydligt är att detta utgör en stor risk då känslig information kan hamna i fel händer.[14]

Ett botnet är en samling av olika slags skadlig mjukvara, såsom virus eller trojanska hästar, som har byggt upp ett nätverk över flera datorer där skadliga operationer kan utföras. Botnets förekommer även i Cloud Computing precis som inom andra system. Ett exempel på det är när Amazon år 2009 drabbades av en botnet-attack. Denna incident visade på att molnbaserade servrar är precis lika känsliga som servrar inom andra typer av system.[14]

3.1.2.3 IP-adresser

Då det bara existerar ett begränsat antal IP-adresser på internet ligger det i molntjänsteleverantörers intresse att återanvända IP-adresser som inte används. Efter att en IP-adress inte längre används av en kund blir den efter en viss tid tillgänglig för en annan kund. Molntjänsteleverantörerna sparar pengar på att återanvända IP-adresser och behöver inte heller använda så många olika IP-adresser. Att återanvända IP-adresser kan dock innebära problem. Det finns en fördröjning mellan ändringen av en IP-adress i DNS (domännamnssystemet) och rensningen i DNS-cacheminnet. Detta innebär att även om adressen har blivit ändrad så finns den nu gamla adressen kvar i casheminnet vilket gör att

12

användare kan få tillgång till de resurser som finns tillgängliga på den IP-adressen. Problemet med detta är att det finns en risk att andra användare av samma molntjänst kan få tillgång till andra kunders resurser genom att navigera genom molntjänsteleverantörens nätverk om där är lite eller ingen säkerhet alls. Eftersom moln innehåller mängder med data är de extra attraktiva för kriminella som vill åt känslig data och därför måste säkerheten vara extremt hög. [9]

3.1.3 Lösningar

3.1.3.1 Tredjepartsgranskning

En ofta diskuterad lösning för att förbättra säkerheten inom Cloud Computng är att låta en tredje part granska hur väl säkerheten är skött hos olika molntjänstleverantörer. Granskning är något som redan finns inom till exempel sjukvård och finansvärlden, och då ett större ansvar ligger på molntjänsteleverantörer att ha en säker lagring av data och tjänster måste de tillgripa nya metoder för att göra detta. Extern granskning av en molntjänsteleverantör kan även vara lämpligt för att fastställa vad som orsakat till exempel en förlust av data eller en annan olycka. Naturligtvis måste även företag på egen hand granska sina säkerhetsmetoder, så de slipper vänta på en extern granskning som kan ske ganska sällan[15, 195]. Inom den externa granskningen har det utvecklats ramverk för hur en sådan granskning kan gå till. Nedan presenteras några av dessa i korthet.[14]

SAS 70 (Statement on Auditing Standards No. 70) utvecklades av American Institute of Certified Public Accountants (AICPA) och används främst för att granska en organisation eller företags finansiella transaktioner. SysTrust utvecklades av IACPA och Canadian Institute of Chartered Accountants (CICA) och är ett mer generellt granskningsramverk som fokuserar på kriterier såsom säkerhet, tillgänglighet, sekretess och integritet i ett system. Av den anledning lämpar det sig väl för molntjänsteleverantörer som riktar sig mot företag. WebTrust är utvecklat av IACPA och CICA och är vädligt likt SysTryst men är mer inriktat mot e-handel och har ytterligare krav på personlig integritet. ISO 27001 är en certifiering som ges ut genom att kontrollera att ett företag har en ISMS (Information security management system). Certifieringen gäller oftast i tre år och fokuserar på mer generell säkerhet än specifika kriterier i ett system.[15, 196-200]

3.1.3.2 Kryptering

Många företag är rädda för att lägga ut känslig data på molnet då de tror att det finns en risk att någon kommer åt datan. Ett sätt att lösa det problemet är att kryptera informationen. Kryptering är processen att omvandla information med hjälp av en algoritm för att göra informationen oläslig för alla förutom den eller de som har en så kallad nyckel. Med hjälp av nyckeln kan man göra informationen läsbar igen. Det finns många krypteringsalgoritmer men ska känslig data läggas ut i ett publikt moln bör bara krypteringsalgoritmer godkända av NIST (National Institute of Standards and Technology)

13

användas. Kryptering kan göras själv av kunden eller så kan molntjänsteleverantören göra det. För att nämna något exempel så krypterar EMC’s MozyEnterprise kundens data medan Amazons S3-tjänst inte gör det utan låter kunden själv göra det.[9]

Längden på nyckeln spelar också stor roll i dessa sammanhang, ju längre nyckel desto svårare är den att knäcka och desto säkrare är informationen. Frågan är vem som ska ha hand om nyckeln. Har företaget/privatpersonen själv hand om nyckeln kan inte molntjänste-leverantören eller någon cyberterrorist komma åt den men förlorar företaget/privatpersonen nyckeln kan de inte dekryptera sin data. Ska molntjänsteleverantören ha hand om nyckeln innebär det att de i praktiken har tillgång till den krypterade informationen. Ett sätt att lösa detta är att göra backups på nyckeln och ha dessa kopior på olika säkra platser.[9]

3.1.3.3 Digital identitet

“A robust digital identity can be the backbone of data security in the cloud.” [4, 580]

Som framgår av citatet ovan är det av yttersta vikt att ha en väl skyddad digital identitet när man använder sig av molntjänster. Problemet ligger i att det är svårt att få till en säker och tillförlitlig funktion för att kunna skydda användares identitet. För tillfället fortgår arbetet med att ytterligare säkra användares digitala identitet inom molntjänster.

Det finns tre viktiga faktorer som är viktiga vid säkring av data: tillgång, identitet och risk. Tillgång och risk har ett starkt samband; när tillgången ökar så ökar även säkerhetsrisken för den data som är lagrad. Identitetsstyrd tillgång av data är därför en logisk operation, men som tidigare nämnt är detta en svår process.

Den digitala identiteten bör även kunna vara sammanlänkad med en ryktesfunktion för att avgöra om användare eller tjänster är tillförlitlig eller ej. Det kan även användas för att av-göra hur pass starka säkerhetsfunktioner en användare skall ha beroende på vad användaren gör. Ett exempel på digital identitet är s.k. informationskort som till en början utvecklades för att motverka svaga lösenord. Informationskort kan fungera så att användaren lämnar en fordran till en tjänst eller hemsida som kan användas för att identifiera användaren. Informationskort är uppbyggt av fyra delar:

● Identitetsleverantörer som har hand om informationskorten. ● Användarna som kan utnyttja informationskorten.

● En identitetstjänst som användarna kan använda för att ta hand om sina infor-mationskort.

● Tjänster och applikation som använder informationskort för att identifiera en anv-ändare.

Det bör dock nämnas att det finns väldigt många olika sätt att använda informationskort.[4, 579-590]

14

3.3 Legala aspekter

Ett problem som har funnits en längre tid är vad som gäller vid överföring av data mellan olika länder. Eftersom olika lagar gäller i olika länder kan det komma att uppstå komp-likationer och problem när data färdas gränsöverskridande. Detta är ett problem som ver-kligen berör Cloud Computing eftersom hela grundkonceptet med Cloud Computing går ut på att kunna överföra data fritt. Det som också komplicerar saken ytterligare med Cloud Computing är att det är svårt att veta exakt var molnaktiviteter försiggår. Ett företag har oftast möjlighet att se vilket land deras molntjänsteleverantör använder för att spara och bearbeta data, men att fastställa vilken server eller lagringenhet som kommer användas är extremt svårt på grund av Cloud Computings dynamiska karaktär. [11]

Eftersom data kan sparas i ett annat land än det land du befinner dig i finns det en risk att datan inte är säker eftersom andra lagar gäller i det landet där datan är sparad. USA har en mindre strikt syn på integritet av data där de kan ge regeringar och andra myndigheter praktiskt taget obegränsad befogenhet att få tillgång till information medan EU har andra lagar som gör den här typen av data mer säker. Ett exempel på USA:s mindre strikta syn på integritet av data är när Electronic Privacy Information Center i mars 2009 bad Federal Trade Commmissions kontor att stänga ner Gmail, Google Docs och Googles andra webb-applikationer tills statligt godkända garantier fastställts. Byrån oroade sig för att information som sparas i molnet kan komma att flöda över landets gränser vilket strider mot exportlagar. De ville också veta vilka länder som har jurisdiktion över uppgifter som flödar över grän-serna. [13][4]

Mather med flera[9] har följande ideér på hur Cloud Computing kan förbättras med avseende på legala aspekter.

● Stark datastyrning, dvs att hantera data från det att de skapas till att de förstörs, behövs av molntjänsteleverantörer för att kunna svara på regeringars krav av utlämnande av uppgifter.

● Försiktighet måste tas i åtanke när data och virtuella lagringsenheter tas bort, särskilt om den avser enhetsåteranvändning.

● Överföring av data till tredje parter kommer att kräva samtycke från ägaren av datan.

15

4. Prestanda

Det finns flera faktorer som påverkar prestandan i ett nätverk och på Internet. I detta avsnitt tar vi upp ett par av dessa faktorer.

4.1 Routing

Routing är den process som definierar vilka vägar paket ska ta för att komma till sin destination genom nätverk och detta utförs av routrar. Routing består av två separata uppgifter. Definiera vilka vägar paket skall ta genom ett nätverk och vidarebefordra data-paket baserat på deras fördefinierade vägar. Det finns två olika sorters routing, statisk och dynamisk routing. Statisk routing kan utföras genom att manuellt fastställa vilka vägar paket skall ta för att komma till sin destination. Detta fungerar bäst i små nätverk då varje routers routingtabell måste uppdateras varje gång det sker någon förändring i nätverket eller topologin. I större nätverk används dynamisk routing vilket innebär att routingprotokoll skapar och underhåller varje routers routingtabell.[5][12]

En routingtabell är en uppsättning regler som används för att definiera vilka vägar datapaket ska ta. De innehåller nödvändig information för att skicka paketen vidare till deras destination. Routingtabeller kan skilja sig åt i deras sätt att skicka paket. Några vanliga metoder för att leverera meddelanden är unicast, vilket levererar ett meddelande (paket) till en enskild specifik nod och broadcast som leverar ett meddelande till alla noder i nätverket. [5]

Routing påverkar prestandan genom att ett paket måste färdas genom många routrar för att nå sin slutdestination. Ju fler routers paketet måste färdas genom, desto mer tid kommer det ta innan paketet når sin destination. Genom att effektivisera routingtabeller kan antal hopp mellan routrar minskas och på så sätt öka hastigheten och prestandan.

4.2 Trafikstockning

Trafikstockning innebär, som namnet antyder, att det blir för mycket trafik i routrarna. Detta gör att mottagning och skickandet av datapaket går långsammare eller stannar upp helt. [5]

Trafikstockning kan uppstå på två vitt skilda sätt: En supersnabb dator kan generera trafik snabbare än vad ett nätverk kan skicka vidare. Ett exempel på detta är till exempel om en superdator genererar internettrafik. Då kommer datagrammen oundvikligen att passera en långsam uppkoppling förr eller senare även om superdatorn är ansluten till ett hög-hastighetsnätverk. Detta innebär att det snabba nätverket kopplas samman med den långsamma uppkopplingen vilket leder till trafikstockning. Det andra sättet trafikstockning kan uppstå på är om många datorer på samma gång behöver skicka datagram genom en enda router.[5]

16

4.3 Protokoll

Ett protokoll är en uppsättning av regler och bestämmelser över hur leverans och mottagning av data skall gå till mellan olika system. Från avsändare till mottagare är det en lång väg och många steg som måste genomgås. Av den anledningen har man därför arbetat efter att implementera en arkitektur av flera protokoll som har hand om var sin uppgift i kommunikationsledet. [21, 34]

Inom internetvärlden är idag TCP/IP den protokollarkitektur som dominerar och har lagt grunden för Internets teknologi som sammankopplar en stor del av världen. TCP/IP är indelat i flera protokoll som alla sköter olika uppgifter på olika nivåer av arkitekturen.[6, 2]

Två vanliga protokoll som används i transportlagret är TCP och UDP. Skillnaden mellan de båda protokollen är att TCP är mer lämpat för mer pålitlig dataöverföring då det hela tiden förs kontroll över att all information har kommit fram genom att skicka ACK (bekräftelse) mellan sändare och mottagare. På så sätt blir det svårt för paket att försvinna. UDP är mer lämpat för interaktiva tjänster såsom Video och IP-telefoni och skickar inga ACK för mot-tagna paket. Det blir då mycket större risk att paket försvinner på vägen mellan sändare och mottagare.[5]

Att dela upp överföringen av data i delprocesser är praktiskt då man kan lösa alla problem som uppstår individuellt. Det kan dock uppstå problem när det kommer till imp-lementeringen av vissa protokoll på ett mjukvaruplan vilket kan leda till en del ineffektivitet. I praktiken är mjukvaran för de olika protokollen mycket mer komplicerad. Det kan därför vara svårt att få till en så bra prestanda som möjligt i ett kommunikations-protokoll. [6, 169-171]

4.4 Uppkoppling

Uppkoppling har en avgörande roll för prestanda. Vid snabb uppkoppling kan data skickas och tas emot snabbare vilket leder till att prestandan ökar och det går lättare att jobba i en molmiljö. Är uppkopplingen däremot långsam kommer data att skickas och tas emot mycket långsammare vilket påverkar prestandan negativt. För att kunna arbeta med molntjänster är det nästan ett krav att ha en snabb och stabil internetuppkoppling då data skickas och tas emot hela tiden. En långsam uppkoppling skulle kunna leda till att vissa program som körs genom molnet fungerar dåligt och överföring av data tar lång tid.

4.5 Fördröjning

Beroende på hur långt det är mellan klient och server kan det ta olika lång tid för signaler att färdas fram och tillbaka. Långa avstånd och tungt trafikerade nätverk är ett par faktorer

17

som kan ge upphov till fördröjning av data som skickas på nätverket. Fördröjning mäts i millisekunder och mäter den tid det tar för ett skickat paket att få ett automatiskt svar. I mångt och mycket är mängden fördröjning ett resultat av de punkter som har diskuterats ovan. De tester som presenteras senare i rapporten är bland annat en mätning över hur stor skillnad det är i fördröjning mellan en lokal server och en server i molnet. [12]

18

5. Test och analytisk jämförelse

5.1 Tester

I denna del presenterar vi de tester som vi genomför. Det vi testar är fördröjning, överföringshastighet och antal routerhopp. Mer utförlig beskrivning av hur testet går till och hur programmen vi använder fungerar finns att se i bilagan. Testerna genomförs på lokal nivå mellan klient och server (se figur 5.1) samt mot en molnserver och den lokala klienten. De utförs även från författarnas hem mot molnservern och benämns som Hem 1 och Hem 2 i rapporten. Hem 1 har Bahnhof som internetleverantör och har 10 Mb uppkoppling. Hem 2 har Bredband2 som internetleverantör och har 10 Mb uppkoppling. Testerna som utförs från klienten på Malmö Högskola benämns som MAH och har en 100 Mb uppkoppling. Testerna utförs vid olika tidpunkter på dygnet för att se om det har någon inverkan på resultaten.

Figur 5.1

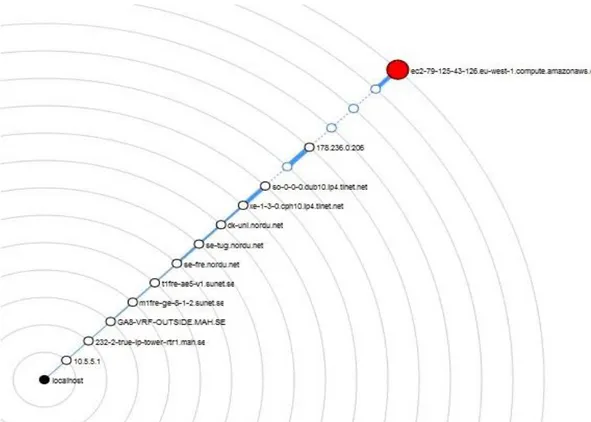

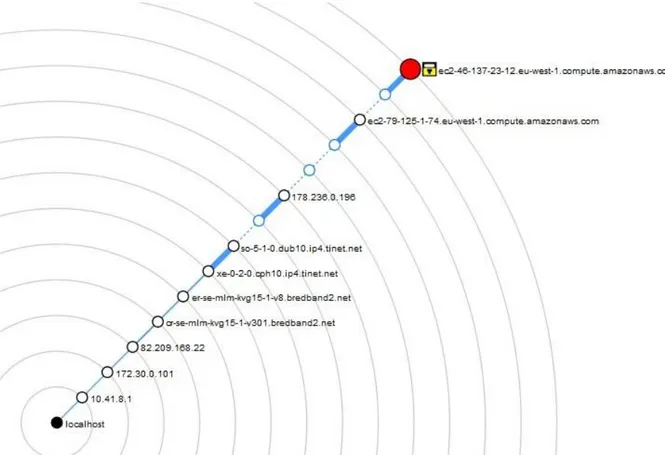

Mellan lokal klient och molnserver ser det ut som figur 5.2 visar. Vägen från klienten till servern i molnet är förstås lång och paketen gör många hopp mellan olika routrar. En karta över vägen paketen tar visas i figurerna 5.4-5.6 i 5.3.2.3

Figur 5.2

5.1.1 Fördröjningtest

Med Altuit Ping Utility körs fördröjningstester mot den lokala servern och servern på Amazon från vår klient för att se hur mycket fördröjningen är. De körs även från Hem 1 och Hem 2. Testerna pågår i 10 min och listar medelfördröjningen för varje minut.

19

5.1.2 Dataöverföringskapacitetstest

För att testa överföringskapaciteten används Iperf. Iperf är det program som används och rekommenderas av andra studier. Programmet överför data till servern under en bestämd tid och mäter hur mycket data som överförs och hur snabbt det går. Testen körs både med TCP och UDP. Vid användning av TCP-protokollet skickas data under en minut och överföringshastigheten rapporteras varje sekund. Buffertstorleken varieras för att få fram bästa möjliga resultat. Med buffertstorlek menas storleken på den buffert som finns på mottagarsidan som lagrar inkommande data då den ej hinner med att läsa. Genom att öka eller minska denna påverkas prestanda vid överföring av data. Buffertens inverkan diskuteras mer ingående i analysen.

Vid användning av UDP-prokollet skickas datagram under 30 sekunder och överförings-hastigheten rapporteras var tionde sekund. Bandbredden är inställd på 200 Mb/s. UDP-testerna mäter hur många datagrampaket som skickas, hur många som kom fram och vilken överföringshastighet som uppmäts.

5.1.3 Routingtest

För att kontrollera hur många routerhopp som sker används Nmap. Programmet ritar upp en karta över alla routrar som paketen går igenom på väg till servern i molnet. Nmap skickar datapaket för att fastställa hur ett nätverk är uppbyggt, till exempel hur många och vilka routrar som finns mellan en klient och en server. Nmap körs från Malmö Högskola, Hem 1 och Hem 2.

20

5.2 Resultat av test

I denna del presenteras resultaten från testerna som diskuterades tidigare.

5.2.1 Latency

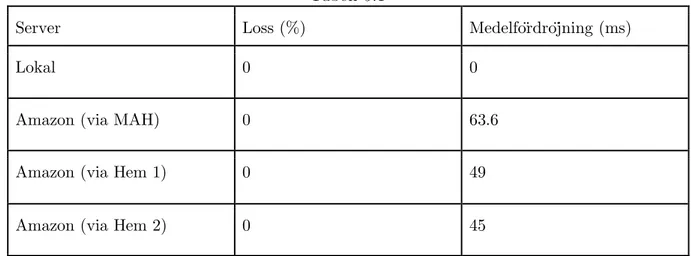

Tabell 5.1 visar medelfördröjning och paketförlust från fördröjningstestet som utfördes.

Tabell 5.1

Server Loss (%) Medelfördröjning (ms)

Lokal 0 0

Amazon (via MAH) 0 63.6

Amazon (via Hem 1) 0 49

Amazon (via Hem 2) 0 45

I graf 5.1 går det att utläsa en grafisk represention av testresultaten från Amazon via MAH och den lokala servern.

21

5.2.2 Dataöverföringskapacitetstest

Graf 4.2 visar dataöverföringshastighet för den lokala servern mätt i Mb/s. Testet

genomfördes under 60 sekunder. Graf 5.3 visar överföringshastigheten från klienten på Malmö Högskola mot Amazon-servern. Graf 5.4 visar överföringshastigheten från Hem 1 mot

Amazon-servern och graf 5.5 visar överföringshastigheten från Hem 2 mot Amazon-server.

22

G raf 5.3 A m azon-server via M A H (100M b) Buffertstorlek 2M B . Överföringshastigheten varierar i stor grad, förklaring till detta m ärkliga beteende diskuteras i analysen.

23

G raf 5.5 A m azon-server via H em 2 (Bredband2 10M b) Buffertstorlek 1M B

Tabell 5.3 visar mängden data som överförts samt medelöverföringshastighet vid användning av TCP. Tabell 5.3 TCP Lokal server (100Mb) Amazon-server via MAH (100Mb) Amazon-server via Hem 1(10Mb) Amazon-server via Hem 2 (10Mb) Överfört (MB) 676 578 62.9 61.42 Överföringshastighet (Mb/s) 94.5 80.5 8.39 8.19

Tabell 5.4 visar mängden data som överförts, medelöverföringshastighet, jitter (variationen av periodiska signaler) samt förluster av datapaket vid användning av UDP.

Tabell 5.4

UDP Lokal server Amazon-server via MAH

24

Överföringshastighet (Mb/s) 94.6 93.1

Jitter (ms) 0.240 0.230

25

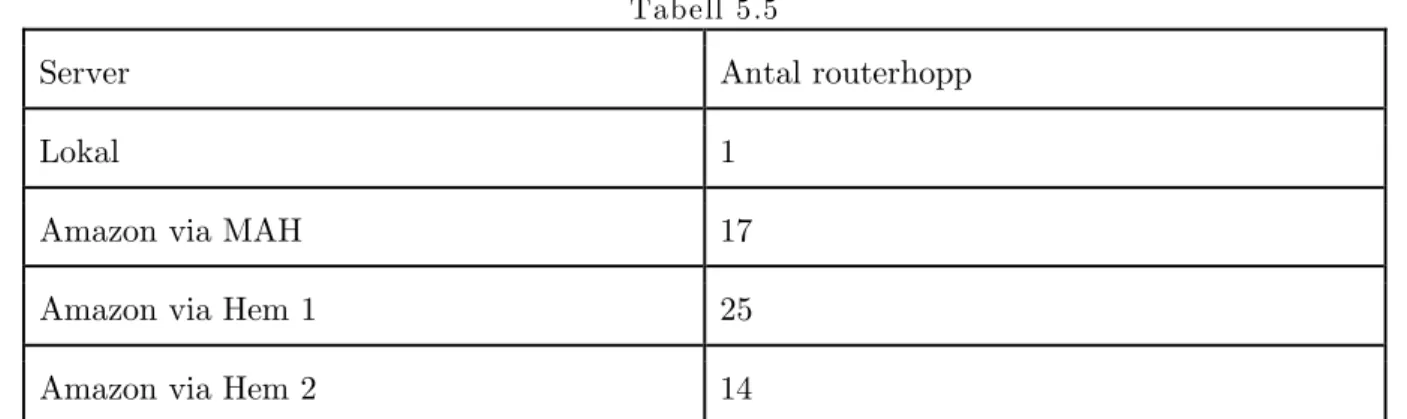

5.2.3 Routerhopp

Tabell 5.5 visar antalet routerhop och figur 5.3-5.6 visar detta grafiskt.

Tabell 5.5

Server Antal routerhopp

Lokal 1

Amazon via MAH 17

Amazon via Hem 1 25

Amazon via Hem 2 14

26

Figur 5.4 Bilden visar vilken väg signalen tar från M alm ö H ögskola till servern på A m azon. Tjockleken på linjerna m ellan routrarna indikerar hur hög R TT(R ound -trip tim e) det är m ellan två routrar. R TT m äter hur lång tid det tar för ett paket att skickas från en router till en annan och få ett A CK tillbaka. Ju tjockare linje, desto högre R TT. Ä r linjen prickad betyder det att inget A CK skickas tillbaka. Färgen på slut-destinationen indikerar hur m ånga portar som är öppna hos servern. I denna figur är slutdestinationen röd vilket innebär att fler än sex portar är öppna.

27

Figur 5.5 Bilden visar vilken väg signalen tar från H em 1 för att kom m a till A m azon -servern. Eftersom slutdestinationen är grön innebär det att färre än tre portar är öppna.

28

Figur 5.6 Bilden visar vilken väg signalen tar från H em 2 för att nå servern på A m azon. Slutdestinationen är röd vilket innebär fler än sex portar öppna och låset bredvid betyder att vissa portar är filtrerade.

29

5.3 Analys av test

Fördröjningstestet visade på att det var en större fördröjning mellan klienten på Malmö Högskola och servern på molnet och ingen märkbar fördröjning mellan klienten och den lokala servern. Detta kan till stor del förklaras av det större avståndet mellan den lokala klienten och Amazons server som finns i Irland. Det kan även förklaras till viss del av att det mellan vår klient och servern på molnet är 17 routrar som data måste färdas igenom. Fördröjningen från Hem 1 och Hem 2 var ungefär lika stora men var mindre än från Malmö Högskola. Även om fördröjningen var ungefär lika mellan Hem 1 och Hem 2 var det olika antal routerhopp, 25 för Hem 1 och 14 för Hem 2. Vid olika tidpunkter på dygnet varierade antalet routerhopp med 1 hopp mer eller mindre. Detta hade ingen inverkan på för-dröjningen. Hem 1, Hem 2 och MAH tog alla olika vägar för att nå fram till servern. Detta kan visa på att antalet routerhopp inte har en större inverkan på fördröjningen och kan ytterliggare stärkas då Malmö Högskola hade 17 routerhopp men störst fördröjning. Det som med stor sannolikhet har betydelse är hur lång väg signalen tar. Även om det var tämligen lika antal routerhopp mellan MAH och Hem 2 tar signalerna ändå olika vägar vilket har en inverkan på hur lång tid det tar för signalen nå fram. Fördröjning i den här storleken mellan molnservern och klienten har ingen nämnvärd inverkan på prestandan då det krävs högre fördröjning för att prestandan ska påverkas negativt.

Resultatet av att testa dataöverföringskapactiteten med TCP visade att skillnaden i bandbredd är cirka 15 Mb/s mellan överföringen mot den lokala servern och Amazon-servern via MAH. Testerna utfördes vid olika tidpunkter men resultaten blev de samma oberoende av vilken tid. Det som är utmärkande är att överföringskapaciteten mot molnservern varierade till stor grad. Som det går att utläsa i graf 5.3 i 5.2.2 varierade bandbredden mellan 100 Mb/s och ca 50 Mb/s. Orsaken till denna variation kan vara ett fenomen som kallas Silly Window Syndrome[6, 226]. Detta är ett fenomen som uppstår när sändare och mottagare arbetar olika snabbt och flödeskontrollen inte fungerar optimalt. När mottagaren inte hinner med att behandla all inkommande data skickar servern en begäran till sändaren om att minska mängden data som skall skickas. Detta kan i sin tur leda till att Window-size (mängden data som kan skickas innan ett ACK skickas till sändaren) minskar om mottagaren har fortsatta problem med att behandla datan. Överföringshastigheten minskar alltså fram tills att mottagaren har återhämtat sig och kan åter igen ta emot data på full kapacitet. Detta problem uppstod inte vid testerna mot den lokala servern då avståndet är kortare, flödeskontrollen är bättre och det är ett slutet nätverk som har färre störningar än de nätverk som går mot molnservern. Det förekom inte heller någon variation i överföringshastigheten från Hem 1 och 2 då dessa hade en lägre uppkoppling (10 Mb/s).

Som tidigare nämnt varierades buffertstorleken beroende på var testerna kördes ifrån. Mot den lokala servern på MAH användes en mindre buffert 8 kB viket gav en stabil överföring. Från Hem 1 och 2 användes en buffert på 1 MB viket även det gav en stabil överföring. Mot Amazon-servern från MAH användes en buffert på 2 MB. Anledningen till att olika buffertstorlekar användes för att få fram maximal prestanda kan förklaras av avståndet

30

mellan sändare och mottagare. Är avståndet större kommer fler paket ligga ute på linan, dvs det kommer ta längre tid innan ett ACK erhålls, och då behövs en större buffert så fler paket kan skickas innan ett ACK fås. Avståndet mellan den lokala servern och klienten är i princip obefintlig och därför behövs en liten buffert medan avståndet mellan klienten och moln-servern är större och därför behövs det en större buffert.

Resultatet av av att använda UDP-prokollet visar på att det inte är någon större skillnad mellan de två serverna. Skillnaden är mindre än 2 Mb/s i överföringskapacitet. När det gäller paketförlust gick 0 % förlorade mot den lokala servern och 0.79 % mot molnservern. Denna paketförlust har ingen större betydelse men är kanske något som borde tas i åtanke vid användning av molnservrar i fall tjänster som kräver UDP skall användas.

31

6. Diskussion och slutsats

Vår grundläggande problemställning var följande:

Hur säkert är Cloud Computing? Vad är de största problemen inom säkerheten och vad kan man göra för att övervinna dessa hinder?

Hur påverkas prestandan på programvara som körs genom moln jämfört med program som körs lokalt? Går det att se några större för- och nackdelar med att köra molnbaserade servrar jämfört med lokala?Frågorna besvarades genom att testa fördröjning och dataöverföringskapacitet mot en lokal server och en molnserver samt genom att genomföra en studie i de säkerhetsproblem som finns i Cloud Computing. Inom de både områdena, framförallt inom säkerhet, fanns det rikligt med litteratur och information som kunde användas. Mycket av litteraturen vi hittade var dock riktad enbart mot företag och tog inte upp många av de problem som finns inom Cloud Computing. Det gällde därför att vara kritisk mot litteraturen som användes.

Efter att ha studerat säkerheten inom Cloud Computing har vi kommit fram till att många av säkerhetsbristerna som existerar är gamla problem, men nya har uppstått så som fate-sharing (avsnitt 3.1.2.1) och ändringar i IP-adresser (kap 3.1.2.2). Det finns många legala- och integritetsaspekter, så som var data lagras och vilka lagar som gäller för den regionen, samt hur personlig datainformation hanteras. Det kan även vara riskabelt för företag att lagra sin data hos molntjänsteleverantörer som har hand om data för fler kunder. Skulle något hända för en kund hos en molntjänsteleverantör kan det komma att drabba alla kunder.

Tredjepartsgranskning är en lösning till problemen, där en tredje part granskar de säkerhetsrutiner som finns hos en leverantör av molntjänster (kap 3.1.3.1). En annan lösning för att hålla data säker är att använda kryptering. Detta kan göras på egen hand eller hanteras av molntjänsteleverantören (kap 3.1.3.2). För att lösa de legala problem som finns hade det varit fördelaktigt med ett större internationellt samarbete för att få fram bättre lagar.

Eftersom det är en relativt ny teknologi är det svårt att säga huruvida säkert det är jämfört med andra tekniker. Då det är ett fritt definierat begrepp beroende på vem som tillhandahåller tjänsterna är det till stor del beroende av leverantörerna att ha en god säkerhetsstandard. I framtiden kan det vara fördelaktigt att se en säkerhetsstandard växa fram för Cloud Computing. Det är även upp till användaren att vara påläst om vilka brister det finns och välja noggrant bland de alternativ som finns. Leverantörerna måste även bli bättre på att informera sina kunder om vilka brister de har och vad de vill göra åt dem.

Hur prestandan påverkas av att använda en molnserver istället för en lokal server beror på en rad faktorer. Våra tester visade på att det var högre fördröjning mot en molnserver, vilket

32

påverkar prestanda negativt. Dock var inte fördröjningen såpass hög att någon skillnad märktes jämfört med om en lokal server används. Detsamma gäller vid överföringskapacitet; ungefär samma överföringshastighet uppmättes vilket visar på att prestandan inte påverkas avsevärt mycket. Dock var överföringen mindre stabil vid högre överföringshastigheter. Eftersom testerna enbart gjordes mot en speciell server som är lokaliserad på Irland kan inga direkta slutsatser dras. Dock vet vi att avståndet och vilken väg datapaketen tar har stor betydelse då fördröjningen blev mindre då vi testade hemifrån och överföringshastigheten högre när den lokala servern användes. Därför blir prestandan bättre desto närmare servern är klienten samt om datapaketen tar kortast möjliga väg. Det är därför viktigt att välja en molnserver som är lokaliserad nära klienten för att få ut maximal prestanda. Är till exempel molnservern lokaliserad i USA och klienten i Sverige kommer inte prestandan bli lika bra som om servern finns i till exempel Danmark. En annan faktor som också har stor betydelse är, som tidigare nämnt i avsnitt 2.2.4 och 4.5, uppkoppling. Används en lokal server kommer överföringshastigheten vara så snabb som det interna nätverket tillåter, men används en molnserver är det uppkopplingen mot Internet som avgör hur snabb överföringen kommer att vara. Det är därför av stor betydelse att ha en snabb och stabil internet-uppkoppling ifall en molnserver skall användas och hög prestanda efterfrågas.

Fördelar med att använda en molnbaserad server är bland annat att det är lätt att starta upp, skala upp och ner efter behov, betalning sker enbart baserat på användning, och finns det ont om plats för lokala servrar kan molntjänsteleverantören ta hand om det problemet. Beroende på olika faktorer är det svårt att garantera maximal prestanda vid användandet av en molnbaserad server. Det finns även många orosmoment inom säkerheten som inte finns på samma sätt vid användandet av en lokal server.

33

5.1 Vidare studier

Det behöver genomföras fler tester mot andra molntjänsteleverantörer samt fler tester av andra molntjänster då prestanda är ett viktigt element som måste testas grundligt. Vidare kan även routingens inverkan på prestandan testas för att säkerställa så god routing som möjligt. Tester inom säkerhet kan genomföras där olika säkerhetsbrister testas. Det finns mycket material inom molnsäkerhet, av den anledningen fick vi i denna rapport inte med allt och därför kan ytterligare litteraturstudier genomföras. Det sker även en kontinuerlig utveckling av molnet, varpå prestanda och säkerhet kommer påverkas. Det gäller därför att testa kontinuerligt för att säkerställa så god utveckling som möjligt.

Ett annat intressant studieområde hade varit att jämföra olika företags reklamartiklar med forskrningsartiklar för att på så sätt ta reda på hur företagen bemöter de problem som finns inom Cloud Computing.

34

6. Litteraturlista

[1] Amazon EC2. Hämtat 2011-03-10 från http://aws.amazon.com/ec2/

[2] Armbrust, Michael mfl. A view on cloud computing. Communication of the ACM Vol 53 No 4 2010.

[3] Buyya Rajkumar m.fl. Cloud Computing Principles and Paradigms. 2011.

[4] Carlin, Sean och Curran, Kevin. Cloud Computing Security. International Journal of Ambient Computing and Intelligence, Vol. 3, No. 1, pp:38-46, April-June 2011, ISSN: 1941-6237, IGI Publishing

[5] Comer. Douglas E. Internetworking with TCP/IP Volume I Principles, Protocols and Architecture. 2006. 5th Edition

[6] Drake, Chris. Cloud Computing: The pros and cons. Hämtat 2011-04-07 http://venturebeat.com/2010/02/17/cloud-computing-the-pros-and-cons/

[7] Drumm, Jim. The Pros and Cons of Cloud Computing. Technology Blog. Hämtat 2011-04-11 http://blog.sikichtechnology.com/post/2011/03/22/The-Pros-and-Cons-of-Cloud-Computing.aspx

[8] Jin, Hai mfl. Cloud Types and Services. Handbook of Cloud Computing 2010. [9] Mather, Tim mfl. Cloud Security and Privacy. 2009

[10] Miller, Michael. Cloud Computing Web-Based Applications That Change the Way You Work And Collaborate Online. 2009

[11] Ransone James och John Rittinghouse. Cloud Compuing Implementation, Management and security. 2010

[12] Stallings, William. Data and Computer Communications. 8th Edition. 2009.

[13] Sumter La’Quata. Cloud Computing: Security Risk. ACM SE '10 Proceedings of the 48th Annual Southeast Regional Conference. 2010

[14] Yanpei, Chen mfl. What’s New About Cloud Computing Security? Technical Report no. UCB/EESCS. 2010

35

Bilaga - Beskrivning av tester

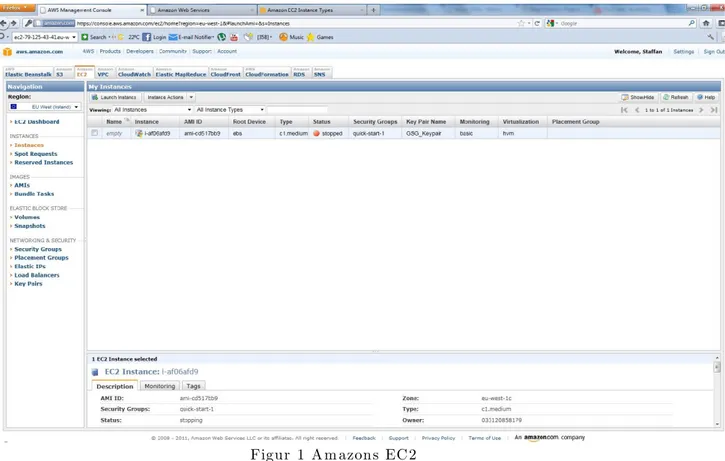

Testen utförs på Malmö Högskola i en speciell labbsal. Datorerna i labbsalen är anslutna till en switch som i sin tur går till en router som är ansluten till Internet. Datorerna som används för de lokala testerna är HP ProLieant ML330 G6 med en Intel Xeon CPU på 2.13 Ghz och 4 gigabyte RAM-minne. Klientdatorn kör Windows 7 och operativsystemet som används för klienten är Windows Server 2008. Datorn som används som server på Amazon EC2 är en instans med en CPU på cirka 2 Ghz och 1.7 gigabyte RAM-minne. Operativsystemet som används är Windows Server 2008. Servern är lokaliserad i ett datacenter på Irland.

Figur 1 A m azons EC2

Vid skapandet av en EC2 instans erhålls en nyckel som tillsammans med en nyckel från Windows används för att skapa ett lösenord för att komma åt instansen. En IP-adress erhålls också som behövs för att koppla upp sig mot instansen för att kunna utföra testerna. För att koppla upp sig mot instansen används Remote Desktop Connection.

36

Figur 2 R em ote D esktop Connection

Efter att ha skrivit in Användarnamn och lösenord är man ansluten till servern och det fritt fram att arbeta med servern och då ser det ut som på figur 3.

37

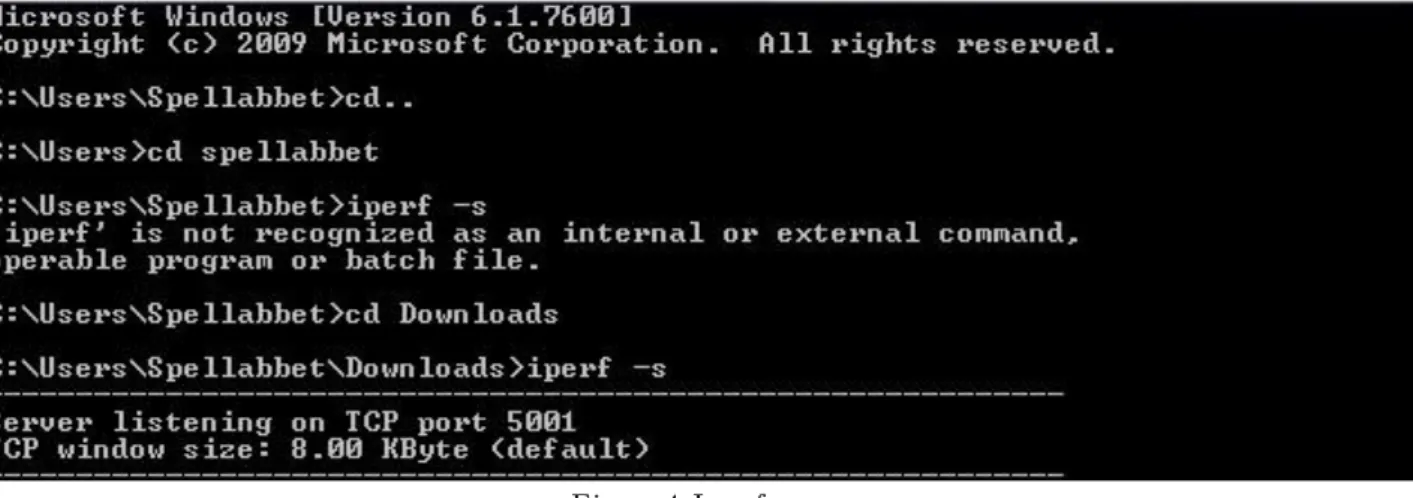

Iperf

Iperf är ett enkelt men kraftfullt program som kan användas för att hjälpa administratörer att mäta nätverksprestanda. Iperf kan mäta både TCP och UDP-prestanda, kan köras på alla operativsystem och är öppen källkod. I testen körs Iperf på servern och Jperf på klientsidan. Iperf körs genom kommandotolken och Jperf är ett grafiskt gränssnitt till Iperf så att man slipper skriva in alla kommandon själv.

Figur 4 Iperf

För att göra bandbredstesterna måste först Iperf startas på servern med rätt inställningar. Sedan startas Jperf på klientsidan där samma inställningar görs samt IP-adressesen till servern skrivs in. Därefter startas testet och resultatet skrivs i output och en graf över bandbreddan ritas se figur 5.

38

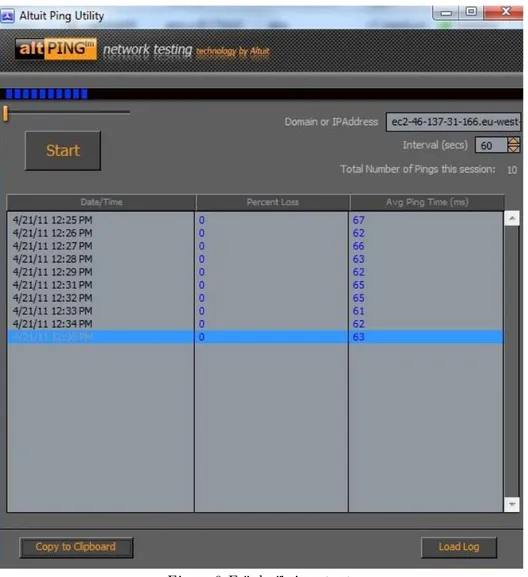

Altuit Ping Utility

Altuit Ping Utility är ett litet program som används för att mäta fördröjning mellan två datorer. I programmet skriver man vilken IP-adress man vill mäta mot och vilket intervall mätt i sekunder som ska användas. Resultatet, det vill säga procent förlorade paket och medelfördröjning, skrivs ut i programmet och kan sedan sparas i till exempel Excel.

39

Nmap

Nmap är ett open source program som används för nätverksutforskande eller säkerhetsgranskning. Det kan bland annat användas för att se vilka portar en viss dator har öppen och för att se hur många och vilka routrar som finns mellan två IP-adresser. ZenMap är ett grafiskt gränssnitt till Nmap som förenklar användandet av Nmap. För att använda programmet så skrivs hostnamn eller IP-adress in, sedan ritar programmet upp en karta över alla routrar som paketen går igenom på väg till destinationen (se figur 7).

Figur 7 D en svarta cirkeln indikerar var sökningen startar, de vita cirklarna är routers och den gröna är slutdestionationen.