AL-QAIDA OCH NOVEMBER 17

EN LONGITUDINELL KOMPARATIV SOCIAL

NÄTVERKSANALYS

EMELIÉ AUDI

AL-QAIDA OCH NOVEMBER 17

EN LONGITUDINELL KOMPARATIV SOCIAL

NÄTVERKSANALYS

EMELIÉ AUDI

AMANDA LUNDBLAD

Audi, E & Lundblad, A. Al-Qaida och November 17. En longitudinell komparativ social nätverksanalys. Examensarbete i kriminologi 15 högskolepoäng. Malmö universitet: Fakulteten för hälsa och samhälle, institutionen för kriminologi, 2019. Rapporteringen av terroristattentat har fördubblats globalt sedan år 2011. För att motverka terrorismen i världen sägs det krävas en fördjupad kunskap om

terroristnätverkens struktur och organisation, vilket kan uppnås genom en social nätverksanalys. Idag återfinns det ett internationellt behov av att jämföra olika typer av terroristnätverk genom social nätverksanalys. En sådan jämförelse kan skapa verktyg för myndigheters brottspreventiva arbete mot terrorismen samt bidra med ny och efterfrågad kunskap om att jämföra olika terroristorganisationer. Studiens syfte har varit att visualisera och undersöka nätverksförändringar över tid rörande nätverksstruktur för både islamistiska och vänsterextremistiska

terroristnätverk vid genomförda terroristattentat. I denna sociala nätverksanalys har sex stycken terroristattentat utförda av den vänsterextremistiska

terroristgruppen November 17 och den islamistiska terroristgruppen al-Qaida undersökts. Resultaten visade att både visualisering och nätverksstruktur för de enskilda terroristgrupperna har förändrats över tid. Studien har funnit ett flertal likheter mellan November 17 och al-Qaida rörande nätverksstruktur och

sammansättning. Skillnaderna mellan terroristgrupperna är att al-Qaida består av fler antal noder och har en lägre densitet än November 17. Visualiseringen av nätverken visade även att November 17 efterliknar en clique.

Nyckelord: Al-Qaida, komparativ studie, longitudinell studie, November 17,

AL-QAEDA AND NOVEMBER 17

A LONGITUDINAL COMPARATIVE SOCIAL

NETWORK ANALYSIS

EMELIÉ AUDI

AMANDA LUNDBLAD

Audi, E & Lundblad, A. Al-Qaeda and November 17. A longitudinal comparative social network analysis. Degree project in Criminology 15 högskolepoäng. Malmö University: Faculty of Health and Society, Department of Criminology, 2019.

The reporting of terrorist attacks has doubled globally since 2011. To counter and understand terrorism in the world, there is a need for an in-depth knowledge of the structure of terrorist networks and organizations, which can be achieved through social network analysis. Today there is an international necessity to compare different types of terrorist networks through social network analysis. Such a comparison can create tools for the authorities' crime prevention against terrorism and contribute with new and requested knowledge about comparing different terrorist organizations.

The aim of the study has been to visualize and investigate network changes over time regarding network structure for both Islamic and left-wing terrorist networks during terrorist attacks. In this social network analysis, six terrorist attacks by a left-wing extremist terrorist group, November 17 and an Islamic terrorist group, al-Qaeda have been studied. The results showed that both visualization and network structure for the individual terrorist groups have changed over time. The study has found numerous similarities between November 17 and al-Qaeda regarding network structure and composition. The differences between the terrorist groups is that al-Qaeda consists of more numbers of nodes and has a lower density than November 17. The visualization of the networks also showed that November 17 mimics a clique.

Keywords: Al-Qaeda, comparative study, longitudinal study, November 17, social

INNEHÅLLSFÖRTECKNING

INLEDNING………...4

Syfte och frågeställning……….6

BAKGRUND………..6 Terrorism………...6 Islamistisk extremism………7 Vänsterextremism………..8 Nätverksteori………..9 Social nätverksanalys………...10

Tidigare nätverksanalyser om terrorism………...12

Praktisk tillämpning för terroristnätverk………..……16

METOD……….17

Inhämtning av datamaterial………..17

Urval………...17

Analys av datamaterial……….18

Svagheter och styrkor med forskningsdesign………...19

Felkällor………....19

Reliabilitet och validitet………...20

Etiska överväganden………....21

RESULTAT………...23

Hur ser nätverksstrukturen ut för al-Qaida?...………....23

Hur har al-Qaidas nätverksstruktur förändrats över tid?...26

Hur ser nätverksstrukturen ut för November 17?...27

Hur har November 17 nätverksstruktur förändrats över tid?...29

DISKUSSION………....30

Resultatdiskussion………30

Metoddiskussion………...34

Nyttan med studien………...36

Framtida forskning………...36

SLUTSATSER………...37

REFERENSER………...38

INLEDNING

Under fredagseftermiddagens rusningstrafik den 7 april år 2017 kör en lastbil in i folkmassan på Drottninggatan i Stockholm (Mattsson 2017). Fyra människor dör och femton skadas (a.a.). Detta terroristattentat är ett av många som under den senaste tiden har skakat Europa och världen. Som en del i en motreaktion för terroristattentatet i Stockholm dödas 50 stycken människor i två moskéer i staden Christchurch, Nya Zeeland år 2019 (Gustafsson 2019). Efter terroristattentatet i Christchurch påstår sig vitmaktrörelsen växa i västländerna (Mokhtari 2019). Det som sägs motivera dessa extremister är bland annat samhällsfaktorer som

exempelvis invandring, politisk populism, desinformation samt spridning av rykten via sociala medier (a.a.). Nyligen drabbades också Sri Lanka av ett terroristattentat där över 200 stycken människor dödades och flera hundratals skadades (Friborg 2019; Westin 2019). Detta terroristattentat sägs i sin tur vara en hämnd från islamistiska extremister (IS) för terroristattentatet i Christchurch (Westin 2019).

Rapporteringen av terroristattentat har ökat under de senaste åren (Yang &

Sageman 2009). Sedan år 2011 har de rapporterade terroristrelaterade incidenterna fördubblats globalt från 5076 till 10 900 stycken händelser (Roser m.fl. 2018). I Europa under 70- och 80-talet utgjorde bland annat den vänsterextremistiska terroristgruppen November 17 det största terrorhotet, särskilt för Grekland (European Parliament 2017; Karyotis 2007). Den islamistiska extremistgruppen al-Qaida bedömdes under samma tid utgöra ett hot för länder i bland annat mellanöstern och USA (Sageman 2004). Trenderna har dock förändrats och de senaste åren har hoten mot Europa utgjorts av jihadist terrorism (European Parliament 2017). I dagsläget bedöms islamistisk motiverad terrorism utgöra det främsta terrorhotet mot Sverige (Säkerhetspolisen 2019). Terrornivån ligger således kvar på en förhöjd nivå (3 av 5) från fjolårets helårsbedömning (a.a.) Terrorism är inte ett nytt fenomen utan har funnits i århundraden (Roser m.fl. 2018). Efter terroristattentatet i New York den 11 september år 2001 förklarade den amerikanska presidenten George W. Bush krig mot terrorismen “War on Terror” (a.a.). För att motverka terroristbrott i världen sägs det krävas en

fördjupad kunskap om terroristnätverkens struktur och organisation för att kunna splittra nätverk (Yang & Sageman 2009). Enligt studier är social nätverksanalys en av de bäst lämpade metoderna för att förstå sig på terroristnätverk och i slutändan bekämpa terrorismen (Olajide & Adeshakin 2016; Yang & Sageman 2009). Kriminologin har en ytlig kunskap om terrorism, särskilt rörande sociala nätverk (Malm m.fl. 2016) och teorier som kan förklara all typ av terrorism

(Halilovic 2015). Sedan terroristattentatet den 11 september i USA år 2001 har det utvecklats ett globalt intresse för att studera olika typer av terroristgrupper (Zech & Gabbay 2016) eftersom tidigare forskning har företrädesvis fokuserat på droghandel och gäng konstellationer (McGloin & Rowan 2015).

Med hjälp av social nätverksanalys (SNA) kan strukturer i nätverk studeras samt möjliggör metoden identifiering av interaktionsmönster, eventuella

subgrupperingar och utpekande av centrala aktörer (Home Office 2016). Vidare är det dessutom ett verktyg för att visualisera nätverk och har även visat sig vara ett bra hjälpmedel för att förebygga brottslig verksamhet t.ex. kriminella gäng och droghandel (McGloin & Rowan 2015). SNA är både en teori om relationers betydelse för individers egen brottslighet och ett verktyg för att kartlägga och

analysera dessa relationer (Sierra-Arevalo & Papachristos 2015).

Sammanfattningsvis kan SNA bidra med viktig information för att förstå sig på terrorismen och ge en unik inblick i terrorist strukturen och de brottsliga

karriärerna (a.a.). En analys över sociala nätverk kan vidare generera en potentiell reell bild av terroristnätverkets sammansättning (Bush & Bichler 2015). Med denna information kan sedan viktiga centrala aktörer i gruppen pekas ut vilket kan i sin tur vara en del i brottspreventionen för att splittra nätverket (a.a.). Därav är det av vikt att studera organisationsstrukturer hos terroristnätverk, då det kan bidra till en kartläggning av närverksturkturen samt identifiera centrala aktörer och relationsband. Detta kan i sin tur vara behjälpligt för myndigheter i deras arbete mot terrorismen.

Idag finns det en efterfrågan av en komparativ studie där olika terroristgrupper jämförs med varandra för att finna likheter och skillnader mellan grupperna (Zech & Gabbay 2016). Zech och Gabbay (2016) menar att det i framtiden finns ett behov av studier som undersöker terroristnätverk gällande både attribut och nätverks tendenser, detta för att effektivisera preventionsarbetet. Det återfinns både ett internationellt- och nationellt behov av att jämföra olika typer av terrornätverk (a.a.). Tidigare studier i världen har företrädesvis studerat islamistiska terroristgrupper (Helfstein & Wright 2011) och i Sverige har

skillnader mellan islamiska extremister, höger- och vänsterextremister undersökts (Rostami m.fl. 2018). Mot denna bakgrund finns det en brist på internationella analyser av terroristnätverk som undersöker olika likheter och skillnader i

nätverksstrukturer mellan olika våldsbejakande extremistmiljöer. Anledningen till att det återfinns en sådan brist antas vara att det finns en avsaknad av ett

internationellt samarbete mellan forskningsinstitutioner (Edling 2017). Malm m.fl. (2016) menar att det är av vikt att i framtida studier jämföra olika terroristnätverk med varandra för att kunna utveckla forskningsfältet av sociala nätverksanalyser på sådana nätverk. Jämförelser kan således vara fördelaktiga för att bidra till viktig information om likheter och skillnader samt finna sårbarheter i olika typer av nätverksstrukturer (Malm m.fl. 2016). Detta kan i sin tur vara viktiga

hjälpmedel för myndigheter i deras brottspreventiva arbete mot terrorismen. Med tanke på omvärldsläget idag är terrorism ett högst aktuellt ämne att studera och bidra med kunskap till. Eftersom det saknas öppen data rörande de senaste terrorattentaten; Christchurch, Stockholm och Sri Lanka kommer denna studie att undersöka den tillgängliga publika data som finns. I denna studie kommer det således att studera en islamistisk och en vänsterextremistisk terroristgrupp. De terroristgrupper som kommer att undersökas är al-Qaida som är en islamistisk terroristorganisation och November 17 som i sin tur är en vänsterextremistisk terroristgrupp. Genom att jämföra al-Qaida med November 17 bidrar

kandidatsuppsatsen till viktig information om skillnader, likheter och sårbarheter i nätverksstrukturer mellan två olika ideologiska inriktningar inom terrorismen. Detta leder i sin tur till en kunskapsutveckling inom området terrorism och sociala nätverksanalyser om terrorism inom kriminologin. Avslutningsvis ämnar denna kandidat uppsats att besvara förfrågan om att jämföra terroristgrupper. Studien kommer att studera totalt sex stycken nätverk vid genomförda terroristattentat för att finna likheter och skillnader mellan terroristgrupperna al-Qaida och November 17 rörande nätverks tendenser. De jämförelser som kommer att presenteras i denna studie kan i sin tur vara till nytta för olika myndigheter i deras

Syfte och frågeställning

Studiens syfte är att visualisera både islamistiska och vänsterextremistiska terroristnätverk vid genomförda terroristattentat. Likaså att undersöka nätverks förändringar över tid i den enskilda terroristgruppen rörande nätverks struktur. Analysen i studien kommer dessutom att belysa skillnader och likheter mellan terroristgrupperna rörande nätverkets struktur samt förändring över tid. Resultatet av samtliga analyser syftar slutligen till att bidra med ny och efterfrågad kunskap om att jämföra olika terroristgruppers nätverksutformning.

Följande frågeställningar kommer att besvaras:

- Hur ser nätverksstrukturen ut för de olika terroristgrupperna och vad kan vi säga om förändringen över tid?

- Vilka likheter och skillnader finns det mellan de två olika terroristgrupperna rörande hur nätverksstrukturen ser ut och förändringen över tid?

BAKGRUND

I detta avsnitt presenteras studiens definition av terrorism samt generell information om terrorism för att sedan belysa de olika subgrupperingarna islamistisk- och vänsterextremism. Därefter redogörs det för mer djupgående information om den islamistiska extremistgruppen al-Qaida och den

vänsterextremistiska terroristorganisationen November 17, vilka ska studeras i denna uppsats. Vidare beskrivs det vad social nätverksanalys är, teorin och historiken bakom metoden samt viktiga begrepp som används vid analys av nätverk. Slutligen klargörs SNA-metodens praktiska tillämpning för

terroristnätverk och tidigare nätverksanalyser på terrorism.

Terrorism

I kandidatuppsatsen definieras terrorism i likhet med Sveriges och EU:s definition. Idag har länder ingen enhetlig definition av vad terrorism är utanför EU-gränser (Justitieutskottet 2001). För att en handling ska definieras som ett terroristbrott i EU och enligt 2§ Lagen 2003:148 om straff för terroristbrott måste följande uppfyllas:

“ /…/ om gärningen allvarligt kan skada en stat eller en mellanstatlig

organisation och avsikten med gärningen är att

1. injaga allvarlig fruktan hos en befolkning eller en befolkningsgrupp, 2. otillbörligen tvinga offentliga organ eller en mellanstatlig organisation att vidta eller att avstå från att vidta en åtgärd, eller

3. allvarligt destabilisera eller förstöra grundläggande politiska, konstitutionella, ekonomiska eller sociala strukturer i en stat eller i en mellanstatlig organisation”.

Definitionen av terrorism är problematisk då terrorism som fenomen är komplext och multifaktoriellt (Halilovic 2015). Terrorism uttrycker sig även på olika sätt runt om i världen samt över tid (European Parliament 2017). Historiskt sett är terrorism ett politiskt och socialt problem som också är en av de mest allvarliga typerna av organiserad brottslighet (a.a.). Terrorism skiljer sig från vanliga brottstyper på så sätt att terroristhandlingar ofta anses vara politiska i både dess motiv och målsättning (Mythen & Walklate 2006). Konsekvenserna av

mängdbrotten i samhället (Mythen & Walklate 2006). Det kan bland annat röra sig om alltifrån ekonomiska-, samhällsstrukturella- och sociala skador som kan ta väldigt lång tid att återställa (IEP 2018; Mythen & Walklate 2006). Ofta sägs religion vara motivationen bakom terrorismen, detta fenomen gäller dock främst länder i mellanöstern (IEP 2018). I övriga världsdelar konstateras politiska och eller nationalistiska separatistiska rörelser vara drivkraften (a.a.). Enligt Institute For Economics & Peace (IEP) (2018) är mellanöstern, Nordafrika och

Subsahariska Afrika de världsdelar som har drabbats värst av terroristattentat. I Västeuropa har antalet terroristattentat den senaste tiden ökat från 253 stycken år 2017 till 282 stycken år 2018 (a.a.).

Enligt Garoufalis (2014) finns det tre olika kategorier som rättsväsendet delar upp terrorismen i: ideologi, nationalism och nationalistisk fanatisms. Vidare finns det dessutom olika subgrupperingar inom terrorismen som exempelvis vänster respektive höger terrorism, jihadist terrorism och separatistisk terrorism

(European Parliament 2017). Beroende på motiven bakom terroristattentaten går det fortsättningsvis även att klassificera olika terroristorganisationer i olika kategorier, exempelvis finns det nationalistiska-, ideologiska- och religiösa terroristorganisationer (a.a.).

Terrorism går ofta hand i hand med våldsbejakande extremism (Justitieutskottet 2018). Våldsbejakande extremism är ett samlingsbegrepp för olika typer av extrema rörelser, miljöer eller trosuppfattningar som förespråkar en

icke-demokratisk samhällsordning (a.a.). Exempel på sådana miljöer är den autonoma, som också kallas för vänsterextremism; vitmaktsmiljön, det vill säga

högerextremism och; våldsbejakande islamism (Carlsson 2016). Begreppet

våldsbejakande extremism innebär att handlingarna är ideologiskt motiverade som både stödjer och uppmanar deltagande till våldshandlingar (a.a.). Det

brottsförebyggande arbetet mot terrorismen är i ett tätt samarbete med arbetet för att också förebygga radikalisering till våldsbejakande extremism (Justitieutskottet 2018).

Islamistisk extremism

En islamistisk extremistgrupp karaktäriseras av att denna typ av våldsbejakande extremism grundar sig i ideologin om att rättssamhället ska istället styras av religiösa lagar, islam (Carlsson 2016). Sådana grupper förkastar all världens demokrati rörande rättssystemets legitimitet och dess styrelseform (a.a.). Carlsson (2016) belyser att Islamistisk extremism blev som mest omtalad efter

terroristattentatet mot World Trade Center år 2001 i USA. Terroristattentaten i London och Paris år 2005 respektive 2015 har likaså varit bidragande till att denna typ av terrorism blivit notorisk (a.a.). Säkerhetspolisen (2010) uttalade sig år 2010 om att islamistisk extremism företrädesvis begås i andra länder. Dock som inledningsvis nämndes bedöms det i dagsläget år 2019 att islamistisk motiverad terrorism utgör det främsta terrorhotet mot Sverige (Säkerhetspolisen 2019).

Al-Qaida

Terroristorganisationen al-Qaida (arabiska: al-Qāʿidah, vilket betyder “basen”) är en militant islamistisk organisation som grundades i slutet på 80-talet av Osama bin Laden (Britannica 2019a). Gruppen började som ett logistisk nätverk för att stödja muslimer som krigade mot Sovjetunionen under det Afghanska kriget år 1978-1992 (a.a.). Efter att Sovjetunionen dragit sig tillbaka från Afghanistan år

1989 splittrades organisationen men fortsatte att motsätta sig utländsk närvaro i islamska länder och vad enligt gruppens ledare ansågs vara korrupta islamiska regimer (Britannica 2019a).

Al-Qaida blev som mest omtalad efter terroristattentatet den 11 september år 2001 i USA som tidigare nämnts (Asplund 2008). Motiven bakom al-Qaidas

genomförande av terroristattentat är av religiös art och gruppen sägs även yttra ett starkt förakt mot omvärldens religionsfrihet (a.a.). I terroristorganisationen finns det vidare flera olika subgrupper (Sageman 2004). En av dessa är Jemaah

Islamiyah som är en egen islamisk rörelse inom al-Qaida som exempelvis har utfört Bali bombningen år 2003 i Indonesien (a.a.) som kommer att presenteras i denna studie.

Vänsterextremism

För att en grupp ska klassificeras som vänsterextremistisk ska gruppen ha

socialistiska ideologier (Wennerhag 2019). Några exempel på sådana ideologier är marxism, anarkism, anarkosyndikalism och rådskommunism (a.a.). Utöver att gruppen ska ha socialistiska ideologier ska denna dessutom förespråka

våldsbejakande extremistiska handlingar (a.a.). Motiven bakom

vänsterextremistiska handlingar förklarar Wennerhag (2019) anses grunda sig i en strävan till frihet och en förakt mot den styrning staten utövar mot samhället. Likaså ett förakt mot förekomsten av ekonomiska maktstrukturer (a.a.). Vidare grundar sig motiven bakom vänsterextremism i socialistiska grundprinciper såsom jämlikhet och egendomsgemenskap (a.a.). Vänsterextremistiska grupper berättar Wennerhag (2019) växte fram i Sverige under 1960-talet och var en

marginaliserad grupp i samhället. Denna typ av extremism har i Sverige ett mycket lågt antal utförda dödliga våldshandlingar (0 stycken mellan 1999-2009) än övriga extremistiska grupper (Carlsson 2016).

November 17

“Revolutionary Organisation November 17” är en marxistisk socialistiskt gerilla och en vänsterextremistiskt grupp som startades år 1975 och splittrades år 2002 (Karyotis 2007; Tzanelli 2006). Gruppens namn kommer från dagen 17:e november år 1973 när grekiska militären körde över en student vid Polytechnic University i Aten, Grekland med en stridsvagn (Kassimeris 2013). Grekland vad vid år 1973 en militärisk diktatur vilken inleddes år 1967 av en statskupp och avslutades år 1974, perioden kallas idag för den grekiska militärjuntan (Rönnerstrand 2017).

Terrorism uppstod i Grekland som svar på militärdiktaturens repressiva politik mellan åren 1967-1974, men uppfattades inte som ett allvarligt hot eller politisk prioritet fram till 90-talet (European Parliament 2017). November 17 var verksam främst i Grekland och majoriteten av deras terroristattentat utfördes i huvudstaden Aten (Karyotis 2007). Gruppen såg sig själv som beskyddare av arbetarklassen och den grekiska nationella självständigheten (Kassimeris 2013). November 17 utförde olika typer av symboliska handlingar såsom dödliga skjutningar, kidnappningar och bombattentat som i första hand riktades mot den grekiska staten (a.a.). Under gruppens aktiva period ansågs November 17 vara den mest dödliga och framgångsrika terroristorganisationen i Europa (Karyotis 2007). Kassimeris (2013) menar att November 17 skiljer sig från andra

terroristorganisationer i dess uthållighet och förmåga att förhindra infiltration. Anledningen till gruppens framgång grundar sig vidare i avsaknaden av gripanden

då ingen grekisk, europeisk eller amerikansk myndighet lyckades fängsla någon i organisationen under 27 år (Karyotis 2007; Kassimeris 2013). Det allra första gripandet av en gruppmedlem i November 17 av grekiska myndigheter skedde år 2002 vilket också ledde till splittringen av terrorist nätverket (Karyotis 2007). När gruppen upplöstes år 2002 hade November 17 ansvarat för över 100 stycken våldshandlingar och 23 mord (European Parliament 2017).

Nätverksteori

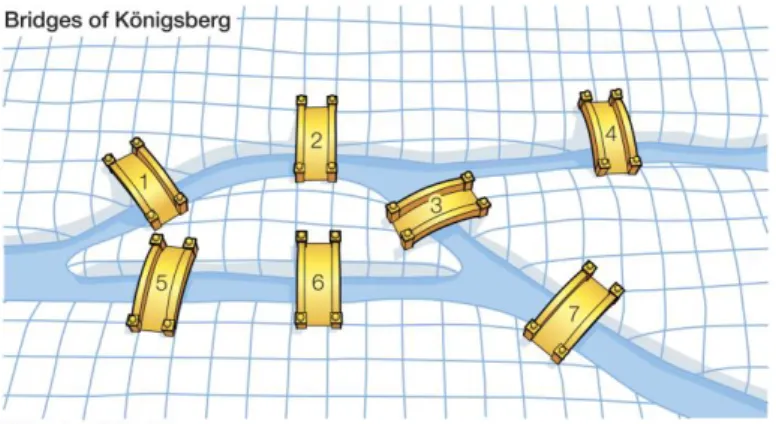

Den matematiska bro problematiken i Königsberg (Kaliningrad) i Ryssland på tidigt 1700-tal blev startskottet för nätverksteorin (Britannica 2019b).

Broproblemet handlade om att hitta en lösning på hur invånarna i Königsberg skulle kunna promenera för att gå över alla broarna i staden endast en gång (a.a.). Den schweiziske matematikern Leonard Euler förklarade att en sådan lösning var omöjlig (a.a.). Enligt Britannica (2019b) började matematiker nästan 150 år efter Eulers uttalande betrakta bro problemet i Königsbergs som ett grafiskt problem där landskapet var noder och broarna var länkar. Eulers arbete ledde

fortsättningsvis till de fundamentala idéerna om kombinatorisk topologi, vilket matematiker på 1800-talet förklarade vara analysering av positioner (a.a.).

Figur 1. Königsbergs broar (Britannica 2019b).

Nätverksteorin består av tre olika forskningslinjer: sociometrisk analystradition vilket grundar sig i grafteori inom matematiken; den interpersonella

relationstraditionen som fokuserar på skapandet av sociala grupperingar; och en antropologitradition som utforskar olika samhällsrelationer och dess strukturer (Liu m.fl. 2017). År 1979 presenterades det tre mått för att mäta strukturell centralitet: degree, closeness och betweenness (a.a.). Vad dessa mått mäter presenteras nedan under ”viktiga begrepp”. Vidare är det dessa tre mått som organiserat forskningen om nätverkseffekter (a.a.). Liu m.fl. (2017) förklarar att forskningsfältet om nätverkskoncept sedan 90-talet har utvidgats enormt och uppdateras ständigt med fler typer av mätningsmetoder och analysverktyg. Inom nätverksteorin har det utformats olika typer av hypoteser för bland annat nätverksstrukturer och informationsflöden (Liu m.fl. 2017). Två-stegs

kommunikations hypotesen presenterades år 1944 och menar att individer som uppfattas som inflytelserika kan påverka sina sociala kontakters åsikter och handlingar (a.a.).

Styrkan i de svaga länkarna

Teorin om svaga länkar introducerades år 1973 av Mark Sanford Granovetter (Granovetter 1973). Granovetter (1973) observerade att människor fann arbete mer frekvent genom sina svaga relationsband än via starka relationsband såsom familj eller nära vänner. Vidare upptäckte Granovetter (1973) att svaga länkar var mer benägna till att vara ”bridging ties” eftersom de svaga länkarnas position i nätverket gav dem bättre förutsättningar för att nå information från utsidan i jämförelse med starka länkar. ”Bridging ties” förklaras i Liu m.fl. (2017) vara sociala förbindelser som kopplar samman två annars osammanhängande

nätverkskluster (a.a.). Styrkan i de svaga länkarna handlar därför inte om antalet kontakter utan snarare om länkarnas förmåga att nå en bredare och potentiellt mer heterogen uppsättning av informationskällor (a.a.).

Social nätverksanalys

Social nätverksanalys är både en teori och en metod (Sierra-Arevalo & Papachristos 2015). Teorin utgår från nätverksteorin och fokuserar på olika relationers betydelse för exempelvis individers egen brottslighet (a.a.). Sierra-Arevalo och Papachristos (2015) förklarar att relationer och sociala nätverk skapar socialt kapital för individer och samhällen. Metoden social nätverksanalys

kartlägger och analyserar olika typer av sociala relationer (a.a.). Enligt Sierra-Arevalo och Papachristos (2015) kan social nätverksanalys bryta ner stora mängder komplex information samt visualiseras för att underlätta analyser. Vinsterna med att använda sig av SNA är att övergripande grupp utformningar, nätverksstrukturer och interaktionsmönster kan studeras (Home Office 2016). Det går fortsättningsvis att identifiera eventuella subgrupperingar och centrala aktörer med olika funktioner (a.a.).

Viktiga begrepp

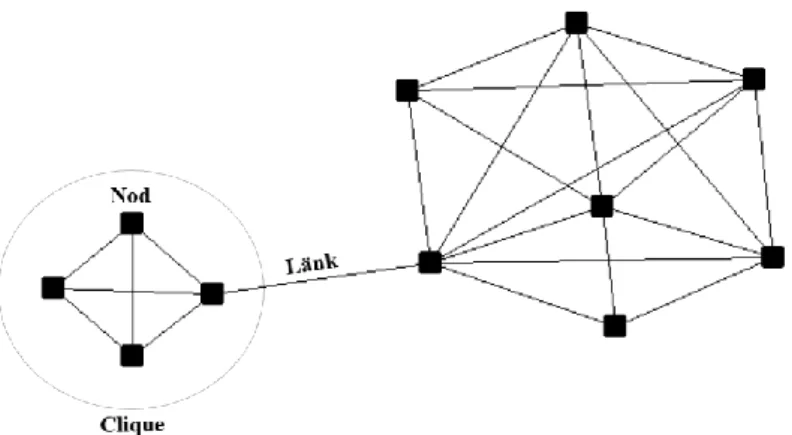

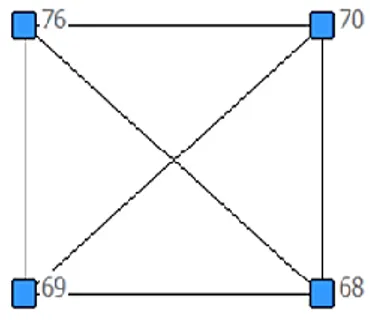

Vid användning av SNA är det viktigt att veta innebörden av ett flertal begrepp. Till att börja med innehåller ett nätverk en samling noder samt en eller flera länkar (Crossley m.fl. 2015). Se figur 1 nedan för visualisering och exempel på nätverk. Vad en nod är bestäms av vad som studeras, det kan handla om exempelvis

individer, djur, organisationer, städer eller länder (a.a.). Länkarna existerar mellan noderna och symboliserar relationerna mellan noderna (a.a.). Crossley m.fl. (2015) förklarar även att det finns något som kallas för länkattribut och det är mer ingående information om vad relationerna mellan noderna är, exempelvis kan ett länkattribut vara brott som noderna har begått tillsammans. Nodattribut är vidare information om den enskilda noden t.ex. kön och ålder (a.a.).

Hur noderna är länkade till varandra kan skilja sig åt i olika nätverk (Crossley m.fl. 2015). Noder kan klustra sig och ingå i subgrupperingar (a.a.).

Subgrupperingar har ofta täta kopplingar mellan noderna och en dominant

subgrupp kallas även för kärna förklarar Crossley m.fl. (2015). En typ av

subgruppering är Cliques (Crossley m.fl. 2015; Sageman 2004). Denna subgrupp är ett slutet sällskap i ett större nätverket (a.a.). Cliques består av aktörer som alla har direkta kopplingar till varandra och har således maximal densitet (Crossley m.fl. 2015). Fortsättningsvis beskrivs cliques vara maximalt kompletta

Figur 1. Exempel på nätverk.

Olika typer av nätverk

Det finns tre olika typer av nätverk: total-, one-mode- och two-mode nätverk (Crossley m.fl. 2015). I total nätverk studeras en hel population vilket syftar till att identifiera länkar mellan noderna i populationen (a.a.). One-mode kallas också för

ego nätverk och är nätverk som kretsar kring en enda nod (egot) (a.a.). Crossley

m.fl. (2015) berättar att i two- mode nätverk finns det två olika typer av noder, där länkarna endast existerar mellan dessa två olika noder och inte inom dem.

Exempelvis kan den ena nodtypen symbolisera individer och den andra event som dessa noder varit på (a.a.).

Fortsättningsvis kan nätverken vara antingen direkta eller indirekta (Home Office 2016). I direkta nätverk är länkarna styrda åt ett visst håll (a.a.). Ett indirekt

nätverk är således motsatsen, det betyder att länkarna inte är styrda och länkarna

är dubbelriktade (a.a.). Enligt Home Office (2016) brukar noderna i ett indirekt nätverk förklaras vara lika mycket värda.

Densitet och centralitetsmått

De olika centralitetsmåtten betweenness-, closeness-, degree- och eigenvector centrality är fyra mått som frekvent används för att analysera nätverk (Olajide & Adeshakin 2016). Anledningen till detta är att dessa mått kan bland annat

identifiera centrala och viktiga aktörer samt visa hur information flödar i nätverket (a.a.). Nedan kommer även densitet att presenteras då detta mått anger viktig information om nätverkets konstruktion (Home Office 2016).

Betweenness centrality symboliserar olika nyckelpositioner i nätverket (Home

Office 2015). Noder med hög betweenness kallas för brokers och har strategiska placeringar i nätverket där många noder är beroende av dessa för att få kontakt med en stor del av det totala nätverket (a.a.). Noder som är positionerade mellan två subgrupperingar är vitala gate-keepers (Bright 2015). Med hjälp av

betweenness går det även att identifiera ledare eller högt centrala aktörer, dessa noder har hög betweenness och låg degree - samtidigt som de har en viktig strukturell roll är de också mindre synliga för rättsväsendet (a.a.).

Closeness centrality är ett mått på närheten till alla andra noder i nätverket (Home

Office 2015). De noder med hög closeness har ofta många direkta kontakter och studier visar att sådana noder har stort inflytande över nätverket eftersom de kan förmedla information till andra noder snabbt (a.a.). Granovetter (1973)

problematiserar synen och vikten av länkar, där han menar att om fokus endast centreras kring direkta och starka länkar ignoreras länkarnas ursprung och varför

noderna är länkade från början. Länkar kan nämligen även vara negativa länkar. Länkar mellan noder behöver inte alltid handla om positiva relationsband mellan noderna (Granovetter 1973). Detta fenomen brukar kallas för “styrkan i de svaga länkarna” (a.a.).

Densitet är ett mått på hur hög eller låg täthet ett nätverk har (Home Office 2016).

Desto högre densitet ett nätverk har desto mer effektivt är nätverket (a.a.). Om ett nätverk har en låg densitet kan det dock finnas alternativa förklaringar exempelvis kan det finnas en subgrupp inom nätverket som kan påverka densitetsnivån av det totala nätverket (Home Office 2016). För att fastställa detta undersöks måttet degree- och closeness tillsammans. Till exempel om degreevärdet är lågt och closenessvärdet är högt kan detta indikera att det finns subgrupperingar i nätverket. (McGloin & Rowan 2015). Vidare om ett nätverk har hög densitet betyder detta att nätverket utnyttjar sina potentiella nätverkskopplingarna (a.a.)

Degree centrality mäter antalet direkta kontakter en nod har (Home Office 2016).

De som har hög degree anses vara väldigt aktiva och centrala noder i nätverket, dessa kallas också för hubs (Bright 2015; Home Office 2016). Hubs har således viktiga strukturella positioner och kan bedömas vara kärnaktörer (Morselli m.fl. 2015). Att vara kärnaktör kan medföra en viss typ av inflytande och makt över det totala nätverket (Bright 2015). Tidigare forskning rörande brottsliga nätverk har funnit att desto fler länkar en nod har desto fler brott har begåtts (Morselli m.fl. 2015; Sarnecki 2009). Det påvisas även finnas en koppling till de noder som är direkt länkade till hubs, dessa sägs även tendera att begå fler brott (Morselli m.fl. 2015). Noder som har direkta länkar, som vidare har indirekta länkar är viktiga för nätverkets förmåga att sprida information till sina noder (Granovetter 1973). I kriminella nätverk kan hög degree fortsättningsvis vara negativt då det kan innebära en högre synlighet för rättsväsendet (Bright 2015).

Eigenvector centrality är ett mått på makten bakom makten (Faulkner & Cheney

2015). Noder med hög eigenvector är noder som är länkade till centrala aktörer med många direkta kontakter (a.a.). Måttet estimerar vilken makt vardera nod i nätverket har (a.a.). I terroristnätverk anses noder med hög eigenvector vara terroristledare, dessa noder uppskattas också vara högt upp i hierarkin i terroristorganisationen (Olajide & Adeshakin 2016).

Splittra nätverk

Enligt McGloin och Rowan (2015) är det mest effektiva sättet för att splittra kriminella nätverk att ta bort noder som har hög closeness. När noder med hög closeness exkluderas minskar det totala nätverkets förmåga att sprida information vilket är en vital del av nätverkets funktion (a.a.). Enligt Bright (2015) kan

nätverk också splittras när noder som är både hubs och brokers tas bort. Det ska dock observeras att kriminella nätverk är dynamiska i sin sammansättning och kan lätt ersätta personer som blivit avslöjade och eller gripna av rättsväsendet (a.a.).

Tidigare nätverksanalyser om terrorism

Detta avsnitt kommer att belysa tidigare forskning på området. Avsnittet behandlar bland annat forskning om terroristattentat, nätverksstruktur, nyckelaktörer, jämförande av terroristnätverk samt framgångsfaktorer för att splittra dessa nätverk.

Nätverksstruktur för terroristnätverk

Bush och Bichler (2015) genomförde en longitudinell nätverksanalys av

terroristorganisationen al-Qaida och fann att nätverket endast bestod av ett fåtal direkta länkar mellan samtliga aktörer i nätverket, det vill säga det påträffades låg densitet. Sageman (2004) belyste i sin studie om “The global Salafis Jihad” att terroristnätverk tenderar att ha låg densitet. Därutöver fann dock Sageman (2004) ett fåtal kluster i det studerade terrorist nätverket som hade en mycket hög densitet och sammanhållning.

Terroristnätverk har visat sig bestå av ett flertal indirekta länkar då det är vanligt för en terroristorganisation att sända information genom en eller flera aktörer innan meddelandet når fram till den rätta mottagaren (Bush & Bichler 2015). Bland annat upptäckte Bush och Bichler (2015) att noder i al-Qaida nätverket tenderar att gå igenom en annan nod för att sända ett meddelande (tex. A→ B→ C). Detta innebär att det är vanligt för en nod i al-Qaida nätverket att ha en hög andel indirekt kontakter och ett fåtal direkta kontakter i nätverket, det vill säga låg densitet (a.a.). Vidare fann Bush och Bichler (2015) att för att C ska skicka ett meddelande tillbaka till A tenderar denna nod att direkt gå till A (C→ A).

Huruvida denna kommunikation sker beror delvis på nodattribut och dess position i nätverket (Bush & Bichler 2015). Eftersom informationsflödet i terroristnätverk tenderar att gå genom indirekta kontakter leder det till att utförandet och

planeringen av attentat tar längre tid (a.a.). Däremot menar Bush och Bichler (2015) att denna långsamma kommunikation antas göra terrorist nätverket mindre sårbart om till exempel en aktör i nätverket plockas bort. Denna typ av

kommunikationsstrategi leder till att nätverket upprätthåller sin struktur eftersom det är enkelt att ersätta en aktör med en annan (Bush & Bichler 2015; Malm m.fl. 2016; Mullins 2013).

När ett nätverk har en låg densitet är det mycket svårt att rikta brottspreventiva insatser mot det eftersom nätverket endast består av ett fåtal aktörer som har direkta kopplingar (Malm m.fl. 2016). Detta gör att informationsflödet trots ett borttagande av en aktör ändå når dess mottagare, B kan alltså enkelt bytas ut (a.a.). Tidigare forskning såsom Malm m.fl. (2016) har även påvisat att densiteten tenderar att bli svagare med tiden, vilket går emot grundantagandet om att den ska öka över tid. Detta är en strukturell skillnad mellan ett terroristnätverk och andra typer av kriminella nätverk (a.a.).

Studier på terroristattentat

Terroristnätverk är inte statiska över tid utan är dynamiska då de bland annat påverkas av olika myndigheters insatser såsom strategiska brottspreventiva insatser (Bush & Bichler 2015; Sageman 2004). Tidigare studier på området visar att terroristnätverk tenderar att ha gömda aktörer i nätverket som endast träder fram när nätverket utsätts för prevention, utför ett terroristattentat och eller när centrala beslutsfattare i nätverket vill att dessa ska bli synliga (Bush & Bichler 2015). Forskning har också påvisat att terroristnätverk innan ett terroristattentat har en låg sammanhållning med ingen identifierad ledare och att efter

terroristattentatet ökar nätverkets densitet samt viktiga gömda aktörer träder fram (a.a.). När dessa gömda aktörer i nätverket blir synliga förändras det totala nätverkets struktur dramatiskt (a.a.). Anledningen till att dessa gömda aktörer träder fram förklarar Bush och Bichler (2015) kan vara på grund av att de besitter förmågor, resurser och kritiska roller som är betydelsefulla för ett framgångsrik terroristattentat. Tidigare studier har även påvisat att vissa relationer och

subgrupperingar inom nätverket kan vara gömda ända fram tills dessa behövs i nätverket (Bush & Bichler 2015).

Krebs (2002) genomförde en kartläggning av aktörer i al-Qaida genom att studera medierapporteringen av terrorist nätverket samt officiella myndighetsdokument. Studien av Krebs (2002) fann att starka band till andra aktörer i nätverket är viktigt, då de individer som har dessa band tenderar att vara de som utför självmordsattacker. Fortsättningsvis kom han fram till att de aktörer som finns i periferin är vanligtvis de som begår dessa terroristhandlingar (a.a.), vilket även Pedahzur och Perliger (2006) konkluderade när de studerade Palestinska självmordsbombningar.

Ett flertal forskare på området har dragit slutsatserna att de individer som utför självmordsattacker karaktäriseras av att de har starka band till varandra och är antingen familj, släkt eller vänner (Pedahzur & Perliger 2006; Sageman 2004). Dessa individer som har ett starkt band till varandra ingår vidare i cliques

(Sageman 2004). De ömsesidiga sociala banden har vanligtvis utvecklats under en längre tid och har också företrädesvis sammanlänkande attribut såsom exempelvis gemensam religion, utbildning eller likartade bakgrunder (Sageman 2004).

Sageman (2004) menar att de som ingår i cliques är vanligtvis de som utför attentaten på grund av deras starka lojalitet, engagemang, ideologi och sociala band till varandra. Sageman (2004) fortsätter att belysa att även de som ingår i en terrorist clique är vanligtvis inte själva medvetna om att de ingår i en sådan. Pedahzur och Perliger (2006) kom likaså fram till denna slutsats vid studiet av självmordsattentat med förklaringen att de som begår dessa handlingar sällan har sedan tidigare varit anslutna till en radikal organisation, utan har enbart rekryterats genom familj, släkt eller vänner.

Sageman (2004) menar att cliques är vanliga i alla typer av nätverk. Det som dock skiljer sig i studiet av terroristnätverk är om en broker tillhör en

terroristorganisation kan denna nod pådriva ideologier inom hela subgruppen (clique) (a.a.). Pedahzur och Perliger (2006) samt Sageman (2004) fann också att nätverk för självmordsattacker sällan har några centrala ledare utan att de snarare har ett flertal hubs. Sageman (2004) identifierade fem stycken hubs i

terroristgruppen “The global Salafis Jihad” dock var enbart en av dessa hubs central för beslutsfattandet i nätverket.

Nyckelaktörer i terroristnätverk

Nyckelaktörer i terroristnätverk har vanligtvis kritiska roller i nätverket, då de bland annat är delaktiga i beslutsfattande och rekrytering av nya kandidater (Bush & Bichler 2015; Sageman 2004). Bush och Bichler (2015) fann i sin studie att de medlemmar i al-Qaida som hade ett högt betweennessvärde var viktiga aktörer för beslutsfattande i nätverket. Vidare fann han att de individer som hade en stark broker position i nätverket var viktiga till en början (a.a.). Denna omständighet förändrades däremot sedan då dessa brokers slutade att engagera sig i

terroristorganisationen och var enbart tillgängliga i nätverket för rådgivning (a.a.). Andra studier har även visat att aktörer som ingår i ett brödraskap i nätverket har en viktigt makthavande roll som är både kritiska för nätverkets sammanhållning och dess struktur (Bush & Bichler 2015). Forskning visar även att brokers är viktiga för rekryteringsprocessen av nya kandidater till terrorist nätverket då dessa måste finnas för att ett terroristnätverk ska kunna expandera (Sageman 2004). Sageman kallar dessa brokers för ”a passive bridge to the jihad” (Sageman 2004,

engagerar sig sällan i den hemliga operationen och besitter inte heller någon viktig information om nätverket eftersom de är alldeles för sårbara, vilket gör att

makthavare inte har tillit till dessa (Sageman 2004).

Oullet och Bouchars (2016) studerade brokers under en längre tid och fann att dessa tenderar att engagera sig mindre i attentat vid upprepade tillfällen. Noder som är hubs påträffades ha en högre sannolikhet att delta i upprepade attentat jämfört med brokers (a.a.). Oullet och Bouchars (2016) konkluderade även att aktörens förmågor och position i nätverket är vitala vid beslut om noden i fråga får lov att fortsätta engagera sig i nätverket. Lanz och Hutchion (2015) har däremot funnit motsatsen vid studiet av vanliga kriminella nätverk. Enligt dessa tenderar brokers debutera tidigt och begår flera brott under en längre tid (a.a.).

Framgångsrik sammansättning

Utöver att terroristnätverk tenderar att ha en låg densitet finns det noder i nätverket som är hubs (Bush & Bichler 2015). Vidare består vanliga kriminella nätverk vanligtvis av en central kärna, däremot tenderar terroristnätverk bestå av flera kärnor (Bush & Bichler 2015; Sageman 2004). Aktörerna inom dessa kärnor är viktiga för nätverkets funktion och beslutsfattande (Bush & Bichler 2015; Sageman 2004). Denna kombination av en låg övergripande densitet och starka band inom flera olika kärnor är fördelaktigt för nätverkets säkerhet och

effektivitet (Bush & Bichler 2015; Malm m.fl. 2016; Sageman 2004). Att ha få direkta kopplingar och samtidigt ha en hög sammankoppling i olika delar av nätverket leder till en ökad anpassningsförmåga till olika dynamiska förhållanden (Malm m.fl. 2016). Sannolikheten för exponering av hot som påverkar

nätverksstrukturen minskar också betydligt (a.a.). Malm m.fl. (2016) menar att terroristnätverk således är framgångsrika utifrån tidigare forskning på grund av deras sammansättning.

Splittra terroristnätverk

För att framgångsrikt splittra ett terroristnätverk bör fokus ligga på att extrahera samtliga hubs och brokers samt förstöra kärnorna i nätverket (Bush & Bichler 2015; Sageman 2004). Om insatser riktade mot nätverkets brokers inte leder till att dessa försvinner från nätverket kan detta leda till att dessa noder återskapar nätverksstrukturen (Buch & Bichler 2015; Sageman 2004). För att insatser riktade mot terroristnätverk ska verka brottspreventiva måste de således ta bort samtliga brokers (a.a.). Rörande kärnor måste insatser som riktas till dessa vara

välplanerade för att kunna verka brottspreventivt (Malm m.fl. 2016; Sageman 2004). När en kärna framgångsrikt splittras rubbas förmågan att förmedla

information dramatiskt eftersom flera noder i nätverket blir isolerade (a.a.). Detta leder till att terrorist nätverket inte kan genomföra några storskaliga framtida terroristattentat i närtid (a.a.).

Helfstein och Wright (2011) påträffade i sin jämförande studie av terroristattentat att vissa nätverk inte hade några hubs överhuvudtaget. De föreslog då i sin studie att när insatser ska riktas till nätverk som inte har några synliga hubs bör samtliga aktörer i nätverket extraheras för att insatsen ska verka effektivt (a.a.).

Fortsättningsvis för att motverka självmordsattacker bör fokus ligga på att rikta insatser mot cliques. Detta eftersom både Pedahzur och Perliger (2006) samt Sageman (2004) menar att dessa subgrupperingar företrädesvis är de som utför terrorist handlingarna. Enligt Buch och Bichler (2015) är nätverk som har en stark sammanhållning dock mycket svåra att splittra.

Nationella och internationella jämförelser av terroristnätverk

Helfstein och Wright (2011) är en av de få studier som enbart för något år sedan valde att jämföra terroristnätverk internationellt. Datamaterialet baseras på genomförda terroristattentat under tidsperioden 2000–2005 i Indonesien och Europa (a.a.). Helfstein och Wright (2011) studerade sex stycken olika

islamistiska terroristattentat i världen med fokus på huruvida nätverkets struktur hade en inverkan på utfallet (antalet döda/skadade i attentatet). Resultaten visade att nätverkens struktur skilde sig åt mellan de olika nätverken och att det är svårt att skapa en ”idealtyp” för terroristnätverk baserade på terroristattentat då skillnaden mellan nätverken är stor (Edling 2017; Helfstein & Wright 2011). Vidare antogs de studerade terrorist nätverken inte spegla den reella verkligheten (a.a.). Studien visade även att det inte fanns en koppling mellan nätverkens struktur och skadeutfallet (Helfstein & Wright 2011). Slutligen bör det beaktas att studiens material baserades på ett fåtal enheter, vilket Helfstein och Wright (2011) själva belyser.

Rostami m.fl. (2018) genomförde en studie av antagonistiska miljöer (däribland våldsbejakande extremism), där de jämförde olika kriminella nätverk med varandra utifrån ett totalnätverk. Resultaten indikerade att islamistiska

extremistgruppen påvisade en högre isolering och mindre kluster i jämförelse med de högerextremistiska och vänsterextremistiska grupperna i nätverket (a.a.). Dock konkluderade Rostami m.fl. (2018) att de få kluster som fanns i den islamistiska extremistgruppen hade en mycket hög grad av sammanhållning, vilket stämmer väl överens med tidigare forskning på området (Buch & Bichler 2015; Sageman 2004). Vidare visade resultaten att både högerextremist gruppen och

vänsterextremist gruppen påvisade en hög densitet. Däremot konkluderades det att högerextremister innehar en högre nivå av densitet än övriga antagonistiska miljöer, däribland islamistiska extremistgruppen och vänsterextremist gruppen (Rostami m.fl. 2018).

Praktisk tillämpning för terroristnätverk

Mainas (2012) genomförde ett kvasiexperiment i Grekland med syftet att

undersöka SNA:s användbarhet rörande studiet av terroristorganisationer. Studien fann starkt stöd för att SNA är ett mycket effektivt och tillförlitligt hjälpmedel för polisen (a.a.). En studie av Mullins (2013) kom också fram till samma slutsats. SNA som metod kan identifiera gömda mönster, nyckelaktörer, ledare och sårbara noder i nätverken (Mainas 2012). Vidare bidrar SNA enligt Mainas (2012) och Malm m.fl. (2016) till ett empiriskt vetenskapligt tillvägagångssätt att både samla in och bearbeta underrättelsedata.

Mainas (2012) belyser att analysera nätverk utan statistiska metoder ökar risken för att viktiga och gömda mönster förbises samt ökar subjektiviteten i

bedömningen. Vid en låg subjektivitet ökar sannolikheten för korrekta

bedömningar och att viktiga mönster i nätverksstrukturen inte ignoreras (a.a.). Detta påverkar i sin tur möjligheten för effektiva brottspreventiva lösningar (Bush & Bichler 2015; Mainas 2012).

Mullins (2013) har däremot funnit några felkällor med SNA som metod för att studera terroristnätverk. Bland annat har metoden visat sig ha svårt för att urskilja vilka individer i ett nätverk som är irrelevanta att rikta insatser till utifrån Mullins (2013) egna longitudinella analys av ett ego nätverk. Ännu en felkälla med SNA är att metoden inte kan förutspå vilka aktörer som kommer att ersätta andra

eftersom tidigare studier på området har funnit att aktörer i ett terroristnätverk tenderar att snabbt ersättas av nya medlemmar (Mullins 2013). SNA som metod har likaså svårt att urskilja hierarkier i nätverk som kan påverka det genererade resultatet (a.a.). Å andra sidan baseras Mullins (2013) studie på ett mycket begränsat urval om totalt 20 stycken individer vilket bör tas med i beaktandet av studiens resultat.

Fördelarna med att använda SNA för att studera terroristorganisationer är att denna metod kan bidra med en detaljrik information om nätverksstrukturen som sedan kan testas empiriskt (Sageman 2004). Inget annat vetenskapligt perspektiv inom terrorism antas kunna göra sådana analyser (a.a.). Likaså är SNA en relativt ny statistisk metod som börjat att användas inom kriminologin för att studera kriminella nätverk (Bush & Bichler 2015; Malm, m.fl. 2016).

METOD

I detta avsnitt presenteras studiens tillvägagångssätt för inhämtning av

datamaterial, urval och analysering av data. Därefter redogörs det för eventuella felkällor rörande underrättelsedata, social nätverksanalys och användningen av informationen på hemsidan John Jay & ARTIS Transnational Terrorism database (JJATT). Slutligen presenteras de etiska överväganden som studien resonerat över samt en diskussion om de forskningsetiska principerna: informations-,

konfidentialitets-, nyttjande- och samtyckeskravet.

Inhämtning av datamaterial

Det datamaterial som används i denna studie är sekundärdata. Samtliga nätverk som presenteras har inhämtats från JJATT. JJATT (2019a) är en databas som tillhandahåller olika typer av publika nätverk av terroristattentat. De nätverk som presenteras i denna studie har enligt JJATT (2019a) i sin tur inhämtas genom information från lokala domstolsbeslut samt ett flertal både statliga och icke-statliga expertis organisationers underrättelsedata. Mer ingående information om inhämtning period och exakt vilka organisationer som samlat in datamaterialet finns inte tillgänglig.

Urval

På hemsidan JJATT (2019b) presenteras flera islamistiska extremistnätverk och endast ett vänsterextremistiskt nätverk, November 17. För att besvara

frågeställningarna valdes tre stycken terroristattentat utförda av al-Qaida och tre stycken utförda av November 17. Den islamistiska terroristgruppen al-Qaida valdes eftersom terroristgruppen blev mycket omtalad efter terroristattentatet år 2001 mot World Trade Center i USA. Orsaken till att vänsterextremistiska terroristgruppen November 17 blev valt urval var för att det endast finns ett vänsterextremistiskt nätverk tillgängligt på hemsidan JJATT, resterande är islamistiska terroristnätverk. Anledningen till att tre stycken terroristattentat valdes för varje grupp var för att uppnå kravet för en longitudinell forskning. Då det krävs tre eller fler mättillfällen för att en metod ska anses vara longitudinell (Janson, 1995).

Metoden syftar till att undersöka skillnader och likheter mellan dessa två extremistgrupper. Vid val av nätverk avgränsades urvalet att beröra

avgränsning är att varje år sedan 20 år tillbaka har bombningar och väpnat våld varit de mest förekommande metoderna vid terroristattentat (IEP 2018).

Tillvägagångssättet för val av nätverk utgick från att endast inkludera tidsserier i syfte att kunna uttala sig om förändring över tid. För respektive extremistgrupp valdes därför det första och sista tillgängliga terroristattentatet på databasen JJATT som urval. Vidare utseddes ett tredje nätverk från attackserierna som bestämdes vara så snarlika som möjligt rörande utförande metod, i detta fall nyttjandet av bilbomber. Eftersom det återfanns fler än ett sådant nätverk för båda terroristgrupperna valdes de nätverk med högst antal involverade noder vid utförandet.

Al-Qaida

För att besvara samtliga frågeställningar valdes tre attentat utförda år 1993, 2002 samt 2003, varav alla var explosionsattentat. Det tidigaste tillgängliga nätverket för al-Qaida på JJATT var händelsen vid World Trade Center i New York år 1993 (JJATT 2019c). Attentatet utfördes genom en bilbomb vilket resulterade i fem döda och över sexhundra skadade (Mcfadden 1993). Andra attentatet för valt urval är bombattentatet i Bali, Indonesien år 2002 där omkring 187 civila dödades och över 300 stycken skadades (Lundell 2002). Det sista tillgängliga nätverket på JJATT (2019b) är bombattentatet i Riyadh, Saudiarabien år 2003, där 23 personer dödades (CNN 2003).

November 17

Nätverks materialet av November 17 bestod av en tidsserie av attentat som gruppen har utfört under tidsperioden 1975-2002 (JJATT 2019b).

Terroristattentaten år 1985, 1991 och 2000 valdes att ingå i urvalet för att besvara frågeställningarna. Att terroristattentatet år 1975 inte ingick i urvalet var för att information om vilka individer som varit deltagande i attentatet saknades för gruppen. Nätverket år 1985 var alltså det tidigaste tillgängliga nätverket där noder kunde kopplas till specifika terroristattentat och nätverket år 2000 var det senaste publika nätverket på JJATT (2019b). Attentatet år 1991 utfördes med hjälp utav en bilbomb och var en symbolisk handling som riktades mot statliga myndigheter i Aten, Grekland (JJATT 2019c; Karyotis 2007). Terroristattentatet resulterade i att en sergeant vid namn Ronald Stewart miste livet (JJATT 2019c). Attentaten år 1985 och 2000 genomfördes i sin tur med hjälp utav skjutvapen (a.a.). Där år 1985 Journalisten Nikos Momferatos som arbetade för det grekiska

tidningsförlaget Apogevmatini mördades och år 2000 Stephen Saunders, tillhörande den brittiska Försvarsmakten sköts till döds (a.a.).

Noderna i samtliga nätverk symboliserar individer som har deltagit i det aktuella terroristattentatet (JJATT 2019b). Länkarna som binder samman noderna

representerar deras gemensamma delaktighet i attentatet och nätverken är indirekta (a.a.). Som tidigare presenterat under bakgrunden betyder ett indirekt nätverk att alla länkar är lika mycket värda samt att länkarna inte är styrda på något sätt (Home Office 2016).

Analys av datamaterial

Nätverken har analyserats med mjukvaran UCINET som är både en databas och en mjukvara för att analysera nätverk (Borgatti m.fl. 2002). På hemsidan UCINET finns det publik tillgång till en mängd olika slags nätverk, alltifrån

klassrumsnätverk till kriminella nätverk (a.a.). Ett stort antal av nätverken på UCINET hemsidan kommer ursprungligen från JJATT (a.a.). Mjukvaran

UCINET förklarar Borgatti m.fl. (2002) grundades redan på 80-talet och har regelbundet utvecklats med åren. Denna studie använder sig av version 6 av programmet, vilket är den nyaste versionen och är skapad av Steve Borgatti, Martin Everett och Lin Freeman (a.a.).

I UCINET genomfördes en visualisering av nätverken genom funktionen Netdraw och uträkning av de olika centralitetsmåtten samt densitet. De olika

centralitetsmåtten har sedan analyserats i förhållande till nätverks förändringen i den egna extremistgruppen. Exempelvis har måtten för November 17 år 1985, 1991 och 2000 jämförts med varandra för att undersöka nätverks förändringar i de olika måtten och visualiseringen av nätverket. Samma jämförelser har gjorts i al-Qaida nätverken och resultaten från dessa jämförelser har sedan analyserats för att utröna likheter och skillnader mellan de två terroristgrupperna.

Svagheter och styrkor med forskningsdesign

För att en studie ska klassificeras som longitudinell krävs det att datamaterialet studerar samma undersökningspopulation under minst tre olika tillfällen (Janson 1995). Longitudinell forskningsmetodik är både diakronisk (studerar

utvecklingsprocesser under en längre tid) och sekventiell (studerar olika sekvenser över tid), detta för att uppnå ett eventuellt orsakssamband (Stenberg 2013). En komparativ design används fortsättningsvis när ett socialt fenomen ska studeras för att skapa en fördjupad kunskap om fenomenet och omfattar minst två olika undersökningsenheter (Bryman 2016). Då studien ämnar studera

utvecklingsprocesser i nätverkstendenser mellan två terroristgrupper över tid blir den sociala nätverksanalysen både komparativ och longitudinell. Datamaterialet som presenteras i studien är av retrospektiv art vilket innebär en del styrkor, bland annat är det mindre tidskrävande att inhämta data än om datamaterialet var av prospektiv art (Janson 1995). Likaså bidrar longitudinella studier till en fördjupad kunskap om sociala fenomen (a.a.). Däremot finns det en risk att forskningsetiska dilemman uppstår eftersom materialet har samlats in under en längre tid. Detta har beaktats i denna studie, se etikavsnittet nedan.

Felkällor

Det är viktigt att forskning är transparant och redovisar både förtjänster och svagheter (Bryman 2016). Felkällor är variabler som forskarna inte har kontroll över vilka kan påverka studiens tillförlitlighet. Nedan redogörs det för eventuella felkällor med studiens metod rörande användning av underrättelsedata,

genomförandet av social nätverksanalys och inhämtning av information från databasen JJATT.

Underrättelsedata

Inhämtning av underrättelse kan genomföras av olika typer av organisationer men oftast handlar det om statliga aktörer som vill skaffa fram mer information om olika fenomen, individer eller grupper (Zariqi 2019). Underrättelse kan samlas inom genom olika typer av kanaler såsom upptag av ljudvågor, bild underrättelser, personbaserad datainhämtning, radar underrättelser, signalspaning och

underrättelser från öppna källor (a.a.). Vid användning av

underrättelseinformation bör det reflekteras kring att det förekommer

begränsningar med metoden. Den information som samlas in kan i detta fall både indikera att personen har blivit prioriterad vid inhämtning av data eller

symbolisera en högre nodaktivitet (Home Office 2016). Det är vidare

data för forskning respektive operativ verksamhet har helt olika utgångspunkter och syften med informationsinhämtningen (Edling 2017).

Social nätverksanalys

Vid SNA finns det vissa faktorer som ska tas hänsyn till vid analysering av resultat. Först och främst kan nätverkets storlek öka och medlems

sammansättningen förändras vid utökad insamlingstid (Sarnecki 2009). Vid studerandet av kriminella nätverk bör det vidare beaktas att det kan förekomma stora variationer i brottsliga aktiviteter under året (Morselli m.fl. 2015). Rörande inhämtning av data om terroristnätverk finns det stora svårigheter med tillgång till information om enskilda terrorister och den större terroristorganisationen (Olajide & Adeshakin 2016). På grund av dessa svårigheter och av säkerhetsskäl

presenteras sällan känslig information om terroristnätverk och hur inhämtnings processen gått till (a.a.).

Slutligen skall det även observeras att samtliga analyser och slutsatser präglas av analytikernas egna synsätt och möjlighet till nyansering (Home Office 2016). Det ska därför tas i beaktande att presenterade analyser kan påverkas av dessa

omständigheter.

Användning av JJATT

På databasen JJATT presenteras flera olika omständigheter som bör beaktas vid användning av nätverken (JJATT 2019a). Det tydliggörs att den information som finns att inhämta på databasen är så öppen och komplett som den kan vara för publik tillgång (JJATT 2019a; 2019b). JJATT är den enda publika databas som studerar personliga relationer över tid baserade på flera genomförda

terroristattentat (Helfstein & Wright 2011). Själva inhämtningsprocessen av nätverksattribut och relationer förklaras vara icke-randomiserade då

informationen om nätverken samlats in genom lokala domstolsbeslut och

underrättelsedata från olika expertisorganisationer (a.a.). JJATT (2019a) påpekar rörande icke-randomisering att identifiering av relationer upptäcks lättare när individerna har många kontakter i jämförelse med de individer som har få kontakter. Helfstein och Wright (2011) har använt sig av JJATT och belyste att urvalet företrädesvis baseras på individer som redan har begått ett terroristattentat. Detta eftersom individerna vanligtvis inte blir föremål för utredning av

myndigheter eller underrättelseenhet innan ett terroristbrott har begåtts (a.a.). Vidare förklarar Helfstein och Wright (2011) att nätverken symboliserar framgångsrika terroristattentat och individer som inte har lyckats undkomma upptäckt från myndigheter (a.a.).

Reliabilitet och validitet

Begreppen reliabilitet och validitet handlar om att bedöma kvalitén i forskning. Reliabilitet mäter tillförlitligheten i en studie (Bryman 2016). Tillförlitligheten omfattar undersökningens stabilitet över tid och om själva mätningen är pålitlig (a.a.). Avseende stabilitet förklarar Bryman (2016) att detta begrepp handlar om studien genererar resultat som kan replikeras. Vidare beskrivs validitet handla om huruvida ett mått verkligen mäter vad som är ämnat att mätas (a.a.).

Denna studie har tagit hänsyn till reliabilitet genom att urvalsprocessen är utförligt beskriven och det datamaterial som används är öppen sekundärdata. Detta ökar möjligheten för replikering och studiens reliabilitet. Rörande validitet för den ursprungliga inhämtningen finns det svårigheter då det finns begränsad

studie inte kan fastställa validitet då det kan tänkas finnas risk för att individer som inte varit involverade i terroristattentaten blir föremål för

underrättelseinhämtning. Fortsättningsvis påverkas möjligheten till generalisering då urvalet baseras på ett icke-sannolikhetsurval vilket gör att studien inte har någon kunskap om representativiteten i datamaterialet.

Etiska överväganden

Vid genomförande av forskning finns det fyra stycken forskningsetiska principer som skall tas hänsyn till: informations-, konfidentialitets-, nyttjande- och

samtyckeskravet (Vetenskapsrådet 2002). Samtliga principer har i den mån som är möjligt beaktats. Fortsättningsvis syftar studien inte till att peka ut någon särskild samhällsgrupp och uttrycka några värderingar om dessa, utan tar avstånd från sådana föreställningar. Undersökningen ämnar inte heller att studera enskilda individer och nodattribut. Det resultat som presenteras avser nätverkstendenser i olika centralitetsmått och densitet. Genom att studien endast fokuserar på själva nätverken tar studien också tydlig avstånd från att göra personbaserade

antaganden. Det resultat och de slutsatser som kommer att presenteras avser således endast nätverkstendenser. Vidare har studien genomgått en etisk prövning vilken har bedömt att uppsatsen inte behandlar känsliga personuppgifter, se bilaga.

Informationskravet och samtyckeskravet

Att använda sig av sekundärdata kan vara smidigt, men samtidig begränsas möjligheterna att korrigera brister och undvika felkällor. Sekundärdatan som presenteras i denna studie är avsvalnad underrättelsedata, det vill säga inaktuell data i dagsläget (Edling 2017). Att datamaterialet är avsvalnat gör att studien inte utgörnågon personlig fysisk eller psykisk skada för de inblandade (a.a.).

Datamaterialet har vidare samlats in genom lokala domstolsbeslut och underrättelsedata från ett flertal både statliga och icke-statliga expertis

organisationer (JJATT 2019a; 2019b). Angående inhämtning av samtycke för användning av lokala domstolsbeslut behöver samtycke inte efterfrågas om deltagarnas uppgifter hämtas från myndighetsregister (Vetenskapsrådet 2002). Detta eftersom individerna redan har givits ett passivt samtycke för att

dokumenteras i myndighetsregister (a.a.).

Fortsättningsvis är det ett problem med underrättelsedata att det inte inhämtas samtycke eller uppfyller informationskravet, vilket kan kränka den personliga integriteten (Molin 2015). Dock rörande detta ämne skulle ett sådant avslöjande vara inaktuellt då det handlar om brottsliga grupperingar. Vidare kan inhämtning av samtycke förstöra pågående förundersökningar och utgöra en säkerhetsrisk för de som inhämtar underrättelseinformationen (Edling 2017; Olajide & Adeshakin 2016). Detta kan vara en av anledningarna till varför samtycke inte har inhämtats av underrättelseenheten som samlat in materialet. Denna studien har inte kunnat hämta in samtycke på grund av att datamaterialet är avidentifierat och

sekundärdata.

Eftersom det inte finns information tillgänglig om hur mycket datamaterial som hämtas in genom underrättelse respektive lokala domstolsbeslut måste samtliga styrkor och svagheter med metoderna övervägas då det påverkar den egna studien. Vidare återfinns det en risk att personer som inte deltar i terroristorganisationen blir föremål för inhämtning av underrättelse vilket är en felkälla (Molin 2015). På grund av att urvalsmetod och datainhämtning inte presenteras detaljerat på JJATT

går det inte att säkerställa att de individer som förekommer i nätverken faktiskt är medlemmar i terroristorganisationen.

Konfidentialitetskravet

Ett av skälen till användningen av redan avidentifierad och publik data är att materialet inte innebär någon fysisk eller psykisk skada för de inblandade (Lagen 2003:460 om etikprövning av forskning som avser människor). Detta gör att risken för etiska konflikter gällande individskyddskravet minskar betydligt (Vetenskapsrådet 2002).

För att bedriva forskning måste det vidtas åtgärder för att försvåra för utomstående att kunna urskilja enskilda individer i studien (Vetenskapsrådet 2002). Trots användning av redan avidentifierad data har denna studie dessutom bytt ut samtliga nodnummer till nya för att undvika identifiering av noderna då det finns känslig information att tillgå på JJATT. Känslig information som finns öppen på JJATT är bland annat datum för arrestering, släktskap till individer i nätverket samt året individerna i nätverket debuterade respektive upphörde i nätverket (JJATT 2019c; 2019d). Risken för att individer i ett datamaterial kan identifieras skall alltid beaktas i relation till värdet av det förväntade

kunskapstillskottet (Vetenskapsrådet 2002). Detta har studien tagit hänsyn till och beslutat att den avidentifiering som görs är tillräcklig för att försvåra identifiering av enskilda noder i nätverket.

Vid longitudinella studier kan forskningsetiska dilemman uppstå vilket forskare bör ta hänsyn till (Stenberg 2013). Bland annat finns det en risk för

baklängesidenfiering när en mängd olika data har insamlats under en längre tid (a.a.). En sådan identifiering strider mot personuppgiftslagen (1998:204) eftersom en indirekt identifiering kränker individens integritet. För att en

baklängesidentifieringen skall vara sannolik krävs det att det finns ovanlig information om individen (Stenberg 2013). Vidare måste personen som vill identifiera besitta denna kunskap om individen för att möjliggöra en identifiering (a.a.). En sådan ovanlig information kan endast ges om det i materialet återfinns nodattribut (information om noden). Genom att studien inte ämnar belysa skillnader i nodattribut kan en baklängesidentifiering inte genomföras på presenterat resultat. Detta eftersom informationen som ges i resultaten endast belyser nätverksstrukturer och inte nodattribut. Janson (1995) belyser att fördelarna med studien alltid ska väga mer än nackdelarna. Detta utlåtande har beaktats i studien.

Slutligen skall det enligt konfidentialitetskravet vara praktiskt omöjligt för

utomstående att få tillgång till känsligt datamaterial (Vetenskapsrådet 2002). Med detta i åtanke sker förvaring av nätverk och tillhörande dokument på två stycken personliga datorer som vidare förvaras i hemmet alternativ i väska vid transport. Endast forskarna själva har tillgång till datorerna. Datorerna är vidare

lösenordskyddade och materialet är uppdelat på flera dokument, vilket försvårar processen ytterligare att få tillgång till datamaterialet. Slutligen kan forskarna endast se till att skydda det insamlade materialet, nätverken finns fortfarande publika på hemsidan JJATT.

Nyttjandekravet

Det datamaterial som använts och presenteras i studien kommer inte att lånas ut för kommersiellt bruk eller andra icke-vetenskapliga syften. För att bedriva forskning får uppgifter om enskilda inte överlämnas till obehöriga eller för andra syften (Vetenskapsrådet 2002). Det material som inte presenteras i uppsatsen kommer att raderas och kodboken kommer att förstöras när inhämtning av data är fullgjord. På så sätt får inga utomstående ta del av information som kan identifiera de gamla nodnummerna och genom detta komplettera med känslig information som finns att tillgå på JJATT.

Det är vidare fördelaktigt att använda och genomföra analyser på den data som idag finns tillgänglig om terroristnätverk då det finns ett begränsat utbud av data (Edling 2017). Det som däremot bör övervägas är vilka konsekvenser resultatet kan medföra. Ansvariga forskare skall göra en vägning mellan värdet av studien och det förväntade kunskapstillskottet samt eventuella risker med studien (Vetenskapsrådet 2002). Väger forskningskravet tyngre än individskyddskravet vore det oetiskt att inte bedriva forskning om exempelvis faktorer som berör mänskligt och socialt lidande enligt Vetenskapsrådet (2002). Faktorer som kan orsaka mänskligt och socialt lidande är bland annat kriminalitet (a.a.).

RESULTAT

I detta avsnitt redovisas resultaten från de totalt sex stycken nätverksanalyser som genomförts i UCINET. Det som nedan presenteras utgår från vad som har belysts i bakgrundsavsnittet rörande de olika centralitetsmått. De värden som belyses i resultaten avser de noder som har högst värden på betweenness, closeness, degree och eigenvector. För betweenness- och closenessvärdena presenteras dessutom nätverkens totala genomsnitt för samtliga terroristattentat. I samtliga

visualiseringar är de noder som har högst på någon av centralitetsmåtten trianglar istället för kvadrater, detta för att lättare urskilja dessa från nätverket.

Hur ser nätverksstrukturen ut för al-Qaida?

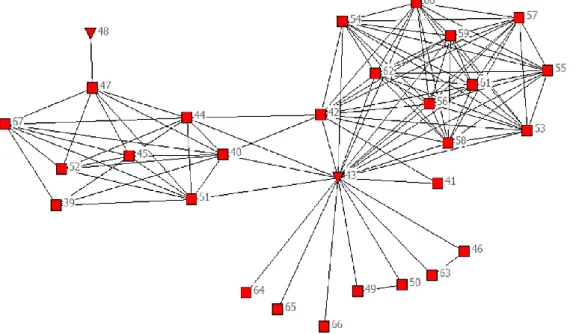

Nedan presenteras resultat från genomförd social nätverksanalys av tre nätverk baserade på terroristattentaten utförda av al-Qaida år 1993, 2002 samt 2003.

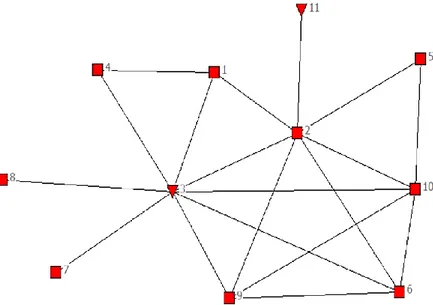

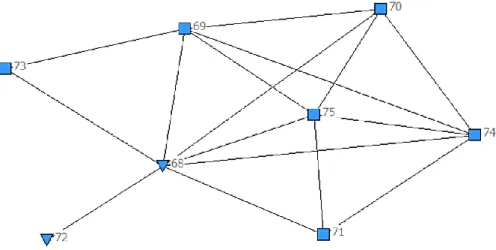

Nätverket år 1993

Visualiseringen i figur 2 visar att nätverket består av 11 noder (individer) som har varit deltagande vid utförandet av terroristattentatet vid World Trade Center i USA år 1993. Nätverkets densitet under år 1993 är relativt lågt jämfört med maximalvärdet (0,35 av 1.0), se tabell 1. Att nätverket har låg densitet kan betyda att nätverket inte är särskilt effektivt och att det inte utnyttjar alla sina potentiella kopplingar.

I nätverket finns det tre aktörer (noder) som har högst eigenvector-, betweenness- och degreevärde. Dessa noder är nr. 2, 3 och 10. Vilket innebär att dessa individer är terroristledare, brokers och har många direkta kontakter i nätverket. Ytterligare att noderna förmodas ha kopplingar till viktiga centrala individer som har många direkta kontakter i nätverket. Resultaten indikerar också att dessa aktörer sprider informationen vidare mellan olika subgrupper i nätverket och har därav en nyckelroll i nätverket eftersom de har ett högt betweennessvärde. Att dessa individer har högst degreevärde innebär också att dessa har många direkta