Fakulteten för teknik och samhälle Datavetenskap

Examensarbete

15 högskolepoäng, grundnivå

Två olika biometriska system – en jämförelse av säkerheten

Two different biometric systems – a comparison in security

Edi Imamovic

Examen: Kandidatexamen 180 hp Huvudområde: Datavetenskap Program: Systemutvecklare

1

Sammanfattning

Ett ständigt växande antal människor världen över använder sig numera av biometriska system istället för lösenord när de ska hålla sina tillgångar säkra. Det finns flera anledningar till att biometriska system har blivit ett så stort fenomen idag, bland annat på grund av dess höga grad av säkerhet. Eftersom varje människa har unika biometriska attribut leder detta till ett system som är oerhört säkert.

Denna studie syftar till att utföra en systematisk litteraturstudie, där vi avgränsar oss till att undersöka hur man kan mäta säkerhetsaspekter hos två av dagens mest tillämpade biometriska system, nämligen fingerprint scanner och face recognition. Resultaten av denna litteraturstudie visar bland annat att båda systemen är mycket säkra och att det inte enbart finns ett sätt att mäta säkerheten hos de två ovannämnda biometriska systemen utan flera.

3

Abstract

Biometric systems are becoming increasingly popular around the world and it has become more common among people to use biometric systems instead of passwords when they are to keep their assets safe. There are many reasons why biometric systems have become such a

phenomenon today, among other things because of its high degree of security. Because no human has the same biometric attributes as the other this leads to a very safe system.

In this study, two different biometric systems, namely fingerprint scanners and face recognition, and their security aspects are addressed. These two systems are two of the most widely used biometric systems today. A systematic literature study has been carried out aiming at examining how to measure the safety of a biometric system according to previous research studies. Based on the answers we received from the literature study, we concluded that both systems were very safe and moreover, we also found that there is not only one way to measure the safety of

biometric systems but several different.

5

Innehållsförteckning

1. Inledning 6

1.1. Bakgrund 6

1.2 Syfte och frågeställning 8

1.3 Avgränsning 8

2. Metod 9

2.1 Metodval 9

2.2 Generella riktlinjer för hur man utför en systematisk litteraturstudie 9

2.3 Metoddiskussion 10

3. Utförande 12

3.1 Utförande av vår systematiska litteraturstudie 12

4. Resultat 15

4.1 Identifiering och verifiering i ett biometriskt system 15 4.2 Metoder för att mäta säkerheten hos fingerprint scanner och face recognition 17

4.2.1 True Acceptance Rate 18

4.2.2 False Acceptance Rate 18

4.2.3 False Rejection Rate 19

4.3 Studier om säkerheten hos fingerprint scanner 19 4.4 Studier om säkerheten hos face recognition 20

5. Analys 23

6. Diskussion och sammanfattning 26

6

1. Inledning

1.1. Bakgrund

Traditionellt har lösenord varit det vanligaste sättet att hålla sina tillgångar skyddade men det är inte längre det säkraste sättet att skydda sig. Det finns flera anledningar till detta, där en av dessa är att samma lösenord ofta används till flera olika system då det tycks vara enkelt att glömma om man använder sig av olika lösenord till olika system (Kaelin 2018). Å andra sidan leder frekventa byten av lösenord ofta till att individer lagrar sina nya lösenord på exempelvis ett papper på kontoret, vilket utgör en stor säkerhetsrisk.

De så kallade biometriska systemen undviker ovan nämnda säkerhetsrisker då man istället använder sig av sina fysiska samt biologiska attribut för att identifiera sig. Därmed återfinns biometriska system som en av de främsta lösningarna när det gäller att skydda sina tillgångar; biometriska avläsningssystem används därmed flitigt på grund av att de kan används för att identifiera och verifiera människor och för att de bidrar till ett säkert nätverk (Patric 2008). I grunden är ett biometriskt system ett mönsterigenkänningssystem som identifierar en individ utifrån dennes specifika fysiska attribut. För att ett biometriskt system ska fungera behöver man ha en databas som lagrar all information. Det biometriska systemet fungerar sedan som en scannings apparat som exempelvis scannar av fingeravtrycket hos en människa för att bevisa auktoritet hos användaren.

Användaren är tvungen att spara sitt biometriska attribut i systemet. Dagens biometriska system bygger på olika paradigmer men generellt för alla dessa så gäller det att man måste lägga till information om en ny användare av det biometriska systemet; detta utförs genom så kallad registrering, vilket alltså är processen för att skriva in en ny biometrisk mall och identifierade individer i databasen (Matyas & Stapleton 2000). Det är oftast sammanfogade med mer information om individen som länkar dem till exempelvis en organisation eller ett konto. Registreringen kan även innehålla identifiering för att säkerställa att individen redan finns i databasen, eventuellt under ett annat namn. Om en matchning inte hittas kan den biometriska mallen identifieras och relevant information läggas till i databasen.

7 Det är värt att notera att det inte är bilder av till exempel användarens finger som lagras i systemet utan binära koder; dessa används sedan för att kunna verifiera användaren. Detta för att man vill minska risken för användarna ska förlora personlig data.

I dagens samhälle använder vi oss av biometriska system allt oftare på grund av dess ovan nämnda säkerhet men även på grund av dess tillgänglighet. Att identifiera sig genom till exempel fingeravtrycksigenkänning är en betydligt enklare metod som inte förlitar sig på det mänskliga minnet. Vi använder oss av biometriska system dagligen och flera gånger per dag då användningen har blivit allt mer effektiviserad genom åren. Allt från att använda sig av tagg för att få tillgång till fastigheter till att ta ut pengar på banken eller att låsa upp mobiltelefonen. Biometriska system har blivit en del av varje individs vardag på ett eller ett annat sätt då det finns tillgängligt på de flesta smartphones idag (Mayhew 2012). Det är vidare värt att påpeka att inte enbart privatpersoner använder sig av lösenord och säkerhetsprogram i sin vardag; även regeringar, företag och organisationer använder sig av biometriska system för att samla information om individer och för att skydda deras uppgifter (Zhang, Lu & Zhang 2017).

Det vanligaste och mest använda biometriska systemet är identifiering genom fingeravtryck, då ingen människa har samma mönster på fingeravtrycket blir metoden väldigt säker att använda. Fingerprint scanner som det även kallas används till en mängd olika system, exempelvis användes detta redan under 1800-talet för att identifiera brottslingar och idag använder människor det till exempel för att låsa upp sina smartphones (Mayhew 2012).

Ett annat biometriskt system som används allt oftare på senare tid är ansiktsigenkänning, där man använder sig av ansiktet för att få tillgång till exempelvis sin mobil. Detta är ett betydligt

modernare system i jämförelse med fingerprint scanner som funnits sedan 1800-talet. Face recognition som det även kallas används genom att kameran tar en bild på ansiktet som sedan läser av ansiktsdragen hos människan (Jain, Fellow, Ross & Prabhakar 2004). Systemet läser av avståndet mellan ögonen och avståndet mellan hakan och pannan. Formeln som framkallas av systemet testas sedan i en databas för att hitta matchningar med hjälp av matchnings-algoritmer. Face recognition används till större del inom säkerhetssystem såsom CCTV kameror. Det är även det främsta alternativet man kan använda sig av vid identifiering av ansikten hos individen.

8 Det är dock värt att notera att biometriska system ännu inte har accepterats helt i samhället. Eftersom att den största nackdelen med systemet är att man inte kan hålla det hemligt då man alltid har sina attribut tillgängliga. Man kan exempelvis inte byta ut sitt biometriska attribut om man blivit utsatt för en attack eller hot (Faundez-Zanuy 2006).

1.2 Syfte och frågeställning

Lösenord har numera i allt högre utsträckning blivit ersatta med biometriska system för att skydda tillgångar, där vi idag använder oss av biologiska attribut för att identifiera oss.

Säkerheten i ett biometriskt system är väldigt hög och därmed minskar risken att våra tillgångar blir kompromissade (Subban & P. Mankame 2013). Syftet med vår studie är tudelad, dels syftar den till att undersöka vilka metoder som används för att mäta säkerheten hos våra två vanligast förekommande biometriska system, nämligen fingerprint scanner och face recognition, men även dels till att jämföra de två ovan nämnda systemen med avseende på deras eventuella

säkerhetsbrister.

Närmare bestämt så har vi valt att fokusera på följande frågeställningar:

1. Hur mäter man säkerheten hos ett biometriskt system enligt aktuella forskningsstudier? 2. Vilket av de två biometriska systemen fingerprint scanner och face recognition uppvisar högst säkerhet enligt aktuella forskningsstudier?

1.3 Avgränsning

I denna studie har vi valt att avgränsa oss till fingerprint scanner och face recognition eftersom dessa två utgör de vanligast förekommande biometriska systemen i applikationer för till

9

2. Metod

2.1 Metodval

En systematisk litteraturstudie är en forskningsmetod som ger granskaren möjlighet att genom sekundärdata bearbeta informationen och hitta nya tolkningar i den existerande forskningen (Bryman 2008). Den existerande forskningen ska vara intressant för det valda ämnesområdet, i vårt fall biometriska system, med syftet till att resultatet av litteraturstudien förhoppningsvis ska ligga till grund för nya forskningsstudier.

Systematiska litteraturstudier har främst tillämpats inom medicinska områden men har även fått uppmärksamhet inom samhällsvetenskapen (Bryman 2008). På senare tid har det även börjat användas inom andra områden som exempelvis programvaruutveckling för att samla in stora mängder av material.

Generellt kan man säga att en systematisk litteraturstudie är en kritisk granskning av den litteratur som samlats in utifrån studiens syfte (Bryman 2008). I denna studie så kommer vi att granska aktuell litteratur, så som vetenskapliga artiklar, utifrån ett antal valda aspekter för att få ett svar som är adekvat för vår frågeställning.

Anledningen till att vi har valt att utföra en kvalitativ studie är att en sådan söker ett mer detaljerat och djupgående resultat (Bryman 2008), vilket är just vad vår studie efterfrågar.

2.2 Generella riktlinjer för hur man utför en systematisk litteraturstudie

En systematisk litteraturstudie innefattar generellt steg såsom sökning i artikeldatabaser, selektion av relevanta artiklar och kritisk granskning av dessa. Avslutningsvis analyseras de utvalda artiklarna och en sammanställning utformas.

Från litteraturen ser vi att det genom tiderna har formulerats otaliga förslag på hur en systematisk litteraturstudie kan utföras; i vår studie har vi valt att utföra en systematisk litteraturstudie enligt de principer som anges i Bryman 2008.

10 Vi formulerade följande steg vid utförandet av en systematisk litteratursökning (Bryman 2008):

Steg 1. Identifiera syftet med granskningen - Frågeställningen

Steg 2. Beskriv kriterierna som styr urvalet - Exempelvis studier under en viss tidsperiod Steg 3. Leta efter relevant information - Inkorporera de kriterier som beskrivs i steg 2

Steg 4. Viktiga faktorer i studierna ska beskrivas - Exempelvis när undersökningen publicerats eller var den genomfördes och vad resultatet blev

Steg 5. Sammanställning av resultatet ska formuleras - Resultatet ska formuleras så att det är lätt att förstå den aktuella forskningen

Om vi granska ovan nämnda steg närmare så ser vi att syftet med vår genomgång av litteraturen skall vara tydlig, det vill säga, det ska finnas ett konkret syfte med insamlingen av data. Vidare så inser vi att det är forskaren som ska besluta vad som ska uteslutas och vad som ska användas av den insamlade informationen. Kriterier måste därmed utformas som skall styra urvalet av studier man väljer att fördjupa sig inom. Avgränsningen är vidare en viktig del då man kan avgränsa sig till aktuell relevant litteratur; här kan man till exempel avgränsa sig till litteratur som är skriven på 2000-talet eller i en viss region. Av de studier som man valt att fördjupa sig vidare i ska de viktigaste dragen beskrivas, såsom när undersökningen publicerades, var den genomfördes, samt vilka datainsamlingsmetoder som användes och slutligen ska en

sammanställning av de utvalda forskningsresultaten formuleras. Denna sammanställning syftar bland annat till att ge uppslag till nya forskningsstudier.

2.3 Metoddiskussion

Forskningsmetoder kan klassificeras som antingen kvalitativa eller kvantitativa. I en kvantitativ undersökning är man ute efter att samla in statistik med hjälp av siffror som sedan analyseras matematiskt (Bryman 2008), vilket inte passar vår studies syfte.

En kvalitativ forskningsmetod däremot består bland annat i att forskaren observera och tolkar sekundärdata och empiriskt material insamlat av andra forskare och utifrån detta genererar forskaren nya tolkningar som besvarar en aktuell frågeställning (Bryman 2008). Studien vi utför baserar sig därmed lämpligen på en kvalitativ forskningsmetod eftersom vi är i behov av att

11 observera och tolka tidigare forskningsstudier inom vårt avgränsade område för att kunna besvara vår uppställda frågeställning.

Vi valde därmed att inte använda oss av en kvantitativ forskningsmetod utan istället tillämpade vi en kvalitativ forskningsmetod i form av en systematisk litteraturstudie.

12

3. Utförande

3.1 Utförande av vår systematiska litteraturstudie

Syftet med studien är att få en bättre inblick kring säkerhetsaspekterna hos de två olika biometriska systemen. Notera att biometriska system blir allt vanligare i dagens samhälle och med hjälp av vår systematiska litteraturstudie kan vår kunskap utökas kring området på hur de olika biometriska systemen skiljer sig åt säkerhetsmässigt.

Processen för att utföra studien var systematisk. Systematiskt urval handlar om att direkt välja ut dokument från urvalsramen (Bryman 2008). Det ska vidare även finnas tydliga kriterier för det urval som har gjorts när man har sökt efter informationen. Närmare bestämt, eftersom en litteratursökning vanligen grundar sig på en större mängd information som delvis kan vara irrelevant för vår aktuella studies forskningsfrågor, måste sökningen ske med hjälp av ett antal urvalskriterier. För att uppnå en relevant avgränsning vid vår informationssökning i

artikeldatabaserna kommer vi att använda oss av så kallade utav nyckelord; dessa kommer att hjälpa oss att identifiera och välja ut relevanta forskningsarbeten inom vår studies fokusområde. Sökorden nedan ligger till grund för denna studie; dessa syftar till att identifiera de olika

biometriska systemen samt för vår problemställning relevanta forskningsresultat. Detta gav en grund som sedan kunde byggas på med hjälp utav nya sökord som gav en mer detaljerad vy på face recognition och fingerprint scanning. Utifrån de olika studierna som valdes ut som relevanta kunde vi sedan utifrån dessa studier gå igenom deras källor för att (1) ge en övergripande bild om deras studie verkligen är relevanta för vår problemställning och (2) identifiera ytterligare

relevanta källor som kan nyttjas för att besvara vår studies problemställning.

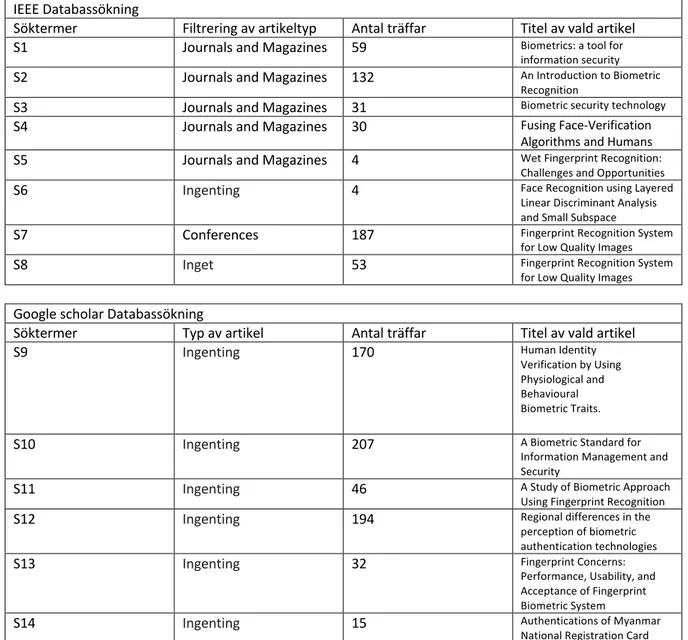

Närmare bestämt, vi begränsade vår sökning i artikeldatabaserna till nyligen publicerade artiklar genom att använda tidsperioden år 2005 -- 2019 som ett urvalskriterium. När sökningarna sedan utfördes så användes vidare olika nyckelord i kombination med citationstecken och plustecken; kombinationen avgränsar sökningen till relevanta forskningsartiklar som var intressant för vår studies problemställning. Nedan återfinns två tabeller som illustrerar hur sökningarna

genomfördes i både IEEE och Google Scholars databaser. Vidare så är beteckningarna S1 -- S14 nedan förkortningar för de söktermer som användes för att söka upp relevant information i de olika databaserna. Notera att syftet med våra valda sökord var att göra sökresultatet mer specifikt

13 för just vår problemställning. Efter varje sökord försökte vi minimera antalet träffar genom att använda oss utav citationstecken, plustecken och ”AND”. Med hjälp av ovannämnda sökstrategi kunde antalet troligen relevanta sökresultat som visades per sökning minimeras (se Figur 1). Som ett sista steg i vår sökstrategi gick vi igenom de artiklar som vår sökstrategi ovan genererat åt oss; de som var relevanta för vår problemställning behölls för vidare bearbetning medan de icke relevanta förkastades.

Titel av vald artikel är titeln som är angiven för de olika källorna när rapporten skrevs. Kolumnen " Filtrering av artikeltyp " anger typen av artikel som valdes för att filtrera sökningen; står det "Ingenting" angivet i kolumnen innebär det att ingen valdes för att filtrera sökningen.

Notera att böcker och icke-vetenskapliga artiklar inte är medtagna i Tabell 1 nedan eftersom de antingen lånats från ett bibliotek eller hittats på Google.

S1: "Biometrics" AND "Information Security" S2: "Biometric recognition"

S3: "Biometric security"

S4: "Face verification" AND "Algorithm" S5: "wet fingerprint"

S6: "Fisher's linear discriminant analysis" AND "Face recognition" S7: "Fingerprint recognition system"

S8: "Fingerprint Recognition System" AND "Quality" S9: "Human Identity Verification" AND "Biometric" S10: "Biometric Standard" AND "Security"

S11: "Biometric approach" AND "using Fingerprint Recognition" S12 "Differences" + "biometric authentication technologies" S13: "Fingerprint concerns"

S14: "face recognition algorithm" AND "fingerprint recognition" AND "authorized person" Figur 1: Söktermer som användes vid vår sökning.

14 IEEE Databassökning

Söktermer Filtrering av artikeltyp Antal träffar Titel av vald artikel S1 Journals and Magazines 59 Biometrics: a tool for

information security

S2 Journals and Magazines 132 An Introduction to Biometric Recognition

S3 Journals and Magazines 31 Biometric security technology

S4 Journals and Magazines 30 Fusing Face-Verification Algorithms and Humans S5 Journals and Magazines 4 Wet Fingerprint Recognition:

Challenges and Opportunities

S6 Ingenting 4 Face Recognition using Layered

Linear Discriminant Analysis and Small Subspace

S7 Conferences 187 Fingerprint Recognition System

for Low Quality Images

S8 Inget 53 Fingerprint Recognition System

for Low Quality Images

Google scholar Databassökning

Söktermer Typ av artikel Antal träffar Titel av vald artikel

S9 Ingenting 170 Human Identity

Verification by Using Physiological and Behavioural Biometric Traits.

S10 Ingenting 207 A Biometric Standard for

Information Management and Security

S11 Ingenting 46 A Study of Biometric Approach

Using Fingerprint Recognition

S12 Ingenting 194 Regional differences in the

perception of biometric authentication technologies

S13 Ingenting 32 Fingerprint Concerns:

Performance, Usability, and Acceptance of Fingerprint Biometric System

S14 Ingenting 15 Authentications of Myanmar

National Registration Card

15

4. Resultat

I detta kapitel presenteras resultatet av vår systematiska litteraturundersökning. Först kommer vi att diskutera vanligt förekommande mått och metoder för att mäta säkerheten i ett biometriskt system för att sedan avslutningsvis presentera en jämförelse över säkerheten hos fingerprint scanning och face recognition enligt aktuella forskningstudier.

4.1 Identifiering och verifiering i ett biometriskt system

Den grundläggande och mest kritiska operationen i alla biometriska system är identifiering och verifiering. En biometrisk identifiering använder sig av det faktum att en individs fysiologiska och beteendemässiga egenskaper skiljer sig från en individ till en annan (Matyas & Stapleton 2000). Det biometriska systemet medräknar den automatiska insamlingen och jämförelsen av dessa egenskaper. De digitala representationerna som har samlats av egenskaperna lagras i ett elektroniskt medium och används sedan för att bekräfta en individs identitet.

En vanlig autentisering av ett biometriskt system består av följande huvudsakliga steg (Matyas & Stapleton 2000):

1. Fånga den biometriska datan.

2. Utvärdera kvaliteten på den fångade datan och återta om det behövs. 3. Bearbeta den fångande biometriska datan för att skapa ett biometriskt prov. 4. Matcha det biometriska provet med tidigare inskrivna mallar med databasen och

beräkna ett så kallat similarity score för att bestämma om en matchning existerar. Notera att om det beräknade similarity score är större eller lika med ett så kallat tröskelvärde så har vi en matching; annars har vi en non-matching.

Verifieringen är en process där ett biometriskt prov jämförs med en tidigare speciell mall och genererad biometrisk mall som är lagrad i en databas eller ett ID-kort för att identifiera användarens hävdade identitet. Verifieringen inkluderar en “en-till-en” jämförelse då den biometriska mallen hämtas från en databas där man använder sig av användarens hävdade identitet exempelvis hens ID eller användarnamn. Om det biometriska provet sedan matchar den tidigare genererade biometriska mallen så kan användarens identitet verifieras eller bekräftas. Identifieringen är sedan en process där det biometriska provet jämförs med alla biometriska

16 mallar eller en mängd som är baserad på sökalgoritmer i databasen för att hitta en matchande mall. Därmed identifiera personen som bidrog till det biometriska provet. Identifiering innebär en jämförelse mellan “en-till-många” till skillnad från verifiering som innehåller en “en-till-en” jämförelse. Identifieringen sker istället strikt till grund på det biometriska provet som matchar en av de biometriska mallarna i databasen. Tekniken kan användas för att bekräfta att personen som identifierar sig inte är känd under ett annat namn (Matyas & Stapleton 2000).

Biometriska tekniker är föremål för statistiska fel (Matyas & Stapleton 2000). Sannolikheten att ett biometriskt system felaktigt identifierar en individ eller misslyckas med att avvisa en

bedragare anses vara “falsk acceptans” (Matyas & Stapleton 2000). Närmare bestämt, falsk acceptans inträffar när en individs biometriska drag skannas in och accepteras av systemet när det i själva verket inte borde ha accepterats. Falsk acceptans kallas även en “False Match”, då systemet misslyckades att avvisa en bedragare.

Sannolikheten att ett biometriskt system inte kan identifiera en person som är registrerad i systemet eller inte kan legitimera en användarens hävdade identitet av någon som redan har skrivit in sig i systemet anses vara “falskt avslag”. Falskt avslag kallas även “False Non Match” då det innebär misslyckandet av att acceptera en verifierad individ (Matyas & Stapleton 2000). Figur 2 nedan visar Matyas & Stapleton (2000) resultat om fördelningen av så kallad similarity scores för de två olika matchnings-typerna i ett biometriskt system.

Figur 2 (övre grafen till vänster) nedan visar fördelningen av så kallad similarity scores för de två olika matchnings-typerna i ett biometriskt system, nämligen (1) ”bad matchings” (inkluderar false matches – en användare mall matchas mot någon annans specifika mall i databasen) och (2) ”good matchings” (inkluderar true matches – en användare matchas korrekt till sin specifika existerande mall i databasen).

Notera att en ”bad matching” med hög sannolikhet tilldelas lågt similarity score. Notera vidare att en ”good matching” med hög sannolikhet tilldelas högre similarity score (se Figur 2, övre grafen till vänster).

För att kringgå problemet inkorrekta matchningsbeslut så introducerar man ett så kallat tröskelvärde. Genom att sätta ett högt tröskelvärde i sitt biometriska system så ökar säkerheten i systemet eftersom ett färre antal inkorrekta matchningar (d v s false matches)

17 accepteras (se Figur 2, övre grafen till höger). Om vi däremot sätter ett lågt tröskelvärde så avslås färre korrekta matchningar – vi säger att systemet blir mer följsamt för användarna (se Figur 2, nedre grafen).

Notera dock att ett högt tröskelvärde lämnar utrymme för så kallade false non-matches (misslyckandet av att acceptera en verifierad individ), se Figur 2 (övre grafen till höger).

Figur 2: Illustration av Matyas & Stapleton (2000) resultat om fördelningen av så kallad similarity scores för de olika matchnings-typerna i ett biometriskt system.

4.2 Metoder för att mäta säkerheten hos fingerprint scanner och face recognition

Alla biometriska system lider av någon form av False Match eller False Non Match (Matyas & Stapleton 2000). I artikeln Fingerprint concerns: Performance, Usability and Acceptance of Fingerprint biometric systems (Patrick (2008)) tar man upp olika metoder som är viktiga för att mäta säkerheten hos biometriska system, det vill säga, hur kan man urskilja ett säkert och exakt biometriskt system. Patrick (2008) introducerar här tre olika mått, nämligen True Acceptance Rate, False Acceptance Rate och False Rejection Rate som kan användas för att avgöra om ett biometriskt system uppvisar både exakthet och säkerhet.

18 Bryter man mot att i det biometriska systemet implementera de egenskaper som ovan nämnda mått mäter så ökar risken att systemet blir så kallat kompromissat(Patrick 2008), vilket är ett mått på sannolikheten att det biometriska systemet felaktigt nekar en behörig åtkomst.

4.2.1 True Acceptance Rate

True Acceptance Rate/True Match Rate (TMR förkortat) är en viktig del när man talar om säkerheten hos biometriska system. TMR används för att se till så att rätt person matchas med rätt mall i systemet. Exempelvis, Mr. X påstår sig vara Mr. X - då verifierar systemet att det verkligen är Mr X. Notera att systemutvecklare har som huvuduppgift att maximera TMR när ett biometriskt system skapas. TMR är definierat som kvoten mellan antalet gånger ett system korrekt verifierar en identitiet och totala antalet verifieringsförsök, där TMR anges oftast i procent (Patrick 2008).

4.2.2 False Acceptance Rate

False Acceptance Rate (FAR)/ False Match Rate (FMR) är ett mått som används för att se till så att personen som använder systemet inte matchar till någon annan behörigs ID. Närmare, bestämt, FAR (och FMR) är definierat som sannolikheten att ett biometriskt system inkorrekt accepterar en obehörig användare. FAR anges oftast som kvoten mellan antalet gånger en obehörig användare accepteras av systemet och det totala antalet verifieringsförsök. Notera att på samma sätt som ovan så är det systemutvecklarens mål är alltid att minimera denna risk eftersom att annars förlorar systemet sin funktionalitet inom säkerhet. Notera att FMR är ett mått på sannolikheten att ett biometriskt system felaktigt accepterar ett åtkomstförsök från någon som inte är behörig (Patrick 2008).

19 4.2.3 False Rejection Rate

False Rejection Rate (FRR)/False Non-Match Rate (FNMR) är ett mått på sannolikheten att ett biometriskt system inkorrekt avvisar ett verifieringsförsök av en behörig användare. Notera att systemutvecklare alltid försöker minimera risken att detta ska ske (Patrick 2008).

4.3 Studier om säkerheten hos fingerprint scanner

Fingerprint scanner är på grund av sin höga pricksäkerhet de mest använda och pålitliga systemet att använda sig av idag (Subban & Mankame 2013). På senare tid har det dock skapats en viss oro hos människor angående dessa biometriska system eftersom biometrisk data inte går att byta ut (Patrick 2008). Det vill säga, blir ens tillgång utsatt för attack och motparten får tillgång till känslig data såsom fingeravtryck så är man komprimerad för alltid (S. Patrick 2008). Detta eftersom att man inte har möjlighet att ändra sitt fingeravtryck så som man kan med en vanlig pin kod. Blir exempelvis ett lösenord utsatt för en attack så kan man ändra lösenordet, men det fungerar inte med biometriska attribut eftersom att dessa inte går att ändra.

För att undvika detta problem ska man använda sig utav ett biometriskt system med ett stark säkerhetssystem-prestanda (Subban & Mankame 2013). Några viktiga aspekter som man bör tänka på när man skapar ett biometriskt system är mångfald, prestanda och ej omvändbarhet (Subban & Mankame 2013).

I den vetenskapliga studie Wet fingerprint recognition: Challenges and opportunities

(Krishnasamy, Belongie & Kriegman 2011) utfördes ett experiment på fingerprint scanner. Man testade blöta och skrynkliga fingeravtryck på en scanner för att se hur väl denna hanterade problemet. I experimentet ingick det 300 fingeravtryck där 185 av fingeravtrycken var blöta. I studien analyserades prestandan av varje finger och man kunde tydligt se en skillnad i

noggrannheten bland fingeravtrycken. Fingrarna som var i normalt tillstånd presterade bättre än de som var skrynkliga och blöta. Huden på fingeravtrycken påverkade kvaliteten på de skannade fingeravtrycken och karaktäriserade de kvalitativa förändringarna som påverkade igenkännandet av individens fingeravtryck. Studien visade att false matching raten ökade och blev betydligt högre i jämförelse med torra fingrar; man fann en enorm försämring i noggrannheten när man

20 jämförde ett torrt och ett vått finger (Krishnasamy, Belongie & Kriegman 2011).

Sammanfattningsvis, resultaten av studien visade att säkerheten hos ett fingerprint-scanner-system minskade drastiskt när man använde blöta eller skrynkliga fingrar. False matching rate ökade alltså och blev betydligt högre i jämförelse med när man använde torra fingrar.

I en annan studie, Fingerprint Recognition system for low quality images (Win & Sein 2013) använde man sig av ett correlation-based fingerprint system. I detta system använder man sig utav en Gabor-scanner tillsammans med så kallade fingerprint enhancement algoritm för att avläsa bilden. Resultaten visade 97% noggrannhet. Den genomsnittliga matchtiden låg på ca 0,106 sekunder för identifiering av bilden. Den utförda studien användes på en databas med över 300 bilder. Experimentet skapades för att testa scannings systemet på ID-kort som används i Asien där upplösningen på bilden är väldigt låg. Win & Sein (2013) gjorde ett experiment där de testade ett bra tryckt fingeravtryck jämfört med ett fingeravtryck på ID-korten. Scannern och systemet de använde sig utav gav bra resultat då systemet kunde konstatera att personen från ID-kortet var personen som använde sig utav scannern (Win & Sein 2013).

Fingerprint scanner är ett av det bredaste och omtalade biometriska systemet som täcker mer än hälften av användningen av biometriska system (Riley, Buckner, Johnson & Benyon 2009). Fingerprint scanner är ett enkelt system att implementera till sina elektroniska apparater som exempelvis en mobiltelefon. Den största delen av mobila enheter har implementerat fingerprint scanner som ett sätt att förstärka säkerheten hos användarna (Thakkar u.å.). En bidragande orsak till fingerprint scanner populariteten är dess exakthet då fingeravtrycket hos människan är unikt attribut och ingen i världen har identiskt mönster på sitt finger som en annan (Thakkar u.å.); därmed erhålls ett system som är väldigt säkert.

4.4 Studier om säkerheten hos face recognition

För att testa hur säkert ett face recognition system är finns det en del olika metoder man kan använda sig utav för att undersöka om systemet är säkert och uppfyller de kraven som kunden ställt (O´Toole, Herve, Fang & Philips 2007). För att undersöka om det biometriska systemet är säkert använder man sig utav en eller flera algoritmer för att undersöka att systemet har en låg

21 false matching rate. Det mest användbara sättet att undersöka ett system är att sätta systemet på prov för att ta reda på ovan nämnda false acceptance rate hos systemet. Notera att, som

diskuterades ovan, så innebär ett false acceptance att personen som använder sig av systemet inte matchar till rätt biometriska mall.

Ett face recognition system kan testas med hjälp av olika algoritmer (O´Toole, Herve, Fang & Philips 2007). I denna studie utförs följande test: Ett stort antal bilder tas på en individs ansikte. Sedan jämförs bilderna med samma bilder men nu tagna från olika vinklar; detta för att

undersöka om det biometriska systemet reagerar på samma sätt (O´Toole, Herve, Fang & Philips 2007). För att vidare undersöka säkerheten används liknande bilder på andra personer; detta för att försöka få tillgång till någon annans ägodelar. Detta görs för att säkerhetsställa att systemet kommer att matcha med det angivna ansiktet som använder sig av systemet. Det är viktigt att fel person inte lyckas matcha med det angivna ansiktet. Får fel personer åtkomst till tillgångar finns det ingen mening med att använda sig utav ett det biometriska systemet då funktionen inte uppfyller de kraven som ställs (O´Toole, Herve, Fang & Philips 2007).

Begreppet ”in the wild” har blivit populär inom området face recognition. Detta begrepp syftar till användandet av mer realistiska datamängder (d v s mindre kontrollerade datamängder). I studien Location matters: A study of the effects of environment on facial recognition for biometric security (Sgroi, Garvey, Bowyer & Flynn 2015) undersökte man omgivningens påverkan vid användning av face recognition för biometrisk säkerhet. Resultatet av denna studie visar att false non matches är mera sannolika när urvalet och mallen var förvärvade i olika omgivningar, medan false matches var mer sannolika när urvalet och mallen förvärvats i samma omgivning; dessa resultat talar för att omgivningen där bilden tas möjligen kan påverkar

exaktheten, och därmed säkerheten, hos ett biometriskt system som förlitar sig på face recognition. I ovannämnda studie ger man dock förslag på hur man kan förbättra biometriska system som måste jämföra bilder tagna i olika omgivningar.

Face recognition är ett system som har endast uppgift, nämligen att identifiera ansikten och detta medför att face recognition är ett mycket tidseffektivt system; vilket är en klar fördel över de andra systemen. Med face recognition är det dessutom möjlighet att fånga upp ansikten på människor på långa avstånd och i stora folkmassor.

22 Biometriska system är ofta beroende av databaser där de hämtar sina matchningar från; det som skiljer face recognition mot andra systemen är att de kan använda en bred variation av databaser (Dandashi & Karam 2012). En nackdel med face recognition är dock att det för tillfället inte är lika väl utvecklat som exempelvis fingerprint scanner och kan därför innehålla fel (Dandashi & Karam 2012).

23

5. Analys

Genom att utföra denna studie fick vi en bättre inblick i hur de två olika systemen fingerprint scanning och face recognition fungerar samt även hur säkra dessa är att använda sig utav. En observation vi gjorde var att det inte skiljer sig mycket åt i de två olika systemen gällande säkerheten. Ytterligare en aspekt som Patrick (2008) lyfter fram är vikten av att vara försiktigt när man handskas med biometriska system eftersom risken finns att systemets tillgångar blir utsatta för attacker och då är det svårt att fortsätta att använda sig utav dessa biometriska attribut.

Från de vetenskapliga studier som vi tagit del av fann vi att resultaten på de test som utfördes visade att både fingerprint scanning och face recognition är bra för att utföra den uppgift som systemet är utsett för att utföra, vilket är att skydda tillgångar. Vi fann dock att det finns betydligt mer information om fingerprint scanner än face recognition; detta följer från det faktum att det är vanligare att använda sig av fingerprint scanner än face recognition för att skydda tillgångar för tillfället.

Från de vetenskapliga studier som vi tog del av fann vi vidare att både fingerprint scanning och face recognition har visat sig vara väldigt säkra att använda sig utav. Men nackdelen är att om ens tillgång blir utsatt för en attack och motparten får tillgång till känslig data såsom

fingeravtryck så är man komprimerad för alltid (Patrick 2008).

Det går inte att välja ut ett av de två valda biometriska systemen som överlägset bättre än det andra. Båda biometriska systemen har sina för- och nackdelar när det gäller säkerhet och i studien som har genomförts har det uppvisat att båda systemen är väldigt säkra. Är man till exempel ute och har blöta fingrar är det större chans att man lyckas få tillgång till mobiltelefon genom att använda sig utav face recognition scanner än att försöka få tillgång till telefonen med ett blött eller skrynkligt finger. Krishnasamy, Belongie & Kriegman (2011) genomförde en studie där de testade pricksäkerheten med blöta och skrynkliga fingrar. Resultaten av studien visade att säkerheten hos ett fingerprint scanner system minskade drastiskt när man använde blöta eller skrynkliga fingrar. Värdet på false match rate ökade och blev betydligt högre i jämförelse med torra fingrar.

24 Fördel med att använda sig av fingerprint scanner är dess exakthet då fingeravtrycket hos människan är unikt attribut och ingen i världen har identiskt mönster på sitt finger som en annan (Thakkar u.å.).

Inom det biometriska systemet face recognition har studier visat att det finns betydligt större pricksäkerhet när en fysisk person stod och jämförde passfoton med människan ansikte än när det biometriska systemet skötte passkontrollen, då systemet var tvunget att scanna både ansiktet på människan och på passfotot (Thakkar u.å.). Trots att face recognition är det snabbaste

systemet som har endast en uppgift, nämligen att identifiera ansikten och kan fånga upp ansikten på långa avstånd (Dandashi & Karam 2012). En nackdel är däremot att det inte lika utvecklat som exempelvis fingerprint scanner och kan därför innehålla fel som att fånga upp fel ansikte på kamera (Dandashi & Karam 2012).

Både fingerprint scanning och face recognition visade sig ha väldigt låga värde på false match rate; procenthalten av false match rate hos de två olika systemen skiljer sig åt endast marginellt och därmed kan vi inte säga att det ena systemet är betydligt säkrare än det andra från vår litteraturstudie. Det biometriska systemet som i denna studie visade minst felmarginal var dock fingerprint scanner. Detta resultat fick vi fram genom att samla in material från tidigare forskning och jämföra olika studier där tester på de utvalda systemen har genomförts. Med hjälp av FMR, FAR, TMR och FNMR kunde vi se vilket av de två valda systemen som presterade bäst för vardera av dessa mått (Patrick 2008). Face recognition system var bristande när det gällde FNMR metoden, det vill säga att personen som använde systemet inte matchade mot en mall i databasen fastän personen var registrerad i det biometriska systemet. Det är dock värt att notera att detta resultat inte indikerar en säkerhetsbrist utan en brist i det biometriska systemet; detta eftersom de personer som redan var registrerade inte kunde få tillgång till systemet.

Att mäta olika attribut såsom säkerhet i ett biometriskt system är en svår uppgift då det finns många olika metoder som kan användas för att mäta säkerheten i ett biometriskt system. Vad man dock kan säga är att för att ett biometriskt system ska vara säkert för användaren ska vissa krav vara uppfyllda. FMR, FAR, TMR och FNMR är fyra olika mått som ska vara maximerade för att få ett så säkert och felfritt biometriska system som möjligt (Patrick 2008). Genom att studera tidigare forskning kring området biometriska system kom vi därmed fram till att det inte finns någon universalmetod eller något specifikt sätt att använda sig utav när man mäter

25 användas för att mäta säkerheten i ett biometriskt system kan vi använda en studie utförd av Matyas & Stapleton (2000). Här mätte man säkerheten genom att försöka ta sig in i systemet med någon annans falsifierade biometriska attribut, och genom att mäta false acceptance rate (FAR) vilket är definierat som sannolikheten att ett biometriskt system inkorrekt accepterar en obehörig användare, så kan vi mäta sannolikheten att ett biometriskt system misslyckas med sin matchning och därmed minskar dess säkerhet drastiskt (Matyas & Stapleton 2000). FAR anges oftast som kvoten mellan antalet gånger en obehörig användare accepteras av systemet och det totala antalet verifieringsförsök, vilket är relativt enkelt att mäta. Notera att FAR är ett mått på sannolikheten att ett biometriskt system felaktigt accepterar ett åtkomstförsök från någon som inte är behörig (Patrick 2008).

Sammanfattningsvis, false acceptance används alltså när man vill se till att en individs

biometriska drag inte accepteras av systemet när personen inte finns med i databasen; eftersom detta då skulle ge en obehörig tillgång till en annan behörig persons tillgångar (Matyas & Stapleton 2000).

Så kallade falska avslag är ett annat sätt att mäta säkerheten hos ett biometriskt system. Ett falskt avslag ser till så att en behörig person som är registrerad i databasen kan matcha till sin angivna mall och inte får en så kallad miss-match även fast personen finns med som behörig i databasen. Sammanfattningsvis, säkerheten hos ett biometriskt system kan inte endast mätas på ett enda och speciellt sätt utan på flera olika; vi har endast beskriv några ovan för att illustrera hur man kan tänka för att mäta säkerheten i ett biometriskt system med hjälp av måttet FAR. Notera att även TMR och FNMR kan användas på liknande sätt vid utformningen av studier av säkerheten av biometriska system.

26

6. Diskussion och sammanfattning

Syftet med denna uppsats var att undersöka hur man mäter säkerheten hos ett biometriskt system enligt tidigare forskningsstudier. Samt att jämföra vilket utav de två valda biometriska systemen, face recognition och fingerprint scanner, som uppvisar högst säkerhet enligt tidigare forskningsstudier. För att besvara ovannämnda frågeställningen utförde vi en systematisk litteraturstudie.

Genom litteraturstudien som utfördes kunde vi jämföra säkerheten mellan de två olika systemen och hur de fungerar. Utifrån litteraturstudien är det konstaterat att det biometriska systemet fingerprint scanner har kommit längre fram i utvecklingen än face recognition, men säkerheten mellan de två olika systemen är väldigt svårt att skilja åt då de båda är väldigt stabila system. Att använda sig utav ett biometriskt system istället för ett lösenord kan anses vara säkrare då man kan glömma bort sitt lösenord men man har alltid sina biologiska attribut tillgängliga. Men detta skapar även en osäkerhet då man alltid har sina biologiska attribut tillgängliga och därmed utsätter man sina tillgångar för risk. Studien har även visat bristen med ett vanligt lösenord som ska skydda ens tillgångar eftersom att ett lösenord kan bli känt och därmed utsätter man även här sina tillgångar för risk.

Denna studie skiljer sig från tidigare studier inom området biometriska system då vi har jämfört fingerprint scanner och face recognition med hjälp av en litteraturstudie. Här har vi använt oss utav vetenskapliga studier för att dra en slutsats om vilket av systemet som är det mest optimala att använda sig utav eftersom det uppvisar minst säkerhetsbrister.

Studiens syfte var även att redogöra för hur man mäter säkerheten i ett biometriskt system och efter studien kunde vi konstatera att det inte finns enbart ett specifikt sätt att mäta säkerheten på. Vi fann att det istället finns en rad olika mått och utifrån dessa kan sedan olika mätmetoder naturligt konstrueras; dessa kan man använda sig utav när man vill mäta säkerheten i ett biometriskt system.

Det vanligaste sättet att mäta säkerheten på i ett biometriskt system är att testa olika algoritmer för att få fram systemets true acceptance rate och false match rate. Ju högre true acceptance rate och lägre false match rate desto säkrare system; detta eftersom risken att fel person matchas med fel ansikte därmed är väldigt låg.

27 Eftersom alla biometriska system har olika uppbyggnad kan det rimligen inte finnas endast ett sätt att mäta säkerheten på systemen. Det finns vidare även flera olika sätt att mäta säkerheten på ett och samma biometriska system. Om vi tar fingerprint scanner som ett illustrerande exempel här så kan man genomföra en studie med blöta fingrar och skrynkliga fingrar för att mäta säkerheten. Andra sätt man kan använda sig av för att testa fingerprint scanners

funktionalitet och säkerhet här är att försöka att manipulera programmet genom att använda sig utav ett fake fingeravtryck för att försöka att få tillgång till någon annans personliga data. Med detta sagt så finns ingen specifik metod för att säkerhetsställa att ett biometriskt system är 100% säkert och inte innehåller någon säkerhetsrisk överhuvudtaget, eftersom de biometriska

systemen har olika uppbyggnad. När man exempelvis testar olika sensorer på en fingerprint scanner kan man få fram olika resultat då alla fingerprint scanners inte använder sig utav exakt samma sensorer.

Biometriska system växer dagligen i popularitet och nya användningsområden identifieras hela tiden. Till exempel är det möjligen endast en tidsfråga tills vi använder våra biometriska attribut för att låsa upp våra bostäder eller bilar. Några exempel på framtida intressant forskning som fokuserar på säkerheten inom biometriska system är följande frågeställningar:

1. Hur hade ett face recognition system reagerat på en vaxdocka?

2. Hur säkert är det att använda samma biometriska attribut till flera olika tillgångar? 3. Kan man öka säkerheten i ett biometriskt system genom att låta detta bestå av ett extra

lager som säkerhetsåtgärd, och skulle denna lösning fungera både för fingerprint scanning och face recognition?

28

Referenser

Anil K, Jain. Ross, Auron & Pankanti, Sharath. (2006). Biometrics: a tool for information security. I: I: IEEE Transactions on Information Forensics and Security. Vol.1, Issue 2 , June 2006.

Anil K, Jain. Ross, Auron & Prabhakar, Salil. (2004). An Introduction to Biometric

Recognition. I: IEEE Transactions on Circuits and Systems for Video Technology, Vol. 14, No. 1, January 2004.

Bryman, Alan. (2008). Samhällsvetenskapliga metoder. 2. uppl. Malmö: Liber AB Faundez-Zauny, Marcos. (2006). Biometric security technology. I: IEEE Aerospace and Electronic Systems Magazine. July 2006

M. Matayas, Stephen & Stapelton, Jeff. (2000). A Biometric Standard for Information Management and Security I: Computers & Security. Vol. 19, Issue 5, 1 July 2000, Pages 428-441.

O’Toole, J. Alice. Abdi, Hervé. Jiang, Fang och Phillips, P. Jonathon. (2007). Fusing Face-Verification Algorithms and Humans. I: Institute of Electrical and Electronics Engineers. Vol. 37, No.5, Oktober 2007

S. M. Emdad Hossain & Girija Chetty. (2011). Human Identity Verification by Using Physiological and Behavioural Biometric Traits. I: International Journal of Bioscience, Biochemistry and Bioinformatics, Vol.1, No.3, September 2011, pp. 199-205

Sein, Myint. Win Mar, Zin. Wai Pyho, Ei. (2013). Authentications of Myanmar National Registration Card. I: Indonesian Journal of Electrical Engineering and Informatics. Vol.1, No.2, June 2013, pp. 53-58

Subban, Ravi. P. Mankame, Dattatreya. (2013). A Study of Biometric Approach Using Fingerprint Recognition. I: Lecture Notes on Software Engineering.Vol. 1, No. 2, May 2013.

29 Sgroi, Amanda., Garvey, Hannah., Bowyer, Kevin., Flynn, Patrick. Location matters: A study of the effects of environment on facial recognition for biometric security. In 2015 11th IEEE International Conference and Workshops on Automatic Face and Gesture Recognition (FG), 2015.

Zhang, David., Lu, Guangming & Zhang, Lu. (2017). Advanced Biometrics. Springer: International Publishing AG

J. O´Toole, Abdi Herve, Jiang Fang, Philips P.Jonathon (2007) Fusing Face Recognition Alghortims and Humans

https://pdfs.semanticscholar.org/fd2d/69e2b458ace7ebb6edb2822f30073cecf2a9.pdf [Hämtad 2019-02-01]

Kaelin, Mark. Senast uppdaterad 2018-07-06. Employees persist in using the same password for everything: Time for a new strategy.

https://www.techrepublic.com/article/25-of-employees-admit-that-they-use-the-same-passwo rd-for-everything/

[Hämtad: 2018-10-15]

Krishnasamy, Prasanna. Belongie, Serge & Kriegman, David. (2011). Wet

Fingerprint Recognition: Challenges and Opportunities.

https://ieeexplore-ieee-org.proxy.mau.se/stamp/stamp.jsp?tp=&arnumber=6117594 [Hämtad:2018-11-12]

https://ieeexplore.ieee.org/document/6117594 Mayhew, Stephen. (2012). History of Biometrics.

https://www.biometricupdate.com/201802/history-of-biometrics-2 [Hämtad: 2018-09-28]

Razzak Imran, Muhammad. Alghathbar, Khaled. Yousaf, Rubiyah. (2010). Face Recognition using Layered Linear Discriminant Analysis and Small Subspace. https://ieeexplore-ieee-org.proxy.mau.se/document/557789

30 Riley, Chris. Buckner, Riley. Johnson, Graham I & Benyon, David. (2009). Culture &

biometrics: Regional differences in the perception of biometric authentication technologies. https://www.researchgate.net/publication/220414954_Culture_biometrics_Regional_differen ces_in_the_perception_of_biometric_authentication_technologies

[Hämtad: 2018-11-21]

S. Patric, Andrew. (2008). Fingerprint Concerns: Performance, Usability, and Acceptance of Fingerprint Biometric System. https://www.andrewpatrick.ca/essays/fingerprint-concerns-performance-usability-and-accepta nce-of-fingerprint-biometric-systems/

[Hämtad: 2018-10-14]

Thakkar, Danny. (u.å.) Top Five Biometrics: Face, Fingerprint, Iris, Palm and voice. https://www.bayometric.com/biometrics-face-finger-iris-palm-voice/

[Hämtad: 2018-10-21]

Win Mar, Zin. Sein, Myint. (2011). Fingerprint Recognition System for Low Quality Images. https://ieeexplore-ieee-org.proxy.mau.se/document/6060502

[Hämtad: 2018-10-10]