Fakulteten f¨or teknik och samh¨alle Datavetenskap

Examensarbete 15 h¨ogskolepo¨ang, grundniv˚a

S¨akerhetsutv¨ardering av smarta d¨orrl˚

as utifr˚

an ett

kommunikationsperspektiv

Security evaluation of smart door locks from a communications perspective

Robin Gustafsson

Linus Janstad

Examen: Kandidatexamen 180 hp Huvudomr˚ade: Datavetenskap Program: Systemutvecklare

Datum f¨or slutseminarium: 2015-06-01

Handledare: ˚Ase Jevinger, Farid Naisan

Sammanfattning

Intresset f¨or smarta hem ¨okar kraftigt. Efterhand som smarta hem-konceptet utvecklats och tr˚adl¨os kommunikation blivit normen har komplexiteten hos systemen ¨okat och nya s¨akerhets- och integritetsproblem uppdagats. Syftet med denna uppsats ¨ar att unders¨oka om n˚agon information kan utvinnas ur kommunikationen hos ett smart d¨orrl˚as som finns ute p˚a marknaden i dagsl¨aget. Detta har unders¨okts i form av experiment genom av-lyssning av d¨orrl˚asets kommunikation f¨oljt av automatiserad och manuell analys av den insamlade datan. Resultatet av studien visar att avlyssning kan anv¨andas f¨or att katego-risera kommunikationen och kartl¨agga interaktionen med det uppkopplade d¨orrl˚aset.

Abstract

The interest in smart homes is increasing rapidly. As the smart home concept has evolved and wireless communication has become the norm, the complexity of the systems have increased and additional security and privacy problems have surfaced. The purpose of this paper is to examine if any information can be extracted from the communication of a smart door lock currently available on the market. This has been investigated in form of experiments through the interception of the door lock’s communication followed by automated and manual analysis of the data collected. The results of the study show that interception can be used to categorize the communication and for mapping of interaction with the connected door lock.

Ordlista

Advanced Encryption Standard (AES)

En symmetrisk blockchiffer-baserad krypteringsalgoritm. Denial of Service (DoS)

En attack ¨amnad att f¨orhindra normal anv¨andning av ett IT-system genom ¨overbe-lastning.

General packet radio service (GPRS)

En mobil datatj¨anst p˚a det globala mobiltelefonin¨atet GSM. GNU Radio

Ett verktyg f¨or att implementera mjukvarubaserad radio och signalbehandling. Internet of Things (IoT)

En utveckling av Internet d¨ar vardagsf¨orem˚al har n¨atverksuppkoppling och kan kom-municera med andra enheter.

Kvartil

Ett statistiskt v¨arde som avgr¨ansar en datam¨angds sorterade v¨arden i fj¨ardedelar. F¨orsta kvartilen kan beskrivas som medianen av datam¨angdens f¨orsta halva och tredje kvartilen som medianen av datam¨angdens andra halva.

Kvartilavst˚and

Differensen mellan den tredje och den f¨orsta kvartilen. MinHash

En metod f¨or att uppskatta Jaccards likhetskoefficient f¨or tv˚a datam¨angder. Metoden utnyttjar sannolikheten att en hashfunktion genererar samma minstav¨arde d˚a den appliceras p˚a flertalet slumpm¨assigt utvalda delm¨angder av datan.

Near field communication (NFC)

En standard f¨or att s¨anda och ta emot data ¨over radio p˚a kort avst˚and. Inbyggt i m˚anga moderna mobiltelefoner.

Payload

Den faktiska information som skickas i ett datameddelande, exkluderat metadata om meddelandet.

Radio-frequency identification (RFID)

En teknik f¨or att avl¨asa data fr˚an ett f¨orem˚al med inbyggd s¨andare p˚a kort avst˚and. Raspberry Pi

En billig enkortsdator i storleken av ett bankkort. Ubiquitous Computing (ubicomp)

Id´en att integrera datorer var som helst f¨or att l˚ata ett gr¨anssnitt genomsyra hela milj¨on.

Wireshark

Skrivkonventioner

Ord som kan beh¨ova f¨orklaras och ¨ar inkluderade i ordlistan skrivs vid f¨orsta p˚atr¨affandet i texten i kursiv stil f¨or att g¨ora l¨asaren medveten om att en beskrivning ¨ar tillg¨anglig. K¨allor ¨ar refererade till enligt Vancouversystemet.

Sekretess

Detta arbete omfattas av ett sekretessavtal mellan f¨orfattarna och tillverkaren tillika till-handah˚allaren av det smarta hem-system som studien baserats p˚a. Genom detta sekre-tessavtal har samtliga uppgifter relaterade till tillverkarens och systemets identitet un-danh˚allits. ¨Aven information direkt kopplad till andra produkter p˚a marknaden som be-skrivs i detta arbete har undanh˚allits f¨or att f¨orsv˚ara identifikation av den huvudsakligen unders¨okta produkten.

Inneh˚

all

1 Inledning ... 1 1.1 Problemdiskussion . . . 1 1.2 Fr˚agest¨allning . . . 2 1.3 Syfte . . . 2 1.4 Avgr¨ansning . . . 22 Bakgrund och centrala begrepp ... 3

2.1 Smarta hem . . . 3

2.2 Smarta d¨orrl˚as . . . 4

3 S˚arbarheter och relaterade arbeten ... 5

4 Systembeskrivning ... 7

4.1 Det unders¨okta systemet . . . 7

4.1.1 Arkitektur . . . 7

4.1.2 Det unders¨okta l˚aset . . . 7

4.2 Alternativa system . . . 8 5 Metod ... 9 5.1 Metodbeskrivning . . . 9 5.1.1 Datainsamling . . . 9 5.1.2 Automatiserad meddelandeanalys . . . 10 5.1.3 Manuell analys . . . 10 5.2 Metoddiskussion . . . 10

6 Resultat och analys ... 12

6.1 Insamlad data . . . 12 6.2 Procentuella likheter . . . 12 6.2.1 Filtrering . . . 14 6.3 Sekventiella likheter . . . 14 6.4 Kategoriska j¨amf¨orelser . . . 18 6.4.1 Likheter . . . 18 6.4.2 Skillnader . . . 19 7 Diskussion ... 21

8 Slutsatser och vidare forskning ... 23

8.1 Slutsatser . . . 23

8.2 Vidare forskning . . . 23

9 Referenser ... 24

1

Inledning

Smarta hem ¨ar ett koncept som str¨acker sig tillbaka till 1970-talet d˚a tidiga versioner av teknologi f¨or ett automatiserat hem i form av r¨orelsesensorer, programmerbar ljuss¨attning och videokameror blev tillg¨angliga f¨or konsumenter [6]. Sedan dess har teknologin utveck-lats fr˚an att fr¨amst kontrollera ljus och v¨arme till att inkludera de flesta f¨orem˚al som finns i hemmet. Fokus har dessutom skiftat till tr˚adl¨ost samarbete mellan hemutrustning och till att samla information fr˚an omgivningen f¨or att skapa illusionen av ett system med kontextuellt medvetande [11]. De senaste ˚aren har det industriella intresset f¨or smarta hem och f¨orh¨ojd automatisering av funktioner i hemmet ¨okat kraftigt [1], med prognoser som pekar p˚a en global ¨okning av s˚alda enheter med en genomsnittlig ˚arlig tillv¨axttakt p˚a 67% fr˚an cirka 400 miljoner enheter ˚ar 2014 till 1.8 miljarder enheter ˚ar 2019 [14]. Detta ¨

okade intresse ger ett f¨orh¨ojt behov av forskning inom omr˚adet [1].

Den ¨overv¨agande delen av initial forskning inom omr˚adet har fokuserat p˚a hantering av tekniska utmaningar f¨or att realisera visionen av Ubiquitous Computing (ubicomp) i smarta hem och l¨osningar p˚a den fr¨amsta problematiken kring integration av individuella enheter i hemmet har tagits fram [18][6]. Efterhand som ny teknologi utvecklats har dock nya utmaningar introducerats [18]. Bland annat har inf¨orandet av tr˚adl¨osa n¨atverk och en f¨orh¨ojd komplexitet i installation av ett st¨orre antal olika enheter samt interaktion mellan dessa enheter f¨orsv˚arat b˚ade underh˚all och s¨akerhet i smarta hem.

Komplexiteten i att skapa tillfredsst¨allande s¨akerhet i smarta hem p˚averkar individers f¨orh˚allningss¨att till det fullst¨andiga konceptet. I studier med fokus p˚a sociala hinder inom smarta hem [6][2] presenteras hinder som enligt f¨orfattarna beh¨over behandlas innan smar-ta hem-konceptet blir fullt accepterat av allm¨anheten. Ett av dessa hinder ¨ar sv˚arigheterna i att uppr¨atth˚alla ett s¨akert hem. Bland annat p˚avisas att de boende generellt uppskattar m¨ojligheten och ser ett v¨arde i att ha tillg˚ang till fj¨arrstyrd funktionalitet s˚asom kameror och d¨orrl˚as men att h¨alften av de tillfr˚agade upplever att fj¨arranslutning g¨or hemmet mer s˚arbart f¨or utomst˚aende attacker [6]. D˚a smarta hem konceptuellt utg¨ors av teknologi som ¨

ar t¨ankt att h¨oja boendes sinnesro och trygghet blir automatisering via fj¨arrstyrning para-doxalt eftersom teknologin i nul¨aget kan introducera b˚ade oro kring s¨akerhetsrisker s˚av¨al som faktiska brister [18]. Den oro som existerar hos slutanv¨andare tillsammans med den komplexitet som existerar vad g¨aller ubicomp och fj¨arrstyrning visar att det finns ett be-hov av ¨okat fokus p˚a s¨akerhet hos produkterna f¨or att vinna anv¨andarnas tillit och skydda anv¨andarens personliga data. M¨ojligheten till fj¨arrstyrning av hemmet kr¨aver ocks˚a att kontroll ¨over systemet inte kan utnyttjas av obeh¨origa [2].

1.1 Problemdiskussion

Det kan h¨avdas att automatiserade d¨orrl˚as ¨ar en god kandidat att vidare unders¨oka d˚a l˚as ¨

ar en allm¨ant f¨orekommande s¨akerhets˚atg¨ard f¨or hemmet. Brister i s¨akerheten specifikt g¨allande dessa enheter genererar risker b˚ade vad g¨aller st¨old och integritet samt fysisk skada p˚a egendom och person. ¨Ovriga s¨akerhetsl¨osningar i hemmet s˚asom kameror och larm ¨ar inte heller n˚agot definitivt skydd vid bristande s¨akerhet i d¨orrl˚aset.

Det ¨ar rimligt att anta att anv¨andare vid byte till ett uppkopplat d¨orrl˚as kommer att f¨orv¨anta sig en s¨akerhetsniv˚a likv¨ardig eller b¨attre ¨an s¨akerhetsniv˚an hos det f¨oreg˚aende, konventionella d¨orrl˚aset. Bristen p˚a tillit till s¨akerheten i smarta hem, beskriven i

sens inledning, yttrar sig ¨aven i form av att f¨ors¨akringsbolag ¨annu inte godk¨anner dessa l˚as som en adekvat s¨akerhets˚atg¨ard mot inbrott.

Bristen p˚a tillit p˚avisar ett utrymme f¨or ytterligare forskning inom omr˚adet f¨or att utv¨ardera s¨akerheten hos uppkopplade d¨orrl˚as samt huruvida oron ¨over dessa ¨ar befogad.

1.2 Fr˚agest¨allning

Med utg˚angspunkt i problemdiskussionen har fokus f¨or unders¨okningen lagts p˚a kommu-nikationen till och fr˚an uppkopplade d¨orrl˚as utifr˚an f¨oljande fr˚agest¨allning:

1. Kan utomst˚aende utvinna n˚agon information fr˚an d¨orrens kommunikation? 2. Vilken information g˚ar i s˚a fall att utvinna?

3. Vilka f¨oruts¨attningar kr¨avs f¨or att utvinna denna information?

1.3 Syfte

Studien ¨amnar att genom experiment utv¨ardera uppkopplade d¨orrl˚as i smarta hem uti-fr˚an ett s¨akerhets- och integritetsperspektiv. Experiment p˚a en idag befintlig l¨osning f¨or uppkopplade l˚as genomf¨ors f¨or att unders¨oka vilka, om n˚agra, problem som finns med kommunikationen hos en produkt som ¨ar ute p˚a marknaden i dagsl¨aget.

Studien agerar ¨aven f¨orstudie till ett st¨orre forskningsprojekt inom omr˚adet f¨or smarta hem kallat Internet of Things and People som bedrivs p˚a Malm¨o H¨ogskola.

1.4 Avgr¨ansning

I syfte att besvara studiens fr˚agest¨allning kommer befintlig teknik att unders¨okas. F¨or att de praktiska delarna av unders¨okningen ska vara genomf¨orbara kommer experimenten att begr¨ansas till ett av de m˚anga smarta d¨orrl˚as som finns p˚a marknaden idag.

Studien kommer ¨aven avgr¨ansas till att unders¨oka s¨akerhetsbrister i kommunikationen inom hemmet, specifikt mellan d¨orrl˚aset och tillh¨orande router.

2

Bakgrund och centrala begrepp

I detta kapitel presenteras bakgrund och centrala begrepp inom den dom¨an som studien bedrivs.

2.1 Smarta hem

Smarta hem ¨ar ett koncept som utg¨or en till¨ampning av ubicomp och ¨ar en av huvud-dom¨anerna f¨or utvecklingen av Internet of Things [22]. Ett smart hem ¨ar resultatet av integrerad mjuk- och h˚ardvara i hemmet som, fr¨amst tr˚adl¨ost, samspelar f¨or att skapa ett interaktivt och/eller kontextmedvetet smart system. Genom att integrera datorenheter i vanligt f¨orekommande f¨orem˚al kan smart kollaboration mellan noderna skapa f¨orh¨ojd stan-dard i hush˚allet och ¨okad livskvalit´e f¨or de boende. Exempel p˚a detta ¨ar smarta kuddar, s¨angar, mattor, soffor, l˚as, badrum och kylsk˚ap [16] som kan anv¨andas f¨or att f¨orb¨attra exempelvis sjukv˚ard, komfort, s¨akerhet, trygghet och energibesparing [1].

Definitionen av smarta hem ¨ar relativt bred och hur ett hem ¨ar automatiserat ˚asyftas inte vid anv¨andandet av begreppet. Oxford Dictionaries [9] definierar smarta hem enligt f¨oljande:

A home equipped with lighting, heating, and electronic devices that can be controlled remotely by smartphone or computer: ‘you can contact your smart home on the Internet to make sure the dinner is cooked, the central heating is on, the curtains are drawn, and a gas fire is roaring in the grate when you get home’

Definitionen framst¨aller vad som anv¨ands vid kommunikationen men anger inte defini-tivt vem eller vad som utl¨oser interaktionen. Detta medf¨or att det finns ett utrymme f¨or tolkning och ett flertal olika kategoriseringar av interaktion inom smarta hem har gjorts [6][12][25][3]. Exempelvis anv¨ander Bernheim Brush m.fl. [6] sig av termerna anv¨andar- och regelbaserad automatisering d¨ar ett regelbaserat smart hem agerar automatiskt baserat p˚a specifika h¨andelser eller tidpunkter. Reglerna f¨or h¨andelserna ¨ar f¨orprogrammerade och styrs ofta av sensorer medan ett anv¨andarbaserat smart hem grundar sig i att de boende aktivt interagerar med systemet. Detta kan vara n¨ar ett medel anv¨ands f¨or att styra olika enheter i hemmet, till exempel n¨ar en mobiltelefon anv¨ands f¨or att justera ljusstyrkan.

Ut¨over interaktionsorienterad kategorisering kan smarta hem-teknologi ¨aven delas upp utifr˚an vilket syfte det avser uppfylla. Denna uppdelning varierar n˚agot mellan f¨orfattare men ¨ar ofta relaterad till specifika l¨osningar f¨or komfort, energi och s¨akerhet [1][2]. Kom-fortl¨osningar kan best˚a av sensorer f¨or att underl¨atta vardagssysslor med inriktning p˚a att h¨oja bekv¨amligheten f¨or de boende. Med energil¨osningar ligger fokus vid att automa-tiskt justera anv¨andandet av el f¨or att undvika on¨odig f¨orbrukning. S¨akerhetsl¨osningar syftar till att ge s¨akerhet och trygghet i hemmet, exempelvis genom kameror och d¨orrl˚as. S¨akerhetsl¨osningar har n¨odv¨andigtvis inte b¨attre IT-s¨akerhet ¨an komfort- och energil¨os-ningar utan fokus f¨or s¨akerhetsl¨osenergil¨os-ningar ligger i hems¨akerhet. Bristande IT-s¨akerhet inom samtliga kategorier ¨ar ett aktuellt problem f¨or utvecklandet av smarta hem [6].

2.2 Smarta d¨orrl˚as

Ett smart d¨orrl˚as ¨ar en digital enhet som ¨ar en m¨ojlig till¨ampning av smart hem-funktional-itet. Det smarta d¨orrl˚aset skiljer sig fr¨amst fr˚an det konventionella d¨orrl˚aset genom att anv¨andaren inte anv¨ander en fysisk nyckel utan ist¨allet anv¨ander sig av digital information f¨or att ¨oppna l˚aset. Detta utf¨ors med eller utan verifiering av vem personen i fr˚aga ¨ar. Den digitala interaktionen med d¨orren kan vara via en eller en kombination av till exempel kortl¨asare, mobiltelefon, nyckelbricka, fingeravtryck och knappsats. De olika teknikerna kan dessutom implementeras p˚a olika s¨att. Exempelvis kan en knappsats vara i form av en peksk¨arm eller mekaniska knappar [20][13].

3

S˚

arbarheter och relaterade arbeten

Enligt en studie inom omr˚adet f¨or s¨akerhet i tr˚adl¨osa sensorn¨atverk av Islam m.fl. [15] ¨

ar till¨ampning av teknik f¨or att s¨akerst¨alla de boendes s¨akerhet och integritet i smarta hem-milj¨oer ett stort problem. I studien genomf¨ors analys och presentation av aktuella s¨akerhetsbrister. Avlyssning av data framh˚alls som en av fem befintliga s¨akerhetsbrister (de andra ¨ar Denial of Service-attacker, enhetsintr˚ang, omdirigering/manipulation av pa-ket och fysiska attacker) d¨ar avlyssning av data ¨ar inriktat p˚a att f˚a ut k¨anslig infor-mation ur systemet vilket kan, beroende p˚a vilken data som utvinns, kr¨anka en individs integritet. F¨orfattarna h¨avdar ¨aven att s¨akerhet beh¨over integreras i varje enskild kom-ponent i n¨atverket f¨or att inte riskera bli en s¨akerhetsbrist f¨or hela systemet [15]. Detta ¨

ar dock problematisk d˚a det vid design och utvecklande av system ofta beh¨over g¨oras kompromisser mellan s¨akerhet, prestanda och anv¨andbarhet eftersom kraven vanligtvis ¨ar motstridiga [21]. Exempelvis kan risken f¨or att konfidentiell information avsl¨ojas vid kom-munikation reduceras genom kryptering, men Sommerville [21] menar p˚a att efterhand som s¨akerhetsfunktioner l¨aggs till ¨ar det oundvikligt att system kr¨aver mer ber¨akningskraft och d¨armed riskerar bli mindre anv¨andbara.

¨

Aven Islam m.fl. [15] framh¨aver att stark kryptering ¨ar ett bra skydd gentemot avlyss-ning av kommunikation. Kryptering inneb¨ar dock att anv¨andaren m˚aste v¨anta p˚a att infor-mationen ska dekrypteras vilket medf¨or v¨antetider och d¨armed f¨ors¨amrad anv¨andbarheten. Ben-Asher m.fl. [4] h¨avdar att s¨akerhetsfunktioner vanligtvis distraherar fr˚an vad anv¨and-aren avser ˚astadkomma och att s¨arskilt anv¨andare som ¨ar under press att klara av en aktivitet har en tendens att ta genv¨agar vad g¨aller s¨akerhet. Vid ett stort antal st¨orande s¨akerhetsrelaterade moment i ett s¨akerhetssystem ¨okar ¨aven risken att anv¨andare inte kommer inf¨orskaffa och anv¨anda systemet i fr˚aga. Problematiken g¨allande s¨akerhet, pre-standa och anv¨andbarhet vid design ¨ar p˚ataglig vid utvecklandet av enheter inom smarta hem d¨ar ny teknologi integreras i konventionell funktionalitet (exempelvis d¨orrl˚as) d¨ar anv¨andare f¨orv¨antar sig att enheten ska vara bland annat bekv¨am, enkel att anv¨anda och s¨aker samtidigt som kostnaden ska vara rimlig [10].

Experiment p˚a utvalda enheters n¨atverksbeteende inom det smarta hemmet utf¨ors i en studie av Notra m.fl. [19] f¨or att unders¨oka om implementationen av kryptering, autentisiering och integritet ¨ar fullgod eller inneh˚aller s˚arbarheter. De smarta enheterna f¨or experimentet utg¨ors av en gl¨odlampa, str¨ombrytare och brandvarnare vilka ¨ar direkt uppkopplade till internet och enligt f¨orfattarna tillh¨or de mest k¨opta och distribuerade enheterna inom ramen f¨or Internet of Things.

Unders¨okningen av enheternas enskilda kommunikation utf¨ors i en kontrollerad labb-milj¨o d¨ar n¨atverksaktiviteten m¨ats med hj¨ap av Wireshark. Resultaten av experimenten ¨ar varierande mellan enheterna och tester av brandlarmet, vars smarta egenskaper inkluderar r¨orelse-, ljus- och v¨armesensorer, visar inte p˚a n˚agra direkta svagheter utan all kommu-nikation ¨ar krypterad. F¨orfattarna [19] noterar dock att en del paket ¨ar av st¨orre storlek och att risken f¨or att privat data loggas och samlas in existerar. Gl¨odlampan, som till˚ater anv¨andaren att tr˚adl¨ost kontrollera ljuset via en mobilapplikation, saknar kryptering och kommunicerar i klartext ¨over n¨atverket. Enbart anv¨andarnamnet doldes, dock endast i form av en kryptografisk hash (MD5). Detta inneb¨ar att en person som avlyssnar trafi-ken kan tillgodog¨ora sig detaljerad information ang˚aende status av hush˚allet, till exempel lokalisering av de boende.

Enligt f¨orfattarna [19] har s˚arbarheter f¨or den specifika typen av gl¨odlampa redan ti-digare p˚avisats, varp˚a tillverkaren vidtagit ˚atg¨arder f¨or presentation av anv¨andarnamnet. Resterande text var dock vid studiens genomf¨orande (2014) fortfarande i klartext. ¨Aven str¨ombrytaren, som till˚ater anv¨andaren att tr˚adl¨ost kommunicera med olika typer av hem-utrustning via en mobilapplikation, uppvisar s˚arbarheter. Testning av denna p˚avisar fler-talet s¨akerhetsbrister relaterade till kommunikation med andra enheter, bland annat kom-munikation i klartext, avsaknad av autentisiering mellan enheter och ett ¨oppet gr¨anssnitt som listar handlingar med tillh¨orande parametrar. Detta inneb¨ar att en avlyssnare ¨aven f¨or denna enhet hade kunnat tillgodog¨ora sig privat information relaterad till statusen av hemmet och dessutom hade kunnat interagera med uppkopplade enheter d˚a autentisering saknas. Liknande s˚arbarheter har ¨aven funnits i andra enheter och experiment [8][7].

I ytterligare en studie, genomf¨ord inom ramen f¨or avlyssning inom smarta hem, utf¨or Srinivasan m.fl. [24] experiment p˚a smarta enheter d¨ar de i f¨orv¨ag k¨anner till att kommu-nikationen ¨ar krypterad. I experimentet placeras det ut smart hemutrustning i ˚atta olika hush˚all som sedan avlyssnas under minst en veckas tid med fokus p˚a att l¨asa av tidpunkt f¨or interaktioner tillsammans med unika skillnader i radiov˚agorna f¨or varje s¨andare. Ana-lys av den insamlade datan visar att tidsbaserad avAna-lyssning av flera enheter kan ge utf¨orlig information om hush˚allet och dess inneboende.

Simplifierat kan s¨agas att analysen inleds med en algoritm f¨or att identifiera perioder n¨ar det inte sker n˚agon eller lite interaktion med enheterna, exempelvis under arbetsti-der och unarbetsti-der natten. D¨arefter anv¨ands tidsf¨orloppet mellan interaktionen med enheterna f¨or att ber¨akna vilka enheter som befinner sig i samma rum. Redan i detta stadie menar f¨orfattarna [24] att det ¨ar m¨ojligt att f˚a en uppfattning om antalet boende genom att se att flera aktiviteter utf¨ors parallellt. N¨astkommande steg i analysen identifierar de enskil-da rummen i hush˚allet och deras funktionalitet och i det sista steget anv¨ands starttid, tidspann och antalet interaktioner f¨or att kunna identifiera specifikt vilka enheter som anv¨ands. I studien g¨ors ¨aven en analys utifr˚an en realistisk milj¨o d¨ar resultaten visar att en avlyssnare kan tillgodog¨ora sig information om hush˚allet ¨aven under suboptimala f¨orh˚allanden d¨ar r¨ackvidden till s¨andare kan vara otillr¨acklig eller kommunikationen in-neh˚aller en stor m¨angd paketf¨orluster. F¨orfattarna lyfter ¨aven fram att deras typ av attack eventuellt ¨ar en av flera och att andra typer av attacker kan f¨orekomma i kontor-, industri-och stadsmilj¨o.

Den problematik som presenteras g¨allande systemdesign [4][21] och fr¨amst de s˚ arbarhe-ter som exisarbarhe-terar g¨allande kommunikation [19][15] visar att det fortfarande ¨ar aktuellt med omfattande s˚arbarheter inom smarta hem. Valet av systemdesign kan eventuellt utg¨ora ett fundamentalt hinder d˚a prestanda kan vara en kostnadsfr˚aga f¨or tillverkare (och d¨armed anv¨andare) vilket inneb¨ar att det kan vara invecklat att framst¨alla en produkt som inne-har tillfredsst¨allande s¨akerhet och samtidigt ger ekonomisk vinning. Detta medf¨or att det finns ett behov av ytterligare unders¨okning av smarta enheter, i synnerhet de enheter som i sig sj¨alv traditionellt utg¨or en s¨akerhets˚atg¨ard s˚asom d¨orrl˚as. Det faktum att experiment ¨

aven visar att kryptering inte ¨ar en komplett l¨osning [24] trots att det f¨oresl˚as som en s¨akerhets˚atg¨ard [15][21] pekar p˚a vidare unders¨okningar av enheter som utnyttjar kryp-terad kommunikation kan beh¨ovas. Eventuellt kan mer specifika experiment ¨an de som genomf¨orts av Srinivasan m.fl. [24] p˚avisa mer ¨an att n˚agon interaktion med enheten sker.

4

Systembeskrivning

I syfte att besvara studiens fr˚agest¨allning kommer n˚agon av de smarta hem-l¨osningar som finns p˚a marknaden idag unders¨okas. Detta kapitel ¨amnar beskriva det system som huvud-sakligen unders¨okts samt st¨alla det i relation till andra, alternativa system som ˚aterfinns p˚a marknaden eller i litteraturen. Detta f¨or att senare kunna generalisera unders¨okningens resultat till en bredare dom¨an.

4.1 Det unders¨okta systemet

Detta avsnitt beskriver systemets arkitektur och kommunikationskanaler och ligger till grund f¨or motivationen av en del av de beslut som tagits g¨allande unders¨okningsmetodik. Systemet ¨ar huvudsakligen riktat mot hems¨akerhet, med utveckling mot ett fr¨amst anv¨andarbaserat smart hem.

4.1.1 Arkitektur

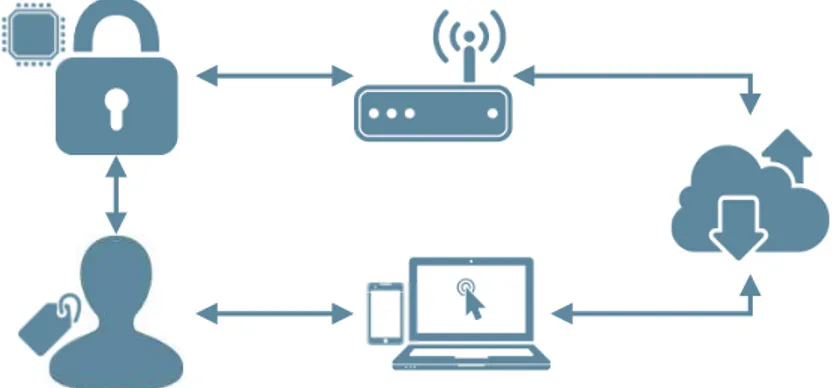

Systemet best˚ar av en upps¨attning hemutrustning s˚asom larm, r¨okdetektorer, kameror och l˚as som kopplas samman via en central router. Denna router samordnar kommunikationen, dels mellan enheterna inom hemmet men ¨aven med systemets leverant¨or och deras larm-central. Till systemet h¨or ¨aven en webbsida och en mobilapplikation som kan anv¨andas f¨or att styra olika aspekter av hemmet p˚a distans.

Systemet kommunicerar via flertalet kanaler. Internt inom hush˚allet kommunicerar sy-stemets enheter och router med hj¨alp av radiosignaler p˚a 868 MHz-bandet. Extern kommu-nikation sker enbart via routern som ¨aven ¨ar utrustad med h˚ardvara f¨or att kommunicera antingen ¨over hush˚allets befintliga internetuppkoppling eller via GPRS.

Kommunikation mellan webbsidan eller mobilapplikationen och hush˚allets enheter g˚ar i praktiken fr˚an anv¨andarens dator eller smartphone till tillverkaren ¨over internet, varefter tillverkaren kommunicerar med routern som sedan kommunicerar med tilh¨orande enheter enligt tidigare beskrivet m¨onster. Figur 1 visar en ¨overblick av systemet.

Figur 1: ¨Overblick av systemet.

4.1.2 Det unders¨okta l˚aset

Det unders¨okta systemet erbjuder ett smart l˚as att integrera i sitt smarta hem. Detta l˚as g˚ar att l˚asa upp med nyckelbricka, kod, fj¨arrkontroll och via webbsidan samt

lapplikationen. Det ¨ar ¨aven m¨ojligt att via mobilapplikationen f˚a notifikationer om n¨ar l˚aset ¨oppnas. L˚aset kan integreras via systemet med bland annat hemlarmet f¨or att ¨aven erbjuda vissa automatiserade handlingar, s˚asom att avaktivera larmet i samband med att d¨orren l˚ases upp.

4.2 Alternativa system

Ut¨over det system som unders¨okningen baseras p˚a finns en m¨angd alternativa system med varierande funktionalitet och syfte ute p˚a marknaden, men f˚a alternativ som delar utbud av smarta enheter. Av de alternativ som best˚ar av kompletta s¨akerhetsl¨osninger erbjuder endast ett f˚atal smarta l˚as. Det finns dock flera ytterligare alternativ f¨or frist˚aende smarta l˚as som inte ¨ar kopplade till n˚agon st¨orre plattform f¨or smarta hem.

De kompletta s¨akerhets- eller smarta hem-l¨osningar som inkorporerat smarta l˚as g¨or det, likt det unders¨okta systemet, som en till¨aggsenhet till ett befintligt system. I des-sa fall ¨ar m¨ojligheten att l˚asa upp med klassisk nyckel, kod, nyckelbricka eller mobilap-plikation vanliga. Dessa system erbjuder en smart hem-l¨osning p˚a en anv¨andarbaserad niv˚a, d¨ar fj¨arrstyrningsm¨ojligheterna sk¨ots via systemens befintliga kommunikationskana-ler i enlighet med den redan befintliga arkitekturen. Tv˚av¨agskommunikation mellan l˚aset och mobilapplikationen eller webbsidan erbjuds d˚a ofta via leverant¨oren genom en upp-koppling fr˚an en central enhet i hemmet. Intern kommunikation p˚a radiofrekvenser p˚a ISM-banden med exempelvis ZigBee-protokollet [13] och extern kommunikation ¨over flera kanaler s˚asom hush˚allets internetuppkoppling, GPRS och telefonn¨atet ¨ar vanliga. Arkitek-turen och kommunikationsm¨ojligheterna i dessa l¨osningar tycks generellt vara likartade, med n˚agon central enhet, kommunikation med leverant¨oren ¨over flera kanaler och fj¨arrstyre via leverant¨oren.

De l˚as som inte kopplats till befintliga s¨akerhetssystem fungerar som frist˚aende enheter med varierade l¨osningar f¨or kommunikation och konfiguration. Till dessa l˚as ¨ar det vanligt att erbjuda uppl˚asningsm¨ojligheter med klassisk nyckel, nyckelbricka och mobilapplikation. Av dessa ¨ar det trots m¨ojligheten att kommunicera med l˚aset via en mobilapplikation f˚a som erbjuder internetuppkoppling till sj¨alva l˚aset. I de fall d˚a kommunikation hanteras utan internetuppkoppling g¨ors det enligt varierade tekniker s˚asom Bluetooth, RFID och

NFC. ¨Aven konfiguration g¨ors d˚a via mobilapplikationerna, och i de fall d˚a dessa l˚as ¨aven erbjuder notifikationer om h¨andelser relaterade till l˚aset ¨ar det ist¨allet mobilapplikatio-nen som anv¨ands f¨or att l˚asa upp d¨orren som st˚ar f¨or uts¨andningen av denna h¨andelse.

¨

Aven f¨or denna typ av l˚as ¨ar den anv¨andarbaserade niv˚an av smarta hem vanligast, d¨ar anv¨andaren m˚aste utf¨ora n˚agon specifik handling med mobilapplikationen f¨or att l˚asa eller l˚asa upp. Det finns dock alternativ som g˚ar mer ˚at den regelbaserade niv˚an f¨or smarta hem-upplevelsen genom att l˚asa upp l˚aset vid ber¨oring om n˚agon med en digital nyckel i sin mobil befinner sig utanf¨or d¨orren.

En s˚adan heterogen marknad med f˚a allm¨anna och gemensamma faktorer g¨or det n¨odv¨andigt att anpassa metoden efter det specifika system som utv¨arderas. Det som l¨osningarna har gemensamt ¨ar dock en delad vision och dom¨an samt tr˚adl¨os kommu-nikation, vilket ¨aven ger dem en delad hotbild och delade krav p˚a s¨akerhet. Detta g¨or att s˚arbarheter f¨or ett av l˚asen sannolikt kan generaliseras f¨or att vara relevanta ¨aven f¨or flera andra l˚as, ¨aven om de tekniska detaljerna kring implementationen av en praktisk attack skiljer sig ˚at.

5

Metod

Detta kapitel beskriver den metodik som valts f¨or utf¨orandet av studien. Valet av ex-periment p˚a d¨orrl˚aset med avlyssning av kommunikation ¨ar baserat p˚a tidigare studiers [19][24][8][7] metodik med genomf¨ord avlyssning i labbmilj¨o, uppf¨oljt av paketanalys med hj¨alp av igenk¨anningsskript.

5.1 Metodbeskrivning

Studien bestod av praktiska experiment p˚a ett befintligt uppkopplat l˚as som fanns ute p˚a marknaden vid studiens utf¨orande. L˚aset unders¨oktes genom avlyssning och kvantitiv data av den radiobaserade kommunikation som sker mellan l˚asenheten och den centrala routern i systemet samlades in. Efter avlyssningen analyserades den uppsamlade datan med hj¨alp av en m¨onsterigenk¨anningsalgoritm f¨or att slutligen analyseras manuellt i syfte att finna gemensamma drag i datan som utgjort n˚agon form av information om systemet eller systemets anv¨andare.

5.1.1 Datainsamling

Experimentet inleddes med insamling av data genom avlyssning av den radiobaserade kommunikation som utg¨or d¨orrens kommunikationskanal med det st¨orre systemet. Av-lyssningen skedde med hj¨alp av en generisk radiomottagare med m¨ojligheten att avl¨asa radiosignaler p˚a 868 MHz-bandet som kopplades via USB till en b¨arbar Linux-driven da-tor. P˚a datorn k¨ordes mjukvara baserad p˚a GNU Radio f¨or att hantera demodulering av signalen och uppbrytandet av datan till enskilda meddelandepaket. Under utf¨orandet anv¨andes ett testsystem tillhandah˚allet av tillverkaren f¨or att till stor del ¨overensst¨amma med ett realistiskt, driftsatt system.

Inf¨or insamlingen identifierades tio vardagliga handlingar att utf¨ora vid interaktion med d¨orren och som resulterade i s¨andning av radiosignaler inom systemet. Dessa hand-lingar utf¨ordes 50 g˚anger vardera och de meddelanden som s¨andes ut sparades och kate-goriserades utifr˚an utf¨ord handling. De interaktioner som utf¨ordes med d¨orren var:

i. L˚asa upp d¨orren med kod.

ii. L˚asa upp d¨orren med nyckelbricka. iii. L˚asa upp d¨orren via hemsidan.

iv. L˚asa upp d¨orren via mobilapplikationen. v. L˚asa d¨orren via fysisk knapp.

vi. L˚asa d¨orren via hemsidan.

vii. L˚asa d¨orren via mobilapplikationen. viii. ¨Oppnande av d¨orr.

ix. St¨angande av d¨orr.

x. Inmatning av felaktig kod.

5.1.2 Automatiserad meddelandeanalys

Utifr˚an de meddelande som samlats in under avlyssningen utf¨ordes sedan en automatiserad analys av datan i flera steg med hj¨alp av igenk¨anningsskript (se bilaga A och B). Skriptens syfte var att utv¨ardera sannolikheten f¨or att finna upprepande inneh˚all och identifiera gemensamma sekvenser i de insamlade meddelandena inom varje kategori. Resultatet av den automatiserade m¨onsteranalysen l˚ag som grund f¨or den manuella analysen.

I det f¨orsta steget av den automatiserade analysen anv¨andes ett egenskapat skript f¨or att j¨amf¨ora varje meddelande med varje annat meddelande som samlats in under utf¨orandet av samma handling. J¨amf¨orelsen skedde sekventiellt utifr˚an varje enskild byte i samtliga datapaket tillh¨orande meddelandet och avgjorde om det byte p˚a motsvarande position i de b˚ada meddelandena var lika. Detta antal lika byte dividerades p˚a l¨angden av det l¨angsta av de tv˚a meddelandena f¨or att f˚a ut den procentuella likheten mellan med-delandena i syfte att bilda en uppfattning om sannolikheten att finna best˚aende m¨onster i meddelandena.

Efter f¨orsta analysen anv¨andes resultatet f¨or att etablera gr¨ansv¨arden f¨or normala re-spektive extrema v¨arden i syfte att filtrera bort felaktigt insamlade meddelanden inf¨or den mer detaljerade analysen. Till extremv¨arde r¨aknades de meddelande vars procentuella lik-het med de andra j¨amf¨orda meddelandena var mer ¨an ett och ett halvt inre kvartilavst˚and

l¨agre ¨an den f¨orsta kvartilen eller lika mycket h¨ogre ¨an tredje kvartilen.

Utifr˚an de meddelande som bed¨omts som normalv¨arde utf¨ordes sedan ytterligare en automatiserad analys i syfte att finna de faktiska likheter som existerade mellan med-delandena f¨or en handling. Detta gjordes genom ytterligare en sekventiell genomg˚ang av samtliga meddelandes bin¨ardata uppdelad efter byte. F¨or varje byte etablerades samtliga f¨orekommande v¨arden och antalet f¨orekomster som anv¨andes f¨or att sammanst¨alla en ge-nerell modell f¨or varje meddelandetyp. Detta utgjorde grunden f¨or den manuella analysen. 5.1.3 Manuell analys

Slutligen utf¨ordes en manuell analys av den insamlade datan i kombination med resultatet av den automatiserade m¨onsteranalysen i syfte att identifiera vad de funna m¨onstren representerade, vad de avlyssnade meddelandena inneh¨oll och vilken information detta f¨ormedlade till avlyssnaren om d¨orrens anv¨andning och dess anv¨andare.

Vidare genomf¨ordes en j¨amf¨orande analys av de gemensamma m¨onster som funnits inom varje utf¨ord handling f¨or att se vilka likheter och skillnader som kunde identifieras mellan de olika handlingarna. Detta i syfte att f¨ors¨oka s¨arskilja meddelande f¨or de olika handlingarna.

5.2 Metoddiskussion

Vid utf¨orandet av det praktiska experimentet utf¨ordes samtliga av de identifierade hand-lingarna 50 g˚anger vardera f¨or att bygga upp en stabil grund f¨or m¨onsterigenk¨anningen. Interaktionen med d¨orren samt avl¨asningen och kategoriseringen av den avlyssnade datan skedde manuellt, varf¨or varje handling var tids¨odande. Det valda antalet bed¨omdes vara tillr¨ackligt stort f¨or att eliminera tillf¨alligheter med slumpm¨assigt uppst˚aende m¨onster men fortfarande ett ¨overkomligt antal tester att utf¨ora manuellt. M¨angden valdes ¨aven ut-ifr˚an antagandet att en del av m¨atningarna troligtvis skulle p˚averkas av andra s¨andningar

som p˚agick under tiden som testerna utf¨ordes vilket bed¨omdes m¨ojligt att kompensera f¨or med denna m¨angd m¨atningar. Avlyssning av interaktion i form av konfiguration av d¨orrl˚aset valdes bort d˚a utf¨orandet av dessa s¨allan sker i driftsatta system.

F¨or den automatiserade analysen utf¨ordes j¨amf¨orelserna sekventiellt under antagandet att meddelandena var sekventiella i sin struktur och att datan h¨oll konstant positione-ring, n˚agot som ofta ¨ar sant f¨or diverse bin¨ara filformat och kommunikationprotokoll. Egenskapade skript (se bilaga A och B) anv¨andes f¨or igenk¨annande av likheter i medde-landen. Resultatet av dessa skript validerades genom j¨amf¨orelse med manuell ber¨akning p˚a slumpvis utvald data. Initialt provades normalized compression distance [17] vilket visade sig op˚alitligt p˚a grund av de begr¨ansade komprimeringsm¨ojligheterna f¨or medde-lande i storleksordningen 52 byte. ¨Aven MinHash-metoden [5] f¨or utr¨akning av Jaccards likhetskoefficient ¨overv¨agdes men bed¨omdes ol¨amplig p˚a grund av m˚alet att sammanst¨alla antalet skillnader snarare ¨an antalet skilda v¨arden.

Det kan t¨ankas att alternativa metoder varit m¨ojliga, s˚asom granskning av befintlig dokumentation g¨allande systemets kommunikationsprotokoll. Denna granskning hade d˚a ersatt experiment som metodval. Denna dokumentation ¨ar dock inget som finns tillg¨angligt f¨or allm¨anheten p˚a grund av att systemet nyttjar ett propriet¨art kommunikationsprotokoll. Dokumentationen gjordes inte heller tillg¨anglig f¨or utf¨orandet av denna studie i syfte att simulera utomst˚aendes f¨oruts¨attningar.

6

Resultat och analys

F¨oljande kapitel avser presentera det resultat som inf¨orskaffats under experimentet. Vidare genomf¨ors fortl¨opande analys av resultatet efterhand som det presenteras och d¨ar varje nytt resultat ¨ar produkten av f¨oreg˚aende analys. Resultatet ¨ar uppdelat i olika avsnitt utifr˚an syfte. Inledningsvis presenteras en j¨amf¨orelse inom den egna kategorin f¨or att se de procentuella likheterna. D¨arefter presenteras en skriptbaserad j¨amf¨orelse mellan enskilda byte inom varje kategori f¨oljt av en manuell j¨amf¨orelse mellan kategorierna.

6.1 Insamlad data

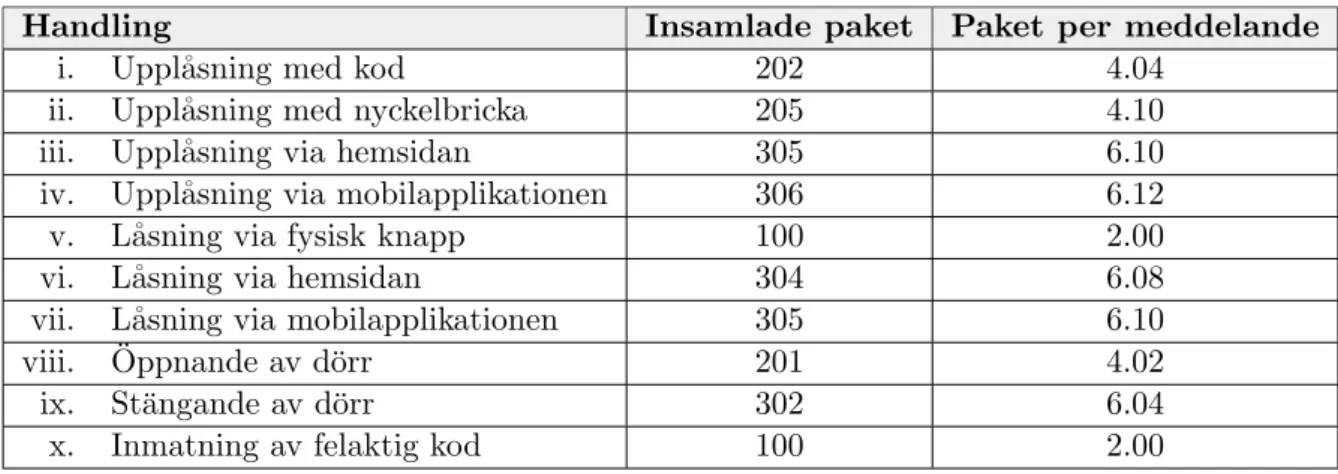

Insamlingen av data resulterade i 50 insamlade meddelande f¨or var och en av de tio identifierade handlingarna till det totala antalet 500 stycken. Olika handlingar visade sig best˚a av olika antal datapaket per meddelande, till ett totalt antal av 2330 stycken.

Handling Insamlade paket Paket per meddelande i. Uppl˚asning med kod 202 4.04

ii. Uppl˚asning med nyckelbricka 205 4.10 iii. Uppl˚asning via hemsidan 305 6.10 iv. Uppl˚asning via mobilapplikationen 306 6.12 v. L˚asning via fysisk knapp 100 2.00 vi. L˚asning via hemsidan 304 6.08 vii. L˚asning via mobilapplikationen 305 6.10 viii. Oppnande av d¨orr¨ 201 4.02

ix. St¨angande av d¨orr 302 6.04

x. Inmatning av felaktig kod 100 2.00

Tabell 1: Antal insamlade paket och genomsnittligt antal paket per meddelande f¨or varje handling.

Avlyssnade meddelande avl¨astes i bin¨ar form, formaterat till hexadecimala tal av stor-leken en byte (˚atta bit). Nedan f¨oljer ett exempel, best˚aende av tv˚a paket p˚a 26 byte vardera. F¨or fullst¨andig data, se bilaga C.

04 CF 02 10 06 8C 01 04 1D 61 F0 37 0A 42 77 D2 03 7B 7E D2 17 48 7D B2 6B 47 0E DF 01 04 1D 61 02 10 06 8C 6A 94 E4 1E B1 DE 8B 8A 97 E0 CE D7 D2 C8 9C 19

Att det genomsnittliga antalet paket i ett meddelande inom flera av handlingarna inte ¨

ar heltal beror p˚a att en del av de insamlade meddelandena blandats med ¨ovriga radi-os¨andningar inom systemet. Under avlyssningen observerades stundvis sporadisk kommu-nikation mellan d¨orren och routern vilket ¨aven i vissa fall tycks ha sammanfallit med de utf¨orda testerna, varp˚a det uppsamlade meddelandet framst˚att som l¨angre ¨an den klara majoriteten av meddelande inom kategorin.

6.2 Procentuella likheter

Figur 2 avbildar ett diagram som visar p˚a procentuella likheter hos inneh˚allet i de med-delande som avlyssnats f¨or varje utf¨ord handling.

Upp l˚asn ing med kod Upp l˚asn ing med nyck elbr icka Upp l˚asn ing via hem sidan Upp l˚asn ing via mob ilapp likat ione n L˚asn ing via fysis kkn app L˚asn ing via hem sidan L˚asn ing via mob ilapp likat ione n ¨Oppn ande avd¨o rr St¨an gand eav d¨or r Inm atni ngav felak tig kod 5 10 15 20 25 30 35 40 P ro ce n t (% ) Minimum Maximum Median

Figur 2: Procentuella likheter hos inneh˚allet i avlyssnade meddelande f¨or varje utf¨ord handling.

Samtliga j¨amf¨orelser av paket inom utf¨orda handlingar resulterade i en median med likheter inom spannet av 26% och 35%. Det fanns minst procentuell likhet vid inmatning av felaktig kod (26%) f¨oljt av uppl˚asning med nyckelbricka (30%). Resterande utf¨orda handlingar hade likheter med ett medianv¨arde p˚a 35% mellan paketen. I samtliga fall var det procentuella maxv¨ardet lika med eller n¨ara medianv¨ardet. De handlingar d¨ar en skill-nad mellan v¨ardena kunde utg¨oras var f¨or uppl˚asning med kod, ¨oppnande och inmatning av felaktig kod d¨ar skillnaden var en procentenhet. Skillnaden mellan det minsta v¨ardet och medianen f¨or varje utf¨ord handling var desto st¨orre. St¨orst skillnad hade ¨oppnande d¨ar det skilde 26 procentenheter. ¨Aven resterande handlingar f¨orutom l˚asning via fysisk knapp och inmatning av felaktig kod hade relativt stora skillnader.

Skillnad mellan det l¨agsta v¨ardet och medianen tycks bero p˚a felaktigt insamlad data, d˚a de relevanta meddelandena f¨or handlingen blandats med sporadiskt uts¨anda meddelan-de eller d˚a borttappade meddelande lett till att det normala meddelandefl¨odet st¨orts. Det faktum att samtliga handlingar uppvisar en s˚a stor m¨angd likheter, med cirka en tredjedel av det totala meddelandeinneh˚allet gemensamt f¨or samtliga meddelande f¨or en majoritet av handlingarna, tyder p˚a att en betydande del av meddelandet s¨ands okrypterat. Denna okrypterade del kan anv¨andas f¨or att finna eventuella m¨onster f¨or varje meddelande f¨or en handling och som d¨armed kan anv¨andas f¨or att s¨arskilja meddelande f¨or olika handlingar.

6.2.1 Filtrering

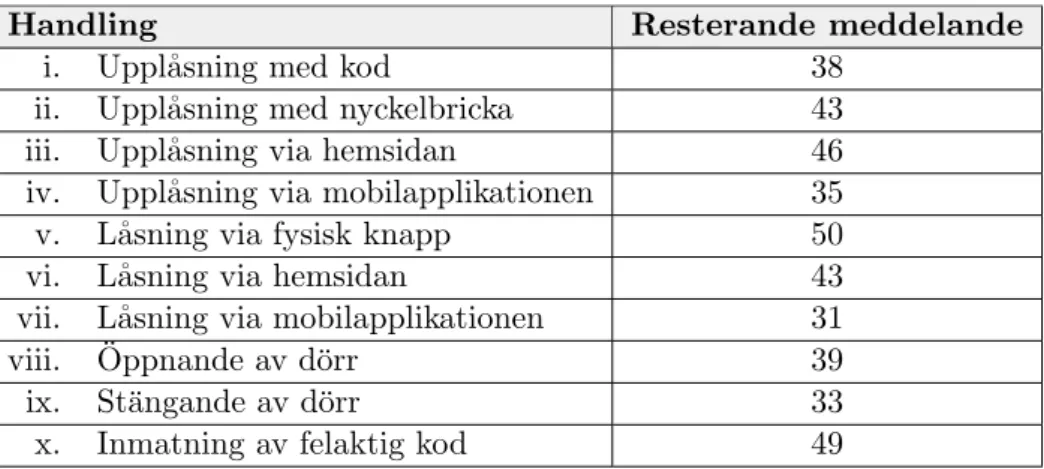

Filtrering skedde utifr˚an resultatet f¨or de procentuella likheterna inom varje kategori. Tabell 2 visar antal meddelande som kvarstod f¨or vardera handling efter filtreringen.

Handling Resterande meddelande i. Uppl˚asning med kod 38

ii. Uppl˚asning med nyckelbricka 43 iii. Uppl˚asning via hemsidan 46 iv. Uppl˚asning via mobilapplikationen 35 v. L˚asning via fysisk knapp 50 vi. L˚asning via hemsidan 43 vii. L˚asning via mobilapplikationen 31 viii. Oppnande av d¨orr¨ 39 ix. St¨angande av d¨orr 33 x. Inmatning av felaktig kod 49

Tabell 2: Resterande meddelande f¨or varje handling efter filtrering.

Samtliga handlingar f¨orutom l˚asning via fysisk knapp hade enligt vald filtrering av-vikande meddelande. Inmatning av felaktig kod hade enbart ett bortfall. Interaktion via mobilapplikationen hade l¨agst antal lika meddelande med 35 f¨or uppl˚asning och 31 f¨or l˚asning. Interaktion via hemsidan hade ett relativt litet antal bortfall med 43 f¨or l˚asning och 46 f¨or uppl˚asning. Fysisk interaktion med d¨orren i form av ¨oppnande och st¨angande hade 39 respektive 33 homogena meddelanden. Uppl˚asning med kod och nyckelbricka hade 38 respektive 43 honomgena meddelande.

N¨amnv¨art ¨ar att filtrering enligt den valda metoden f˚ar ett v¨aldigt smalt f¨onster f¨or vad som ¨ar att betrakta som normalv¨arden vid s˚a j¨amna resultat som de procentuella likheterna uppvisat. F¨or en majoritet av handlingarna var de procentuella likheterna s˚a j¨amna att b˚ade den f¨orsta kvartilen och den tredje kvartilen f¨oll p˚a samma v¨arde, vilket resulterar i ett kvartilavst˚and p˚a noll och d¨armed ett spann f¨or normalv¨arden p˚a endast detta specifika v¨arde.1 Genom denna h¨andelse har ¨aven en del meddelande med h¨ogre

likheter ¨an medianen (vilket tycks kunna attribueras slumpen) filtrerats bort. Filtreringen tycks dock vara v¨aldigt effektiv i bem¨arkelsen att samtliga meddelande med en atypisk m¨angd paket filtrerats bort, resulterande i en homogen upps¨attning data best˚aende av en majoritet av de insamlade m¨atv¨ardena.

Vid j¨amf¨orande med antal paket per meddelande (tabell 1) finns det ett eventuellt m¨onster relaterat till ett st¨orre bortfall vid ett st¨orre antal paket per meddelande. Inter-aktion via hemsidan avviker dock fr˚an detta m¨onster och har ett relativt litet bortfall f¨or b˚ade l˚asning och uppl˚asning trots en paketm¨angd p˚a sex per meddelande. Det ¨ar dock inte osannolikt att det eventuella m¨onstret ¨ar slumpm¨assigt.

6.3 Sekventiella likheter

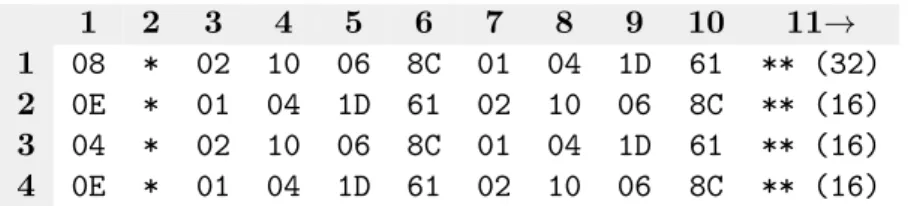

Den djupare analysen av m¨onstren i datan p˚avisar f¨oruts¨agbarheten hos de s¨anda med-delandena f¨or varje handling. Tabellerna 3-12 visar de konstanta m¨onster som funnits. I

1

q1−1.5(q1− q3) ≤ x ≤ q3+ 1.5(q1− q3), q1= q3⇒ q1= q3≤ x ≤ q3= q1⇒ x= q1= q3

tabellen representerar varje rad ett datapaket inom det unders¨okta meddelandet och varje kolumn representerar en byte i datapaketet. Celler inneh˚aller den hexadecimala represen-tationen av de v¨arden som varit konstanta f¨or samtliga meddelande inom kategorin. De byte vars inneh˚all ej varit konstant har markerats med en eller flera asterisker (*) f¨or vidare analys.

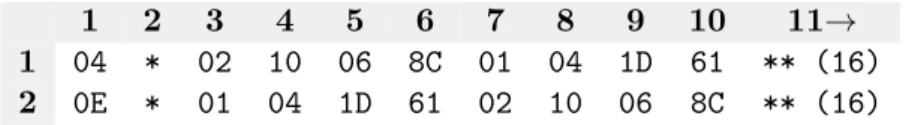

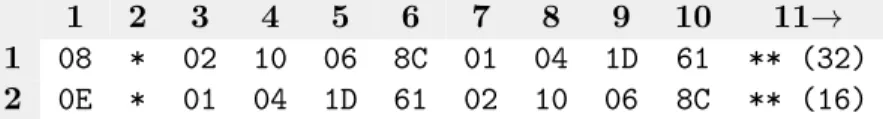

i. Uppl˚asning med kod

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (32) 2 0E * 01 04 1D 61 02 10 06 8C ** (16) 3 04 * 02 10 06 8C 01 04 1D 61 ** (16) 4 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 3: Sammanst¨allning av data f¨or uppl˚asning med kod.

ii. Uppl˚asning med nyckelbricka

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (32) 2 0E * 01 04 1D 61 02 10 06 8C ** (16) 3 04 * 02 10 06 8C 01 04 1D 61 ** (16) 4 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 4: Sammanst¨allning av data f¨or uppl˚asning med nyckelbricka.

iii. Uppl˚asning via hemsidan

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (16) 2 0C * 01 04 1D 61 02 10 06 8C ** (16) 3 0E * 01 04 1D 61 02 10 06 8C ** (16) 4 0C * 02 10 06 8C 01 04 1D 61 ** (16) 5 04 * 02 10 06 8C 01 04 1D 61 ** (16) 6 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 5: Sammanst¨allning av data f¨or uppl˚asning via hemsidan.

iv. Uppl˚asning via mobilapplikationen 1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (16) 2 0C * 01 04 1D 61 02 10 06 8C ** (16) 3 0E * 01 04 1D 61 02 10 06 8C ** (16) 4 0C * 02 10 06 8C 01 04 1D 61 ** (16) 5 04 * 02 10 06 8C 01 04 1D 61 ** (16) 6 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 6: Sammanst¨allning av data f¨or uppl˚asning via mobilapplikationen.

v. L˚asning via fysisk knapp

1 2 3 4 5 6 7 8 9 10 11→ 1 04 * 02 10 06 8C 01 04 1D 61 ** (16) 2 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 7: Sammanst¨allning av data f¨or l˚asning via fysisk knapp.

vi. L˚asning via hemsidan

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (16) 2 0C * 01 04 1D 61 02 10 06 8C ** (16) 3 0E * 01 04 1D 61 02 10 06 8C ** (16) 4 0C * 02 10 06 8C 01 04 1D 61 ** (16) 5 04 * 02 10 06 8C 01 04 1D 61 ** (16) 6 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 8: Sammanst¨allning av data f¨or l˚asning via hemsidan.

vii. L˚asning via mobilapplikationen

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (16) 2 0C * 01 04 1D 61 02 10 06 8C ** (16) 3 0E * 01 04 1D 61 02 10 06 8C ** (16) 4 0C * 02 10 06 8C 01 04 1D 61 ** (16) 5 04 * 02 10 06 8C 01 04 1D 61 ** (16) 6 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 9: Sammanst¨allning av data f¨or l˚asning via mobilapplikationen.

viii. ¨Oppnande av d¨orr 1 2 3 4 5 6 7 8 9 10 11→ 1 0C * 02 10 06 8C 01 04 1D 61 ** (16) 2 0E * 01 04 1D 61 02 10 06 8C ** (16) 3 04 * 02 10 06 8C 01 04 1D 61 ** (16) 4 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 10: Sammanst¨allning av data f¨or ¨oppnande av d¨orr.

ix. St¨angande av d¨orr

1 2 3 4 5 6 7 8 9 10 11→ 1 0C * 02 10 06 8C 01 04 1D 61 ** (16) 2 0C * 01 04 1D 61 02 10 06 8C ** (16) 3 0E * 01 04 1D 61 02 10 06 8C ** (16) 4 0C * 02 10 06 8C 01 04 1D 61 ** (16) 5 04 * 02 10 06 8C 01 04 1D 61 ** (16) 6 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 11: Sammanst¨allning av data f¨or st¨angande av d¨orr.

x. Inmatning av felaktig kod

1 2 3 4 5 6 7 8 9 10 11→ 1 08 * 02 10 06 8C 01 04 1D 61 ** (32) 2 0E * 01 04 1D 61 02 10 06 8C ** (16)

Tabell 12: Sammanst¨allning av data f¨or inmatning av felaktig kod.

Utifr˚an resultatet presenterat i tabellerna framg˚ar att varje meddelande, uppdelat efter handling, best˚ar av ett konstant antal datapaket med nio gemensamma byte. ¨Aven byte nummer tv˚a (*) uppvisar n˚agon form av m¨onster i form av variabelt inneh˚all p˚a ett av ˚atta m¨ojliga v¨arden. Dessa ˚atta v¨arden ¨ar gemensamt ˚aterkommande f¨or samtliga handlingar. Byte nummer elva och fram˚at (**) uppvisar dock inga gemensamma drag, men ¨ar av varierande l¨angd, vilken presenterats inom parentes i tabellen.

L¨angderna p˚a den icke-regulj¨ara datan sist i varje paket ¨ar antingen 16 eller 32 byte beroende p˚a meddelandetyp. Blockstorleken f¨or den standardiserade krypteringsalgorit-men AES -128 ¨ar 128 bit [23], eller 16 byte, vilket leder till att data krypterad med denna algoritm f˚ar en l¨angd p˚a en multipel av 16 byte. Detta antyder m¨ojligtvis att denna sista del av varje datapaket utg¨or paketets payload, krypterad med AES-128. Det som befinner sig framf¨or detta ¨ar d˚a troligtvis en okrypterad header med metadata p˚a tio byte. Att den kompletta datam¨angden inte ¨ar fullst¨andigt krypterad visar att den problematik g¨allande kryptering som Notra m.fl. [19] unders¨okt fortfarande ¨ar aktuell. Det faktum att majorite-ten av datan i meddelandena ¨ar krypterad skyddar dock eventuellt mot att en avlyssnare

i klartext hade kunnat tillgodog¨ora sig detaljerad information om hush˚allet, efterliknat meddelandet eller direkt manipulerat systemet.

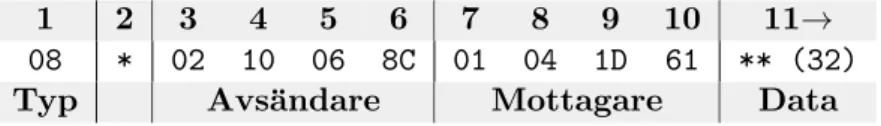

Majoriteten av den f¨ormodade headern tycks best˚a av identifikationsinformation f¨or avs¨andare (byte tre till sex) och mottagare (byte sju till tio), d˚a v¨ardena i dessa kolumner byter plats f¨or vad som antas vara ett svarsmeddelande. Utifr˚an detta antagande kan vidare antas att paketets f¨orsta byte representerar en pakettyp, d˚a den typiskt ¨ar 0E f¨or svarsmeddelande och i annat fall varierar. Vad paketets andra byte representerar f¨orblir oklart. Tabell 13 visar en sammanst¨allning av paketets f¨ormodade uppdelning.

1 2 3 4 5 6 7 8 9 10 11→ 08 * 02 10 06 8C 01 04 1D 61 ** (32) Typ Avs¨andare Mottagare Data

Tabell 13: Sammanst¨allning av ett pakets f¨ormodade delar.

Utifr˚an detta kan en obeh¨orig avlyssnare identifiera ett d¨orrl˚as och tillh¨orande router inom ett specifikt hush˚all genom att under p˚ag˚aende avlyssning medvetet sl˚a in fel kod p˚a d¨orren. Utifr˚an vetskapen att ett meddelande s¨ants ut vid just denna tidpunkt kan d¨orrl˚aset identifieras genom det ID f¨or avs¨andare som headern inneh˚aller. Den tillh¨orande routern kan p˚a samma s¨att identifieras utifr˚an det ID f¨or mottagare som finns i samma header. Med vetskapen om dessa ID kan samtliga meddelande inom systemet som inte r¨or d¨orrl˚aset filtreras bort. Om hush˚allet har flera s˚adana d¨orrl˚as kan dessa ¨aven s¨arskiljas. Om systemet finns installerat i flera hush˚all i samma omr˚ade kan denna metod ocks˚a utnyttjas f¨or att s¨arskilja p˚a hush˚allen.

6.4 Kategoriska j¨amf¨orelser

I detta kapitel presenteras resultatet av den manuella j¨amf¨orelsen av kommunikationen presenterad i tabellerna 3-12. F¨orst presenteras vilka likheter som funnits och inom vilka handlingar de finns. Detta f¨oljs upp av de skillnader som finns mellan de olika handlingarna. 6.4.1 Likheter

Detta avsnitt presenterar de likheter som funnits inom olika handlingar efter manuell analys av tabellerna 3-12.

Likheter mellan uppl˚asning och l˚asning via hemsida och mobilapplikation J¨amf¨orelse av tabellerna visar att tabell 5, 6, 8 och 9, tillh¨orande uppl˚asning och l˚asning via hemsida och mobilapplikation, ¨ar identiska vad g¨aller byte-representation i hexadecimaler. Handlingarna delar ¨aven en meddelandel¨angd p˚a sex paket per meddelande. Detta inneb¨ar att kommunikationen mellan d¨orrl˚as och router vid interaktion via dessa medel inte kan s¨arskiljas. Anledningen till att meddelandena ¨ar lika beror eventuellt p˚a det faktum att kommunikationen g˚ar via tillverkarens tj¨anst (beskrivet i 3.1.2) och att handlingarna f¨or hemsida och mobilapplikation behandlas p˚a samma s¨att oavsett anv¨andarens gr¨anssnitt.

Likheter mellan uppl˚asning med kod och nyckelbricka

J¨amf¨orelse av tabellerna visar ¨aven att tabell 3 och 4, tillh¨orande uppl˚asning med kod och uppl˚asning med nyckelbricka, ¨ar identiska vad g¨aller byte-representation i hexadeci-maler och meddelandel¨angd vilket medf¨or att handlingarna inte kan s¨arskiljas. Medde-landel¨angden f¨or handlingarna ¨ar sex paket per meddelande. Att kommunikationen f¨or handlingarna ¨ar lika tyder p˚a att d¨orren meddelar systemet efter att d¨orren behandlat informationen den f˚ar fr˚an knappsatsen alternativt nyckelbrickan.

Likheter mellan ¨oppnande och st¨angande av d¨orr ¨

Oppnande av d¨orr och st¨angande av d¨orr, presenterat i tabell 10 och 11, visar ocks˚a p˚a likheter. Vid kommunikation f¨or dessa handlingar ¨ar det f¨orsta paketets f¨orsta byte alltid representerad som 0C, vilket enbart ¨ar gemensamt f¨or dessa tv˚a handlingar. Detta ¨ar dock den enda funna likheten f¨or dessa tv˚a handlingar.

6.4.2 Skillnader

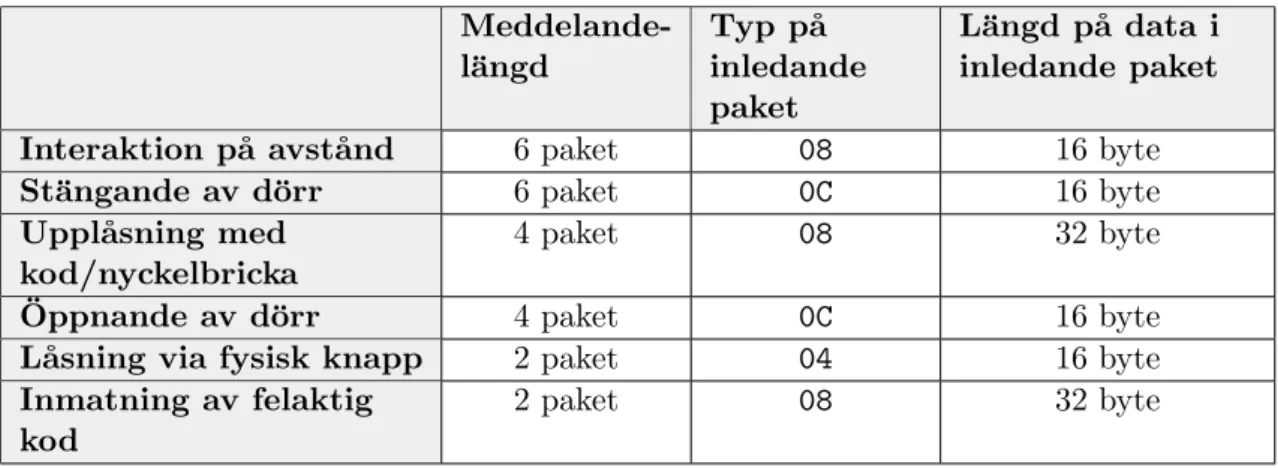

Utifr˚an de identifierade likheterna har kategorier av handlingar som ¨ar identifierbara som olika tagits fram. Nedan presenteras de skillnader som ¨ar identifierade i tabellerna 3-12 utifr˚an de unika kategorierna.

Meddelande-l¨angd Typ p˚a inledande paket L¨angd p˚a data i inledande paket

Interaktion p˚a avst˚and 6 paket 08 16 byte St¨angande av d¨orr 6 paket 0C 16 byte Uppl˚asning med

kod/nyckelbricka

4 paket 08 32 byte

¨

Oppnande av d¨orr 4 paket 0C 16 byte L˚asning via fysisk knapp 2 paket 04 16 byte Inmatning av felaktig

kod

2 paket 08 32 byte

Tabell 14: Identifierbara interaktionskategorier.

Tabell 14 visar kombinationen av de v¨arden som tillsammans utg¨or en unik sam-mans¨attning. “Meddelandel¨angd” visar det antal paket som utg¨or varje meddelande. “Typ p˚a inledande paket” visar den byte som kommer f¨orst i meddelandets inledande paketet. “L¨angd p˚a inledande paket” visar storleken i byte av den data som s¨ands i meddelandets f¨orsta paket.

Resultatet i ovanst˚aende tabell kan anv¨andas f¨or att identifiera ett godtyckligt av-lyssnat meddelande och placera det inom ramarna f¨or n˚agon av de sex definierade hand-lingskategorierna genom olika kombinationer av dessa tre m˚att. Exempelvis kan medde-landel¨angden (m¨att i antal paket) unders¨okas f¨or att placera meddelandet i n˚agon av tv˚a kategorier med denna meddelandel¨angd. Vidare kan sedan pakettypen f¨or det inledan-de paketet, inledan-det vill s¨aga inledan-det inledaninledan-de paketets f¨orsta byte, uninledan-ders¨okas f¨or att placera

meddelandet i en specifik kategori. En kombination av v¨arden ur dessa tv˚a kolumner ¨ar i samtliga fall tillr¨ackligt f¨or att entydigt identifiera korrekt kategori. Andra kombinationer ¨

ar inte lika s¨akra, men kan i en del fall anv¨andas f¨or att s¨akerst¨alla meddelandetypen. En kombination av meddelandel¨angd och datal¨angd p˚a det inledande paketet kan anv¨andas f¨or att entydigt kategorisera meddelande inom fyra av de sex kategorierna och en kombi-nation av typ och l¨angd p˚a datan i det inledande paketet placerar meddelanden entydigt i tv˚a av sex fall. I ¨ovriga fall finns med dessa kombinationer tv˚a m¨ojliga kategoriseringar f¨or meddelandet.

Vid full kryptering av meddelande hade m˚attet f¨or typ p˚a inledande paket inte varit m¨ojligt att avl¨asa och l¨angden p˚a datadelen i det inledande paketet hade inte g˚att att urskilja fr˚an resterande del av paketet. Den totala paketl¨angden hade, om fullst¨andigt krypterat med AES-128, blivit en multipel av 16 byte [23]. Vad paketl¨angden faktiskt blivit g˚ar inte att f¨orutse p˚a grund av headerns l¨angd p˚a tio byte (vilket inte ¨ar en multipel av 16 byte) och det faktum att datans faktiska l¨angd ¨ar ok¨and. Paketl¨angden hade s˚aledes kunnat variera mellan 16 byte om datan varit maximalt sex byte l˚ang och 48 byte om datan varit 32 byte l˚ang. L¨angre meddelande kan inte f¨orekomma d˚a inget paket inneh˚aller mer ¨

an 32 byte data.

Trots fullst¨andig kryptering hade det dock varit m¨ojligt att identifiera paketl¨angden f¨or meddelande, vilket r¨ackt f¨or att placera meddelanden i n˚agon av tv˚a kategorier. Beroende p˚a vad paketl¨angderna blivit efter denna kryptering hade detta m˚att eventuellt kunnat anv¨andas f¨or att vidare specificera kategoriseringen av meddelanden. P˚alitligheten f¨or detta g˚ar inte att f¨orutse p˚a grund av ovissheten kring paketl¨angden, men kan spekuleras vara liknande den f¨or kombinationen av meddelandel¨angd och nuvarande datal¨angd.

Det faktum att en kategorisering hade varit m¨ojlig och d¨armed m¨ojliggjort utvinnande av n˚agon typ av information trots fullst¨andig kryptering ¨ar i enlighet med vad Srinivasan m.fl. [24] kommer fram till i sina experiment. D˚a utf¨orandet av attacken inte ¨ar baserad p˚a samma tillv¨agag˚angss¨att bekr¨aftar det ¨aven den upplysning av andra eventuella attac-ker som f¨orfattarna g¨or. Resultatet utifr˚an d¨orrens r˚adande kryptering tillsammans med loggning av tidsintervall f¨or interaktion hade kunnat utnyttjas f¨or att f˚a fram ett liknande resultat som Srinivasan m.fl. f˚ar fram n¨ar de loggar tidsintervallet mellan interaktionen med enheter f¨or att se vilka enheter som befinner sig i samma rum. D˚a d¨orrl˚asets posi-tion redan ¨ar k¨and hade loggningen av tidsintervallet ist¨allet kunnat anv¨andas f¨or att se hur ofta det interageras med d¨orren och vilken typ av handling som utf¨ors och d¨armed eventuellt kunnat bidra till att g¨ora en kvalificerad gissning ang˚aende antalet boende.

7

Diskussion

Den egna studiens resultat bekr¨aftar de resultat som presenterats i tidigare studier, n¨amli-gen att information g˚ar att utvinna fr˚an kommunikationen i en smart hem-milj¨o. Trots det faktum att majoriteten av inneh˚allet i de paket som utg¨or kommunikationen, d¨aribland dess payload, visat sig vara krypterat har sex urskiljbara kategorier av tio olika interaktio-ner med d¨orren identifierats. Denna urskiljbarhet kan eventuellt utnyttjas av illasinnade avlyssnare.

Genom att avlyssna kommunikationen kan en person f¨ora loggar ¨over de interaktioner som sker med d¨orrl˚aset och d¨armed, likt de experiment Srinivasan m.fl. [24] utf¨or, trots kryptering kartl¨agga aktiviteter f¨or ett hem. Exempelvis kan en sekvens i form av ¨oppnande av d¨orr, st¨angande av d¨orr och l˚asande av d¨orr via fysisk knapp visa n¨ar en person l¨amnar sitt hem vid en viss tidpunkt. Denna information kan ¨aven utnyttjas f¨or att g¨ora en kvalificerad gissning om ifall en person bor ensam eller inte. Om n¨amnd sekvens under en l¨angre tid inte ˚aterupprepas f¨orr¨an sekvensen f¨or uppl˚asning med kod/nyckelbricka och ¨

oppnande av d¨orr sker kan ett antagande g¨oras att det endast bor en person i hush˚allet. ¨

Aven vid ett oj¨amnt antal av n¨amnda sekvenser kan dessa utnyttjas f¨or att registrera tidsspannet f¨or n¨ar ett hem eventuellt st˚ar tomt.

Omfattande interaktion p˚a avst˚and kan ¨aven antyda att en person s¨allan ¨ar n¨ara sitt hem, varvid upprepande interaktion p˚a avst˚and f¨oljt av ¨oppnande av d¨orr kan visa att en person befinner sig p˚a annan ort och ¨oppnar d¨orren f¨or en hj¨alpreda i hemmet. ¨Aven pl¨otslig avsaknad av interaktion med hemmet avsl¨ojar om en person/familj befinner sig p˚a annan ort.

Kombinationen av att interaktionen f¨or inmatning av felaktig kod kan identifieras, tillsammans med det faktum att kommunikationen avsl¨ojar b˚ade avs¨andarens och motta-garens unika ID, medf¨or att en person kan g˚a fram till d¨orren och sl˚a in fel kod, registrera tidpunkten f¨or interaktionen och sedan i efterhand se till den avlyssnade kommunikationen f¨or att identifiera specifikt vilken d¨orr som tillh¨or vilket hem.

Den egna studiens genomf¨orande, med fokus specifikt p˚a d¨orrl˚aset, kan sannolikt ap-pliceras p˚a andra enheter inom det smarta hemmet. Det g˚ar dock att argumentera att d¨orrl˚aset p˚a grund av sin konstruktion, d¨ar en del av enheten ¨ar placerad utanf¨or hem-met, l¨attare kan identifieras och d¨armed l¨attare kan uts¨attas f¨or avlyssningsattacker under i ¨ovrigt lika f¨oruts¨attningar vad g¨aller kommunikation och kryptering.

Efterhand som marknaden f¨or smarta hem forts¨atter att v¨axa finns en risk att mark-naden blir m˚al f¨or organiserad brottslighet, i synnerhet om kommunikationen inte kan d¨oljas eller fullst¨andigt krypteras. Ett relativt billigt, litet och enkelt avlyssningssystem kan skapas av en generisk radiomottagare likt den som anv¨ants i den egna studien till-sammans med en simpel enkortsdator, exempelvis en Raspberry Pi. Dessa system hade varit sv˚ara att uppt¨acka och hade systematiskt kunnat placeras till exempel i buskar i bostadsomr˚aden, varp˚a en eller ett f˚atal personer hade kunnat registrera boendes interak-tioner med hem i ett st¨orre omr˚ade. Denna information hade sedan kunnat utnyttjats f¨or att prioritera hem l¨ampliga f¨or inbrott. Finnandet av ett s˚adant system hade ¨aven varit sv˚art att koppla till en person, vilket medf¨or att utf¨orandet av avlyssnandet i sig inte hade utgjort n˚agon st¨orre risk f¨or eventuella brottsut¨ovare.

Problematiken med avlyssning kan eventuellt vara sv˚arl¨ost med tanke p˚a de kompro-misser f¨or s¨akerhet, prestanda och anv¨andbarhet som enligt Sommerville [21] kr¨avs vid

design och utvecklande av ett system. Fullst¨andig kryptering av kommunikationen hade kr¨avt mer processorkraft av d¨orrl˚aset vilket hade kunnat f˚a konsekvenser i form av dy-rare produktion och/eller l¨angre v¨antetid f¨or de boende. Dydy-rare produktion av d¨orrl˚aset hade med all sannolikhet resulterat i en h¨ogre kostnad f¨or konsumenter. Samtidigt finns det h¨avdat av Ben-Asher m.fl. [4] att en s¨akerhetsfunktion som inf¨or v¨antetid riskerar att uppfattas som distraherande och att systemets anv¨andbarhet och ¨onskv¨ardhet s¨anks. Eventuellt hade en ¨okad v¨antetid f¨or ett d¨orrl˚as varit extra p˚atagligt d˚a systemet inte ¨

ar en id´e som ligger utanf¨or ramarna f¨or en aktuell vardagsaktivitet utan hade riskerat j¨amf¨oras med den konventionella d¨orrl˚aset d¨ar anv¨andaren ¨ar van vid direkt interaktion och systemet hade d˚a kunnat upplevas som d˚aligt.

B˚ade dyrare system och l¨angre v¨antetid hade kunnat medf¨ora att smarta d¨orrl˚ as-system i sin nuvarande form inte l¨angre hade haft en tillr¨ackligt stor m˚algrupp f¨or att vara en lukrativ satsning f¨or industrin. Detta inneb¨ar att n¨amnd kompromiss f¨or design, som p˚averkar kommunikationen, i nul¨aget eventuellt ¨ar sv˚ar att undvika.

N˚agra olika, potentiella l¨osningar utifr˚an den kompromiss som kan kr¨avas f¨or att f˚a en l¨osning genomf¨orbar kan t¨ankas. En m¨ojlig ˚atg¨ard f¨or att f¨orhindra, eller ˚atminstone f¨orsv˚ara, avlyssningen ¨ar att l˚ata systemet skicka sporadiska meddelande vid of¨oruts¨agbara tillf¨allen trots att ingen interaktion sker. Dessa meddelande b¨or d˚a efterlikna de medde-lande som s¨ands vid olika typer av interaktion, med skillnaden att den krypterade delen av meddelandet inneh˚allit information som instruerat mottagaren att ingen handling faktiskt utf¨orts. Denna information hade d˚a varit otillg¨anglig f¨or en utomst˚aende avlyssnare och de ¨akta interaktionerna hade s˚aledes inte kunnat urskiljas.

F¨or att f¨orsv˚ara s¨arskiljande av olika typer av interaktion b¨or kommunikationen fyllas ut med betydelsel¨os data f¨or att s¨akerst¨alla en enhetlig l¨angd f¨or samtliga meddelande. Enbart denna ˚atg¨ard hade i detta fall begr¨ansat kategoriseringen till tre kategorier. F¨or att helt om¨ojligg¨ora denna typ av kategorisering beh¨over ¨aven meddelandenas f¨orsta byte inkluderas i den krypterade delen av paketet.

Noterbart ¨ar att den egna studien inte finner resultat som direkt utg¨or n˚agon s¨akerhets-risk likt de brister Notra m.fl. [19] h¨anvisar till d¨ar kommunikationen kunnat avl¨asas i klartext, krypteringen varit svag och tr˚adl¨os interaktion av obeh¨origa kunnat ske. Det kan likv¨al ifr˚agas¨attas om de boende ¨ar bekv¨ama med att personer kan registrera n¨ar de befinner sig hemma eller inte och eventuellt kan detta skapa problematik kring sinnesro likt den beskriven i uppsatsens inledning. Kommunikationen som avl¨ases i detta fall kan s˚aledes snarare ses som ett eventuellt integritetsproblem, vilket dock ¨ar en mer subjektiv fr˚aga.

Subjektiviteten kring integritetskrav kan ses p˚a exempelvis sociala medier, d¨ar olika anv¨andare ¨ar bekv¨ama med att dela olika m¨angder och niv˚aer av personlig information. Samma problematik kan dessutom ˚aterfinnas vid internetanv¨andning i allm¨anhet, d¨ar myc-ket information konstant samlas in om likgiltiga eller ovetande personer. Huruvida avlyss-ningsm¨ojligheten uppfattas som ett faktiskt problem f¨or integriteten ¨ar d¨armed n˚agot som varje konsument f˚ar ta st¨allning till, samt besluta sig f¨or betydelsen av integritet och vilka integritetskrav de sj¨alv st¨aller.

8

Slutsatser och vidare forskning

Detta kapitel avser svara p˚a den fr˚agest¨allning som presenteras i kapitel 1.2 f¨oljt av f¨orfattarnas f¨orslag till vidare forskning inom omr˚adet och specifikt f¨or det unders¨okta systemet.

8.1 Slutsatser

Unders¨okningen visar att det ¨ar m¨ojligt f¨or utomst˚aende att utvinna information fr˚an d¨orrens kommunikation. Cirka 70% av d¨orrens kommunikation ¨ar krypterad med vad som tycks vara AES-128 och meddelandenas faktiska payload g˚ar i s˚a fall inte att utvinna inom rimlig tid. Den information som kan utvinnas ¨ar metadata om kommunikationen i form av meddelandel¨angd (antal paket per meddelande), typ p˚a paketen och l¨angd p˚a datan i paketen. Denna information kan utnyttjas f¨or att kategorisera interaktionen med d¨orren i sex olika kategorier: interaktion p˚a avst˚and, st¨angande av d¨orr, uppl˚asning med kod/nyckelbricka, ¨oppnande av d¨orr, l˚asning via fysisk knapp och inmatning av felaktig kod.

Utifr˚an den metodik som anv¨ants i unders¨okningen kan f¨oruts¨attningarna f¨or att utvin-na information t¨ankas vara en teknisk bakgrund med erfarenhet av radiosigutvin-nalbehandling. Vidare kr¨avs h˚ardvara kapabel att avlyssna radiosignaler p˚a den av systemet anv¨anda frekvensen och kunskapen att konfigurera mjukvara f¨or att avkoda signalerna. F¨or konfi-guration av avlyssningsutrustningen kr¨avs ¨aven tillg˚ang till ett exemplar av systemet.

8.2 Vidare forskning

F¨or vidare forskning kan ¨ovriga aspekter av kommunikationen unders¨okas, s˚a som kom-munikationen mellan resterande delar av systemet eller andra m¨ojliga slutsatser utifr˚an den tillg¨angliga informationen. ¨Aven den fysiska aspekten av l˚asets s¨akerhet kan t¨ankas unders¨okas f¨or att uppn˚a en komplett s¨akerhetsutv¨ardering.

Inom smarta hem-omr˚adet kan det vara av intresse att utf¨ora liknande unders¨okningar p˚a andra enheter inom hemmet f¨or att kontrollera till vilken utstr¨ackning denna typ av problem existerar inom omr˚adet.

I syfte att l¨osa problemet kring utvinning av k¨anslig information ¨ar det betydelsefullt att unders¨oka gr¨anserna f¨or problematiken kring design, s˚asom hur mycket prestanda som anv¨andaren ¨ar beredd att offra f¨or fullgod s¨akerhet och integritet eller hur stor merkost-nad som accepteras f¨or att ¨aven bibeh˚alla anv¨andbarheten. En genomf¨orbarhetsanalys av alternativa l¨osningarna likt de som f¨oreslagits i kapitel 7 ¨ar ocks˚a av vikt.

9

Referenser

[1] M.R. Alam, M.B.I. Reaz och M.A.M. Ali. ”A Review of Smart Homes - Past, Present, and Future”. I: Systems, Man, and Cybernetics, Part C: Applications and

Reviews, IEEE Transactions on 42.6 (nov. 2012), s. 1190–1203. issn: 1094-6977.

doi: 10.1109/TSMCC.2012.2189204.

[2] Nazmiye Balta-Ozkan m. fl. ”Social barriers to the adoption of smart homes”. I:

Energy Policy 63 (2013), s. 363–374. issn: 0301-4215. doi:

http://dx.doi.org/10.1016/j.enpol.2013.08.043. url: http://www. sciencedirect.com/science/article/pii/S0301421513008471.

[3] Louise Barkhuus och Anind Dey. ”Is Context-Aware Computing Taking Control away from the User? Three Levels of Interactivity Examined”. English. I: UbiComp

2003: Ubiquitous Computing. Utg. av AnindK. Dey, Albrecht Schmidt och

JosephF. McCarthy. Vol. 2864. Lecture Notes in Computer Science. Springer Berlin Heidelberg, 2003, s. 149–156. isbn: 978-3-540-20301-8. doi:

10.1007/978-3-540-39653-6_12. url: http://dx.doi.org/10.1007/ 978-3-540-39653-6_12.

[4] N. Ben-Asher m. fl. ”An Experimental System for Studying the Tradeoff between Usability and Security”. I: Availability, Reliability and Security, 2009. ARES ’09.

International Conference on. Mars 2009, s. 882–887. doi: 10.1109/ARES.2009.174.

[5] A.Z. Broder. ”On the resemblance and containment of documents”. I: Compression

and Complexity of Sequences 1997. Proceedings. Juni 1997, s. 21–29. doi:

10.1109/SEQUEN.1997.666900.

[6] A.J. Bernheim Brush m. fl. ”Home Automation in the Wild: Challenges and Opportunities”. I: Proceedings of the SIGCHI Conference on Human Factors in

Computing Systems. CHI ’11. Vancouver, BC, Canada: ACM, 2011, s. 2115–2124.

isbn: 978-1-4503-0228-9. doi: 10.1145/1978942.1979249. url: http://doi.acm. org/10.1145/1978942.1979249.

[7] N. Dhanjani. Hacking Lightbulbs. url: http://www.dhanjani.com/docs/Hacking %20Lighbulbs%20Hue%20Dhanjani%202013.pdf(h¨amtad 2015-04-06).

[8] N. Dhanjani. Reconsidering the perimeter security argument. url: http://www. dhanjani.com/docs/Reconsidering%20the%20Perimeter%20Security

%20Argument.pdf(h¨amtad 2015-04-06).

[9] Oxford Dictionaries. definition of smart home in English from the Oxford

dictionary. url: http://www.oxforddictionaries.com/definition/english/

smart-home(h¨amtad 2015-03-09).

[10] William Green m. fl. ”Capturing User Requirements for an Integrated Home Environment”. I: Proceedings of the Third Nordic Conference on Human-computer

Interaction. NordiCHI ’04. Tampere, Finland: ACM, 2004, s. 255–258. isbn:

1-58113-857-1. doi: 10.1145/1028014.1028053. url: http://doi.acm.org/10. 1145/1028014.1028053.

[11] Tom Hargreaves och Charlie Wilson. ”Who uses smart home technologies?

Representations of users by the smart home industry”. I: eceee 2013 Summer Study

– Rething, renew, restart. Toulon/Hy`eres, France: eceee, 2013, s. 1769–1780. isbn:

978-91-980482-3-0. url: http://proceedings.eceee.org/papers/ proceedings2013/6-241-13_Hargreaves.pdf.

[12] Michael Herczeg. ”The Smart, the Intelligent and the Wise: Roles and Values of Interactive Technologies”. I: Proceedings of the First International Conference on

Intelligent Interactive Technologies and Multimedia. IITM ’10. Allahabad, India:

ACM, 2010, s. 17–26. isbn: 978-1-4503-0408-5. doi: 10.1145/1963564.1963567. url: http://doi.acm.org/10.1145/1963564.1963567.

[13] Il-kyu Hwang och Jin-wook Baek. ”Wireless access monitoring and control system based on digital door lock”. I: Consumer Electronics, IEEE Transactions on 53.4 (nov. 2007), s. 1724–1730. issn: 0098-3063. doi: 10.1109/TCE.2007.4429276. [14] Business Insider Inc. THE CONNECTED-HOME REPORT: Forecasts And

Growth Trends For The Leading ’Internet Of Things’ Market. url: http://uk.

businessinsider.com/connected-home-forecasts-and-growth-2014-9 (h¨amtad 2015-03-30).

[15] K. Islam, Weiming Shen och Xianbin Wang. ”Security and privacy considerations for Wireless Sensor Networks in smart home environments”. I: Computer Supported

Cooperative Work in Design (CSCWD), 2012 IEEE 16th International Conference on. Maj 2012, s. 626–633. doi: 10.1109/CSCWD.2012.6221884.

[16] Li Jiang, Da-you Liu och Bo Yang. ”Smart home research”. I: Machine Learning

and Cybernetics, 2004. Proceedings of 2004 International Conference on. Vol. 2.

Aug. 2004, 659–663 vol.2. doi: 10.1109/ICMLC.2004.1382266.

[17] Ming Li m. fl. ”The similarity metric”. I: Information Theory, IEEE Transactions

on 50.12 (dec. 2004), s. 3250–3264. issn: 0018-9448. doi:

10.1109/TIT.2004.838101.

[18] Sarah Mennicken, Jo Vermeulen och Elaine M. Huang. ”From Today’s Augmented Houses to Tomorrow’s Smart Homes: New Directions for Home Automation Research”. I: Proceedings of the 2014 ACM International Joint Conference on

Pervasive and Ubiquitous Computing. UbiComp ’14. Seattle, Washington: ACM,

2014, s. 105–115. isbn: 978-1-4503-2968-2. doi: 10.1145/2632048.2636076. url: http://doi.acm.org/10.1145/2632048.2636076.

[19] S. Notra m. fl. ”An experimental study of security and privacy risks with emerging household appliances”. I: Communications and Network Security (CNS), 2014

IEEE Conference on. Okt. 2014, s. 79–84. doi: 10.1109/CNS.2014.6997469.

[20] Yong Tae Park, P. Sthapit och Jae-Young Pyun. ”Smart digital door lock for the home automation”. I: TENCON 2009 - 2009 IEEE Region 10 Conference. Jan. 2009, s. 1–6. doi: 10.1109/TENCON.2009.5396038.

[21] Ian Sommerville. Software Engineering (9th Edition). Pearson, 2010. isbn: 9780137053469.