School of Innovation Design and Engineering

V¨

aster˚

as, Sweden

Examensarbete f¨

or h¨

ogskoleingenj¨

orsexamen i n¨

atverksteknik

DVA333

INTR˚

ANGSDETEKTERING I

PROCESSN ¨

ATVERK

Albin Fahlstr¨om

afm15001@student.mdh.seVictor Henriksson

vhn15002@student.mdh.seExaminator: Johan ˚

Akerberg

M¨alardalens H¨ogskola, V¨aster˚as, Sverige

Handledare: Mohammad Ashjaei & Sara Lundahl

M¨alardalens H¨ogskola, V¨aster˚as, Sverige

Handledare: Jonas Bergman, Joakim Flor´

en & Tilda Nordin

M¨alarenergi AB, V¨aster˚as, Sverige

Abstract

The threat against industrial networks have increased, which raises the demands on the industries cybersecurity. The industrial networks are not constructed with cybersecurity in mind, which makes these systems vulnerable to attacks. Even if the networks outer protection is deemed sufficient, the system may still be infected. This risk demands an intrusion detection system (IDS) that can identify infected components. An IDS scans all traffic of a point in the network and looks for traffic matching its detections parameters, if a match is made the IDS will send an alarm to the administrators. It can also analyze the network traffic using a behavior based method which means that the IDS will alert administrators if network activity deviates from the normal traffic flow. It is of vital essence that the IDS do not impair with the system, an outage of the industrial process can have a high cost for the industry. This report aims to put forward plans for the implementation of an IDS in one of M¨alarenergi AB’s industrial networks, this will be made using the Bro and Snort intrusion detection systems.

Sammanfattning

Hoten mot industrin¨atverken har blivit st¨orre vilket har st¨allt h¨ogre krav p˚a industriernas cybers¨akerhet. Industrin¨atverk ¨ar ofta inte konstruerade med cybers¨akerhet i ˚atanke, vilket har gjort dessa system s˚arbara mot attacker. ¨Aven om n¨atverkets yttre skydd anses gott g˚ar det inte att vara s¨aker p˚a att ett industrin¨atverk f¨orblir osmittat. Detta st¨aller krav p˚a n˚agon form av intr˚angsdetekteringssystem (IDS) som kan uppt¨acka infekterad utrustning och suspekt datatrafik i n¨atverket. En IDS skannar alla paket vid en viss punkt i n¨atverket, om IDS:en uppt¨acker n˚agot paket som matchar med dess signatur kommer den att larma en administrat¨or. IDS:en kan ¨aven anv¨anda beteendeanalys d¨ar den larmar om n¨atverksaktiviteten avviker fr˚an det normala. Det ¨ar mycket viktigt att en IDS inte orsakar avbrott i industriprocessen, om en process stannar kan det inneb¨ara stora kostnader f¨or industrin. Denna rapport syftar till att l¨amna ett l¨osningsf¨orslag p˚a en IDS-implementation till ett av M¨alarenergi AB: s processn¨atverk, l¨osningen konstruerades med hj¨alp av IDS:erna Bro och Snort.

Terminologi

Detta avsnitt syftar till att redog¨ora begrepp vilka kan anses vara of¨orst˚aeliga f¨or l¨asare. De begrepp som kommer f¨orklaras h¨ar nedan kan vara engelska ord som inte har n˚agon bra ¨overs¨attning till svenska i sammanhanget eller ovanliga svenska ord.

• Aktuator - Detta ¨ar ett st¨alldon eller reglage som utf¨or n˚agot fysiskt och skickar ett resultat i form av logiska signaler, exempelvis l¨aser av temperaturer eller ¨okar antalet varv en fl¨akt snurrar per minut. En aktuator ¨ar oftast placerad i anslutning till n˚agon typ av maskinprocess.

• Aspektserver - En typ av historikserver som bland annat skapar trendbilder f¨or att underl¨atta analysen f¨or administrat¨orerna. De h¨ar trendbilderna h¨amtas av HMI:s. • CIA - Confidentiality, Integrity och Availability. Dessa tre begrepp ¨ar k¨anda inom

n¨atverkss¨akerhetsomr˚adet f¨or att beskriva de olika delarna som skyddas och b¨or skyddas i ett n¨atverk.

• Control Server - Den ¨ar placerad mellan HMI och PLC:erna. Denna server pratar med PLC:erna som sedan tillf¨orser information vidare till HMI n¨ar de efterfr˚agar detta.

• Datamask - Det ¨ar en eller flera olika filer med skadlig kod som sprider sig fr˚an dator till dator utan att n˚agon anv¨andare g¨or n˚agot aktivt. Datamaskar kan d¨armed i m˚anga fall vara sv˚aruppt¨ackta.

• HMI - Human Machine Interface ¨ar en enhet som en anv¨andare kan interagera med, exempelvis en dator med Microsofts operativsystem Windows. P˚a datorn finns diverse programvaror d¨ar administrat¨orerna visuellt kan ¨overvaka, kontrollera och styra processerna i industrianl¨aggningen.

• Industriswitch - Oftast en mer robust variant vilket klarar tuffare klimat, exempelvis starka vibrationer eller h¨oga temperaturer.

• Lager 2-switch - En switch som hanterar datapaket utan routing. Best¨ammer datapaketets v¨ag med hj¨alp av MAC-adresser.

• LAN - Local Area Network ¨ar ett lokalt n¨atverk som ofta avskiljs p˚a n˚agot s¨att fr˚an ¨

ovriga Internet, exempelvis med en brandv¨agg.

• Open source - ¨Oppen k¨allkod vilket betyder att koden ¨ar tillg¨anglig f¨or alla att anv¨anda och se hur programmet skrivits. I vissa fall f˚ar anv¨andaren ¨aven vidareutveckla programmet beroende p˚a vad f¨or typ av licens den aktuella koden har.

• PLC - Programmable Logic Controller ¨ar en enhet som prim¨art kommunicerar med aktuatorer och ¨ovriga maskinprocesser i ett processn¨atverk genom diverse olika industrispecifika kommunikationsprotokoll, exempelvis ModBus TCP.

• SCADA - Supervisory Control And Data Acquisition anv¨ands f¨or att centralisera styrning och kontroll av alla maskinprocesser i industrianl¨aggningen.

Inneh˚

all

1 Inledning 1

2 Bakgrund 2

2.1 M¨alarenergi AB . . . 2

2.2 Industriella kontrollsystem . . . 3

2.2.1 Programmable Logic Controller . . . 4

2.2.2 Supervisory Control And Data Acquisition . . . 4

2.2.3 800xA hos M¨alarenergi AB . . . 5

2.3 Traditionella n¨atverk vs. processn¨atverk . . . 7

2.4 Kommunikationsprotokoll i processn¨atverk . . . 8

2.4.1 OLE for Process Control . . . 10

2.4.2 ModBus TCP . . . 11

2.5 Cyber-warfare . . . 12

2.6 Okade s¨¨ akerhetskrav hos industrin¨atverk . . . 13

2.7 N¨atverksattacker . . . 14

2.7.1 Reconnaissance attack . . . 14

2.7.2 Attacker mot PLC . . . 15

2.7.3 Ovriga k¨¨ anda attacker . . . 16

3 Tidigare arbeten 18 4 Fr˚agest¨allning 19 5 Metod 20 6 Etik och samh¨alleliga aspekter 21 7 Intr˚angsdetektering 22 7.1 Detekteringsmetoder . . . 22

7.2 Utslag . . . 23

7.3 Portspegling . . . 23

7.4 Intrusion Detection System . . . 24

7.5 Intrusion Prevention System . . . 25

7.6 Host-based Intrusion Detection/Prevention System . . . 25

8 Analys av intr˚angsdetekteringssystem 26 8.1 Utmaningar och m¨ojligheter . . . 26

8.1.1 Ok¨anda attacker . . . 26

8.1.2 Svagheter i OPC . . . 26

8.1.3 S˚arbara och tidsk¨ansliga processer . . . 27

8.1.4 F¨oruts¨agbar trafik . . . 27

8.1.5 Statiska IP-adresser . . . 28

8.2 Open source eller kommersiell l¨osning . . . 28

8.3 Snort . . . 29

8.3.1 Windows, Mac och Linux . . . 29

8.3.2 Komponenter . . . 29

8.3.3 Aktioner . . . 30

8.3.4 Signaturer och regler . . . 30

8.3.6 Larm och loggar . . . 32

8.4 Bro . . . 33

8.4.1 H˚ardvarukrav . . . 33

8.4.2 Komponenter . . . 33

8.4.3 Script i Bro . . . 34

9 Resultat och diskussion 35 9.1 Komponenter . . . 35

9.2 Operativsystem . . . 35

9.3 IDS eller IPS . . . 35

9.4 Detekteringsmetoder . . . 36

9.4.1 Anomali och stateful . . . 36

9.4.2 Signaturer . . . 36

9.5 Larm och loggar . . . 36

9.6 Kostnadseffektivitet . . . 37 9.7 Placering av IDS . . . 37 9.8 Rekommendation . . . 38 10 Slutsats 40 11 Framtida arbete 41 Referenser 45

Figurer

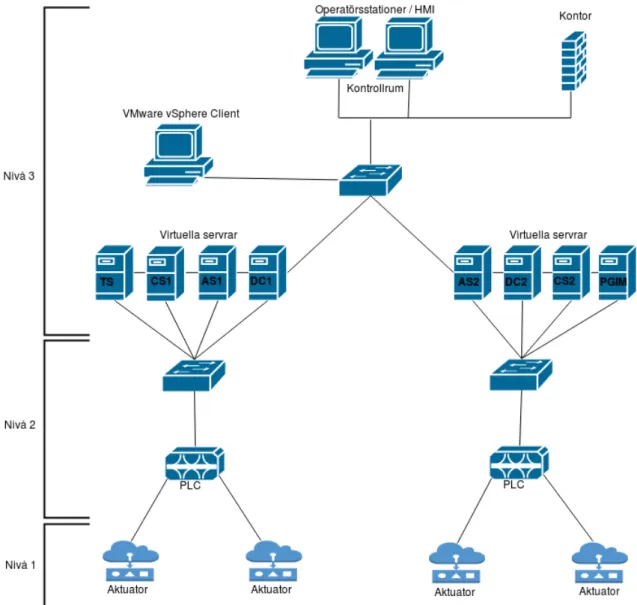

1 Visar processn¨atverkets placering i ett industrin¨atverk. . . 3 2 llustrerar en PLC:s logiska struktur med dess h˚ardvarukomponenter. . . 4 3 Illustrerar niv˚aerna i den generella industriarkitekturen. . . 5 4 Visuell ¨overblick av 800xA-arkitekturen och de olika enheterna hos

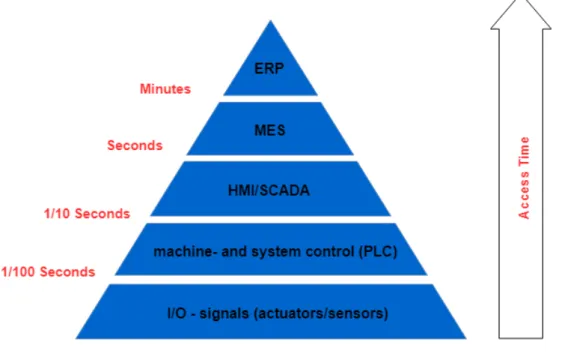

M¨alarenergi AB. . . 6 5 Illustrerar de generella tidskraven mellan de olika niv˚aerna i

industriarkitekturen. . . 9 6 Visar kommunikationsprotokollens placeringar i den generella

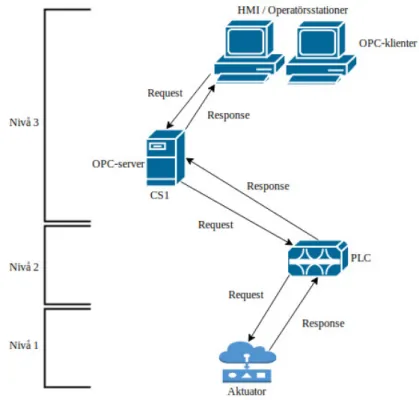

industriarkitekturen. Se figur 3 f¨or f¨orklaringar till varje bl˚a ruta. . . 10 7 OPC-DA anv¨ands n¨ar HMI vill h¨amta ett m¨atv¨arde fr˚an en process i

n¨atverket. . . 11 8 Kommunikationsmodellen och pakettyperna mellan klient och server i

ModBus TCP. . . 12 9 Visar exempel p˚a en ARP-spoofing attack. . . 16 10 Visar hur vi g˚ar fr˚an fr˚agest¨allning till ett l¨osningsf¨orslag. . . 20 11 N¨ar Dator 1 s¨ander till Dator 2 kommer switchen spegla trafiken vidare

med hj¨alp av Remote SPAN till IDS:en som ¨ar ansluten till den andra switchen. . . 23 12 Illustrerar en topologi och hur IDS kan uppt¨acka skadlig trafik med hj¨alp

av speglingsprotokollet SPAN. . . 24 13 Den skadliga trafiken som Hacker skickar kommer inte n˚a PLC:n i detta

fall. Dels f¨or att IPS ¨ar placerad in-line och dels f¨or att den agerar i realtid. 25 14 Visar en IPS som ¨ar placerad in-line vilket kan medf¨ora f¨ordr¨ojningar p˚a

datatrafiken som skickas. . . 27 15 Illustrerar en signatur i Snort med fokus p˚a ModBus TCP. . . 31 16 Blockerar IPS:en godtagen trafik finns risken att viktiga signaler inte tar

sig f¨orbi IPS:en. Detta ¨ar d¨arf¨or en s˚arbar placering. . . 35 17 Illustrerar var i processn¨atverket IDS b¨or placeras. . . 38

Tabeller

1 Prioritetsordning av CIA f¨or traditionella n¨atverk och processn¨atverk. . . . 8 2 Open source vs. kommersiell. . . 28

1

Inledning

S¨akerheten i industrin¨atverk ¨ar idag en central fr˚aga men trots detta ¨ar det fortfarande ett ibland f¨orbisett omr˚ade hos industrierna. Attacker som utf¨ors mot industrin¨atverk runt om i v¨arlden ¨ar i m˚anga fall ok¨anda vilket f¨orsv˚arar s¨akerhetsarbetet. ¨An idag existerar det m˚anga maskinprocesser i industrin¨atverken vilka anv¨ander protokoll som ¨ar framtagna innan s¨akerheten ans˚ags vara en viktig del. Detta ¨ar en av m˚anga anledningar till att industrin¨atverken har blivit utsatta f¨or angrepp. [1]

I Sverige finns det i nul¨aget s¨akerhetskrav fr˚an bland annat Svenska Kraftn¨at (SvK) och Myndigheten f¨or Samh¨allsskydd och Beredskap (MSB) p˚a industrier som bland annat levererar elektricitet [2]. Dessa s¨akerhetskrav har uppkommit p˚a grund av industriernas s˚arbarhet vilket uppm¨arksammats av tidigare attacker som till exempel Stuxnet [1]. Stuxnet ben¨amns ofta i samband med s¨akerhetsfr˚agor g¨allande industrin¨atverk som ett exempel p˚a vilka konsekvenser ett angrepp kan f˚a. Stuxnet var en attack som utf¨ordes mot en industrianl¨aggning i Iran med syftet att s¨atta kritisk infrastruktur ur spel. Attacken visade sig vara n˚agorlunda effektiv och sv˚aruppt¨ackt eftersom viruset utnyttjade ouppt¨ackta s¨akerhetsh˚al i bland annat Microsofts operativsystem Windows. Viruset spred sig v¨arlden ¨over utan anv¨andarnas vetskap. N¨ar ouppt¨ackta s¨akerhetsh˚al utnyttjas kallas de typerna av attacker internationellt f¨or zero-day-attacker.

I takt med den ¨okade digitaliseringen i samh¨allet och Internets framg˚ang har det blivit naturligt ¨aven f¨or industrier att f¨olja med i utvecklingen. Historiskt sett har industrin¨atverk mestadels varit isolerade men i och med den globala digitaliseringen har isoleringen brytits upp. Idag har industrier anslutningar till Internet vilket g¨or industrin¨atverken angripbara fr˚an hela v¨arlden. Under 2000-talet har industriv¨arlden sk˚adat en drastisk ¨okning av riktade attacker mot industrier runt om i v¨arlden som kriminella organisationer har legat bakom. [3]

M¨alarenergi AB driver ett v¨armekraftverk med huvudkontor i V¨aster˚as. M¨alarenergi f¨orser stora delar av V¨astmanlands l¨an med bland annat energi och v¨arme vilket ¨ar viktiga samh¨allsfunktioner som samh¨allet inte kan vara utan. De vill nu f¨orst¨arka befintlig s¨akerhet med intr˚angsdetekteringssystem vilket har blivit allt vanligare hos f¨oretag och organisationer. Denna rapport kommer d¨arf¨or att utreda vad M¨alarenergi kan implementera f¨or typ av intr˚angsdetekteringssystem i deras processn¨atverk, systemets prim¨ara uppgift ¨ar att komplettera deras ¨ovriga s¨akerhetsinfrastruktur. Processn¨atverket ¨

ar en del av industrin¨atverket vilket hanterar stora m¨angder datatrafik och ¨ar den delen i industrin¨atverket vilket anses mest s˚arbart mot attacker. Processn¨atverket best˚ar av bland annat maskinprocesser, Programmable Logic Controllers (PLC) och Human Machine Interface (HMI) [4]. Dessa komponenter samverkar f¨or att underh˚alla viktig infrastruktur i form av energi och v¨arme. Processn¨atverket ¨ar uppbyggt enligt ABB:s 800xA-arkitektur vilket ¨ar en typ av SCADA-system (Supervisory Control And Data Acquisition). Maskinprocesserna ¨overvakas med hj¨alp av kontroll- och styrsystem genom industrispecifika protokoll som OPC-DA, OPC-AE och ModBus TCP. Det finns m˚anga olika typer av intr˚angsdetekteringssystem och detekteringsmetoder f¨or att hitta potentiella hot i n¨atverket. Generellt delas intr˚angsdetekteringssystemen in i tv˚a kategorier vilka ¨ar IDS och IPS. Rapporten kommer f¨orklara f¨or- och nackdelar med b˚ade IDS och IPS och hur dessa kan skydda ett processn¨atverk p˚a b¨asta s¨att. Utredningen kommer framf¨orallt att fokusera p˚a de tv˚a open source-systemen Snort och Bro men kommer ¨aven ge exempel

p˚a kommersiella l¨osningar, vilket bland annat Cisco kan erbjuda i deras Adaptive Security Appliance (ASA).

2

Bakgrund

Begreppet n¨atverk sammankopplas oftast med Internet, Wi-Fi, webbsurf och sociala medier. ¨Aven om Internet i sig ¨ar ett n¨atverk som inneh˚aller alla dessa funktioner ¨ar inte Internet definitionen av vad ett n¨atverk ¨ar. N¨atverk ¨ar ett begrepp som beskriver ett kommunikationsmedium d¨ar olika autonoma enheter kan kommunicera med varandra. Detta avsnitt kommer beskriva vad ett processn¨atverk ¨ar och med vilka olika komponenter det ¨ar uppbyggt p˚a. Avsnittet kommer ¨aven f¨orklara fundamentala skillnader gentemot de traditionella n¨atverken eftersom begreppet n¨atverk vanligen refereras till de traditionella n¨atverken. Genom att reda ut dessa skillnader ¨ar m˚alet att skapa en god grundf¨orst˚aelse f¨or att f¨orst˚a det fortsatta arbetet i rapporten.

2.1 M¨alarenergi AB

M¨alarenergi AB driver ett v¨armekraftverk och verkar i M¨alardalen med huvudkontor i V¨aster˚as. M¨alarenergi ¨ar en typ av industri som bland annat producerar v¨arme och energi vilket utvinns genom diverse r˚avaror. Detta ¨ar viktiga samh¨allsfunktioner som bidrar med direkt n¨odv¨andiga resurser till samh¨allets v¨alm˚aende. Skulle samh¨allet bli utan v¨arme och energi vid exempelvis vintertemperaturer f¨orekommer en stor risk att inv˚anare i samh¨allet lider fysiska men. M¨alarenergi har d¨armed ett stort ansvar att se till att dessa resurser finns tillg¨angliga. F¨or att kunna ˚astadkomma detta kr¨avs noggranna kontroll- och styrningsprocesser av de m˚anga automatiserade processerna som existerar i v¨armekraftverket, d¨ar m¨atv¨arden och kontrollkommandon skickas till och fr˚an de olika instrumenten [4]. Allt detta sker med hj¨alp av ett industriellt kontrollsystem som verkar i ett processn¨atverk och som har till uppgift ¨ar att leverera datapaket snabbt och p˚alitligt. Detta medf¨or andra typer av n¨atverkskrav j¨amf¨ort med de traditionella n¨atverken vilket kommer f¨orklaras utf¨orligare l¨angre in i bakgrunden.

2.2 Industriella kontrollsystem

Ett industriellt kontrollsystem ¨ar ett system som anv¨ands f¨or att beskriva integrationen mellan h˚ardvara och mjukvara med syftet att underh˚alla och ¨overvaka kritiska infrastrukturer i en industriprocess. Det finns olika typer av industriella kontrollsystem men det generella begreppet ¨ar Industrial Control Systems (ICS) vilket innefattar bland andra Distributed Control System (DCS) och Supervisory Control And Data Acquisition (SCADA). [4]

Detta arbete kommer vara inriktat mot SCADA eftersom M¨alarenergi anv¨ander ABB:s 800xA-arkitektur vilket ¨ar en typ av SCADA-system. Datatrafiken som genereras av komponenterna i SCADA-systemet fl¨odar genom hela industrin¨atverket men rapporterns huvudomr˚ade kommer vara processn¨atverket. Figur 1 visar processn¨atverkets placering och d¨ar rapporten l¨angre in i bakgrunden kommer visa M¨alarenergis komponenter i deras 800xA-system. Komponenter som de olika ICS har gemensamt ¨ar bland annat Programmable Logic Controllers (PLC), Human Machine Interface (HMI), kontrollservrar och aktuatorer. [4]

2.2.1 Programmable Logic Controller

PLC ¨ar specifikt utvecklade f¨or automatiserad industri och anv¨ands d¨armed i hela industriv¨arlden. En PLC ¨ar en styrenhet som ¨ar f¨orprogrammerad till att utf¨ora f¨orprogrammerade uppgifter i ett industriellt kontrollsystem. Den s¨ander och mottar information fr˚an olika maskinprocesser i n¨atverket och utf¨or olika arbetsprocesser baserat p˚a de f¨orprogrammerade parametrarna. En PLC:s arbetsuppgift kan exempelvis vara att kontinuerligt reglera temperaturen i en ˚angpanna inom ett efterfr˚agat intervall. Detta g¨or PLC:n genom att kommunicera med pannans aktuatorer vilka kan ansvara f¨or att br¨ansletillf¨orseln s¨anks eller ¨okas. Figur 2 visar en ¨overgriplig f¨orklaring f¨or hur en PLC ¨

ar uppbyggd och fungerar. [6]

Figur 2: llustrerar en PLC:s logiska struktur med dess h˚ardvarukomponenter. [6] PLC g˚ar i huvudsak igenom tre olika arbetsprocesser d¨ar varje komponent har en uppgift vilket figur 2 visar. Arbetsprocesserna ser ut enligt f¨oljande:

Process 1 Mottar en eller flera inputs i digital eller analog form fr˚an diverse maskinprocesser i industrin¨atverket.

Process 2 Varje input betyder n˚agonting och PLC:n kommer h¨ar att analysera vad som ska utf¨oras baserat p˚a den mottagna signalen.

Process 3 PLC:n reagerar med en signal vilket representerar outputen, exempelvis att en fl¨akt ska starta om temperaturen har ¨overstigit en viss niv˚a.

2.2.2 Supervisory Control And Data Acquisition

Huvudsyftet med SCADA ¨ar att kunna centralisera och automatisera ¨overvakning, kontroll och styrning av maskinprocesser i en industri [4]. Processn¨atverk behandlar generellt stora m¨angder kontroll- och styrdata vilket skickas mellan aktuatorer, PLC:er och HMI:s. Detta hade idag varit ohanterligt utan automatiseringen och centraliseringen som SCADA bidrar med. Vilken typ av industriellt kontrollsystem industrierna v¨aljer att anv¨anda kan variera men SCADA ¨ar en av de st¨orsta och mest v¨alk¨anda. Figur 3 beskriver de olika niv˚aerna i ett industrin¨atverk. ERP och MES kommer inte den h¨ar rapporten att avhandla utan fokus riktas mot de tre nedre niv˚aerna i figur 3 vilka ¨ar Process, Control och Field.

Figur 3: Illustrerar niv˚aerna i den generella industriarkitekturen. [7]

Niv˚a 3 Process

P˚a denna niv˚a sker styrningen och ¨overvakningen d¨ar HMI:s s¨ander och samlar in information som bland annat PLC:erna skickar. HMI:s kommunicerar dock i f¨orsta hand med s˚a kallade aspektsservrar och kontrollservrar. [8]

Niv˚a 2 Control

Denna niv˚a best˚ar framf¨orallt av PLC:er men ¨aven andra olika kommunikationskort som kommunicerar med enheterna p˚a niv˚a 1. [8]

Niv˚a 1 Field

Denna niv˚a best˚ar av input/output-moduler, ¨aven kallat I/O-moduler, som mottar information fr˚an exempelvis PLC. Detta kan vara sensorer, aktuatorer och st¨alldon. Det ¨ar p˚a den h¨ar niv˚an det fysiska sker genom att exempelvis en fl¨akthastighet ¨okar eller minskar. [8]

Observera att niv˚a 2 och niv˚a 3 befinner sig i processn¨atverket vilket kan ses i figur 1. Detta ¨ar viktigt att k¨anna till eftersom rapporten genomg˚aende kommer referera till de olika niv˚aerna som har beskrivits h¨ar ovanf¨or.

2.2.3 800xA hos M¨alarenergi AB

M¨alarenergi AB anv¨ander ABB:s 800xA-arkitektur vilket ¨ar en typ av SCADA-system. 800xA fungerar endast med ABB:s egna enheter, det ¨ar en egen arkitektur med propriet¨ara l¨osningar j¨amf¨ort med de l¨osningar som ˚aterfinns i traditionella SCADA. [9]

En stor del av M¨alarenergis processn¨atverk best˚ar av virtualiserade servrar som hanterar styr- och kontrolldata genom kommunikation med PLC:erna. VMware vSphere Client anv¨ands f¨or att underl¨atta hanteringen av de virtualiserade maskinerna. Figur 4 visar enstaka anslutningar mellan enheterna men i verkligheten ¨ar allt anslutet till tv˚a redundanta n¨atverk. Detta betyder att det finns ett prim¨art och ett sekund¨art n¨atverk d¨ar det sekund¨ara n¨atverket tar ¨over om det prim¨ara n¨atverket skulle fallera.

Figur 4 visar ¨aven servrar som har olika uppgifter, det finns bland annat kontrollserver (CS), aspektserver (AS) och dom¨ankontrollant (DC) vilka har viktiga arbetsuppgifter i n¨atverket.

Figur 4: Visuell ¨overblick av 800xA-arkitekturen och de olika enheterna hos M¨alarenergi AB.

Kontroll-server

Detta ¨ar kommunikationsl¨anken mellan HMI:s och PLC:erna d¨ar serverns fr¨amsta uppgift ¨ar att ¨overs¨atta kommunikationen.

¨

Overs¨attningen ¨ar n¨odv¨andig eftersom HMI och PLC anv¨ander olika kommunikationsprotokoll. P˚a kontrollservern finns det en mjukvara som heter OLE for Process Control (OPC) vilket m¨ojligg¨or detta, se del 2.4.1 OLE for Process Control f¨or mer information.

Aspekt-server

Denna server sparar bland annat trendbilder vilket HMI:s kan h¨amta f¨or att se hur en process varat ¨over ett efterfr˚agat tidsintervall vilket underl¨attar analyseringen. Servern kan ¨aven ses som en databas eftersom den lagrar information fr˚an n¨atverket.

Dom¨ an-kontrollant

Dom¨ankontrollanten (DC) ¨ar en server som kan utf¨ora m˚anga olika typer av uppgifter. Denna server kan ta hand om autentiseringen av f¨oretagets anst¨allda n¨ar de ska f˚a tillg˚ang till resurser p˚a n¨atverket. Ut¨over detta sker ¨

aven beh¨orighetsstyrningen h¨arifr˚an f¨or vad en anv¨andare kan och f˚ar g¨ora.

2.3 Traditionella n¨atverk vs. processn¨atverk

Processn¨atverk skiljer sig fr˚an de traditionella n¨atverken ur flera aspekter men ¨ar drivna av samma principer. Stora delar av M¨alarenergis processn¨atverk ¨ar uppbyggt p˚a ethernet- och fiberkablar som ¨ar anslutna mot industriswitchar men ¨aven traditionella lager 2-switchar. Industriswitchar ¨ar avsedda f¨or robusta milj¨oer som uts¨atter h˚ardvaran f¨or st¨orre p˚afrestningar ¨an normalt, exempelvis starka vibrationer eller h¨oga temperaturer. Betydelsen av ett s¨akert n¨atverk har vuxit i f¨oljd av ¨okat antal n¨atverksattacker [3]. I de traditionella n¨atverken har s¨akerhetsfr˚agorna varit i fokus l¨angre ¨an i industriella sammanhang och i synnerhet processn¨atverk. Detta beror till stor del p˚a att processn¨atverken tidigare har varit isolerade fr˚an omv¨arlden vilket har bidragit till att de varit sv˚ara att komma ˚at f¨or utomst˚aende. Processn¨atverkens framtid ser d¨aremot annorlunda ut, idag har de typerna av n¨atverk anslutningar till Internet vilket har skapat och skapar s¨akerhetsfr˚agor. N¨atverkss¨akerheten i processn¨atverken ¨ar d¨arav en viktig fr˚aga men s¨akerhetskraven skiljer sig mot de traditionella n¨atverken. Ur ett trafikperspektiv kan s¨akerhetsmekanismerna i ett processn¨atverk utnyttja f¨oruts¨agbarheten g¨allande trafikfl¨odet i en annan utstr¨ackning ¨an i de traditionella n¨atverken. Anledningen till detta ¨

ar att det oftast finns anv¨andare i de traditionella n¨atverken vilka st¨andigt genererar olika typer av trafik. I ett processn¨atverk till˚ats kommunikationen vara mer statisk n¨ar det g¨aller fl¨odesriktning eller vem som s¨ander och mottar datatrafik [10]. S¨akerheten brukar generellt delas in tre olika begrepp vilka ¨ar Confidentiality, Integrity och Availability (CIA).

Confiden-tiality

Detta begrepp sammanfattar att data skyddas n¨ar den skickas fr˚an punkt A till B [11]. Anledningen till detta ¨ar att datapaketet ska vara v¨ardel¨ost f¨or en angripare som lyckas komma ¨over det. Detta kan ˚astadkommas med kryptering vilket exempelvis kan vara AES (Advanced Encryption Standard). AES anses idag som den b¨asta krypteringsalgoritmen [12]. Integrity N¨ar ett paket skickas fr˚an punkt A till B ska paketet inte kunna

modifieras utan mottagarens vetskap. S¨andaren utf¨or ber¨akningar p˚a paketets inneh˚all med hj¨alp av hash-algoritmer. Detta bidrar till att mottagaren kan verifiera att inneh˚allet i paketet inte har f¨or¨andrats under resans g˚ang. Denna typ av integritetskontroll kan ¨oka sannolikheten f¨or att en Man-In-The-Middle-attack (MITM) uppt¨acks. [11]

Availability Detta begrepp betyder att systemen ska vara up-and-running och tillg¨angliga. Generellt sett g˚ar det inte att garantera n¨atverkets runtime till 100 %. Kraven m˚aste d¨aremot vara h¨oga, framf¨orallt i processn¨atverk eftersom det existerar processer d¨ar vilka underh˚aller kritiska infrastrukturer. [11]

S¨akerhetspunkterna ¨ar generellt sett viktiga i alla typer av n¨atverk men prioriteringarna skiljer sig ˚at beroende p˚a vad f¨or typ av n¨atverk det ¨ar. I ett processn¨atverk ¨ar det inte lika h¨oga krav p˚a confidentiality eftersom eventuell information som en angripare kommer ¨

Tabell 1: Prioritetsordning av CIA f¨or traditionella n¨atverk och processn¨atverk. [1] Prioritet Traditionella n¨atverk Processn¨atverk

1 Confidentiality Availability

2 Integrity Integrity

3 Availability Confidentiality

punkter inom ett processn¨atverk. Prioriteringsordningen ser ut som i tabell 1 d¨ar 1 ¨ar h¨ogst prioriterad:

Availability ¨ar ett av de tre begreppen i CIA och prioriteras f¨orst n¨ar det g¨aller processn¨atverk vilket kan ses i tabell 1 och detta kan kopplas till responstider och leveransp˚alitlighet. I grund och botten spelar det ingen roll hur snabbt ett meddelande skickas fr˚an avs¨andare till mottagare om det aldrig n˚ar destinationen. Det finns olika typer av system med olika tidskrav och deadlines p˚a varje data som skickas. Deadlines brukar delas in i tv˚a kategorier, mjuk eller h˚ard deadline [13]. Tillf¨or inte informationen n˚agonting efter att deadline ¨ar passerad kallas det f¨or en h˚ard deadline. Om informationen d¨aremot fortfarande anses nyttig efter deadline ¨ar passerad kallas det f¨or en mjuk deadline. I de flesta fall finns det n˚agon form av mjuk deadline men ¨ar mer ovanligt i SCADA-system.

“SCADA systems are hard real-time systems because the completion of an operation after its deadline is considered useless and potentially can cause cascading effect in the physical world.” [13]

Konsekvenserna kan bli stora om enheter inte uppfyller tidskraven n¨ar de interagerar med varandra [13]. Det kan ha en direkt negativ p˚averkan p˚a kritiska infrastrukturer. I ett traditionellt n¨atverk ¨ar det generellt sett inte lika kritiska processer, i den typen av n¨atverk finns det fler s˚a kallade mjuka deadlines. Exempel p˚a detta ¨ar TV-streaming d¨ar endast kvaliteten p˚a uppspelningen p˚averkas om deadlines missas.

Aktuatorer och sensorer, vilka verkar p˚a niv˚a 1, har tidskrav p˚a hundradelar vilket kan ses i figur 5. I de traditionella n¨atverken kan responstider i vissa fall vara viktiga men generellt spelar det ingen roll om en anv¨andare f˚ar v¨anta p˚a ett mail i en eller tv˚a sekunder. Denna tidsdifferens ¨ar dock inte lika f¨orsumbar i ett processn¨atverk eftersom detta kan orsaka skada p˚a kritiska infrastrukturer. Kommunikationen mellan en PLC och aktuator m˚aste d¨armed ske snabbt och obehindrat f¨or att exempelvis f˚a fl¨aktar i en ˚angpanna att snurra i den fart som efterfr˚agas fr˚an PLC:s sida. ¨Ar inte denna typ av kommunikation tillf¨orlitlig riskeras temperaturen i en ˚angpanna bli f¨or h¨og eller f¨or l˚ag. D¨arf¨or anv¨ands industrispecifika protokoll som ProfiBus och ModBus TCP eftersom dessa ¨

ar mest l¨ampliga f¨or att kunna hantera korta responstider och tillf¨orlitliga sessioner.

2.4 Kommunikationsprotokoll i processn¨atverk

Ethernet, DriveBus, ProfiBus, OPC-AE, OPC-DA och ModBus TCP ¨ar en rad olika kommunikationsprotokoll som anv¨ands i industriella sammanhang. Protokollet ethernet har industrin¨atverken gemensamt med de traditionella n¨atverken. Det ¨ar ett mycket utbrett kommunikationsprotokoll och d¨ar anv¨andandet av det protokollet v¨antas ¨okas i processn¨atverk [15]. Resterande protokoll ¨ar framtagna specifikt f¨or industriernas n¨atverk. M¨alarenergi AB anv¨ander alla de n¨amnda protokollen men framf¨orallt OPC-AE, OPC-DA och ModBus TCP, d¨armed kommer det h¨ar avsnittet fokusera p˚a de tre.

Figur 5: Illustrerar de generella tidskraven mellan de olika niv˚aerna i industriarkitekturen. [14]

OPC-protokollen anv¨ands p˚a h¨ogre niv˚aer i arkitekturen ¨an ModBus TCP vilket kan ses i figur 6.

Figur 6: Visar kommunikationsprotokollens placeringar i den generella industriarkitekturen. Se figur 3 f¨or f¨orklaringar till varje bl˚a ruta. [16]

2.4.1 OLE for Process Control

OLE for Process Control (OPC) ¨ar samlingsnamnet f¨or flera olika protokoll. OPC ¨ar ett av v¨arldens popul¨araste protokoll n¨ar det g¨aller kommunikationen mellan kontrollsystem, PLC:er och HMI:s. Innan OPC existerade var implementationen av diverse enheter i ett processn¨atverk komplext. Anledningen till detta berodde p˚a att enheterna inte kommunicerade med samma kommunikationsprotokoll men detta problem l¨ostes med OPC som fungerar som en kommunikations¨overs¨attare mellan protokollen. M¨alarenergi anv¨ander protokollen OPC Data Access (OPC-DA) och OPC Alarms and Events (OPC-AE) vilka ¨ar tv˚a helt enskilda protokoll trots att de delvis g˚ar under samma namnbeteckning. OPC-DA anv¨ands n¨ar data ska h¨amtas fr˚an olika kontrollsystem p˚a niv˚a 1 vilket kan ses i figur 7. Notera att OPC-protokollet anv¨ands f¨or trafiken mellan niv˚a 2 och 3 och inte vidare ner mot niv˚a 1. Protokollet OPC-AE anv¨ands vid larm och h¨andelser d¨ar OPC-klienterna meddelar OPC-servern om h¨andelser och larm de ¨ar intresserade av. [17]

PLC:erna kommunicerar med aktuatorerna och OPC-servern genom andra typer av kommunikationsprotokoll, bland annat ModBus TCP vilket beskrivs i n¨astkommande del. OPC-servern har en mjukvaruimplementation vilket omvandlar kommunikationen fr˚an PLC:erna in till OPC-protokollet f¨or att klienterna ska f¨orst˚a PLC:erna. Detta ¨ar en av anledningarna till att OPC anv¨ands i processn¨atverk eftersom OPC-protokollen underl¨attar kommunikationen mellan HMI:s och PLC:erna d¨ar OPC-servern agerar som en ¨overs¨attare. Dessa OPC-protokoll ¨ar f¨orh˚allandevis enkla protokoll med f˚atalet parametrar vilka kr¨avs vid utbyte av information. [17]

Figur 7: OPC-DA anv¨ands n¨ar HMI vill h¨amta ett m¨atv¨arde fr˚an en process i n¨atverket. OPC ¨ar uppbyggt enligt client/server-modellen vilket kan ses i figur 7 d¨ar CS1 agerar OPC-server. Servern kommunicerar sedan med PLC:erna efter instruktioner fr˚an OPC-klienterna, vilka ¨ar HMI. Klienterna kan bland annat instruera servern att skicka mottagen information fr˚an en PLC tillbaka till klienten med j¨amna tidsintervall. Detta betyder att det ¨ar klienten som avg¨or vad och n¨ar servern ska h¨amta m¨atv¨arden fr˚an de olika maskinprocesserna. [18]

2.4.2 ModBus TCP

ModBus ¨ar ett ¨aldre protokoll vilket lanserades i slutet av 1970-talet och det utvecklades i syfte f¨or kommunikation mellan PLC:er och HMI-enheter. 1999 vidareutvecklades ModBus och fick d˚a det nya namnet ModBus TCP och ¨ar ett av de vanligaste och mest f¨orekommande protokollen i industrin¨atverk. M¨alarenergi AB anv¨ander inte ModBus TCP f¨or kommunikation mot HMI-enheterna utan det sk¨ots med OPC, d¨aremot anv¨ands Modbus TCP vid kommunikation mellan PLC och aktuatorer [19]. ModBus TCP ¨ar av modellen client/server, likt OPC, och protokollet best˚ar i huvudsak av fyra pakettyper: Request Detta initieras av en klient d¨ar ett m¨atv¨arde exempelvis efterfr˚agas. Indication Det ¨ar ett request-paket som ¨ar mottaget av servern.

Response Detta initieras av servern och skickas mot klienten.

Confirmation Detta ¨ar ett response-paket vilket har mottagits av klienten fr˚an servern. Figur 8 illustrerar hur ModBus TCP anv¨ands f¨or att h¨amta data fr˚an kontrollsystem p˚a niv˚a 1. N¨ar ModBus-klienterna skickar request-meddelanden best˚ar de meddelanden bland annat av en funktionskod. Funktionskoden beskriver vad klienten vill g¨ora, det kan handla om att l¨asa, skriva eller utf¨ora andra typer av operationer. Generellt anv¨ander klienten en

Figur 8: Kommunikationsmodellen och pakettyperna mellan klient och server i ModBus TCP.

av fyra olika adressomr˚aden n¨ar den skriver eller h¨amtar information fr˚an servern vilka ¨ar coils, discrete input, input register och holding register. [19]

2.5 Cyber-warfare

Industrin¨atverk har tidigare varit f¨orskonade mot cyber-attacker men under 2010-talet har dessa typer av n¨atverk utsatts f¨or attacker. I vissa fall har attackerna varit riktade specifikt mot industrin¨atverken f¨or att st¨ora den tillh¨orande industrins produktion. N¨ar industrin¨atverken b¨orjade brukas var dessa ofta isolerade n¨atverk som bara kommunicerade internt med systemen p˚a samma Local Area Network (LAN). Detta ledde till att s¨akerhet i form av antivirus och brandv¨aggar kunde f¨orbises till f¨orm˚an f¨or att snabbt och tillf¨orlitligt skicka data. Internets framg˚ang till trots fortsatte industrin¨atverken i m˚anga fall att vara LAN d˚a allt som beh¨ovdes i processn¨atverken ˚aterfanns lokalt. Att mjukvaran f¨orblev of¨or¨andrad gjorde att driften blev robust eftersom system inte ¨andrades och ingen mjukvara of¨orutsett kunde b¨orja trilskas med implementerade l¨osningar p˚a grund av en uppdatering. Det finns dock en anledning till att mjukvara uppdateras med j¨amna tidsintervall och att s¨akerhetsbrister ˚atg¨ardas med nya versioner allt eftersom bristerna uppt¨acks. N¨ar ett n¨atverk som har varit isolerat under en l¨angre tid v¨al uts¨atts f¨or angrepp och systemet anv¨ander bristf¨allig mjukvara ¨ar det enkelt f¨or en angripare att utnyttja det i syfte att skada. [20]

Under 2010-talet har m˚anga industrier tvingats koppla upp sina n¨atverk mot Internet framf¨orallt beroende p˚a att externa parter som bedriver service p˚a specifik apparatur har utvecklat metoder f¨or att fels¨oka och ge underh˚all via Internet. Att de tidigare isolerade n¨atverken nu ¨ar uppkopplade mot Internet har gjort att dessa system inte l¨angre ¨ar skyddade p˚a samma s¨att. Systemen ¨ar ¨aven mycket s˚arbara vilket g¨or det extra k¨ansligt. [20]

Industriv¨arlden fick sig ett chockartat uppvaknande n¨ar den f¨orsta farliga cyber-attacken v¨arlden sk˚adat uppdagades ˚ar 2010 [21]. Stuxnet var en datamask som p˚atr¨affades i ett processn¨atverk vilket drev en urananrikningsanl¨aggning i Iran d˚a flera datorer betedde sig underligt [22]. N¨ar datamasken senare b¨orjade analyseras konstaterades det snabbt att

masken var sofistikerad och v¨alutvecklad. Stuxnet anv¨ande sig av fyra zero-day-attacker vilket gjorde att masken kunde sprida sig obehindrat och anonymt i n¨atverket [23].

“Being one of most sophisticated SCADA malware known to date, Stuxnet according to Falliere et. al at Symantec, takes advantage of multiple Windows zero-day vulnerabilities and targets the command-and-control software installed in industrial control systems world wide.” [13]

Stuxnet tog kontrollen ¨over mjukvaran som styrde PLC:erna i ett visst skede i anrikningsprocessen, d¨ar centrifugernas varvtal ¨okades. Detta ledde till att centrifugbladen snurrade f¨or fort och slets ut i en mycket h¨ogre grad ¨an f¨orv¨antat. Trots detta syntes inte dessa varvtalsf¨or¨andringar p˚a ¨overvakningssk¨armarna, utan allt var tillsynes som vanligt. Att centrifugerna beh¨ovdes bytas ut ledde till omfattande kostnader f¨or k¨arnkraftsprogrammet i Iran. [20]

Stuxnet hade inte bara orsakat skada i Iran utan det hade brett ut sig ¨over hela v¨arlden, men det st¨orsta antalet infekterade datorer fanns i Iran [23]. Koden som Stuxnet var uppbyggd av passade mycket bra in p˚a SCADA-strukturen vilket denna anrikningsanl¨aggning hade vid tidpunkten av maskens uppt¨ackt. Det fanns med andra ord flera tecken som pekade p˚a att anl¨aggningen i Iran var m˚alet med datamasken. Detta g¨or hela fenomenet till n˚agot annat ¨an bara en cyber-attack, det var ett riktat anfall. Stuxnet var mycket v¨alskrivet, varje kodrad hade ett syfte, och det fanns ingenting i koden som inte var n¨odv¨andigt f¨or programmet. Stuxnet inneh¨oll stulna certifikat fr˚an en stor mjukvarukonstrukt¨or, vilket underl¨attade spridningen av datamasken. De stulna certifikaten pekar p˚a ett omfattande spionage och ¨aven fysiska intr˚ang hos f¨oretagen som tillhandah¨oll certifikaten [24].

Informationen antydde p˚a att Stuxnet var utvecklat av en mycket v¨alfinansierad och kunnig entitet, antagligen ett st¨orre team av hackers. Att Stuxnet troligen var riktat mot just Iran och deras k¨arnkraftsprogram tydligg¨or att den hotbild som fanns mot Iran hade f˚att effekt. Hotbilden bestod bland annat av att andra statsmakter har varit intresserade av att Iran inte ska bedriva k¨arnkraftsverksamhet eftersom det anrikade uranet skulle kunna anv¨andas f¨or k¨arnvapentillverkning. Med dessa konstateranden verkar det som att en, till Iran, fientligt inst¨alld makt har angripit anl¨aggningen i Nantanz, med syftet st¨ora eller stoppa produktionen av anrikat uran som k¨arnbr¨ansle med hj¨alp av cybervapen. Fientlig makt, med stora resurser och god kunskap, kan vara intresserade av att st¨ora och f¨orst¨ora kritiskt infrastruktur som styrs med hj¨alp av processn¨atverk i ett cyber-warfare angrepp. [25]

Hotbilden mot processn¨atverk ¨ar idag f¨or¨andrad och beh¨over tas p˚a st¨orsta allvar. Hotet utg¨ors inte l¨angre av enskilda hackers eller icke-finansierade hackergrupper. Det f¨orekommer riktade attacker med god finansiering och de som ligger bakom kan vara allt fr˚an andra f¨oretag, kriminella eller statsmakter. Stuxnet p˚avisade att konsekvenserna kan bli omfattande vid intr˚ang, d¨arf¨or beh¨over s¨akerheten kontinuerligt ses ¨over och f¨orb¨attras i de olika processn¨atverken och i hotbed¨oming m˚aste ocks˚a cyberwarfare unders¨okas.

2.6 Okade s¨¨ akerhetskrav hos industrin¨atverk

N¨ar Internet v¨axte fram f¨orbis˚ags ofta s¨akerhetst¨ank kring intr˚ang och manipulering av n¨atverken, detta berodde p˚a att folk inte k¨ande till s¨akerhetsriskerna eller inte brydde

sig. Idag ¨ar s¨akerhet en viktig del som m˚aste fungera, ett avbrott p˚a ett par timmar f¨or exempelvis Facebook skulle inneb¨ara massor av uteblivna int¨akter.

I takt med samh¨allets digitalisering har industrin¨atverken kopplats upp allt mer mot Internet. Uppkopplingen mot Internet g¨ors i syfte att f¨orb¨attra industrins produktion som helhet men blottar samtidigt n¨atverket f¨or tidigare st¨angda s¨akerhetsh˚al. M¨alarenergi har mottagit s¨akerhetskrav fr˚an statliga myndigheter om att n¨atverket m˚aste uppn˚a en s¨akerhetsniv˚a vilket g¨ors i syfte att skydda samh¨allet och m¨anniskan.

2016 antog Europaparlamentet ett direktiv som syftar till att h¨oja den gemensamma niv˚an inom Europeiska Unionen r¨orande IT-s¨akerhet, fr¨amst riktat mot samh¨allsviktiga tj¨anster och vissa digitala tj¨anster som anses viktiga i detta samband. Det s˚a kallade NIS-direktivet st¨aller krav p˚a ¨okade s¨akerhets˚atg¨arder, incidentrapportering och tillsyn av tj¨ansterna. Detta ska bland annat l¨osas med att nationella myndigheter f˚ar ansvar ¨over att dessa krav efterlevs och att det uppr¨attas response team som ska kunna ˚atg¨arda och utreda akuta intr˚ang. Kraven m˚aste efterlevas av f¨oretag verksamma med dessa typer av tj¨anster och den 10 Maj 2018 tr¨adde NIS-direktivet i kraft inom Europeiska Unionen. Ett lagf¨orslag ¨ar lagt p˚a regeringsniv˚a till lagr˚adet r¨orande implementation av NIS-direktivet som svensk lag. Lagr˚adet har sedemera f¨oreslagit att den nya lagen ska tr¨ada i kraft den 10 Augusti 2018, vilket inneb¨ar att f¨oretagen kommer beh¨ova efterleva lagen vid den tidpunkten. Beslut om att anstifta lagen ¨ar vid f¨orfattandet av denna rapports ej fastst¨allt av Riksdagen. [26]

2.7 N¨atverksattacker

Det h¨ar avsnittet kommer f¨orklara olika typer av n¨atverksattacker f¨or att klarg¨ora hotbilden mot processn¨atverket. Attackerna som presenteras ¨ar ett urval av de vanligaste attackerna eftersom det inte g˚ar att lista alla attacker. Observera att det finns m˚anga olika namn p˚a attacker som i stort sett angriper ett n¨atverk med samma typ av attackmetoder. 2.7.1 Reconnaissance attack

Ska en attack bli lyckad, sett fr˚an angriparens sida, mot ett processn¨atverk underl¨attar det om n¨atverket f¨orst och fr¨amst kartl¨aggs. Syftet med denna kartl¨aggning kan vara att avg¨ora vilken typ av arkitektur som anv¨ands och var exempelvis PLC:erna befinner sig i n¨atverket. Detta avsnitt kommer vara med fokus p˚a PLC:n och kommunikationsprotokollet ModBus TCP eftersom PLC:n kan ses som en av huvudkomponenterna i processn¨atverket. Det ¨ar d¨arf¨or naturligt f¨or en angripare att kartl¨agga och attackera PLC:er eftersom konsekvenserna kan bli stora om de inte fungerar som de ska. Kartl¨aggningen av n¨atverket kan g¨oras med m˚anga metoder men generellt anv¨ands n˚agra av de nedanst˚aende som sammanfattas i begreppet reconnaissance attack. [27]

Address scan

Denna metod ¨ar v¨alk¨and men effektiv och anv¨ands av m˚anga angripare. Metoden kallas ¨aven f¨or SYN scanning och Port Scanning och anv¨ands f¨or att avg¨ora vilka portar som ¨ar ¨oppna p˚a en specifik enhet. Angriparen utf¨or detta genom att s¨anda synkroniseringspaket (SYN) till enheter i n¨atverket, mot specifika portar, i syfte att etablera en anslutning. Etableras anslutningen vet angriparen att porten ¨ar ¨oppen och kan d¨armed avg¨ora vad f¨or tj¨anster enheten anv¨ander. Denna enhet kan vara en PLC som exempelvis anv¨ander kommunikationsprotokollet ModBus TCP och det kan angriparen avg¨ora genom att s¨anda ModBus queries-kommandon. F˚ar angriparen svar p˚a f¨orfr˚agningarna kan svaren analyseras och avg¨ora om svaren kommer fr˚an en PLC. [28]

Function code scan

Metoden kan anv¨andas i syfte att analysera vilka funktioner i ModBus TCP en PLC st¨odjer. Detta utf¨ors f¨or att enklare avg¨ora PLC:ns s˚arbarhet mot olika typer av attacker. [28]

Point scan Detta anv¨ands f¨or att analysera read/write-f¨orh˚allanden mellan en PLC och maskinprocess i n¨atverket. [28]

2.7.2 Attacker mot PLC

N¨ar kartl¨aggningen ¨ar fastst¨alld kan angriparen p˚ab¨orja attackerna mot PLC:er. De nedanst˚aende attackerna ¨ar n˚agra av de mest vanliga. [27]

Response injection attack

Angriparen utger sig f¨or att vara PLC:n genom att utf¨ora ARP-spoofing och svarar med felaktig information, mer om ARP-spoof i del 2.7.3. Det kan exempelvis handla om ett m¨atv¨arde HMI efterfr˚agar varp˚a angriparen svarar med ett felaktigt v¨arde. Detta ¨ar inget HMI:s kommer att m¨arka av eftersom svaren ¨ar maskerade fr˚an angriparens sida och ser ut att komma fr˚an PLC:n. Detta kan resultera i att HMI:s tar fel beslut vilket leder till skador i maskinprocesserna. [28]

Command injection attack

Detta g˚ar ut p˚a att skicka felaktiga kommandon mot en PLC med f¨orhoppningen att den agerar som angriparen ¨onskar [28]. Den h¨ar typen av attack kan utf¨oras eftersom kommunikationsprotokollen i processn¨atverk ¨

overlag har brister g¨allande integriteten, det vill s¨aga vem som har skickat eller modifierat paketet. Ett processn¨atverk ¨ar med andra ord s˚arbart mot alla typer av MITM-attacker [27]. Se del 2.7.3 ¨Ovriga k¨anda attacker f¨or mer information om MITM.

DDoS attack

Detta ¨ar en typ av ¨overbelastningsattack och kan utf¨oras mot PLC i syfte att s¨atta dess funktioner ur spel. Attacken kan d¨aremot utf¨oras p˚a m˚anga olika delar i n¨atverket och ¨ar en av de vanligaste attackerna. Attackens syfte kan ¨aven vara att begr¨ansa framkomligheten i n¨atverket eller sl˚a ut viktiga n¨atverkstj¨anster. Attacken utf¨ors genom att skicka stora datam¨angder, exempelvis i form av ICMP-f¨orfr˚agningar. M˚alet med attacken ¨ar att enheten som mottar f¨orfr˚agningarna inte ska kunna hantera m¨angden datatrafik och fallera. [28]

2.7.3 Ovriga k¨¨ anda attacker

M˚anga attackmetoder ¨ar v¨alk¨anda och kan utf¨oras i s˚av¨al processn¨atverk som traditionella n¨atverk. H¨ar nedan f¨oljer en beskrivning av olika metoder som angripare kan och brukar anv¨anda sig av vid attacker mot n¨atverk.

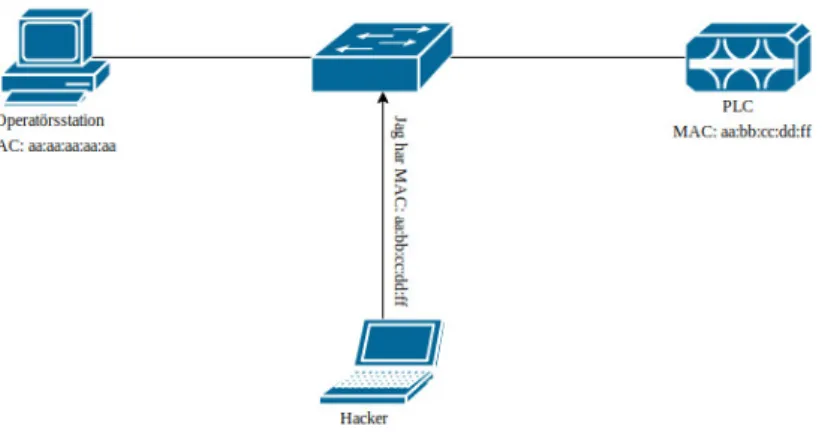

ARP-spoof Denna attack sker p˚a lager 2-niv˚a d¨ar en angripare skickar ut falska ARP-meddelanden och p˚ast˚ar sig vara n˚agon annan. Vill operat¨oren i figur 9 h¨amta ett m¨atv¨arde hos PLC:n kommer switchen inte skicka f¨orfr˚agan vidare till PLC:n utan f¨orfr˚agan kommer ist¨allet n˚a angriparen.

Figur 9: Visar exempel p˚a en ARP-spoofing attack.

Detta beror p˚a att switchen har blivit lurad och tror att PLC:n befinner sig vid angriparens position. Angriparen kan sedan svara med ett falskt m¨atv¨arde och operat¨oren kommer tro att det ¨ar PLC:n som svarar eftersom angriparen utger sig f¨or att vara PLC:n med den maskerade MAC-adressen. [29]

Man-in-the middle

N¨ar en angripare har tagit sig in i ett n¨atverk finns m¨ojligheten f¨or avlyssning av trafiken. Angriparen kan avlyssna trafiken mellan tv˚a enheter med hj¨alp av ARP-spoof genom att utge sig f¨or att vara en av enheterna i fr˚aga. All kommunikation mellan dessa tv˚a enheter g˚ar med andra ord genom angriparens dator. Detta inneb¨ar att angriparen har m¨ojligheten att se all information som fl¨odar mellan enheterna. Denna information kan i vissa fall ¨aven manipuleras utan varken s¨andarens eller mottagarens vetskap. I ett processn¨atverk kan det handla om att kommunikationen mellan PLC och kontrollstation kapas, kommunikationen kan sedan ¨andras eller st¨oras ut beroende p˚a vad angriparen vill. Ett konkret exempel kan vara att f¨ormedla inspelad trafik fr˚an en sensor till kontrollstationen, n¨ar sensorn egentligen f¨ors¨oker skicka varningar till kontrollstationen. [29] Brute-force Brute-force-attacker ¨ar en aggresiv metod vilket skiljer sig lite inom

cyber-s¨akerhetsomr˚adet. Inom kryptografiv¨arlden handlar det om att testa nycklar till ett krypto till dess att en nyckel st¨ammer. Inom n¨atverk ¨ar en brute-force-attack bland annat en attack vars syfte ¨ar att testa vilka portar som ¨ar ¨oppna i en brandv¨agg. Attacken kan ¨aven g˚a ut p˚a att skicka ICMP-meddelanden till samtliga enheter p˚a n¨atverket f¨or att dels kartl¨agga och dels f¨or att f¨ors¨oka st¨ora ut n˚agon enhet med tillr¨ackligt mycket skr¨aptrafik f¨or att f˚a den att sluta fungera. Detta ¨ar en metod som anv¨ands och ¨ar en del av m˚anga andra attacker. [30]

Eavesdrop Eavesdropping handlar om att avlyssna en kommunikation och inom IT handlar det mer best¨amt om att avlyssna trafik mellan tv˚a enheter i ett n¨atverk. Detta kan bland annat utf¨oras genom att s¨atta sig i en Man-In-The-Middle-placering med hj¨alp av exempelvis ARP-spoofing. Ett program, exempelvis Wireshark, kan anv¨andas f¨or att samla avlyssnad trafik som fl¨odar i n¨atverket. Den avlyssnade trafiken kan sedermera granskas p˚a en djupare niv˚a. Eavesdropping kan vara en del av en reconnaissance attack vilket g˚ar ut p˚a att samla information om vilka typer av enheter som existerar i ett n¨atverk. Detta kan avg¨ora vilka enheter som ska uts¨attas f¨or en attack. [31]

SYN-flood Detta ¨ar en typ av DDoS-attack som utnyttjar TCP:s three-way handshake f¨or att st¨ora ut en enhet. En SYN-flood utf¨ors i regel p˚a f¨oljande s¨att: angriparen beg¨ar TCP SYN-f¨orfr˚agningar av en enhet som uts¨atts f¨or den h¨ar typen av attack. Detta utf¨ors p˚a ett snabbare s¨att ¨an den drabbade enheten kan hantera. M˚alet med attacken ¨ar att enheten ska bli o˚atkomlig f¨or andra enheter i n¨atverket eftersom enheten inte kommer kunna hantera de ¨ovriga processerna. Detta kan resultera i att den drabbade enheten inte har m¨ojligheten att svara p˚a viktiga f¨orfr˚agningar i n¨atverket. [32]

3

Tidigare arbeten

Det finns studier kring n¨atverkss¨akerhet i processn¨atverk sedan innan, inget av dessa arbeten har det svaret som vare sig vi eller M¨alarenergi s¨oker. Vi har hittat tre relaterade vetenskapliga arbeten som beskriver scenarion och l¨osningar som vi studerat och dragit nytta av.

A. Teixeira [33] har skrivit en doktorsavhandling om vikten av ett resilient styrsystem f¨or kritisk infrastruktur n¨ar dessa b¨orjar sammankopplas med Internet. Traditionellt sett tar inte systemen h¨ansyn till cybers¨akerhet och d¨arf¨or menar han att det kr¨avs ett ramverk f¨or att analysera och kunna utarbeta denna typ av krav som de nya systemen kr¨aver, avhandlingen syftar till att vara ramverk f¨or ett s¨akrare processn¨atverk. Avhandlingen belyser precis de problem som vi efterstr¨avar att svara p˚a i v˚art arbete vilket skapar en grund f¨or v˚art arbete, men utan att ge ett definitivt svar p˚a just v˚ar fr˚aga. Teixeira g¨or antagandet att en eventuell hacker kommer ha begr¨ansad kunskap om systemet som angrips, detta b¨or inte f¨oruts¨attas eftersom det inte g˚ar att veta hur v¨alinformerad en hacker kommer att vara.

Bartman et al. [34] hade ett liknande problem som vi har och valde att l¨osa det med hj¨alp av en Snort-implementation som dessutom skulle kunna avg¨ora mer noggrant om det fanns infekterade enheter p˚a n¨atverket. Deras arbete skiljer sig markant fr˚an v˚art i det avseendet att den implementationen gjordes i en annan typ av n¨atverk, med enbart fokus p˚a SCADA-delen. Infekterade enheter kan f¨orekomma ¨aven i styrsystemen som befinner sig utanf¨or SCADA-delen vilket g¨or att den l¨osningen inte ¨ar komplett. Avsaknaden av en anomalibaserad detekteringsmetod ¨ar ocks˚a n˚agot som de inte behandlar vilket g¨or deras modell s˚arbar f¨or zero-day-attacker.

J. Angs´eus och R. Ekbom [10] har gjort ett arbete innefattande vilken typ av detekteringsmetod som b¨or anv¨andas i ett processn¨atverk. B˚ade Snort och Bro anv¨andes f¨or att analysera datatrafiken i ett processn¨atverk och kunde dra slutsatsen att trafiken var f¨oruts¨agbar och relativt statisk. Om ny trafik b¨orjar r¨ora sig p˚a n¨atverket kan denna med enkelhet identifieras av en anomalibaserad IDS. Arbetet beskriver ˚atg¨arder gjorda mot ett styrsystem men l¨amnar ganska mycket d¨arh¨an, framf¨orallt r¨orande ¨ovriga delar av n¨atverket och huruvida n˚agot av IDS-systemen utm¨arker sig gentemot det andra prestandam¨assigt. En IDS placeras endast i sj¨alva styrsystemsdelen av n¨atverket d¨ar fr¨amst ModBus TCP anv¨ands, detta l¨amnar utrymme f¨or att andra system kan vara infekterade vilket g¨or utslagen menl¨osa.

Vi kommer att skr¨addarsy en l¨osning f¨or M¨alarenergis processn¨atverk med stort fokus p˚a IDS:ens placering och detekteringsmetoder i syfte att skapa en grund f¨or ett mer resilient n¨atverk.

4

Fr˚

agest¨

allning

Cyber-attacker kan utg¨ora ett direkt hot mot en hel industriverksamhet d¨ar enskilda hackers eller kriminella organisationer kan sl˚a ut samh¨allsviktiga funktioner, exempelvis v¨arme och energi. Attacker mot industriers processn¨atverk ¨ar ett v¨axande problem och forts¨atter att ¨oka [3]. S¨akerhetsfr˚agorna g¨allande processn¨atverken blir allt mer aktuella och i Sverige har myndigheterna Svenska Kraftn¨at (SvK) och Myndigheten f¨or Samh¨allsskydd och Beredskap (MSB) publicerat krav g¨allande s¨akerheten i processn¨atverken som kritisk infrastruktur i sverige m˚aste uppfylla.

“F¨or att uppn˚a en viss niv˚a av grundskydd i sin IT-milj¨o och det ekosystem av infrastruktur, system och applikationer denna milj¨o utg¨or, s˚a m˚aste varje organisation ha ett systematiskt s¨akerhetsarbete som inf¨or och underh˚aller genomt¨ankta s¨akerhetsmekanismer”, skriver Svenska Kraftn¨at i andra utg˚avan till industrierna. [2]

De grundl¨aggande s¨akerhetskraven som Svenska Kraftn¨at presenterar best˚ar bland annat av ˚atkomstkontroll, anv¨andningskontroll, dataintegritet, konfidentialitet och styrning av data- och informationsfl¨oden [2]. M¨alarenergi AB ¨onskar ut¨oka nuvarande s¨akerhet i form av ett eller flera intr˚angsdetekteringssystem. Detta arbete kommer att utreda hur och var intr˚angsdetekteringssystem kan implementeras f¨or att ut¨oka M¨alarenergis nuvarande s¨akerhet i processn¨atverket.

M˚alet med arbetet ¨ar att hitta en IDS-l¨osning till M¨alarenergi som minimerar risken f¨or intr˚ang i processn¨atverket. IDS-l¨osningen ska ha en h¨og tr¨affs¨akerhet g¨allande intr˚ang i n¨atverket och vara kostnadseffektiv.

• Vilken typ av IDS ¨ar l¨ampligast att implementera i M¨alarenergis processn¨atverk? – Vilka detekteringsmetoder ska anv¨andas f¨or att effektivisera IDS:ens arbete i

M¨alarenergis processn¨atverk?

– Var n˚agonstans b¨or IDS implementeras i M¨alarenergis processn¨atverk? – Vilken l¨osning ¨ar mest kostnadseffektiv?

5

Metod

Initialt kommer vi analysera dagens hotbild mot industriernas processn¨atverk f¨or att skapa oss en uppfattning ¨over vad f¨or typ av attacker ett processn¨atverk kan st¨allas inf¨or vilket steg 1 i figur 10 visar. Vi kommer att analysera tillv¨agag˚angss¨atten f¨or de olika potentiella attackerna som kan drabba ett processn¨atverk. N¨odv¨andig information kommer vi prim¨art att hitta i relaterade arbeten via vetenskapliga databaser som IEEE Explore och Google Scholar. Ut¨over detta har vi mottagit en samlad information fr˚an M¨alarenergi om deras aktuella n¨atverksarkitektur och utrustning. Informationen innefattar ¨aven rapporter fr˚an de statliga myndigheter Svenska Kraftn¨at (SvK) och Myndigheten f¨or Samh¨allsskydd och Beredskap (MSB) d¨ar de skrivit om hoten mot industrin¨atverk samt hur dessa n¨atverk b¨or skyddas.

Vi kommer utf¨ora laborationer i n¨atverkssimuleringsprogrammet GNS3 d¨ar vi virtualiserar open source-systemen Snort och Bro tillsammans med Cisco-switchar och routrar. Simuleringen ska ge oss en st¨orre f¨orst˚aelse f¨or hur Snort och Bro fungerar samt hur det ¨ar att installera dessa system, detta visas i steg 2 i figur 10.

Informationen via relaterade arbeten och ¨ovriga studier ska ge oss en st¨orre f¨orst˚aelse f¨or hur processn¨atverk ¨ar uppbyggda och vilken typ IDS som b¨or anv¨andas hos M¨alarenergi AB. Ut¨over detta ska vi anv¨anda oss av tidigare kursmaterial och det som vi l¨art oss under v˚ara studier p˚a M¨alardalens H¨ogskola. Det finns ¨aven st¨od och hj¨alp att ta fr˚an M¨alarenergis IT-avdelning vid fr˚agetecken eller oklarheter som eventuellt beh¨over redas ut. Utif˚arn denna info kommer vi skapa ett l¨osningsf¨orslag, vilket sker i steg 3 i figur 10.

6

Etik och samh¨

alleliga aspekter

M¨alarenergi AB driver samh¨allsviktiga funktioner och omfattas d¨armed av skyddslagen. Ingen information som riskerar att f¨ors¨atta anl¨aggningen f¨or fara kommer att f¨ormedlas till andra parter ¨an f¨oretagets representanter. Detta arbete inneb¨ar att vi har f˚att ta del av k¨anslig information i form av publika IP-adresser associerade med f¨oretaget, modellnummer f¨or de olika systemen och operativsystem samt antivirusprogram som f¨oretaget anv¨ander sig av. De h¨ar delarna har f¨orfattarna av arbetet kommit ¨overens om att inte inkludera i arbetet eftersom det riskerar f¨orvanska f¨oretagets IT-s¨akerhet. Ut¨over detta anser vi i samspr˚ak med handledarna hos M¨alarenergi att det inte finns fler etiska aspekter att ta h¨ansyn till.

7

Intr˚

angsdetektering

Huvudsyftet med ett intr˚angsdetekteringssystem ¨ar att identifiera och logga incidenter i n¨atverket. Systemet anv¨ands i m˚anga fall som ett komplement till ¨ovrig s¨akerhet i ett n¨atverk, exempelvis brandv¨aggar [35]. Intr˚angsdetekteringssystemets fr¨amsta uppgift ¨ar att analysera datapaket och uppt¨acka suspekt datatrafik som kan ha f¨or avsikt att skada enheter eller n¨atverket. Systemet ska ¨aven kunna avg¨ora om det ¨ar n˚agon enhet som utger sig f¨or att vara n˚agon annan.

Det finns olika typer intr˚angsdetekteringssystem men alla har gemensamt de tv˚a logiska komponenterna; sensor och management station. Sensorerna skannar av n¨atverket och analyserar, finner de n˚agot misst¨anksamt kommer de skicka den informationen vidare till management station som utf¨or aktionen. Generellt delas intr˚angsdetektering in i tv˚a delar vilka ¨ar Intrusion Detection System (IDS) och Intrusion Prevention System (IPS). D¨aremot brukar den generella termen vara IDS vilket ¨aven innefattar IPS. Skillnaden mellan dessa system ¨ar att IDS endast informerar och larmar om potentiella hot uppt¨acks. Administrat¨oren f˚ar sedan utifr˚an informationen fr˚an IDS:en bed¨oma om det ¨ar ett hot och i s˚adana fall hur det ska stoppas. IPS kan ¨aven den g¨ora detta men den kan agera p˚a egen hand, det vill s¨aga att den kan stoppa en potentiell attack i realtid utan n˚agot manuellt arbete fr˚an en administrat¨or. Ut¨over detta finns det olika detekteringsmetoder f¨or hur data- eller n¨atverksintr˚ang ska uppt¨ackas. Ett intr˚angsdetekteringssystem kan ha m˚anga olika namn beroende p˚a hur den ¨ar konfigurerad f¨or att s¨oka av och uppt¨acka hot i n¨atverket. [34]

7.1 Detekteringsmetoder

Intr˚angsdetekteringssystem kan analysera trafiken med hj¨alp av olika metoder, de brukar generellt delas in f¨oljande delar [35]:

Signaturer Denna metod anv¨ands genom att s¨oka av n¨atverket och f¨ors¨oka matcha signaturer mot datapaket. En signatur kan representera k¨anda attacker som ARP-spoof, MITM eller andra mer sv˚aruppt¨ackta hot. IDS har signaturerna lagrade i en databas och j¨amf¨or dessa signaturer mot de insamlade datapaketen f¨or att avg¨ora om det ska anses som ett hot eller ej. Signaturer kan vid behov ¨aven konfigureras p˚a egen hand. [36]

Anomali Detta ¨ar en metod vilket ¨aven ¨ar k¨and som behavior based d¨ar en profil ¨

ar skapad f¨or att representera olika typer av aktiviteter i n¨atverket. Systemet analyserar trafiken utifr˚an profilen och larmar om trafiken fr˚ang˚ar trafikm¨onstret i profilen. [36]

Stateful Denna metod har likheter med anomali d¨ar IDS:en har definitioner om hur ett protokoll eller program b¨or bete sig. Om protokollet eller programmet beter sig underligt och utanf¨or de givna definitionerna om hur det b¨or bete sig kommer IDS:en att larma. Denna metod ¨ar liknande anomali en typ av beteendeanalys. Metoden ¨ar ¨aven k¨and under namnet specification based detection. [36]

De h¨ar metoderna kan centraliseras och anv¨andas p˚a en och samma IDS. Det ¨ar med andra ord inte alltid n¨odv¨andigt att separera metoderna mellan olika fysiska IDS-system.

7.2 Utslag

IDS:er har fyra kategorier n¨ar det g¨aller utslag; true positive, true negative, false positive och false negative. Detta kan anv¨andas f¨or att m¨ata hur ett IDS-system presterar i ett n¨atverk baserat p˚a vad den ska larma p˚a, det kan ses som n˚agon form av tr¨affs¨akerhet. Den h¨ar utredningen kommer inte presentera n˚agon m¨atning men det kan ¨and˚a vara n¨odv¨andigt att k¨anna till detta.

True positive Korrekt beslut om utslag. True negative Korrekt beslut om inget utslag. False positive Inkorrekt beslut om ett utslag. False negative Inkorrekt beslut om inget utslag.

Ett bra knep f¨or att lyckas h˚alla is¨ar begreppen ¨ar att se det p˚a f¨oljande s¨att: True/false ¨

ar betyget p˚a IDS:ens beslut. Positive/negative ¨ar IDS:ens val om att larma eller inte. Det ¨ar med andra ord true positive och true negative som IDS:en vill uppn˚a eftersom det betyder att den har tagit r¨att beslut.

7.3 Portspegling

Portspegling ¨ar en teknologi som anv¨ands f¨or att spegla datatrafiken mot en eller flera ¨

onskade portar p˚a en switch. Ett exempel p˚a portspeglingsprotokoll ¨ar Switch Port Analyzer (SPAN) vilket kan utnyttjas i samband med IDS-l¨osningar. Observera att denna teknologi endast anv¨ands vid IDS-l¨osningar och inte IPS. Anledningen till detta ¨ar att IPS ¨ar placerad in-line vilket inte en IDS ¨ar, detta kommer f¨orklaras n¨armare l¨angre in i det h¨ar avsnittet. Remote SPAN (RSPAN) ¨ar ett annat alternativ om trafiken beh¨over speglas till fler ¨an en switch i n¨atverket. RSPAN kan ocks˚a anv¨andas till att spegla trafik fr˚an en annan switch till switchen d¨ar IDS finns placerad vilket figur 11 visar. Observera att den speglade trafiken inte kan routas, det vill s¨aga att switcharna m˚aste befinna sig p˚a samma lager 3-dom¨an. [37]

Figur 11: N¨ar Dator 1 s¨ander till Dator 2 kommer switchen spegla trafiken vidare med hj¨alp av Remote SPAN till IDS:en som ¨ar ansluten till den andra switchen.

RSPAN kan bidra till att reducera antalet fysiska IDS-system och komplexiteten vid implementationen av IDS-system i n¨atverket. Ut¨over RSPAN och SPAN finns ¨aven Encapsulated Remote SPAN (ERSPAN) vilket g¨or det m¨ojligt att ¨overf¨ora speglad trafik ¨over olika lager 3-dom¨aner med hj¨alp av Generic Routing Encapsulation (GRE).

Detta betyder att IDS:en inte beh¨over befinna sig p˚a samma subn¨at d¨ar den f¨orv¨antade datatrafiken som ska analyseras fl¨odar. ERSPAN ¨ar dock Cisco-propriet¨art och kan d¨armed endast anv¨andas p˚a Ciscos switchutrustning vilka ¨ar Catalyst 6500 och 7600 samt Nexus och ASR 1000. [37]

7.4 Intrusion Detection System

IDS b¨or placeras strategiskt i n¨atverket, det vill s¨aga p˚a platser d¨ar majoriteten eller all trafik passerar [38]. ¨Ar inte n¨atverket uppbyggt p˚a det s¨attet att det r¨acker med en placering f¨or att samla in all trafik kan flera IDS-system placeras ut i n¨atverket. Det g˚ar ¨aven att anv¨anda Remote SPAN vilket kan reducera antalet IDS:er i n¨atverket [37]. Systemet ansluts mot switchar vilket speglar trafiken mot switchporten d¨ar IDS:en ¨ar ansluten vilket visas i figur 12.

Figur 12: Illustrerar en topologi och hur IDS kan uppt¨acka skadlig trafik med hj¨alp av speglingsprotokollet SPAN. [37]

H¨andelse 1 En angripare s¨ander skadliga datapaket mot PLC:n. Switchen tar emot denna trafik p˚a port 1.

H¨andelse 2 Switchen ¨ar konfigurerad med SPAN och speglar d¨armed all trafik till port 2 d¨ar en IDS finns placerad men skickar ¨aven vidare den skadliga trafiken till port 3.

H¨andelse 3 IDS analyserar information som den mottagit och konstaterar att det ¨ar skadlig trafik. IDS skickar d¨armed ett varningsmeddelande tillbaka f¨or att uppm¨arksamma administrat¨oren om detta.

Det g˚ar ¨aven att placera IDS in-line likt en IPS men detta medf¨or risker om n˚agot fel skulle intr¨affa med IDS-systemet. D¨arf¨or ¨ar rekommendationen att alltid placera IDS vid sidan om, ¨aven kallad passiv analys, med hj¨alp av en SPAN-l¨osning. [34]

7.5 Intrusion Prevention System

Denna typ av intr˚angsdetekteringssystem skiljer sig mot IDS p˚a flera punkter. Dock ska ¨

aven en IPS placeras p˚a strategiska platser i n¨atverket d¨ar mycket datatrafik passerar men den ska placeras in-line. In-line betyder att systemet placeras i trafikfl¨odet vilket kan ses i figur 13. Detta kommer leda till att datatrafiken passerar via IPS:en. Syftet med denna placering ¨ar att den ska kunna agera i realtid om ett potentiellt hot uppt¨acks. IPS:en har med andra ord m¨ojlighet att blockera skadlig trafik i realtid.

Figur 13: Den skadliga trafiken som Hacker skickar kommer inte n˚a PLC:n i detta fall. Dels f¨or att IPS ¨ar placerad in-line och dels f¨or att den agerar i realtid.

Denna placering har b˚ade f¨or- och nackdelar, en f¨ordel ¨ar att det ¨ar mycket kraftfullt att kunna stoppa en potentiell attack innan den n˚ar destinationen. Nackdelen ¨ar att fel kan intr¨affa, det vill s¨aga att systemet kan blockera n¨odv¨andig och ofarlig datatrafik. Detta kan leda till f¨or¨odande konsekvenser om det finns enheter i stort behov av datatrafiken. [36]

7.6 Host-based Intrusion Detection/Prevention System

Host-based IDS (HIDS) anv¨ands p˚a en eller flera enheter i n¨atverket, denna typ av IDS ¨

ar med andra ord installerad p˚a enhetens mjukvara. HIDS analyserar all ing˚aende och utg˚aende trafik till enheten och tar bland annat s˚a kallade snapshots p˚a systemfilerna f¨or att avg¨ora om n˚agonting har f¨or¨andrats. Ett exempel kan vara ett stort antal misslyckade inloggningsf¨ors¨ok till enheten via SSH eller Telnet, detta kommer HIDS att reagera p˚a och varna. Den analyserar ¨aven de olika aktiviteterna som enheten utf¨or vilket kan vara ett skydd mot om exempelvis en angripare har manipulerat enheten att utf¨ora o¨onskade aktiviteter. Detta intr˚angsdetekteringssystem anv¨ands vanligtvis p˚a servrar eftersom de i m˚anga fall ¨ar mest utsatta. [36]

8

Analys av intr˚

angsdetekteringssystem

Syftet med detta avsnitt ¨ar att analysera olika typer av intr˚angsdetekteringssystem (IDS). Det finns m˚anga olika typer av IDS:er vilka har b˚ade f¨or- och nackdelar beroende p˚a bland annat n¨atverkets respons- och s¨akerhetskriterier och vad f¨or typ av attacker som riskerar angripa n¨atverket. En IDS anv¨ands exempelvis inte p˚a samma s¨att i ett processn¨atverk som i ett traditionellt n¨atverk eftersom dessa n¨atverk skiljer sig p˚a m˚anga plan, se del 2.3 Traditionellt n¨atverk vs. processn¨atverk f¨or skillnader. Denna analys ska hj¨alpa arbetet att ta fram en rekommendation av en eller flera l¨ampliga IDS-l¨osningar f¨or M¨alarenergis processn¨atverk.

8.1 Utmaningar och m¨ojligheter

Intr˚angsdetekteringssystem ¨ar komplexa system med m˚anga egenskaper vilket kan ha b˚ade positiva och negativa inverkningar p˚a ett n¨atverk beroende p˚a hur det skyddar och vad det skyddar. Olika n¨atverk har olika krav, ett processn¨atverk har h¨oga krav p˚a tillg¨anglighet och d¨arf¨or ¨ar det exempelvis angel¨aget f¨or en IDS att inte blockera n¨odv¨andig trafik. I M¨alarenergis processn¨atverk existerar det kritiska processer som beh¨over ha ett obehindrat trafikfl¨ode. Det ¨ar d¨arf¨or viktigt med b˚ade valet av IDS och typ av detekteringsmetod f¨or tillgodose det. Det h¨ar avsnittet redovisar utmaningarna och m¨ojligheterna i ett processn¨atverk f¨or ett intr˚angsdetekteringssystem.

8.1.1 Ok¨anda attacker

Majoriteten av attackerna i ett processn¨atverk ¨ar inte k¨anda i samma utstr¨ackning som i de traditionella n¨atverken [39]. Detta g¨or att endast en signaturbaserad IDS inte kommer att prestera lika bra i ett processn¨atverk som i ett traditionellt n¨atverk. Anledningen till detta beror p˚a att databaser av signaturer endast inneh˚aller k¨anda attacker. D¨aremot kr¨avs ¨aven denna typ av detekteringsmetod i ett processn¨atverk eftersom angripare ¨

aven anv¨ander sig av k¨anda attackmetoder i processn¨atverk, exempelvis Port Scanning. Anomalibaserade IDS:er har d¨aremot potentialen att larma f¨or ok¨anda attacker som utf¨ors i ett processn¨atverk vilket kan vara ett komplement till en signaturbaserad detekteringsmetod. Signaturbaserade metoder har oftast en h¨ogre tr¨affs¨akerhet eftersom de ¨ar mer specifika och tydliga f¨or vad som ska larmas. Anomalibaserade metoder ¨ar mer os¨akra vad g¨aller tr¨affs¨akerhet men har m¨ojligheten att larma p˚a ok¨anda attacker [36]. 8.1.2 Svagheter i OPC

Industrin¨atverk har funnits under en l˚ang tid och n¨ar protokollen framst¨alldes gjordes det inte med s¨akerheten i fokus eftersom hotbilden d˚a var obefintlig j¨amf¨ort med idag. OPC ¨ar ett av protokollen vilket ¨ar baserat p˚a Microsofts DCOM (Distributed Component Object Model) och ¨ar designat samt uppbyggt innan n¨atverkss¨akerheten ans˚ags vara en viktig del. [18]

“The current OPC security defense methods are most based on security analysis, virtual channel, transmission encryption and access control [14]. However, these methods cannot protect the Industrial Control System based on OPC protocol from new viruses and attack methods like Havex anymore,because the new viruses and attack methods become more invisible and deceptive.” [40]

Havex var ett virus som tog kontroll ¨over OPC-klienten och s¨ande kommandon mot OPC-servern och som p˚a s˚a s¨att kom ¨over k¨anslig information. OPC-serverns i huvudsak

st¨orsta svaghet ¨ar att dess kontrollsystem ¨ar l¨attuppt¨ackta. N¨ar data ¨overf¨ors med hj¨alp av OPC-protokollet anses detta os¨akert eftersom det inte existerar n˚agon integritetskoll p˚a datapaketen. Detta g¨or MITM-attacker m¨ojliga d¨ar angriparen kan styra om trafiken till felaktig destination och f¨or¨andra inneh˚allet utan varken mottagarens eller s¨andarens vetskap. [40]

8.1.3 S˚arbara och tidsk¨ansliga processer

Attacker mot de industriella n¨atverken har generellt en direkt p˚averkan p˚a viktig infrastruktur. Konsekvenserna kan bli enorma med exempelvis utslagen v¨arme eller energi till samh¨allet. Detta inneb¨ar att s¨akerheten inom ett processn¨atverk ¨ar en st¨orre utmaning ¨an i de traditionella sammanhangen. Det g¨aller att bibeh˚alla funktionaliteten hos maskinprocesserna genom att uppt¨acka hot i ett tidigt skede f¨or att kunna undvika falleringar i n¨atverket. I processn¨atverket existerar det m˚anga tidsk¨ansliga processer och figur 14 visar att det kan medf¨ora f¨ordr¨ojningar p˚a trafiken n¨ar det skickas.

Figur 14: Visar en IPS som ¨ar placerad in-line vilket kan medf¨ora f¨ordr¨ojningar p˚a datatrafiken som skickas.

F¨ordr¨ojningarna kan bero p˚a m˚anga olika faktorer men generellt beror det p˚a h˚ardvaran hos intr˚angsdetekteringssystemet och belastningsgraden i n¨atverket. Angripare kan attackera IPS-systemen vilket kan g¨ora att de fallerar och inte orkar utf¨ora de normala arbetsuppgifterna.

8.1.4 F¨oruts¨agbar trafik

Den st¨orre delen av datatrafiken som fl¨odar i M¨alarenergis processn¨atverk ¨ar f¨oruts¨agbar och detta underl¨attar arbetet f¨or b˚ade en anomalibaserad och signaturbaserad IDS. PLC:er kommunicerar med aktuatorer och kontrollservrar p˚a ett f¨oruts¨agbart s¨att och d¨arf¨or kan profiler konfigureras i IDS-systemen vilket skapar en bild ¨over vad normal aktivitet i n¨atverket ¨ar. Avviker trafiken fr˚an den normala aktiviteten kommer IDS:en att larma. I delen 8.4 Snort kommer ett exempel visas hur man ¨aven kan skr¨addarsy signaturer som larmar om n˚agon enhet avviker fr˚an det normala trafikfl¨odet.

Trafikm¨onstret mellan PLC:er och kontrollservrar ¨ar oftast f¨oruts¨agbar och n˚agot unikt med enheterna i processn¨atverk ¨ar att TCP-sessionerna ¨ar ¨oppna under en l¨angre tid. Detta ¨ar inte vanligt f¨orekommande i de traditionella n¨atverken och d¨arf¨or kan en anomalibaserad IDS utnytta detta. [41]

“We verify that the patterns of communication for PLCs do not change over time. We believe that this observation should be taken into concern when designing security solutions in the ICS context.” [41]

Citatet ovan ¨ar ett experiment som har utf¨orts d¨ar Layer 1 representerar niv˚a 1 denna utredning. Att PLC:er kommunicerar med j¨amna mellanrum och anv¨ander sig av samma

![Figur 3: Illustrerar niv˚ aerna i den generella industriarkitekturen. [7]](https://thumb-eu.123doks.com/thumbv2/5dokorg/4716597.124341/12.892.131.713.137.461/figur-illustrerar-niv-aerna-i-den-generella-industriarkitekturen.webp)