Spearphishing

HUVUDOMRÅDE: Informatik

FÖRFATTARE: Christoffer Nehm, Fredrik Wretman HANDLEDARE: Erik Bergström

En kvalitativ intervjustudie om hur medvetenhet

och utbildning påverkar användare och

Detta examensarbete är utfört vid Tekniska Högskolan i Jönköping inom Informatik. Författarna svarar själva för framförda åsikter, slutsatser och resultat.

Examinator: Anders Adlemo Handledare: Erik Bergström Omfattning: 15 hp

Abstract

The purpose of this work is to demonstrate different opportunities to counter spear phishing in an organization. Data has been collected through 15 interview situations through semi-structured interviews and then analyzed using a thematic analysis method linked to the study's theory regarding social psychological factors. The result shows that education and awareness regarding IT-security is generally low among respondents. The result also shows that it is of great importance for users and organizations to understand and be able to protect themselves against Social engineering and specifically spearphishing. Furthermore, it was found that everyone in an organization needs to know about threats and risks so that the organization will not suffer badly in the event of attack attempts.

Keywords

Sammanfattning

Studiens syfte är att visa på olika möjligheter att motverka spearphishing i en organisation. Data har genom semistrukturerade intervjuer samlats in i 15 intervjuer och har sedan analyserats med tematisk analysmetod. De socialpsykologiska faktorerna utgör den här studiens teoretiska ramverk. Resultatet i studien visar att utbildning och medvetenhet om informationssäkerhet generellt bland respondenterna är låg.

Resultatet visar också att det av stor vikt för att användare och organisationer att förstå- och kunna skydda sig mot Social engineering och spearphishing. Vidare framkom att alla i en organisation behöver kunskap om hot och risker för att inte organisationen ska råka illa ut vid händelse av attackförsök.

Nyckelord

Innehållsförteckning

1

Introduktion ... 1

1.1 BAKGRUND ... 1

1.2 TIDIGARE FORSKNING... 3

1.3 PROBLEMBESKRIVNING ... 4

1.4 SYFTE OCH FRÅGESTÄLLNING ... 5

1.5 OMFÅNG OCH AVGRÄNSNINGAR ... 6

2

Teoretisk bakgrund ... 7

2.1 KOPPLING MELLAN FRÅGESTÄLLNING OCH TEORI ... 8

2.2 ARGUMENTATION AV VALD TEORI ... 9

3

Metod och genomförande ... 10

3.1 FORSKNINGSANSATS ... 10 3.2 DATAINSAMLINGSMETOD ... 10 3.3 URVAL ... 11 3.4 ETIK ... 11 3.5 GENOMFÖRANDE AV INTERVJUER ... 12 3.6 TRANSKRIBERING ... 12 3.7 KODNING... 12 3.8 REFLEXIVITET ... 14

4

Empiri ... 15

4.1 SPEARPHISHINGUTBILDNING ... 15 4.1.1 Utbildning för nyanställda ... 15 4.1.2 Handledarledd utbildning ... 174.2 INFORMATION FRÅN ORGANISATIONEN OM INTRÄFFADE INCIDENTER ... 18

4.3 MEDVETENHET ... 19

5

Analys ... 23

5.1 SPEARPHISHINGUTBILDNING ... 23

5.2 INFORMATION FRÅN ORGANISATIONEN OM INTRÄFFADE INCIDENTER VAD GÄLLER SPEARPHISHING ... 25

5.3 MEDVETENHET OM SPEARPHISHING ... 26

6

Diskussion och slutsatser ... 28

6.1 RESULTATDISKUSSION ... 28

6.2 METODDISKUSSION ... 29

6.3 SLUTSATSER OCH REKOMMENDATIONER ... 30

6.4 VIDARE FORSKNING ... 31

7

Referenser ... 32

1

Introduktion

Kapitlet ger en bakgrund till studien och det problemområde som studien byggts upp kring. Vidare presenteras studiens syfte och dess frågeställning. Därtill beskrivs studiens omfång och avgränsningar.

1.1 Bakgrund

Informationssäkerhet är en global angelägenhet, eftersom samhället blir mer och mer beroende av informationsteknik (IT). På grund av människors beroende av IT riskerar vi och våra IT-system att bli utsatta för social engineering (SE)-attacker (Dahbur, Bashabsheh & Bashabsheh, 2017).

Syftet med SE är att manipulera en person eller organisation att uppge konfidentiell information så som inloggningsuppgifter, personuppgifter, företagshemligheter eller annan känslig eller hemlig information (Abagnale & Redding, 1980).

Via SE kan en angripare även få en person att handla på ett visst sätt, som att klicka på en länk som är infekterad med skadlig kod eller släppa in en person på ett område där hen inte är behörig (Tetri & Vuorinen, 2013).

SE riskerar att leda till kännbara konsekvenser, ofta är dessa konsekvenser ekonomiska. Detta är ett stort problem då till exempel knappt 200 000 svenskar år 2019 uppgav att de hade lidit ekonomisk förlust på grund av identitetsstöld, mejl från bedragare eller omdirigering till falska hemsidor (SCB, 2019).

SE är ett stort område med många attackvektorer och angreppssätt, två underkategorier till SE är phishing och spearphishing. Generella phishingattacker skickas ofta ut med förhoppning om att lura några få procent av offren. Mejlen skickas ofta från spoofade adresser vilket är en metod som innebär att den faktiska avsändaren maskeras för att få det att se ut som att mejlet är från en betrodd adress (Tetri & Vuorinen, 2013).

Enligt Tetri och Vuorinen (2013) liknar spearphishing phishing, men riktar sig enbart till enskilda- eller ett fåtal personer. Spearphishingmejl designas specifikt för att lura de tilltänkta offren, och oftast för ekonomisk vinning.

Ett exempel på phishing kan vara att ett mejl med något mycket bra erbjudande till exempel en ny modern telefon för 1 kr eller att det tilltänkta offret vunnit något i en tävling. (Koyun & Al Janabi, 2017).

Enligt Thomas (2018) är phishing ett väldigt stort problem inom flera sektorer, stadssektorn och tekniksektorn. Om phishing inte hanteras korrekt kan det ha förödande konsekvenser. Enligt Retruster.com (2019) estimeras det att 90% av alla dataintrång har sitt ursprung i phishing och antalet phishingattacker har vuxit med 65% från 2018 till 2019. Organisationer och stater förlorar årligen miljarder kronor på grund av phishing och spearphishing, uppskattningsvis uppgick förlusten till 12 miljarder USD förra året i USA (Retruster.com, 2019).

Bakhshi (2017) betonar att medvetenhet om SE är en av de enklaste och mest effektiva sätten att skydda slutanvändaren mot SE-attacker. Vidare beskrivs också att avsaknaden av medvetenhet hos användaren är den främsta anledningen för att en SE-attack lyckas. Genom utbildning kan den här typen av attacker förebyggas eller förhindras (Dahbur et al., 2017).

I en studie gjord av Dahbur et al. (2017) framkom det att hos majoriteten av de tillfrågade organisationerna var säkerhetsmedvetenheten för phishing på nivån ”Otillfredställande" på skalan “Utmärkt”, “Bra”, “Minimal”, och “Otillfredställande”. Utmärkt innebär att organisationerna visar på utmärkt medvetenhet om IT- säkerhet, bra betyder att organisationerna till stor del visar på medvetenhet om IT- säkerhet. Minimal visar att organisationerna påvisar minimal kunskap om IT- säkerhet och otillfredställande betyder att de organisationer som har blivit tillfrågade inte påvisar någon medvetenhet om IT- säkerhet.

Enligt Das, Kim, Tingle och Nippert-Eng (2019), är det användarna som är den svaga länken som utnyttjas vid dessa attacker och är därför en viktig del i skyddet mot attackförsök med SE. Eftersom människor agerar olika baserat på erfarenheter och kunskaper och eftersom spearphishing riktar sig mot människor i syfte att bedra dem, riktas fokus i den här studien mot användarna i en IT-miljö.

1.2 Tidigare forskning

Större delen av tidigare forskning på phishing- och spearphishing-attacker riktar sig mot tekniska lösningar, medan endast 13,9% av studierna undersöker användarperspektivet (Thomas, 2018). Även Shaikh, Shabut och Hossain (2016) och Nohlberg (2008) menar att användarperspektivet behöver beforskas ytterligare. Detta tolkar vi som att vidare forskning behöver bedrivas för att få fler att uppmärksamma problemet med SE och spearphishing. Denna studie kan bidra till att fylla denna kunskapslucka.

I tidigare forskning har det framkommit rekommendationer om hur spearphishing kan motverkas. Kumaraguru, et al. (2007) har tagit fram en lathund med fem enkla tips för den enskilde användaren för att försöka minska risken för att råka ut för phishing och spearphishing. Dessa tips lyder:

1. Klicka inte på länkar i mejl.

2. Skriv in den riktiga adressen till hemsidan i sökfönstret. 3. Leta upp och ring en riktig support.

4. Ge aldrig ut personlig information. 5. Var skeptisk mot konstiga hemsidor.

Kumaraguru, et al. (2007) har i sin studie även kommit fram till fem rekommendationer för att kunna utveckla utbildningsmaterial inom Informationssäkerhet.

• Story-based Agent- Denna agent kan vara både fiktiv och fysisk, en handledare genom utbildningen. Agenten i detta fall är den fiktiva karaktären PhishGuru som säger ”STOP! Follow these steps when reading your email”.

• Learning-by-doing- Enligt studien är detta en effektiv inlärningsprocess. Användarna klickar på ett spearphishingmejl och blir sedan presenterade med utbildningsmaterialet för att lära sig hur de ska göra i skarpt läge.

• Immediate feedback- Innebär att användarna får en uppgift direkt efter att de klickat på en länk i ett övningsmejl.

• Contiguity principle- Nästa punkt är där de diskuterar att de datorbaserade instruktionerna blir effektivare när ord och bilder kommer sammanhängande istället för en och en.

• Personalization principle- Här menar de att människor försöker förstå instruktioner bättre om de presenteras i termer som liknar en konversation, till exempel du, jag och vi.

Nohlberg (2008) belyser sex punkter som är viktiga att tänka på för att öka motståndskraften mot spearphishing.

• Att lära ut vad SE är och vad och vilka de generella riskerna är.

• Kom ihåg att attacker hela tiden förändras och uppdateras. Vilket utgör en risk om anvädare tränas i att upptäcka en för specifik metod.

• Involvera chefer till att sammarbeta och understödja arbetet mot SE. Ifall inte cheferna bryr sig om informationssäkerhet och själva agerar oaktsamt ökar risken för att användarna agerar likadant.

• Utbilda användarna genom att de får uppleva attackliknande senarion.

• Se ur ett holistiskt perspektiv hur mogen organisationen är för att möta en SE-attack.

• Forma en helhetsbild av hur förberedda organisationer är för att kunna belysa de svagheter som finns.

1.3 Problembeskrivning

Det största problemet med spearphishing är svårigheten med att urskilja ett mejl från en korrekt källa från ett mejl som har skickats från en bedragare. Detta grundar sig i att människor begår misstag som kan få oanade konsekvenser, både ekonomiska och informationssäkerhetsmässiga (Thomas, 2018).

Första försvarslinje i en organisation är människorna. Genom att utnyttja de socialpsykologiska faktorerna så kan de tekniska skyddssystem som finns implementerade kringgås för att komma åt data eller annat av värde. (Koyun & Al Janabi, 2017; Mouton, Leenen & Venter, 2016).

En stor och viktig pusselbit som saknas i många organisationer är utbildning inom informationssäkerhet och medvetenhet om vi människor är sårbara för attacker oavsett hur bra tekniska system som finns till hands för att skydda organisationerna. Flera tidigare undersökningar som studerats i den här studien rekommenderar att utbildning och information är en del av lösningen för att lyckas i arbetet med att motverka spearphishing (Aldawood & Skinner, 2018; Amankwa, Loock & Kritzinger, 2014;

Lebek, Uffen, Breitner, Neumann & Hohler, 2013; Chen, Ramamurthy & Kuang-Wei, 2015).

Detta blev tydligt den 19- och 20 maj 2020 då TV4 presenterade en granskning av informationssäkerhet inom Kriminalvården, Socialstyrelsen, Luftfartsverket och Arbetsförmedlingen (Hellerud, 2020). TV4 skickade i mars ut ett harmlöst spearphishingmejl till de nio befattningshavare som arbetar i ledningsgruppen inom Kriminalvården. I det mejl som sändes ut stod det att deras lösenord skulle gå ut om två dagar och att de skulle klicka på länken för att byta sitt lösenord. Länken var ofarlig och ingen ombads att lämna ut sitt lösenord. Det som skedde var att ett klick på länken registrerades så att TV4 kunde se vilka som klickade på länken. Utfallet blev att sex av nio klickade på länken i mejlet. (Hellerud, 2020).

1.4 Syfte och frågeställning

I den här studiens bakgrund och problembeskrivning framträder en bild av att spearphishing är ett stort problem för både organisationer och privatpersoner och att det medför stora ekonomiska förluster varje år. Likaså framträder en bild av att det är användare i IT-miljöer som är den svaga länken och som medför att spearphishing-attacker lyckas. Tidigare forskning pekar även på att användarperspektivet inte är tillräckligt beforskat (Das et al., 2019).

Syftet med det här examensarbetet är att rekommendera olika möjligheter att motverka spearphishing i en organisation. Kunskaper som denna studie frambringar är ämnade att bidra till motverkan av spearphishing och för att ge rekommendationer till förebyggande hantering av problemet som spearphishing utgör.

Eftersom användarna är den första attackvektorn i en spearphishing-attack är de en viktig startpunkt i försvaret mot spearphishing för att minska-, eller i bästa fall förhindra framtida attacker. För att kunna besvara syftet ställs följande forskningsfråga:

Vilka rekommendationer kan ges till en organisation för att öka de anställdas medvetenhet vad gäller spearphishing baserat på rådande kunskapsnivå?

1.5 Omfång och avgränsningar

Den här studien riktar in sig på organisationer vars användare kan bli utsatta för spearphishing. Det är av stor vikt att försöka motverka spearphishing i så stor utsträckning som möjligt, vilket har resulterat i att vi inte har avgränsat denna rapport till att bara genomföra intervjuer i en organisation. Detta för att resultatet av det insamlade materialet ska kunna appliceras på flera organisationer som hanterar viktig information. Denna studie avgränsas geografiskt till organisationer i södra Sverige, oberoende av storlek. Avgränsningen gjordes för att kunna genomföra intervjuer på plats tillsammans med respondenterna inom ett rimligt avstånd från oss som ledde intervjuerna.

Intervjuerna i den här studien har genomförts med användare av datorer i organisationernas IT-miljö eftersom vi tror att de besitter relevant kunskap och information som kan besvara studiens syfte och forskningsfråga. Det har förekommit begränsningar i form av umgängesrestriktioner i och med den rådande Coronapandemin. Därtill har det varit problematiskt att boka intervjuer eftersom flera organisationer har permitterat personal och varslat om uppsägning. Därför har vi valt att genomföra de flesta intervjuer online.

2

Teoretisk bakgrund

Kapitlet ger en teoretisk bakgrund och förklaringsansats till studien och det syfte och frågeställning som formulerats.

Socialpsykologi kan beskrivas enligt följande:

”Socialpsykologin kan alltså generellt ses som en av de vetenskaper om människan och hennes omgivning som har till syfte att förklara människors handlingsmönster, framför allt tillsammans med andra människor.” (Nilsson, 2006, s.13).

Det är de socialpsykologiska faktorerna som delvis gör oss mänskliga. Sättet vi interagerar med andra, med empati och hjälpsamhet gör användaren i ett system till en måltavla för diverse attacker. I händelse av en lyckad spearphishing-attack utnyttjas de socialpsykologiska faktorerna för att kringgå de många tekniska skydd i form av brandväggar och intrångsskydd som många organisationer har lagt mycket fokus och resurser på att säkra upp (Mouton et al., 2016).

Därför tar studien avstamp i de socialpsykologiska faktorerna som belyser människans naturliga, sociala egenskaper som viljan att hjälpa till, vara godtrogen och trevlig. De socialpsykologiska faktorerna påverkar beslut och handlande i situationer som räknas till SE. Spearphishing-attacker som är i fokus i den här studien är av kombinerad teknisk- och psykologisk typ (Nilsson, 2006).

För att en attack ska kunna genomföras enligt plan, måste angriparen använda sig av mottagarens psykologiska svagheter, till exempel hjälpsamhet och andra socialpsykologiska faktorer. Det kan till exempel vara genom mejl med falskt innehåll, vilket kan beskrivas vara en nyckelkomponent i spearphishing. Ytterligare en viktig aspekt för att en angripare ska lyckas med spearphishing är att inge ett falskt förtroende med exempelvis ett mejl som ser ut att komma från en trovärdig källa, så som från en VD eller en ekonomiansvarig (Koyun & Al Janabi, 2017; Mouton et al., 2016).

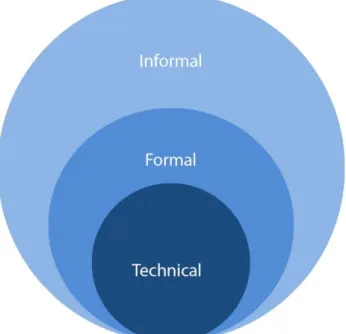

Enligt Stamper, Liu, Hafkamp och Ades (2000) kan organisationer delas upp i tre delar. Dessa tre delar benämns som den tekniska delen, den formella delen och den informella delen. Den tekniska delen är organisationens hårdvara och programvara, produkter som används i en IT- miljö. Den formella delen innefattar policys och regelverk som organisationen har satt upp medan det informella segmentet innehåller de mjukare värdena såsom kultur, förutfattade meningar och antaganden baserat på erfarenhet,

kunskap och färdigheter. Utöver de socialpsykologiska faktorerna lägger denna studie fokus på det informella segmentet i organisationer eftersom det är dessa delar som är utsatta för spearphishing. Modellen som visas i Figur 1 benämns som Technical Formal Informal (TFI) (Stamper, Liu, Hafkamp & Ades, 2000).

Figur 1 TFI-modellen hämtad från Stamper et al. (2000)

2.1 Koppling mellan frågeställning och teori

I detta kapitel beskrivs den teori som ger en teoretisk grund för att besvara studiens frågeställning.

Studiens teoretiska perspektiv grundar sig i de socialpsykologiska faktorerna. För att koppla samman teorin med studiens forskningsfråga har teorin använts som ett verktyg för att skapa förståelse för hur människor agerar i händelse av en spearphishingingattack. Detta har resulterat i att vi har kunnat svara på studiens forskningsfråga. Eftersom spearphishing är en attack som inte skulle vara effektfull utan en människa att utnyttja är det vi i egenskap av människor som utgör den huvudsakliga måltavlan. För att genomföra en attack som spearphishing och få önskat resultat behövs förberedelser, som de som beskrivs i Mouton et al. (2016). Dessa förberedelser involverar manipulation och utnyttjande av socialpsykologiska faktorer. Förberedelserna indelas i faser som beskrivs i Figur 2.

Figur 2 Schema över en SE-attack anpassad från Mouton et al. (2016) Den första fasen benämns som investigation och innebär att samla information. Fas nummer två kallas hook och innefattar att försöka snärja sitt offer, för att vidare utveckla relationen och utföra attacken i den tredje fasen play. Den fjärde och sista fasen exit syftar till att avlägsna sig diskret och att dölja sina spår. Processen kan vara iterativ och i vissa fall kan den som utför attacken ta ett steg tillbaka och ta nytt grepp (Mouton et al., 2016).

2.2 Argumentation av vald teori

I den här studien argumenterar vi för att det är viktigt att involvera de socialpsykologiska faktorerna i utbildningen och i medvetandet hos de personer som utsätts för spearphishing. Denna aspekt tas sällan upp som rekommendation av tidigare nämnda publikationer.

Socialpsykologi kan kopplas till studiens frågeställning eftersom fokus i denna studie inte ligger på teknik, utan människan som använder den. Socialpsykologiska faktorer är en angripares viktigaste ingångar för att utföra en lyckad attack. Enligt Mouton et al. (2016) behövs kombinationen av kunskap kring socialpsykologi och en människa att utföra attacken mot, på så sätt att de behöver utnyttjas av personen eller organisationen som utför en spearphishing-attack.

3

Metod och genomförande

Kapitlet ger en översiktlig beskrivning av studiens arbetsprocess. Vidare beskrivs studiens ansats, design och etiska riktlinjer. Därtill beskrivs studiens datainsamling och dataanalys. Kapitlet avslutas med en diskussion kring reflexivitet.

3.1 Forskningsansats

I den här studien har semistrukturerade intervjuer, med en person i taget, använts som metod. Intervjufrågorna har tagits fram med hjälp av den metod som Persson (2016) förespråkar för utformande av intervjufrågor. Metoden innebär att frågor ställs så neutralt som möjligt utan att vara ledande. En intervju med en kvalitativ ansats ger en förståelse om hur människor upplever olika saker och hur de ser på verkligheten (Hedin, 2011).

Studiens frågeställning skulle kunna angripas antingen via en kvantitativ eller en kvalitativ metod.

En kvantitativ metod genomförs vanligen med hjälp av enkätstudier, experiment och/eller statistiska metoder (Blomkvist & Hallin, 2014). För att få ett bra statistiskt underlag krävs ett större antal respondenter. Den kvantitativa metoden fokuserar på att samla in numerisk data och med hjälp av detta kan det göras en statistisk analys (Blomkvist & Hallin, 2014).

Bryman (2011) menar att insamling av kvalitativ data görs ofta i form av intervjuer, observationer och/eller fallstudier. I kvalitativa studier så är fokus på ett fåtal respondenter men frågorna eller observationerna går mycket djupare än de gör vid en kvantitativ studie. Den kvalitativa studien samlar in data så som hur personer upplever en viss sak eller fenomen (Bryman, 2011). Den metod vi har valt är den kvalitativa metoden med semistrukturerade intervjuer för att få en inblick i hur respondenterna upplever nivån av informationssäkerhet i den organisation där de verkar.

3.2 Datainsamlingsmetod

Ett vedertaget sätt att angripa kvalitativ forskning på är genom intervjuer (Bryman, 2011). Denna studie har genomförts med hjälp av semistrukturerade intervjuer, och de intervjuer som har genomförts syftar till att framställa en bild av verkligheten, sett ur respondentens synvinkel. På grund av att denna studie baseras på respondenternas

personliga kunskapsnivå och medvetenhet i ämnet lämpar sig således en semistrukturerad intervjuteknik bra.

Innebörden av semistrukturerade intervjuer är att det inte är nödvändigt att ställa frågorna i en förutbestämd ordning och följdfrågor kan vid behov ställas, vilket medför att intervjun blir öppnare. Tekniken för att genomföra semistrukturerade intervjuer utgår oftast från en grundstruktur fastställd av frågeställaren (Bryman, 2011).

I intervjusituationerna har respondenternas röster spelats in. Vid intervju via Zoom (ett verktyg som hanterar ljud- och videokonferens) har inspelningsfunktionen använts. De intervjuer som skett fysiskt har spelats in med hjälp av inspelningsapp i telefoner. 3.3 Urval

I urvalet av respondenter har vi valt att använda en godtycklig urvalsprocess. Enligt Larsen (2018) innebär ett godtyckligt urval att deltagare väljs efter specifika kriterier, exempelvis efter utbildningsgrad, kön eller ålder. I och med studiens syfte och frågeställning har vi valt att göra ett medvetet urval genom att tillfråga 18 personer från åtta olika organisationer om att delta i den här studien. Av dessa 18 tillfrågade, svarade 15 ja till att delta. Urvalet gjordes i syfte att få en inblick i på vilken nivå utbildning, kunskap och medvetenhet i frågan om spearphishing är i de organisationer som respondenterna verkar i. De personerna som tackade ja till att medverka blir våra respondenter och nyttjar organisationernas IT-miljö och datorer dagligen. Vi har således inte använt något annat urvalskriterium än att respondenterna använder en dator som arbetsredskap.

3.4 Etik

Vetenskaprådet (2017) beskriver de etiska riktlinjer som används i denna rapport. Dessa är: informationskravet, samtyckeskravet, konfidentialitetskravet och nyttjandekravet. Respondenterna blir informerade om att lämnade svar och uppgifter inte delas med utomstående på ett icke godkänt tillvägagångssätt. För att säkerställa konfidentialiteten i informationsflödet har vi valt att anonymisera organisationers- och respondenters personnamn. Den information som samlas in och analyseras behandlas så att individer inte kan spåras personligen eller orsaka skada för individen eller organisationen. Varje respondent blir informerad i förväg om förfarandet och kan därefter välja att delta i

intervjun eller avstå. Intervjuerna hålls i avskilda rum eller via en privat session på Zoom för att värna om respondenternas integritet.

Materialet som samlats in under intervjuerna destrueras efter genomfört arbete. Det är av stor vikt att behandla materialet som samlas in med försiktighet eftersom respondenterna öppnar sig om potentiellt känslig information vilket medför att denna information behandlas med GDPR i åtanke.

3.5 Genomförande av intervjuer

De intervjuer som skedde via Zoom, genomfördes med endast röstsamtal. En del av intervjuerna genomfördes på plats med respondenten. Bryman (2011) menar att det inte är några märkbara skillnader på det insamlade datamaterialet när intervjuer skett fysiskt jämfört med intervjuer som genomförts via röstsamtal. Dock kan det vara negativt med intervju via röstsamtal då respondentens kroppsspråk och gester inte kan tolkas av intervjuaren (Bryman, 2011). Samtliga intervjuer i den här studien har genomförts med samma frågor som grund. Skillnaden mellan intervjuerna är följdfrågorna som ställts baserat på respondentens svar. Respondenterna har inte delgivits frågorna i förväg eftersom vi har varit intresserade av deras spontana svar. Se bilaga 1 för de frågeställningar som behandlas i intervjuerna.

Intervjuerna var bokade i förväg och varade i cirka 30 minuter. Den bokade tiden för intervjuerna var väl tilltagen så att inte stress eller tidsbrist skulle påverka resultatet av undersökningen.

3.6 Transkribering

Endast inspelningstiden från att första frågan ställs till dess att sista frågan är besvarad transkriberades. Detta gjordes för att underlätta analysen och öka läsbarheten. Organisationernas namn och personnamn har aktivt anonymiserats i transkriberingen för att bibehålla anonymiteten hos respondenterna och organisationerna. Vidare har även utfyllnadsord såsom ”mm” och ”eh” tagits bort för att öka läsbarheten.

3.7 Kodning

De transkriberade intervjuerna har analyserats och kodats enligt en den tematiska analysmetoden som Blomkvist och Hallin (2014) beskriver. De framhåller att det empiriska materialet delas in i teman. Valet av tematisk analys uppstod när vi studerade

vår data. Blomkvist och Hallin (2014) menar att tematisk analys ett vanligt tillvägagångssätt vid analys av intervjumaterial, därför faller valet av analysmetod på tematisk analys.

För att kunna presentera empirin på ett lämpligt sätt har vi med hjälp av tematisk analys och färgkodning fått fram olika teman och underteman. Utifrån analys av insamlad empiri har tre huvudteman och tre underteman framkommit med varsin färg för att kunna särskilja dessa. Utifrån färgkodningen har sedan tre huvudteman och tre underteman skapats.

De teman som har framträtt ur analysen har vi valt att benämna som: • Spearphishingutbildning

o Utbildning för nyanställda o Handledarledd utbildning o Kontinuerlig vidareutbildning.

• Information från organisationen om inträffade incidenter vad gäller spearphishing

3.8 Reflexivitet

Bryman (2011) diskuterar begreppet reflexivitet vilket innebär att forskning inte kan vara värderingsfri, men att det är bra att vara medveten om vikten av att vara självreflekterande, det vill säga reflexiv. För att behålla objektiviteten i den här studien har vi varit tvungna att ta tre aspekter i beaktning. Dessa aspekter beskrivs av Bryman (2011) som: metodval, personliga förutfattade meningar och värderingar. Vi har med detta i åtanke försökt att utforma intervjufrågorna så att de inte ska vara ledande och vara så neutrala som möjligt. Även i analysen har reflexivitet beaktats.

Under genomförandet av intervjuerna har vi försökt att tona ner våra egna åsikter och tankar. Vi har talat så lite som möjligt för att ge utrymme till respondenterna och deras svar. Reflexiviteten har varit utmanande eftersom vi har fått förutfattade meningar efter att vi läst litteratur om ämnet. De förutfattade meningarna har tagit sig uttryck i att vi fått uppfattningen om att många är dåligt förberedda på att hantera en spearphishing-attack. Därför har vi diskuterat och reflekterat med varandra över data som framkommit för att våra tankar och värderingar inte ska färga resultatet av studien.

4

Empiri

Kapitlet ger svar på studiens frågeställning genom att behandla insamlad empiri och teoretiskt ramverk.

Nedan presenteras den data som framkommit vid kodningen av intervjuerna. I intervjuerna och vid den tematiska analys som utförts har det framkommit tre huvudteman som används för att svara på forskningsfrågan. Temat utbildning mynnar ut i tre underteman.

• Spearphishingutbildning

o Utbildning för nyanställda o Handledarledd utbildning o Kontinuerlig vidareutbildning

• Information från organisationen om inträffade incidenter vad gäller spearphishing

• Medvetenhet om spearphishing

4.1 Spearphishingutbildning

Ett centralt tema i undersökningen har varit utbildning. Utbildning har diskuterats från flera synvinklar av respondenterna och har därför genererat flera underkategorier.

4.1.1 Utbildning för nyanställda

Nedan presenteras respondenternas svar angående om phishing/spearphishing ingår i utbildning för nyanställda:

Respondent 1 – Det är mycket möjligt att det har blivit tillagt skulle jag säga. Vi går

ju ett antal introduktionskurser och då kan jag tänka mig att sådana typer är med, men på en väldigt basal nivå.

Respondent 2 – Ja vi har ju inte för alla, men de som är användare av datorer och

mejl och alltihopa. Vi har ett utbildningssystem där man ska gå igenom olika steg, alltifrån om en främmande person kommer in på jobbet och ska ju legitimera sig och lika dant vad gäller IT-sidan där har vi ett program och där är ju phishing. Men jag

tror att i själva den delen står nog bara phishing som namn om man säger i den utbildningen då.

Respondent 3 – Nej, inget sådant. Respondent 4 – Nej.

Respondent 5 – Ja det gör det.

Respondent 6 – Jag tror inte det ingår i någon specifik utbildning, men när man börjar

så får man skriva på en IT- policy som skall skrivas under. Där står det att man inte ska klicka på något okänt och ta alltid reda på var det kommer ifrån och vem personen utger sig för att vara, det här är våra rutiner och så vidare. Så det finns en viss IT-policy som utgör en utbildning.

Respondent 7 – Ja, det gör det. Respondent 8 – Ja, det gör det. Respondent 9 – Ja jag tror det. Respondent 10 – Tror jag inte. Respondent 11 – Nej.

Respondent 12 – Nej.

Respondent 13 – Jag skulle säga nej faktiskt. Jag har för mig att inte jag fick det så

jag skulle säga nej. Jag är inte 100 säker men jag skulle inte tro det.

Respondent 14 – Nej inte när jag anställdes i alla fall, men det var ju några år sedan

men jag har inte hör något om det alls.

4.1.2 Handledarledd utbildning

Nedan presenteras respondenters svar som har att göra med handledarledd utbildning.

Respondent 2 – Jag tror utbildning, inte det här bara vad det är utan en utbildning där

det blir en skolbänksutbildning. Inte bara på datorerna utan att man sitter ner och har en riktig utbildning så att man kan fånga de här som faktiskt fattar det jättebra men även du som inte fattar det här. Det här är allvarligt du får inte klicka öppna och du får inte göra så här.

Respondent 5 – Det skulle vara någon ren muntlig alltså en ren fysisk session iså fall

för kanske mindre grupper. Att man visar flera exempel på hur det kan gå till och sånt här. För vi har ju liksom sånt har vi ju inte haft något, utan vi har ju mest på nätet och sånt. En fysisk person som håller i det.

Respondent 12 – Helt klart att någon kommer hit och pratar om det lite mer ingående

om vad det är och vad man ska tänka på.

4.1.3 Kontinuerlig vidareutbildning

Här belyses respondenternas svar på frågan om det sker kontinuerlig vidareutbildning i organisationen.

Respondent 1 – Nej inte vad jag vet. Det är möjligt om det är någonting nytt men jag

har jobbat här nu i tre år och enda gången jag har gått någon sådan kurs som jag kan tänka mig är precis i början och sen har det ju tillkommit någon kurs man är tvungen att gå. Men mer än så tror inte att det finns något krav på att man ska gå om någon liknande kurs vartannat år eller något likdanande.

Respondent 2 – Egentligen så får vi ju uppmaningar att gå igenom de här olika

utbildningsdelarna med säkerhet, men det slarvas med det. Vi har inte någon riktigt bra uppföljning på att nu har alla gjort det här, vid den här tidpunkten. Det är inte så stort tryck på den, det kan jag känna som en risk.

Respondent 5 – Ja vi gör det en gång, IT säkerhet gör vi en gång om året. Respondent 9 – Ja i alla fall informationsfilmer som är obligatoriska

Respondent 10 – Nej det är bara nyanställda, men det har inget med det att göra. Respondent 11 – Nej

Respondent 12 – Nej, vi som jobbar här har varit här så pass länge så vi utbildar väl

oss själva.

Respondent 13 – Nej inte kontinuerligt skulle jag inte säga heller riktigt. Det är väl

mer vissa diskussioner och så där men inte att det sker utbildningar.

Respondent 14 – Nej inte liksom… inga liksom konkreta internutbildningar det har jag

inte sett någon. Det har varit vid enstaka tillfällen där det har implementerats något nytt system eller så där och så har chefen sagt till att tänk på det här.

Respondent 15 – Nej

4.2 Information från organisationen om inträffade incidenter

Denna kategori belyser de citat där respondenterna svarar på frågan om hur organisationerna informerar sina anställda om IT-relaterade incidenter som inträffat. Det är också citat som belyser önskemål om mer information om inträffade incidenter.

Respondent 1 – Ja att man kanske oftare går ut med att det här är en reell grej och

inte bara någonting dom säger. Alltså att man säger att det kan vara problem utan att man kanske visar på ett exempel på när det har hänt och vad det har haft för problem. Ja att man påvisar att det är ett problem lite oftare än vad man kanske gör.

Respondent 7 – Att presentera faktiska fall, för dom kommer folk ihåg. Hur det gått

till, vad man har lyckats komma åt, hur enkelt det är.

Respondent 9 – Det gick ut ett mejl för att varna för att det här är inte jag som har

skickat ut.

Respondent 10 – Informera, gå ut lite oftare internt med mejl och varna för att kolla

källan (på mejlet).

Respondent 14 – Jag har inga riktlinjer som jag har fått ifrån chefen eller så kring hur

det ska hanteras när det har uppkommit.

Respondent 15 – På frågan hur hanterar ni det när det kommer sådana mejl (spearphishing)? Fick vi svaret: Då går det ut allmänt från våran administration som

säger att, klicka inte på dom här, nu har det kommit ut bluffmejl och ignorera det och släng det utan att öppna det typ.

Respondent 15 – Man har ju fått ganska mycket information om sånt här att man

klickar inte på saker som man inte vet vad det är så jag tror inte att det har, inte vad jag vet om i alla fall.

4.3 Medvetenhet

Detta stycke presenterar respondenternas medvetenhet gällande spearphsihing.

Respondent 1 – Nej det tror jag inte att man har varit om de har hänt, skulle jag säga. Respondent 2 – Det som jag tror är att IT-kunskap över huvud taget är väldigt

varierande. Jag har själv under mig då nio chefer och om man tittar på den yngsta av dem eller de som är yngst, de är väldigt medvetna och har vuxit in i det här. Men sedan har jag några som har jobbat länge som är mellan femtio och sextio där någonstans och där är det ju ibland att de har svårt att öppna någon fil eller så.

Respondent 3 – Inte särskilt.

Respondent 4 – Ja vi är väl ganska medvetna om det skulle hända något så vet vi ju,

det är inget vi inte upptäcker. Det är ett så pass litet företag så vi har koll på allt som händer.

Respondent 5 – Jag tror att i alla fall på min avdelning så är dom flesta väldigt

medvetna. Man är nog ganska misstänksam för det mesta.

Respondent 6 – Jag tror det är ganska lågt faktiskt, dels i vårat fall så är det en

jättestor organisation och alla har ju mejl. Även ute i butiker, vi har flera hundra butiker i Norden. Och jag skulle säga att generellt sett så är det väldigt låg IT- kunskap och det gäller även på högkvarteret att man kan förvånas över hur låg IT- kunskapen är, så risken finns absolut. Och jag tror det är väldigt viktigt att utbilda och informera kring det där om man inte kan stoppa det redan innan med någon preventiv tjänst när det kommer mejl.

Respondent 7 – Det är en bra fråga. Jag har inget underbyggt svar men jag kan

spekulera. Jag tror att dom flesta, gemene man, inte känner till begreppet utan mer känner till spam och phishing. Men det är någonting vi försöker utbilda kring faktiskt

och gå ut till dom grupper som vi tror skulle kunna vara utsatta och förklara att det finns en nivå till som utöver phishing som känns bättre, ser bättre ut men är dessutom farligare för då vet man också vad man är ute efter.

Respondent 8 – Jag tror att folk är ganska medvetna om att det förekommer ändå, det

tror jag. Sen tror jag att man alltid kan informera och utbilda ännu mer runt det men jag tror att över lag så är nog medvetenheten ganska hög ändå.

Respondent 9 – Jag tror att man är väldigt medveten. Jag jobbar ju i en organisation

som är ganska hemlig. Man får ju ganska mycket information från säkerhetsavdelningen om hur man ska bete sig. Klicka inte och så vidare så man är nog ganska medveten. Samtidigt i den vardagliga stressen så tror jag att det är sånt som bara kan försvinna i den vanliga tanken så att säga. Det kommer väldigt mycket information från säkerhetsavdelningen via uppdaterade utbildningar som man måste gå igenom.

Respondent 10 – Väldigt basic.

Respondent 11 – Inte mycket medvetna alls faktiskt, det är till och med svårt att hitta

de här bluffmejlen som ändå är ganska lätta.

Respondent 12 – Jag tror att eftersom det kommer väldigt mycket konstiga mejl att vi

har fått ärva pengar och mycket sånt och är det något som verkar misstänksamt så brukar vi nog grotta ner oss lite och se vad det är.

Respondent 13 – Generellt tror jag att man är ganska… Generellt tror jag väl att

många är väldigt, just spearphishing att man är väldigt alltså inte medveten. Men eftersom det ändå är ett IT-konsultföretag så tror jag att man kanske är lite mer medveten än den generella populationen. Vi håller inte riktigt… Vi har lite uppdrag inom liksom IT-säkerhet men inte så mycket. Men så kanske lite mer medveten men jag tror absolut att det skulle kunna ske på företaget också eftersom alla, framförallt i Sverige. Alla vill ju liksom bara hjälpa till om det är någon som frågar något eller gör något. Det skulle absolut finnas risk tror jag ändå. Även om man kanske är lite mer medveten än generellt.

Respondent 14 – Inte speciellt skulle jag tro, faktiskt. Inte gemene man eller så,

framförallt inte vi som är lite mer liksom vanlig grunt-personal eller så. Jag och mina kollegor har nog inte jättebra koll. Vi har ju liksom IT-support som har, utgår jag ifrån,

olika typer av säkerhetsnät för att liksom fånga upp och inte släppa igenom allt. Med filter och grejer men hur dom ser ut och så det är ju inget som vi på golvet har koll på, tänker jag.

Respondent 15 – Jag tror att dom har ganska bra koll. Får man märkliga mejl så tror

jag att det är ytterst få som klickar på dom och försöker liksom så att dom går på det så att säga. Det tror jag att man är ganska medveten om.

Respondent 1 – Det är nog rätt bra ändå skulle jag säga man vet ju ändå vart man

jobbar någonstans och sen är det väl någonting man lär sig med tiden också att det inte är okej att göra vad som helst här utan du vet om att du kanske inte får ta foton här inne på området. Det är liksom man märker ju också generellt att det är liksom, du kommer inte in överallt och du är väl medveten om att du inte kommer in överallt.

Respondent 2 – Ja jag tycker inte att den är hög alltså, speciellt inte om man tänker

säkerhet i företaget.

Respondent 3 – Det finns säkert utrymme för att göra det bättre.

Respondent 5 – Jag skulle nog säga att det är väldigt högt. Vi har som första punkt

prio nummer ett är säkerhet. Både fysisk, mental och allt möjligt så det lever vi nog upp till ganska bra faktiskt. Händer det en olycka, händer det något så åtgärdar man den, så ska det åtgärdas inom x antal, inom ett dygn ska en utredningsrapport skrivas sen ska det vara åtgärdat inom helst inom en vecka om det är en säkerhetsgrej.

Respondent 6 – Det är klart att det finns ett säkerhetstänk, men jag tror det är ganska

naivt ibland på vissa punkter. I vår organisation tycker jag att man sätter för hög tilltro till att användaren ska fatta själv, det där mejlet skulle du inte ha klickat på.

Respondent 7 – Jag tycker att man har en hög nivå av awareness. Det är väldigt

strukturerat arbete men det tar aldrig slut. Man är aldrig säker så det finns alltid mycket mer att göra. Men det är hög nivå av säkerhetsmedvetande. Man lägger ner både mycket tid och möda på att se till att vi är så säkra som vi kan vara.

Respondent 8 – Jag tror att folk är ganska medvetna om att det förekommer ändå, det

tror jag. Sen tror jag att man alltid kan informera och utbilda ännu mer runt det men jag tror att över lag så är nog medvetenheten ganska hög ändå.

Respondent 13 – Jag tror efter som ändå många håller på med IT så kanske många…

är en risk och framför allt som konsulter att man tänker kanske en extra gång när man är ute hos kund att vara försiktig. Det kan ju verkligen vara något som förstör ryktet för konsultföretaget om det är någon konsult som omedvetet delar med sig eller blir ett säkerhetshot för kunden. Så att öka medvetenheten. Och då ha med det liksom i något informationspaket eller i introduktionen som du säger. Egentligen är det ju viktigt, kanske inte den information vi har själva på konsultbolaget så mycket men att ryktet att man är väldigt noga med kunders information då.

5

Analys

I analyskapitlet lägger vi fram och analyserar respondenternas uppfattningar och uttryck som framkommit under intervjuerna och kopplar dessa till studiens teoretiska perspektiv, de socialpsykologiska faktorerna. Respondenternas svar delas in i teman som analyseras var för sig utifrån det teoretiska perspektivet i studien och jämförs med tidigare forskning för att styrka resonemangen i studiens analys. Temana som tidigare har presenterats belyser de brister och förbättringsmöjligheter som framkommit efter att ha analyserat data från studiens respondenter.

5.1 Spearphishingutbildning

I den här studiens bakgrundsdel diskuteras att SE-attacker syftar till att manipulera personer i organisationer för att få tag i känsliga uppgifter och information. Aldawood och Skinner (2018) belyser att alla i en organisation behöver vara uppmärksamma och medvetna om riskerna med SE. Genom att ha en bra utbildning för alla som anställs i organisationen så sätter man en bra grundnivå på de anställdas kompetens vad gäller SE (Aldawood & Skinner, 2018). Utifrån det Aldawood och Skinner (2018) beskriver ställdes frågan om huruvida phishing/spearphishing ingår i utbildning för nyanställda? På den frågan svarade respondent 6 så här:

Respondent 6 – Jag tror inte det ingår i någon specifik utbildning, men när man börjar

så får man skriva på en IT- policy som skall skrivas under, där står det att man inte ska klicka på något okänt och ta alltid reda på var det har ifrån och vem personen utger sig för att vara, det här är våra rutiner och så vidare. Så det finns en viss IT-policy som utgör en utbildning.

Ovanstående citat styrks av uttalanden från respondent 3 och respondent 4 som båda svarade nej på frågan om phishing/spearphishing ingår i utbildning för nyanställda. Utifrån respondenternas uttalanden tolkar vi det som att dessa organisationer inte prioriterar denna typ av utbildning utan förlitar sig på användarnas egen kunskap och omdöme.

Enligt TFI-modellen placeras en IT-policy i det formella segmentet och kan inte anses vara tillräcklig utbildning eller information för de nyanställda vad gäller informationssäkerhet. En utbildning kan påverka de socialpsykologiska faktorerna genom att öka medvetenheten och förbereda personalen för att kunna möta kraven i IT-

policyn. Hur de anställda tänker och handlar vid en spearphishing-attack ingår i den informella delen av TFI-modellen, som innefattar de socialpsykologiska faktorerna och de anställdas medvetenhet om SE (Mouton et al., 2016).

Det har även framkommit att majoriteten av respondenterna uttrycker att om det finns en utbildning för nyanställda så är den i de flesta fallen digital. Flertalet av respondenterna har en önskan om en handledarledd utbildning som ett komplement till den digitala. Detta kan till exempel ske med hjälp av en konsult som håller en utbildning. Önskan om en handledarledd utbildning styrks av respondent 2 som uttrycker:

Respondent 2 – Jag tror utbildning, inte det här bara vad det är utan en utbildning där

det blir en skolbänksutbildning. Inte bara på datorerna utan att man sitter ner och har en riktig utbildning så att man kan fånga de här som faktiskt fattar det jättebra men även du som inte fattar det här.

Utifrån citatet ovan kan det tolkas som om det vore önskvärt med en utbildning av traditionell typ där det går att ställa följdfrågor och diskutera kring ämnet. Detta för att alla i organisationen ska få en förståelse för hur viktig denna fråga är och att samtliga arbetar mot samma mål.

Ett flertal av respondenterna uttrycker att utbildning inom informationssäkerhet genomförs och sker kontinuerligt, men vill också se att det sker mer frekvent och på bredare front över organisationen. De flesta respondenterna föreslår utbildning som åtgärd för att motverka att organisationen riskerar att bli utsatt för spearphishing. På frågan om huruvida anställda kontinuerligt utbildas i säkerhetsfrågor uttryckte respondent 6 följande:

Respondent 6 – Nej det har vi inte, sen kanske IT-avdelningen har något för

specialister. Men inget generellt för hela organisationen har vi inte. Jag tror att när man tänker på det här med IT- policyn så tror jag att det är viktigt att det inte bara blir ytterligare ett dokument som man bara skriver på. Jag tror det skulle vara mycket bättre om man tog informationen och gjorde till en E-learningkurs så att man kan ta till sig det och avsluta med något test.

Utifrån detta citat och tidigare citat där respondent 6 nämner IT-policy som en form av utbildning, tolkar vi att utbildning inte prioriteras i denna organisation. IT- policyn

anses vara nog för att användarna ska kunna fatta beslut om huruvida ett mejl kan vara skadligt eller inte. Enligt Thomas (2018) behöver användare i en IT-miljö vara medvetna om de grundläggande begreppen och dess innebörd för att kunna fatta rationella beslut. Vidare uttrycker respondent 6 i citatet ovan att det är viktigt att inte IT-policyn blir bara ett ytterligare dokument att signera vid anställning. Detta kan tolkas ur två perspektiv. Å ena sidan tolkas detta som att IT-policyn inte tas på stort allvar, å andra sidan att hen önskar mer substans bakom informationen som IT-policyn innehåller genom att utforma ett utbildningsmaterial från detta.

Vi menar att en del av svaret på detta är bristen på kontinuerlig utbildning. Detta styrks genom det respondent 7 säger:

Respondent 7 – Jag tycker att man har en hög nivå av awareness, det är väldigt

strukturerat arbete men det tar aldrig slut. Man är aldrig säker så det finns alltid mycket mer att göra. Men det är hög nivå av säkerhetsmedvetande, man lägger ner både mycket tid och möda på att se till att vi är så säkra som vi kan vara.

Citatet tolkas och kopplas till de socialpsykologiska faktorerna. Det är viktigt att hela tiden arbeta för att involvera även de senast anställda och de med minst kunskap i ämnet om medvetenheten kring vad som gör oss mottagliga för SE. En faktor som också är viktig att beakta är att informera alla användare i organisationen om vad för incidenter som inträffar med fokus på informationssäkerhet. Detta belyses i nästa tema.

5.2 Information från organisationen om inträffade incidenter vad gäller spearphishing

Utifrån intervjuerna framkommer det att en del av organisationerna aktivt går ut till medarbetare med information om inträffade incidenter eller upptäckta attacker, vilket påtalades av respondent 1, hen uttryckte följande:

Respondent 1 – Ja att man kanske oftare går ut med att det här är en reell grej och

inte bara någonting dom säger. Alltså att man säger att det kan vara problem utan att man kanske visar på ett exempel på när det har hänt och vad det har haft för problem. Uttalandet från respondent 1 tolkar vi som alarmerande då det också innebär att ungefär lika många av organisationerna aktivt eller omedvetet inte delar med sig av informationen till sina användare. Enligt Thomas (2018) är omedvetenhet om spearphishing en stor faktor i hur lätt människor faller för en spearphishing-attack. Han

menar även att huruvida en person känner någon som har varit utsatt- eller själv har varit utsatt för spearphishing spelar stor roll i hur uppmärksam det tilltänkta offret är på att själv bli lurad. Rädslan för att råka ut för en attack gör att användaren blir mer uppmärksam vilket skyddar mot att bli lurad. Det kan även fungera som motivator till att genomgå utbildningar och informationskurser i ämnet.

Detta framgår i ett uttalande från respondent 6:

Respondent 6 – Det är klart att det finns ett säkerhetstänk, men jag tror det är ganska

naivt ibland på vissa punkter. I vår organisation tycker jag att man sätter för hög tilltro till att användaren ska fatta själv, det där mejlet skulle du inte ha klickat på. Min erfarenhet, inte bara härifrån utan från andra organisationer också är att det är lätt att ha en övertro på anställdas IT-kunskap och förmåga att sortera vad som är skadligt och inte.

Utifrån det som respondenten uttrycker tolkar vi det som att spridning av information om faktiska incidenter är av stor vikt för säkerheten. Detta kopplas samman med de socialpsykologiska faktorerna på så sätt att information hjälper användaren att vara uppmärksam på de varningstecken som finns vid en spearphishing-attack.

5.3 Medvetenhet om spearphishing

Medvetenhet är en nödvändighet för att förstå hur SE-attacker fungerar och för att kunna skydda sig mot dem. Det påvisar Dahbur et al. (2017) i sin studie där det framkommer att endast 43,5% av de medverkande visar på god medvetenhet om informationssäkerhet. Denna tes styrks av det respondent 8 uttrycker som svar på frågan.

Hur medvetna tror du att anställda är över lag på organisationen vad det gäller spearphishing?

Respondent 8 – Jag tror att folk är ganska medvetna om att det förekommer ändå, det

tror jag. Sen tror jag att man alltid kan informera och utbilda ännu mer runt det men jag tror att över lag så är nog medvetenheten ganska hög ändå.

Vidare ställs frågan:

En stor del av social engineering-attackerna räknas till spearphishing, vet du vad det innebär? på vilket respondenten svarar

Respondent 8 – Nej det kan jag inte säga riktigt.

Citaten från respondent 8 visar på en relativt tydlig bild av att medvetenheten anses vara hög, men vi tolkar det som att i realiteten är den inte så hög respondent 8 påstår. Å ena sidan uttrycker respondent 8 att medvetenheten är ganska hög, å andra sidan vet inte respondenten vad spearphishing är.

Vi ser även i citatet nedan att respondent 14 anser att medvetenheten är låg och att det finns en stor tillit till att de tekniska IT-system skall kunna fånga upp och lösa även problem med SE.

Respondent 14 – Inte speciellt skulle jag tro, faktiskt. Inte gemene man eller så,

framförallt inte vi som är lite mer liksom vanlig grunt-personal eller så. Jag och mina kollegor har nog inte jättebra koll, vi har ju liksom IT-support som har, utgår jag ifrån, olika typer av säkerhetsnät för att liksom fånga upp och inte släppa igenom allt. Med filter och grejer men hur dom ser ut och så det är ju inget som vi på golvet har koll på, tänker jag.

Citatet styrker det Thomas (2018) påvisar: även om en organisation har ett väl implementerat tekniskt skydd så måste fortfarande användarna i IT-miljön vara väl informerade om riskerna med spearphishing för att kunna skydda sig mot detta. Detta tankesätt kan leda till en kultur som sätter mer fokus på tekniska lösningar istället för att fånga upp och informera personalen om de risker som finns. Det räcker med att en person är oaktsam eller okunnig för att hela nätverket ska bli utsatt för intrång. Detta belyser ytterligare vikten av utbildning och att vara uppmärksam på de hot som finns.

6

Diskussion och slutsatser

Kapitlet ger en beskrivning av studiens resultat. Vidare beskrivs studiens implikationer och begränsningar. Dessutom beskrivs studiens slutsatser och rekommendationer. Kapitlet avslutas med förslag på vidare forskning.

6.1 Resultatdiskussion

Syftet med den här studien är att visa på olika möjligheter att motverka så kallad spearphishing i en organisation.

Studiens insamlade data visade att både kunskapsnivå och utbildningsnivå generellt sett är låg vad gäller spearphishing. Dessa resultat går helt i linje med vad Dahbur et al. (2017) har fått fram i sin studie på samma ämne. Denna studie visar att tydliga rekommendationer till organisationer att utbilda sin personal är väldigt viktig för att skapa konsensus och för att alla ska arbeta mot samma mål.

Enligt Retruster.com (2019) uppskattas det att 90% av dataintrång har sitt ursprung i phishing och att dessa attacker har ökat med 65% under året 2019. Siffrorna visar att problemet är stort och reellt, och den här studien visar att organisationer är oförberedda för denna typ av hot. År 2020 hade vår förhoppning varit att i princip alla som använder sig av en smartphone eller dator hade vetat vad spearphishing innebär. Undersökningar liknande denna studie har genomförts ett flertal gånger under flera år och resultatet har tyvärr sett likvärdigt ut. Dahbur et al. (2017) påvisar, precis som vår studie, att de personer som arbetar med informationssäkerhet på ett eller annat sätt har goda kunskaper för att skydda organisationen mot spearphishing. Vidare belyser Dahbur et al. (2017) och Thomas (2018) att det finns många i en organisation som inte har tillräcklig kunskap för att fatta korrekta beslut i skarpt läge.

Redan 2008 lyfte Palmqvist problemet med phishing och spearphishing. Palmqvists (2008) studie styrker vårt resultat där vi menar att utbildning med fokus på spearphishing är en av de viktiga pusselbitarna för att öka användarnas uppmärksamhet och medvetenhet på dessa attacker. Detta styrks ytterligare av Aldawood och Skinners (2018) resultat som visar på att spearphishing har drabbat stora organisationer i USA såsom Sony, Ebay och Home depot.

Vi ser i vår studie att många av våra respondenter tycker att deras arbetsgivare undanhåller information om informationssäkerhetsrelaterade incidenter som

organisationerna utsatts för. Detta är problematiskt eftersom Thomas (2018) menar att de som är omedvetna om begreppet spearphishing är oförmögna att på ett bra sätt skydda sig mot denna typ av attack. Det är därför viktigt att organisationer informerar sina anställda på ett bra sätt så att de är medvetna om de hot som förekommer mot organisationen och kan därför lättare skydda sig mot dessa.

De socialpsykologiska faktorerna som behandlas av Mouton et al. (2016) hjälper oss att förstå hur spearphishing genom att utnyttja våra känslor och värderingar utgör ett hot. Vi menar att denna information om hur vi människor agerar psykologiskt i interaktion med varandra behöver presenteras i utbildningsmaterial för anställda.

Utifrån insamlat datamaterial och studiens analys menar vi att bidraget till forskningen som denna rapport utgör är av samhällsnyttig karaktär eftersom många organisationer årligen blir utsatta av främst spearphishing och phishing i syfte att komma åt pengar eller känslig data. Kostnaderna för dessa attacker tror vi skulle kunna reduceras avsevärt med hjälp av utbildning och information.

6.2 Metoddiskussion

Metoden vi valt har givit bra resultat som visar att det finns mycket att arbeta på för organisationer och personer inom dessa. Både syfte och frågeställning har besvarats. Dock hade det möjligtvis varit lättare att samla in data med hjälp av en enkätstudie eftersom det har varit svårt att få tillgång till respondenter på grund av den rådande pandemin. Det hade varit önskvärt att få med några fler respondenter i en längre och bredare studie än vad denna kursomfattning tillät, då detta eventuellt kunnat skapa en mer nyanserad bild av verkligheten. Dock tolkar vi att den data vi samlat in, på ett mycket tillfredsställande sätt har hjälpt oss att besvara vår fråga och uppfylla vårt syfte.

6.3 Slutsatser och rekommendationer

Problemet som beskrivs i den här studien är att spearphishing utgör ett mycket allvarligt hot mot organisationer i hela världen.

Slutsatsen är att trots att delar av en organisation är medvetna om hot och risker med olika attacker så är inte arbetet med IT- säkerhet färdigt. Det är en ständigt pågående process som måste förnyas och följas upp för att säkerställa att alla arbetar mot samma mål.

Utifrån studiens analyserade data kan forskningsfrågan ”Vilka rekommendationer kan ges till en organisation för att öka de anställdas medvetenhet vad gäller spearphishing?” besvaras.

Rekommendationerna som vi har tagit fram baserat på empirin för att motverka spearphishing lyder:

• Spearphishingutbildning för nyanställda

Det är viktigt att nyanställda får en bra grund att stå på från början. Detta gör att organisationerna minskar risken för att en enskild person begår misstag som kan bli förödande för verksamheten. Det är viktigt att utbilda om de psykologiska faktorer och beteenden som gör att en människa blir mottaglig för spearphishingattacker.

• Handledarledd spearphishingutbildning

Som komplement eller ersättning till digital utbildning anser vi att handledarledd traditionell utbildning med föreläsning eller motsvarande ytterligare stärker medvetenheten hos användarna. I denna utbildningssituation får deltagarna möjlighet att ställa följdfrågor och diskutera olika scenarier och begrepp för att öka förståelsen hos samtliga.

• Kontinuerlig vidareutbildning om spearphishing

Som tidigare nämnt är säkerhet en ständigt pågående process som behöver uppdateras med utbildning över tid och även repeteras kontinuerligt.

• Information från organisationen om inträffade incidenter vad gäller spearphishing

Information och kunskap är nyckeln till förståelse, det är av vikt för alla i organisationen att få information och därmed kunskap om reella hot och incidenter som inträffar och har inträffat. Detta för att ytterligare stärka medvetandet kring spearphishing.

6.4 Vidare forskning

En av rapporterna vi gått igenom är Palmqvist (2008) som visar på ett hot som fortfarande är lika aktuellt. Om detta beror på att de som utför attackerna har blivit bättre på att utföra sina handlingar eller om utvecklingen stått still vad gäller att motverka attacker kan vara ett intressant område för framtida forskning.

Vidare forskning inom ämnet uppmuntras då problemet med spearphishing inte verkar försvinna inom den närmaste framtiden. Större antal organisationer och respondenter kan med fördel involveras för att få ett bredare material att analysera.

7

Referenser

Abagnale, F., & Redding, S. (1980). Catch Me If You Can. USA: Grosset & Dunlap. Aldawood, H., & Skinner, G. (2018). Educating and Raising Awareness on Cyber

Security Social Engineering: A Literature Review. 2018 IEEE International Conference on Teaching, Assessment, and Learning for Engineering (TALE). (s. 62-68). Wollong, NSW, Australia: IEEE.

Amankwa, E., Loock, M., & Kritzinger, E. (2014). A conceptual analysis of information security education. 9th International Conference for Internet Technology and Secured Transactions. (s. 248-252). London.

Bakhshi, T. (2017). Social engineering: Revisiting end-user awareness and

susceptibility to classic attack vectors. 2017 13th International Conference on Emerging Technologies (ICET). (s. 1-6). Islamabad, Pakistan: IEEE.

Blomkvist, P., & Hallin, A. (2014). Metod för teknologer : examensarbete enligt 4-fasmodellen. Lund: Studentlitteratur AB.

Bryman, A. (2011). Samhällsvetenskapliga metoder. (2. uppl.). Malmö: Liber. Chen, Y., Ramamurthy, K., & Kuang-Wei, W. (2015). Impacts of Comprehensive

Information Security Programs on Information Security Culture. Journal of Computer Information Systems. (s. 11-19).

Dahbur, K., Bashabsheh, Z., & Bashabsheh, D. (2017). Assessment of Security Awareness: A Qualitative and Quantitative Study. International Management Review, 13(1), 37-58.

Das, S., Kim, A., Tingle, Z., & Nippert-Eng, C. (2019). All About Phishing: Exploring User Research through a Systematic Literature Review. Indiana University Bloomington.

Hedin, A. (2011). En liten lathund om kvalitativ metod med tonvikt på intervju. Uppsala Universitet.

Hellerud, E. (2020, maj). Allvarliga brister i Kriminalvårdens it-säkerhet – polisanmäler TV4 [Video]. Från tv4.se:

https://www.tv4.se/nyheterna/klipp/allvarliga-brister-i- kriminalv%C3%A5rdens-it-s%C3%A4kerhet-polisanm%C3%A4ler-tv4-12805376

Hellerud, E. (2020, maj). Bristande it-säkerhet på fler svenska myndigheter [Video]. Från tv4.se: https://www.tv4.se/nyheterna/klipp/bristande-it-s%C3%A4kerhet-p%C3%A5-fler-svenska-myndigheter-12811472

Koyun, A., & Al Janabi, E. (2017). Social Engineering Attacks. Journal of Multidisciplinary Engineering Science and Technology, 4(6), 7533–7538. Kumaraguru, P., Rhee, Y., Sheng, S., Hasan, S., Acquisti, A., Cranor, L. F., & Hong,

J. (2007). Getting users to pay attention to anti-phishing education: Evaluation of. eCrime '07: Proceedings of the anti-phishing working groups 2nd annual eCrime researchers summit. (s. 70–81). Pittsburgh Pennsylvania USA: Association for Computing MachineryNew YorkNYUnited States.

Larsen, A. K. (2018). Metod helt enkelt: En introduktion till samhällsvetenskaplig metod. Malmö: Gleerups Utbildning AB.

Lebek, B., Uffen, J., Breitner, M., Neumann, M., & Hohler, B. (2013). Employees' Information Security Awareness and Behavior: A Literature Review. 46th, Hawaii international conference on system sciences; (HICSS 2013). (s. 0-10). IEEE.

Mouton, F., Leenen, L., & Venter, H. (2016). Social engineering attack examples, templates and scenarios. Computers & Security, 59, 186–209.

Nilsson, B. (2006). Socialpsykologi: uppkomst och utveckling. Lund: Studentlitteratur. Nohlberg, M. (2008). Securing Information Assets: Understanding, Measuring and

Protecting against Social Engineering Attacks. Stockholm: Stockholms universitet, Skövde Universitet.

Palmqvist, S. (2008). Social-engineering ett hot mot informationssäkerheten?

(Dissertation). Hämtad från http://urn.k/b.se/resolve?urn=urn:nbn:se:vxu:diva-1993

Persson, A. (2016). Frågor och svar. Statistiska centralbyrån.

Retruster.com. (2019). 2019 Phishing Statistics and Fraud Statistics. Från Retruster.com: https://retruster.com/blog/2019-phishing-and-email-fraud-statistics.html SCB. (2019). Statistiska centralbyrån. Från www.scb.se: https://www.scb.se/hitta-statistik/statistik-efter- amne/levnadsforhallanden/levnadsforhallanden/befolkningens-it-anvandning/pong/statistiknyhet/befolkningens-it-anvandning-2019/ Shaikh, A., Shabut, A., & Hossain, A. 1. (2016). A literature review on phishing

crime, prevention review and investigation of gaps. 10th International Conference on Software, Knowledge, Information Management & Applications (SKIMA). (s. 9-15).

Stamper, R., Liu, K., Hafkamp, M., & Ades, Y. (2000). Understanding the roles of signs and norms in organizations - a semiotic approach to information systems design. Behaviour & Information Technology. (s. 15-27).

Tetri, P., & Vuorinen, J. (2013). Dissecting social engineering. Behaviour & Information Technology, 32(10), 1014-1023).

Thomas, J. (2018). Individual Cyber Security: Empowering Employees to Resist Spear Phishing to Prevent Identity Theft and Ransomware Attacks. International Journal of Business and Management, 13(6), 1-23). Vetenskaprådet. (2017). God forskningssed. Från

https://www.vr.se/download/18.2412c5311624176023d25b05/1555332112063 /God-forskningssed_VR_2017.pdf